configuration Microsoft Entra pour le contenu chiffré

Si vous protégez des éléments sensibles tels que des e-mails et des documents à l’aide du chiffrement du service Azure Rights Management de Protection des données Microsoft Purview, certaines configurations Microsoft Entra peuvent empêcher l’accès autorisé à ce service contenu chiffré.

De même, si vos utilisateurs reçoivent des e-mails chiffrés d’un autre organization ou collaborent avec d’autres organisations qui chiffrent des documents à l’aide du service Azure Rights Management, vos utilisateurs risquent de ne pas être en mesure d’ouvrir cet e-mail ou ce document en raison de la configuration de leur Microsoft Entra ID.

Par exemple :

Un utilisateur ne peut pas ouvrir les e-mails chiffrés envoyés à partir d’un autre organization. Ou bien, un utilisateur signale que les destinataires d’un autre organization ne peuvent pas ouvrir un e-mail chiffré qu’ils leur ont envoyé.

Votre organization collabore avec un autre organization sur un projet commun, et les documents du projet sont protégés en les chiffrant et en accordant l’accès à l’aide de groupes dans Microsoft Entra ID. Les utilisateurs ne peuvent pas ouvrir les documents chiffrés par les utilisateurs dans l’autre organization.

Les utilisateurs peuvent ouvrir un document chiffré lorsqu’ils sont au bureau, mais pas quand ils essaient d’accéder à ce document à distance et qu’ils sont invités à utiliser l’authentification multifacteur (MFA).

Pour vous assurer que l’accès au service de chiffrement n’est pas bloqué par inadvertance, utilisez les sections suivantes pour configurer la Microsoft Entra ID de votre organization ou transmettre les informations à un administrateur Microsoft Entra dans un autre organization. Sans accès à ce service, les utilisateurs ne peuvent pas être authentifiés et autorisés à ouvrir du contenu chiffré.

Conseil

Si vous n’êtes pas un client E5, utilisez la version d’évaluation de 90 jours des solutions Microsoft Purview pour découvrir comment des fonctionnalités Supplémentaires purview peuvent aider vos organization à gérer les besoins en matière de sécurité et de conformité des données. Commencez maintenant sur le hub d’évaluation Microsoft Purview. En savoir plus sur les conditions d’inscription et d’essai.

Paramètres d’accès interlocataire et contenu chiffré

Importante

Les paramètres d’accès interlocataire d’un autre organization peuvent être responsables de l’incapacité de ses utilisateurs à ouvrir le contenu chiffré par vos utilisateurs, ou de l’impossibilité pour vos utilisateurs d’ouvrir du contenu chiffré par l’autre organization.

Le message que les utilisateurs voient indique quelle organization l’accès bloqué. Vous devrez peut-être diriger l’administrateur Microsoft Entra d’un autre organization vers cette section.

Par défaut, il n’y a rien à configurer pour que l’authentification interlocataire fonctionne lorsque les utilisateurs protègent le contenu à l’aide du chiffrement à partir du service Azure Rights Management. Toutefois, votre organization peut restreindre l’accès en utilisant Microsoft Entra paramètres d’accès interlocataire des identités externes. À l’inverse, un autre organization peut également configurer ces paramètres pour restreindre l’accès aux utilisateurs de votre organization. Ces paramètres affectent l’ouverture des éléments chiffrés, notamment les e-mails chiffrés et les documents chiffrés.

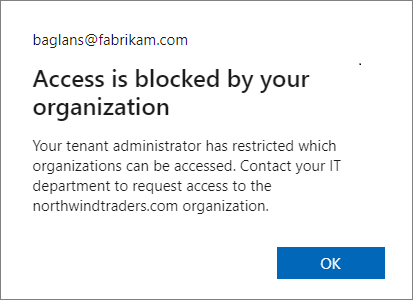

Par exemple, un autre organization peut avoir des paramètres configurés qui empêchent leurs utilisateurs d’ouvrir du contenu chiffré par votre organization. Dans ce scénario, tant que son administrateur Microsoft Entra ne reconfigure pas ses paramètres interlocataires, un utilisateur externe qui tente d’ouvrir ce contenu voit un message qui l’informe qu’Access est bloqué par votre organization avec une référence à Votre administrateur client.

Exemple de message pour l’utilisateur connecté à partir de l’organization Fabrikam, Inc, lorsque son Microsoft Entra ID local bloque l’accès :

Vos utilisateurs verront un message similaire lorsque c’est votre configuration Microsoft Entra qui bloque l’accès.

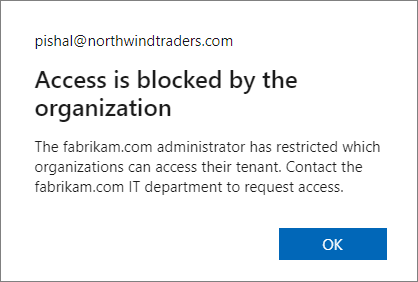

Du point de vue de l’utilisateur connecté, s’il s’agit d’un autre Microsoft Entra organization responsable du blocage de l’accès, le message passe à Access est bloqué par le organization et affiche le nom de domaine de cet autre organization dans le corps du message. Par exemple :

Chaque fois que les paramètres d’accès inter-locataires restreignent l’accès aux applications, ils doivent être configurés pour autoriser l’accès au service de gestion des droits, qui a l’ID d’application suivant :

00000012-0000-0000-c000-000000000000

Si cet accès n’est pas autorisé, les utilisateurs ne peuvent pas être authentifiés et autorisés à ouvrir du contenu chiffré. Cette configuration peut être définie en tant que paramètre par défaut et en tant que paramètre organisationnel :

Pour autoriser le partage de contenu chiffré avec un autre organization, créez un paramètre entrant qui autorise l’accès à Microsoft Azure Information Protection (ID : 000000012-0000-0000-c000-000000000000000000000000000000000000).

Pour autoriser l’accès au contenu chiffré que les utilisateurs reçoivent d’autres organisations, créez un paramètre sortant qui autorise l’accès à Microsoft Azure Information Protection (ID : 000000012-0000-0000-c000-0000000000000000000000000000000000)

Lorsque ces paramètres sont configurés pour le service de chiffrement, l’application affiche les services Microsoft Rights Management.

Pour obtenir des instructions sur la configuration de ces paramètres d’accès interlocataire, consultez Configurer les paramètres d’accès interlocataire pour B2B Collaboration.

Si vous avez également configuré Microsoft Entra stratégies d’accès conditionnel qui nécessitent l’authentification multifacteur (MFA) pour les utilisateurs, consultez la section suivante comment configurer l’accès conditionnel pour le contenu chiffré.

Stratégies d’accès conditionnel et documents chiffrés

Si votre organization a implémenté Microsoft Entra stratégies d’accès conditionnel qui incluent Microsoft Rights Management Services et que la stratégie s’étend aux utilisateurs externes qui doivent ouvrir des documents chiffrés par votre organization :

Pour les utilisateurs externes qui ont un compte Microsoft Entra dans leur propre locataire, nous vous recommandons d’utiliser les paramètres d’accès interlocataire des identités externes pour configurer les paramètres d’approbation pour les revendications MFA d’une, de plusieurs ou de toutes les organisations Microsoft Entra externes.

Pour les utilisateurs externes non couverts par l’entrée précédente, par exemple, les utilisateurs qui n’ont pas de compte Microsoft Entra ou que vous n’avez pas configuré les paramètres d’accès interlocataire pour les paramètres d’approbation, ces utilisateurs externes doivent avoir un compte invité dans votre locataire.

Sans l’une de ces configurations, les utilisateurs externes ne pourront pas ouvrir le contenu chiffré et verront un message d’erreur. Le texte du message peut les informer que leur compte doit être ajouté en tant qu’utilisateur externe dans le locataire, avec l’instruction incorrecte pour ce scénario pour se déconnecter et se reconnecter avec un autre Microsoft Entra compte d’utilisateur.

Si vous ne pouvez pas répondre à ces exigences de configuration pour les utilisateurs externes qui doivent ouvrir du contenu chiffré par votre organization, vous devez supprimer Microsoft Azure Information Protection des stratégies d’accès conditionnel ou exclure les utilisateurs externes des stratégies.

Pour plus d’informations, consultez la question fréquemment posée, Je vois Azure Information Protection est répertorié comme une application cloud disponible pour l’accès conditionnel. Comment cela fonctionne-t-il ?

Comptes invités pour les utilisateurs externes pour ouvrir des documents chiffrés

Vous aurez peut-être besoin de comptes invités dans votre locataire Microsoft Entra pour permettre aux utilisateurs externes d’ouvrir des documents chiffrés par votre organization. Options pour créer les comptes invités :

Créez ces comptes invités vous-même. Vous pouvez spécifier une adresse de messagerie que ces utilisateurs utilisent déjà. Par exemple, son adresse Gmail.

Cette option vous permet de restreindre l’accès et les droits à des utilisateurs spécifiques en spécifiant leur adresse de messagerie dans les paramètres de chiffrement. L'inconvénient est la surcharge administrative liée à la création du compte et à la coordination avec la configuration de l'étiquette.

Utilisez l’intégration de SharePoint et OneDrive à Microsoft Entra B2B afin que les comptes invités soient automatiquement créés lorsque vos utilisateurs partagent des liens.

Cette option offre un coût d’administration minimal, car les comptes sont créés automatiquement et une configuration d’étiquette plus simple. Dans ce scénario, vous devez sélectionner l’option de chiffrement Ajouter des utilisateur authentifiés, car vous ne connaissez pas les adresses de messagerie à l’avance. Ce paramètre ne vous permet pas de restreindre l’accès et les droits d’utilisation à des utilisateurs spécifiques.

Les utilisateurs externes peuvent également utiliser un compte Microsoft pour ouvrir des documents chiffrés lorsqu’ils utilisent les applications Windows et Microsoft 365 (anciennement des applications Office 365) ou la version autonome d’Office 2019. Plus récemment pris en charge pour les autres plateformes, les comptes Microsoft sont également pris en charge pour l’ouverture de documents chiffrés sur macOS (Microsoft 365 Apps, version 16.42+), Android (version 16.0.13029+) et iOS (version 2.42+).

Par exemple, un utilisateur de votre organisation partage un document chiffré avec un utilisateur extérieur à votre organisation, et les paramètres de chiffrement spécifient une adresse de messagerie Gmail pour l’utilisateur externe. Cet utilisateur externe peut créer son propre compte Microsoft qui utilise son adresse de messagerie Gmail. Ensuite, une fois qu’ils se sont ouverts avec ce compte, ils peuvent ouvrir le document et le modifier, conformément aux restrictions d’utilisation qui leur sont spécifiées. Pour consulter un exemple pas à pas de ce scénario, consultezOuverture et modification du document protégé.

Remarque

L’adresse de messagerie du compte Microsoft doit correspondre à l’adresse de messagerie spécifiée pour restreindre l’accès aux paramètres de chiffrement.

Lorsqu’un utilisateur avec un compte Microsoft ouvre un document chiffré de cette façon, il crée automatiquement un compte invité pour le client si un compte invité du même nom n’existe pas encore. Lorsque le compte invité existe, il peut ensuite être utilisé pour ouvrir des documents dans SharePoint et OneDrive à l’aide de Office sur le Web, en plus d’ouvrir des documents chiffrés à partir des applications Office de bureau et mobiles prises en charge.

Toutefois, le compte invité automatique n’est pas créé immédiatement dans ce scénario, en raison d’une latence de réplication. Si vous spécifiez des adresses e-mail personnelles dans le cadre de vos paramètres de chiffrement, nous vous recommandons de créer des comptes invités correspondants dans Microsoft Entra ID. Indiquez ensuite à ces utilisateurs qu’ils doivent utiliser ce compte pour ouvrir un document chiffré de votre organisation.

Conseil

Étant donné que vous ne pouvez pas être sûr que les utilisateurs externes utiliseront une application cliente Office prise en charge, le partage de liens à partir de SharePoint et OneDrive après avoir créé des comptes invités (pour des utilisateurs spécifiques) ou lorsque vous utilisez l’intégration de SharePoint et OneDrive avec Microsoft Entra B2B (pour tout utilisateur authentifié) est une méthode plus fiable pour prendre en charge la collaboration sécurisée avec des utilisateurs externes.

Étapes suivantes

Pour obtenir des configurations supplémentaires que vous devrez peut-être effectuer, consultez Restreindre l’accès à un locataire. Spécifique à la configuration de l’infrastructure réseau pour le service Azure Rights Management, consultez Pare-feu et infrastructure réseau.

Si vous utilisez des étiquettes de confidentialité pour chiffrer des documents et des e-mails, vous pouvez être intéressé par la prise en charge des utilisateurs externes et du contenu étiqueté pour comprendre quels paramètres d’étiquette s’appliquent aux locataires. Pour obtenir des conseils de configuration pour les paramètres de chiffrement des étiquettes, consultez Restreindre l’accès au contenu à l’aide d’étiquettes de confidentialité pour appliquer le chiffrement.

Vous souhaitez savoir comment et quand le service de chiffrement est accessible ? Consultez Procédure pas à pas du fonctionnement d’Azure RMS : Première utilisation, protection du contenu, consommation de contenu.