Prise en main de la gestion des risques internes

Importante

Gestion des risques internes Microsoft Purview met en corrélation différents signaux pour identifier les risques internes potentiels malveillants ou par inadvertance, tels que le vol d’adresses IP, les fuites de données et les violations de sécurité. La gestion des risques internes permet aux clients de créer des stratégies pour gérer la sécurité et la conformité. Créés avec la confidentialité par défaut, les utilisateurs sont pseudonymisés par défaut, et des contrôles d’accès en fonction du rôle et des journaux d’audit sont en place pour garantir la confidentialité au niveau de l’utilisateur.

Utilisez des stratégies de gestion des risques internes pour identifier les activités à risque et les outils de gestion afin d’agir sur les alertes à risque dans votre organization. Effectuez les étapes suivantes pour configurer les prérequis et configurer une stratégie de gestion des risques internes.

Importante

La solution de gestion des risques internes fournit une option au niveau du locataire pour aider les clients à faciliter la gouvernance interne au niveau de l’utilisateur. Les administrateurs au niveau du locataire peuvent configurer des autorisations pour fournir l’accès à cette solution aux membres de votre organization et configurer des connecteurs de données dans le portail Microsoft Purview ou le portail de conformité Microsoft Purview pour importer les données pertinentes afin de prendre en charge l’identification au niveau utilisateur des activités potentiellement risquées. Les clients reconnaissent que les informations relatives au comportement, au caractère ou aux performances de l’utilisateur individuel en rapport avec l’emploi peuvent être calculées par l’administrateur et mises à la disposition d’autres utilisateurs dans le organization. En outre, les clients reconnaissent qu’ils doivent mener leur propre investigation complète concernant le comportement, le caractère ou les performances de l’utilisateur individuel, qui est lié à l’emploi, et ne pas simplement s’appuyer sur les informations du service de gestion des risques internes. Les clients sont seuls responsables de l’utilisation du service de gestion des risques internes et de toute fonctionnalité ou service associé conformément à toutes les lois applicables, y compris les lois relatives à l’identification des utilisateurs individuels et aux actions de correction.

Pour plus d’informations sur la façon dont les stratégies de risque interne peuvent vous aider à gérer les risques dans votre organization, consultez En savoir plus sur la gestion des risques internes.

Conseil

Si vous n’êtes pas un client E5, utilisez la version d’évaluation de 90 jours des solutions Microsoft Purview pour découvrir comment des fonctionnalités Supplémentaires purview peuvent aider vos organization à gérer les besoins en matière de sécurité et de conformité des données. Commencez maintenant sur le hub d’évaluation Microsoft Purview. En savoir plus sur les conditions d’inscription et d’essai.

Abonnements et licences

Avant de commencer à utiliser la gestion des risques internes, vous devez confirmer votre abonnement Microsoft 365 et tous les modules complémentaires. Pour accéder à la gestion des risques internes et l’utiliser, les administrateurs doivent vérifier que leur organization dispose d’un abonnement pris en charge et que les licences appropriées sont attribuées aux utilisateurs. Pour plus d’informations sur les abonnements et les licences, consultez les conditions d’abonnement pour la gestion des risques internes.

Importante

La gestion des risques internes est actuellement disponible dans les locataires hébergés dans des régions et des pays géographiques pris en charge par les dépendances de service Azure. Pour vérifier que la gestion des risques internes est prise en charge pour votre organization, consultez Disponibilité des dépendances Azure par pays/région.

Si vous n’avez pas d’offre Microsoft 365 Entreprise E5 existante et que vous souhaitez essayer la gestion des risques internes, vous pouvez ajouter Microsoft 365 à votre abonnement existant ou vous inscrire à un essai de Microsoft 365 Entreprise E5.

Facturation avec paiement à l’utilisation

Certains indicateurs inclus dans la gestion des risques internes ne sont disponibles que si vous activez le modèle de facturation du paiement à l’utilisation pour votre organization. Pour plus d’informations, consultez Configurer des indicateurs de stratégie dans la gestion des risques internes.

Actions recommandées

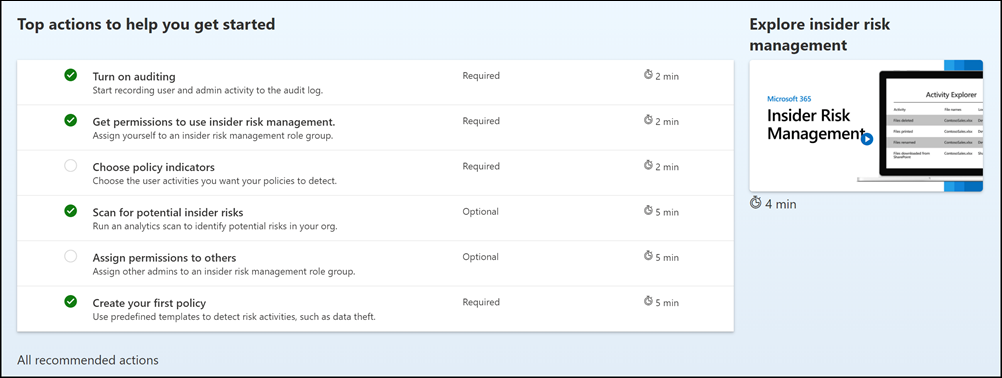

Les actions recommandées peuvent aider votre organization à gérer rapidement les risques internes. Les actions recommandées, qui sont incluses dans la page Vue d’ensemble , vous guident tout au long des étapes de configuration et de déploiement des stratégies.

Les recommandations suivantes sont disponibles pour vous aider à prendre en main ou à optimiser votre configuration de gestion des risques internes :

- Activer l’audit : lorsqu’elle est activée, l’activité des utilisateurs et des administrateurs dans votre organization est enregistrée dans le journal d’audit Microsoft 365. Les stratégies de risque interne et les analyses analytiques utilisent ce journal pour détecter les activités à risque.

- Obtenir des autorisations pour utiliser la gestion des risques internes : le niveau d’accès dont vous disposez aux fonctionnalités de gestion des risques internes dépend du groupe de rôles qui vous a été attribué. Pour accéder aux actions recommandées et les configurer, les utilisateurs doivent être affectés aux groupes de rôles Gestion des risques internes ou Administrateurs de gestion des risques internes .

- Choisir des indicateurs de stratégie : les indicateurs sont essentiellement les activités de gestion des risques que vous souhaitez détecter et examiner. Vous pouvez choisir des indicateurs pour détecter l’activité dans plusieurs emplacements et services Microsoft 365.

- Rechercher les risques internes potentiels : exécutez une analyse analytique pour détecter les risques internes potentiels qui se produisent dans votre organisation. Après avoir évalué les résultats, passez en revue les stratégies recommandées à configurer.

- Attribuer des autorisations à d’autres personnes : si d’autres membres de l’équipe sont responsables de la gestion des fonctionnalités de risque interne, vous devez les affecter aux groupes de rôles appropriés.

- Créer votre première stratégie : pour recevoir des alertes sur des activités potentiellement risquées, vous devez configurer des stratégies basées sur des modèles prédéfinis qui définissent les activités utilisateur que vous souhaitez détecter et examiner.

Chaque action recommandée incluse dans cette expérience a quatre attributs :

- Action : nom et description de l’action recommandée.

- État : état de l’action recommandée. Les valeurs sont Not started, In progress, Saved for later ou Completed.

- Obligatoire ou facultatif : indique si l’action recommandée est requise ou facultative pour que les fonctionnalités de gestion des risques internes fonctionnent comme prévu.

- Durée estimée de l’exécution : durée estimée de l’exécution de l’action recommandée en minutes.

Sélectionnez une recommandation dans la liste pour commencer à configurer la gestion des risques internes. Chaque action recommandée vous guide tout au long de l’action requise pour la recommandation, y compris les exigences, les attentes et l’impact de la configuration de la fonctionnalité dans votre organization. Chaque action recommandée est automatiquement marquée comme terminée lorsqu’elle est configurée ou vous devez sélectionner manuellement l’action comme terminée lorsqu’elle est configurée.

Étape 1 (obligatoire) : Activer les autorisations pour la gestion des risques internes

Importante

Après avoir configuré vos groupes de rôles, l’application des autorisations de groupe de rôles aux utilisateurs affectés dans votre organization peut prendre jusqu’à 30 minutes.

Six groupes de rôles sont utilisés pour configurer les fonctionnalités de gestion des risques internes. Pour rendre la gestion des risques internes disponible en tant qu’option de menu dans Microsoft Purview et poursuivre ces étapes de configuration, vous devez être affecté à l’un des rôles ou groupes de rôles suivants :

- Microsoft Entra ID rôle Administrateur général

- Microsoft Entra ID rôle Administrateur de conformité

- Groupe de rôles Gestion de l’organisation Microsoft Purview

- Groupe de rôles Administrateur de conformité Microsoft Purview

- Groupe de rôles Gestion des risques internes

- Groupe de rôles Administrateurs de gestion des risques internes

Selon la façon dont vous souhaitez gérer les stratégies et les alertes de gestion des risques internes, vous devez affecter des utilisateurs à des groupes de rôles spécifiques pour gérer différents ensembles de fonctionnalités de gestion des risques internes. Vous pouvez affecter des utilisateurs avec des responsabilités de conformité différentes à des groupes de rôles spécifiques pour gérer différents domaines des fonctionnalités de gestion des risques internes. Vous pouvez également décider d’attribuer tous les comptes d’utilisateur des administrateurs, analystes, enquêteurs et observateurs désignés au groupe de rôles Gestion des risques internes . Utilisez un seul groupe de rôles ou plusieurs groupes de rôles pour répondre au mieux à vos exigences de gestion de la conformité.

Choisissez parmi ces options de groupe de rôles et actions de solution lorsque vous utilisez la gestion des risques internes :

| Actions | Gestion des risques internes | Administrateurs de gestion des risques internes | Analystes de la gestion des risques internes. | Enquêteurs sur la gestion des risques internes. | Auditeurs de gestion des risques internes | Approbateurs de gestion des risques internes |

|---|---|---|---|---|---|---|

| Configurer des stratégies et des paramètres | Oui | Oui | Non | Non | Non | Non |

| Accéder aux insights d’analyse | Oui | Oui | Oui | Non | Non | Non |

| Accéder & examiner les alertes | Oui | Non | Oui | Oui | Non | Non |

| Accéder & enquêter sur les cas | Oui | Non | Oui | Oui | Non | Non |

| Accéder & afficher le Explorer de contenu | Oui | Non | Non | Oui | Non | Non |

| Configurer des modèles de notification | Oui | Non | Oui | Oui | Non | Non |

| Afficher & exporter les journaux d’audit | Oui | Non | Non | Non | Oui | Non |

| Accéder & afficher les captures de preuves forensiques | Oui | Non | Non | Oui | Non | Non |

| Créer une demande de capture de preuves forensiques | Oui | Oui | Non | Non | Non | Non |

| Approuver les demandes de capture de preuves forensiques | Oui | Non | Non | Non | Non | Oui |

| Configurer la protection adaptative | Oui | Oui | Non | Non | Non | Non |

| Onglet Afficher les utilisateurs de la protection adaptative | Oui | Non | Oui | Oui | Non | Non |

| Afficher les rapports d’alerte et de cas | Oui | Oui | Oui | Oui | Non | Non |

Importante

Assurez-vous que vous avez toujours au moins un utilisateur dans les groupes de rôles intégrés Gestion des risques internes ou Administrateurs de gestion des risques internes (selon l’option que vous choisissez) afin que votre configuration de gestion des risques internes n’entre pas dans un scénario « administrateur zéro » si des utilisateurs spécifiques quittent votre organization.

Les membres des rôles suivants peuvent affecter des utilisateurs à des groupes de rôles de gestion des risques internes et disposent des mêmes autorisations de solution que celles incluses dans le groupe de rôles Administrateurs de gestion des risques internes :

- administrateur général Microsoft Entra ID

- Administrateur de conformité Microsoft Entra ID

- Gestion de l’organisation Microsoft Purview

- Administrateur de conformité Microsoft Purview

Importante

Microsoft vous recommande d’utiliser des rôles disposant du moins d’autorisations. La réduction du nombre d’utilisateurs disposant du rôle Administrateur général permet d’améliorer la sécurité de vos organization. En savoir plus sur les rôles et autorisations Microsoft Purview.

Ajouter des utilisateurs au groupe de rôles Gestion des risques internes

Sélectionnez l’onglet approprié pour le portail que vous utilisez. Selon votre plan Microsoft 365, le portail de conformité Microsoft Purview est mis hors service ou sera bientôt mis hors service.

Pour en savoir plus sur le portail Microsoft Purview, consultez Portail Microsoft Purview. Pour en savoir plus sur le portail de conformité, consultez portail de conformité Microsoft Purview.

- Connectez-vous au portail Microsoft Purview à l’aide des informations d’identification d’un compte administrateur dans votre organization Microsoft 365.

- Sélectionnez Paramètres dans le coin supérieur droit de la page, sélectionnez Rôles et groupes, puis sélectionnez Groupes de rôles dans le volet de navigation gauche.

- Sélectionnez le groupe de rôles Gestion des risques internes , puis sélectionnez Modifier.

- Sélectionnez Choisir des utilisateurs, puis cochez les cases pour tous les utilisateurs que vous souhaitez ajouter au groupe de rôles.

- Choisissez Sélectionner, puis Suivant.

- Sélectionnez Enregistrer pour ajouter les utilisateurs au groupe de rôles, puis sélectionnez Terminé.

Envisagez d’utiliser des unités administratives si vous souhaitez étendre les autorisations utilisateur à une région ou un service

Vous pouvez utiliser des unités administratives dans la gestion des risques internes (préversion) pour étendre les autorisations utilisateur à une zone géographique ou un service particulier. Par exemple, une entreprise mondiale qui a des filiales dans le monde entier peut vouloir créer une unité d’administration qui fournit une étendue allemande pour les enquêteurs afin qu’ils voient uniquement l’activité des utilisateurs allemands.

Pour utiliser des unités d’administration dans la gestion des risques internes, vous devez d’abord créer les unités d’administration (si elles n’ont pas déjà été créées), puis affecter les unités d’administration aux membres des groupes de rôles. Une fois que vous affectez des unités d’administration aux membres des groupes de rôles, ces membres deviennent des administrateurs restreints et ont un accès limité aux paramètres de gestion des risques internes, aux stratégies et aux données utilisateur dans le organization. Les membres qui ne se voient pas attribuer d’unités administratives sont des administrateurs non restreints et ont accès à tous les paramètres, stratégies et données utilisateur.

Importante

Les administrateurs restreints ne peuvent pas accéder aux alertes pour les utilisateurs qui leur sont affectés via des groupes de sécurité ou des groupes de distribution ajoutés dans les unités administratives. Ces alertes utilisateur sont visibles uniquement par les administrateurs non restreints. Microsoft recommande d’ajouter des utilisateurs directement aux unités administratives pour s’assurer que leurs alertes sont également visibles par les administrateurs restreints auxquels des unités administratives sont affectées.

Effet de l’étendue de l’unité d’administration sur les rôles de gestion des risques internes

Le tableau suivant montre comment les unités d’administration, lorsqu’elles sont appliquées, affectent chaque combinaison de tâches/rôles de gestion des risques internes.

Remarque

L’étendue, dans le tableau suivant, signifie que les actions d’administrateur pour ce rôle sont limitées par l’unité d’administration qui leur est attribuée.

| Tâche | Gestion étendue des risques internes | Administration de gestion des risques internes délimités | Analystes de gestion des risques internes délimités | Enquêteurs de gestion des risques internes délimités | Approbateurs de gestion des risques internes délimités |

|---|---|---|---|---|---|

| Configurer les paramètres globaux | Non restreint | Non restreint | Jamais autorisé | Jamais autorisé | Jamais autorisé |

| Configurer des stratégies | Portée | Portée | Jamais autorisé | Jamais autorisé | Jamais autorisé |

| Démarrer l’activité de scoring pour les utilisateurs | Portée | Portée | Portée | Portée | Jamais autorisé |

| Accéder aux insights d’analyse | Non autorisé, s’il est limité | Non autorisé, s’il est limité | Non autorisé, s’il est limité | Jamais autorisé | Jamais autorisé |

| Accéder aux alertes et les examiner | Portée | Jamais autorisé | Portée | Portée | Jamais autorisé |

| Examiner l’activité des utilisateurs | Portée | Jamais autorisé | Jamais autorisé | Portée | Jamais autorisé |

| Accéder aux cas et les examiner | Portée | Jamais autorisé | Portée | Portée | Jamais autorisé |

| Accéder à l’Explorateur de contenu et l’afficher | Non restreint | Jamais autorisé | Jamais autorisé | Non restreint | Jamais autorisé |

| Configurer des modèles de notification | Non restreint | Jamais autorisé | Non restreint | Non restreint | Jamais autorisé |

| Accéder aux captures de preuves d’investigation et les afficher | Non autorisé, s’il est limité | Jamais autorisé | Jamais autorisé | Non autorisé, s’il est limité | Jamais autorisé |

| Créer une demande de capture de preuves forensiques | Non autorisé, s’il est limité | Non autorisé, s’il est limité | Jamais autorisé | Jamais autorisé | Jamais autorisé |

| Approuver les demandes de capture de preuves forensiques | Non autorisé, s’il est limité | Jamais autorisé | Jamais autorisé | Jamais autorisé | Non autorisé, s’il est limité |

| Configurer la protection adaptative | Non autorisé, s’il est limité | Non autorisé, s’il est limité | Jamais autorisé | Jamais autorisé | Jamais autorisé |

| Onglet Afficher les utilisateurs de la protection adaptative | Non autorisé, s’il est limité | Jamais autorisé | Non autorisé, s’il est limité | Non autorisé, s’il est limité | Jamais autorisé |

| Afficher le rapport d’intégrité de l’appareil | Non autorisé, s’il est limité | Non autorisé, s’il est limité | Jamais autorisé | Jamais autorisé | Jamais autorisé |

| Créer des stratégies rapides | Non autorisé, s’il est limité | Non autorisé, s’il est limité | Jamais autorisé | Jamais autorisé | Jamais autorisé |

| Configurer des stratégies spécifiques à l’utilisateur prioritaire | Non autorisé, s’il est limité | Non autorisé, s’il est limité | Jamais autorisé | Jamais autorisé | Jamais autorisé |

| Configurer des groupes d’utilisateurs prioritaires | Non autorisé, s’il est limité | Non autorisé, s’il est limité | Jamais autorisé | Jamais autorisé | Jamais autorisé |

| Attribuer ou réaffecter des alertes | Non autorisé, s’il est limité | Jamais autorisé | Non autorisé, s’il est limité | Non autorisé, s’il est limité | Jamais autorisé |

| Attribuer ou réaffecter des cas | Non autorisé, s’il est limité | Jamais autorisé | Non autorisé, s’il est limité | Non autorisé, s’il est limité | Jamais autorisé |

| Afficher les rapports d’alerte et de cas | Portée | Portée | Portée | Portée | Portée |

Remarque

Vous pouvez utiliser des étendues adaptatives (préversion pour la gestion des risques internes) avec des unités d’administration. Si les groupes de rôles sont délimités par une ou plusieurs unités d’administration pour votre organization, les étendues adaptatives que vous pouvez sélectionner lorsque vous créez ou modifiez une stratégie sont limitées par les unités d’administration.

Étape 2 (obligatoire) : Activer le journal d’audit Microsoft 365

La gestion des risques internes utilise les journaux d’audit Microsoft 365 pour les informations utilisateur et les activités de gestion des risques identifiées dans les stratégies et les insights d’analyse. Les journaux d’audit Microsoft 365 sont un résumé de toutes les activités au sein de votre organization et les stratégies de gestion des risques internes peuvent utiliser ces activités pour générer des insights sur les stratégies.

L'audit est activé par défaut pour les organisations Microsoft 365. Certaines organisations peuvent avoir désactivé l'audit pour des raisons spécifiques. Si l'audit est désactivé pour votre organisation, c'est peut-être parce qu'un autre administrateur l'a désactivé. Nous vous recommandons de confirmer que vous pouvez réactiver l'audit lorsque vous terminez cette étape.

Pour obtenir des instructions détaillées sur l'activation de l'audit, consultez Activer ou désactiver la recherche dans le journal d'audit. Une fois l’audit activé, le message qui apparaît indique que le journal d’audit est en cours de préparation et que vous pourrez effectuer une recherche environ deux heures après la fin de la préparation. Vous n'avez à faire cette action qu'une seule fois. Pour plus d'informations sur l'utilisation du journal d'audit Microsoft 365, consultez Rechercher dans le journal d'audit.

Étape 3 (facultative) : Activer et afficher les insights d’analyse des risques internes

Si vous activez l’analytique de gestion des risques internes, vous pouvez :

- Recherchez les risques internes potentiels avant de créer des stratégies. Vous pouvez effectuer une évaluation des risques internes potentiels dans votre organization sans configurer de stratégies de risque interne. Cette évaluation peut aider vos organization à identifier les zones potentielles à risque utilisateur plus élevé et à déterminer le type et l’étendue des stratégies de gestion des risques internes que vous souhaiterez peut-être configurer. Cette évaluation peut également vous aider à déterminer les besoins en matière de licences supplémentaires ou d’optimisation future des stratégies existantes. Les résultats de l'analyse analytique peuvent prendre jusqu'à 48 heures avant que les informations ne soient disponibles sous forme de rapports pour examen. Pour en savoir plus sur les insights d’analytique, consultez Paramètres de gestion des risques internes : Analytique et case activée la vidéo Insider Risk Management Analytics pour vous aider à comprendre comment l’analytique peut aider à accélérer l’identification des risques internes potentiels et vous aider à prendre rapidement des mesures.

- Recevoir des recommandations en temps réel pour les paramètres de seuil d’indicateur. Le réglage manuel des stratégies pour réduire le « bruit » peut prendre beaucoup de temps et vous oblige à effectuer beaucoup d’essais et d’erreurs pour déterminer la configuration souhaitée pour vos stratégies. Si l’analytique est activée, la gestion des risques internes peut fournir des recommandations en temps réel pour les seuils d’indicateur. Vous pouvez également ajuster manuellement les recommandations fournies et voir en temps réel le nombre d’utilisateurs inclus dans l’étendue de la stratégie en fonction des modifications que vous apportez. En savoir plus sur les recommandations de seuil d’indicateur en temps réel

Remarque

Pour activer l’analyse des risques internes, vous devez être membre du groupe de rôles Gestion des risques internes, Administrateurs de gestion des risques internes ou Administrateur général Microsoft 365.

Importante

Microsoft vous recommande d’utiliser des rôles disposant du moins d’autorisations. La réduction du nombre d’utilisateurs disposant du rôle Administrateur général permet d’améliorer la sécurité de vos organization. En savoir plus sur les rôles et autorisations Microsoft Purview.

Activer l’analytique des risques internes

Sélectionnez l’onglet approprié pour le portail que vous utilisez. Selon votre plan Microsoft 365, le portail de conformité Microsoft Purview est mis hors service ou sera bientôt mis hors service.

Pour en savoir plus sur le portail Microsoft Purview, consultez Portail Microsoft Purview. Pour en savoir plus sur le portail de conformité, consultez portail de conformité Microsoft Purview.

- Connectez-vous au portail Microsoft Purview à l’aide des informations d’identification d’un compte administrateur dans votre organization Microsoft 365.

- Accédez à la solution de gestion des risques internes .

- Sous l’onglet Vue d’ensemble, dans la carte Rechercher les risques internes dans votre organization, sélectionnez Exécuter l’analyse. Cette action active l’analyse analytique de votre organization. Vous pouvez également activer l’analyse en accédant à Paramètres > des risques internesAnalytics et en activant Analyser l’activité des utilisateurs de votre locataire pour identifier les risques internes potentiels.

- Dans le volet Détails de l’analyse, sélectionnez Exécuter l’analyse pour démarrer l’analyse de votre organization. Les résultats de l'analyse analytique peuvent prendre jusqu'à 48 heures avant que les informations ne soient disponibles sous forme de rapports pour examen.

Après avoir examiné les insights analytiques, choisissez les stratégies de risque interne et configurez les prérequis associés qui répondent le mieux à la stratégie d’atténuation des risques internes de votre organization.

Étape 4 (recommandée) : Configurer les prérequis pour les stratégies

La plupart des stratégies de gestion des risques internes ont des prérequis qui doivent être configurés pour que les indicateurs de stratégie génèrent des alertes d’activité pertinentes. Configurez les prérequis appropriés en fonction des stratégies que vous envisagez de configurer pour votre organization.

Se connecter à des applications cloud dans Microsoft Defender

La gestion des risques internes inclut les indicateurs cloud suivants (préversion) :

- Indicateurs de stockage cloud, notamment Google Drive, Box et Dropbox

- Indicateurs de service cloud, notamment Amazon S3 et Azure (stockage et SQL Server)

Indicateurs de stockage cloud

Utilisez des indicateurs de stockage cloud pour détecter les activités suivantes dans Google Drive, Box et Dropbox :

- Découverte: Techniques utilisées pour déterminer l’environnement

- Collection: Techniques utilisées pour collecter des données intéressantes

- Exfiltration: Techniques utilisées pour voler des données, telles que des documents sensibles

- Suppression (impact) : Techniques utilisées pour perturber la disponibilité ou compromettre l’intégrité d’un système

Indicateurs de service cloud

Utilisez des indicateurs de service cloud pour détecter les activités suivantes dans Amazon S3 et Azure :

- Évasion de défense : Techniques utilisées pour éviter la détection des activités à risque en désactivant les journaux de trace ou en mettant à jour ou en supprimant SQL Server règles de pare-feu

- Exfiltration: Techniques utilisées pour voler des données, telles que des documents sensibles

- Suppression (impact) : Techniques utilisées pour perturber la disponibilité ou compromettre l’intégrité d’un système

- Escalade de privilèges : Techniques utilisées pour obtenir des autorisations de niveau supérieur sur les systèmes et les données

Conditions préalables à l’accès aux indicateurs cloud

Pour sélectionner parmi les indicateurs cloud dans les paramètres et stratégies de gestion des risques internes, vous devez d’abord vous connecter aux applications cloud appropriées dans Microsoft Defender, si ce n’est déjà fait.

Une fois connectés aux applications, les indicateurs sont disponibles dans la page Paramètres des indicateurs de stratégie et à partir de stratégies individuelles.

Configurer le connecteur Insider Risk Indicator (préversion)

Vous pouvez étendre la gestion des risques internes en important des détections pour les charges de travail non-Microsoft (tierces). Par exemple, vous pouvez étendre vos détections pour inclure les activités Salesforce et Dropbox et les utiliser avec les détections intégrées fournies par la solution de gestion des risques internes, qui est axée sur les services Microsoft tels que SharePoint Online et Exchange Online.

Pour intégrer vos propres détections à la solution de gestion des risques internes, vous importez des détections agrégées prétraitées à partir de solutions SIEM (Security Information and Event Management) telles que Microsoft Sentinel ou Splunk. Pour ce faire, vous importez un exemple de fichier dans le flux de travail du connecteur Indicateurs de risque interne. Le flux de travail du connecteur analyse l’exemple de fichier et configure le schéma requis.

Remarque

Actuellement, vous ne pouvez pas importer de signaux de détection « bruts » dans la gestion des risques internes. Vous pouvez uniquement importer des agrégations prétraitées en tant que fichier.

Vous pouvez utiliser un indicateur personnalisé comme suit :

- Déclencheur utilisé pour placer un utilisateur dans l’étendue d’une stratégie.

- Indicateur de stratégie utilisé pour évaluer le risque de l’utilisateur.

Pour obtenir des instructions pas à pas sur la configuration du connecteur Insider Risk Indicators pour votre organization, consultez l’article Sur le connecteur Indicateurs de risque interne. Une fois que vous avez configuré le connecteur, revenez à ces étapes de configuration.

Configurer le connecteur Microsoft 365 HR

La gestion des risques internes prend en charge l’importation de données utilisateur et de journal importées à partir de plateformes tierces de gestion des risques et de ressources humaines. Le connecteur de données Ressources humaines (RH) Microsoft 365 vous permet d’extraire des données de ressources humaines à partir de fichiers CSV, y compris les dates d’arrêt de l’utilisateur, les dates du dernier emploi, les notifications de plan d’amélioration des performances, les actions d’évaluation des performances et les changements de niveau de travail status. Celles-ci permettent d’attirer l’attention sur les indicateurs d’alertes dans les stratégies de gestion des risques internes et il s’agit d’un élément essentiel de la configuration de la couverture de la gestion des risques. Si vous configurez plusieurs connecteurs RH pour votre organization, la gestion des risques internes extrait automatiquement les indicateurs de tous les connecteurs RH.

Le connecteur Microsoft 365 HR est requis lors de l’utilisation des modèles de stratégie suivants :

- Fuites de données par des utilisateurs à risque

- Vol de données utilisateur sortant

- Mauvaise utilisation des données des patients

- Violations de stratégie de sécurité par des utilisateurs quittant l’entreprise

- Violations de stratégie de sécurité par les utilisateurs à risque

Consultez l’article Configurer un connecteur pour importer des données RH pour obtenir des instructions détaillées sur la configuration du connecteur Microsoft 365 HR pour votre organization. Une fois que vous avez configuré le connecteur RH, revenez à ces étapes de configuration.

Configurer un connecteur de données spécifique aux soins de santé

La gestion des risques internes prend en charge l’importation de données utilisateur et de journal importées à partir d’un tiers sur des systèmes de dossiers médicaux électroniques (EMR) existants. Les connecteurs de données Microsoft Healthcare et Epic vous permettent d’extraire des données d’activité à partir de votre système EMR avec des fichiers CSV, notamment un accès incorrect aux dossiers des patients, des activités de volume suspectes et des activités de modification et d’exportation. Celles-ci permettent d’attirer l’attention sur les indicateurs d’alertes dans les stratégies de gestion des risques internes et il s’agit d’un élément essentiel de la configuration de la couverture de la gestion des risques.

Si vous configurez plusieurs connecteurs Santé ou Epic pour votre organization, la gestion des risques internes prend automatiquement en charge les signaux d’événements et d’activités de tous les connecteurs santé et Epic. Le connecteur Microsoft 365 Healthcare ou Epic est requis lors de l’utilisation des modèles de stratégie suivants :

- Mauvaise utilisation des données des patients

Consultez l’article Configurer un connecteur pour importer des données médicales pour obtenir des instructions détaillées sur la configuration d’un connecteur spécifique aux soins de santé pour votre organization. Une fois que vous avez configuré un connecteur, revenez à ces étapes de configuration.

Configurer des stratégies de protection contre la perte de données (DLP)

La gestion des risques internes prend en charge l’utilisation de stratégies DLP pour aider à identifier l’exposition intentionnelle ou accidentelle d’informations sensibles à des parties indésirables pour les alertes DLP de niveau de gravité élevé. Lors de la configuration d’une stratégie de gestion des risques internes avec l’un des modèles de fuites de données , vous pouvez affecter une stratégie DLP spécifique à la stratégie pour ces types d’alertes.

Conseil

Vous pouvez également utiliser la protection adaptative dans la gestion des risques internes pour appliquer dynamiquement des contrôles de protection DLP aux utilisateurs à haut risque tout en conservant la productivité pour les utilisateurs à faible risque. En savoir plus sur la protection adaptative

Les stratégies de perte de données permettent d’identifier les utilisateurs pour activer le scoring des risques dans la gestion des risques internes pour les alertes DLP de gravité élevée pour les informations sensibles et constituent une partie importante de la configuration de la couverture complète de la gestion des risques dans votre organization. Pour plus d’informations sur la gestion des risques internes et les considérations relatives à l’intégration et à la planification des stratégies DLP, consultez Stratégies de gestion des risques internes.

Importante

Vérifiez que vous avez effectué les opérations suivantes :

- Vous comprenez et configurez correctement les utilisateurs dans l’étendue des stratégies de gestion des risques internes et DLP pour produire la couverture de stratégie attendue.

- Le paramètre Rapports d’incident dans la stratégie DLP pour la gestion des risques internes utilisé avec ces modèles est configuré pour les alertes de niveau de gravité élevé . Les alertes de gestion des risques internes ne sont pas générées à partir des stratégies DLP avec le champ Rapports d’incident défini sur Faible ou Moyen.

Une stratégie DLP est facultative lors de l’utilisation des modèles de stratégie suivants :

- Fuites de données

- Fuites de données par des utilisateurs prioritaires

Consultez l’article Créer et déployer des stratégies de protection contre la perte de données pour obtenir des instructions détaillées sur la configuration des stratégies DLP pour votre organization. Une fois que vous avez configuré une stratégie DLP, revenez à ces étapes de configuration.

Remarque

Endpoint DLP prend désormais en charge les environnements virtualisés, ce qui signifie que la solution de gestion des risques internes prend en charge les environnements virtualisés via la DLP du point de terminaison. En savoir plus sur la prise en charge des environnements virtualisés dans la protection contre la perte de données de point de terminaison.

Configurer le partage des niveaux de risque internes avec des alertes Microsoft Defender et DLP

Vous pouvez partager les niveaux de risque internes à partir de la gestion des risques internes (préversion) pour apporter un contexte utilisateur unique à Microsoft Defender et aux alertes DLP. La gestion des risques internes analyse les activités des utilisateurs sur une période de 90 à 120 jours et recherche les comportements anormaux pendant cette période. L’ajout de ces données aux alertes Microsoft Defender et DLP améliore les données disponibles dans ces solutions pour aider les analystes à hiérarchiser les alertes. En savoir plus sur le partage des niveaux de gravité des risques utilisateur avec des alertes Microsoft Defender et DLP.

Le partage des niveaux de gravité des risques utilisateur de gestion des risques internes améliore également la Microsoft Security Copilot. Par exemple, dans Security Copilot, vous pouvez commencer par demander à Copilot de résumer une alerte DLP, puis demander à Copilot d’afficher le niveau de risque interne associé à l’utilisateur marqué dans l’alerte. Ou vous pouvez demander pourquoi l’utilisateur est considéré comme un utilisateur à haut risque. Dans ce cas, les informations sur les risques de l’utilisateur proviennent de la gestion des risques internes. Security Copilot intègre en toute transparence la gestion des risques internes à DLP pour faciliter les investigations. En savoir plus sur l’utilisation de la version autonome de Copilot pour les enquêtes combinées de gestion des risques internes/DLP.

Configurer des groupes d’utilisateurs prioritaires

La gestion des risques internes inclut la prise en charge de l’affectation de groupes d’utilisateurs prioritaires à des stratégies pour aider à identifier les activités à risque uniques pour les utilisateurs ayant des positions critiques, des niveaux élevés d’accès aux données et au réseau, ou un historique de comportement à risque passé. Création d’un groupe d’utilisateurs prioritaire et affectation d’utilisateurs aux stratégies d’étendue d’aide du groupe aux circonstances uniques présentées par ces utilisateurs.

Vous pouvez créer un groupe d’utilisateurs prioritaire et affecter des utilisateurs au groupe pour vous aider à définir des stratégies spécifiques aux circonstances uniques présentées par ces utilisateurs identifiés. Pour activer le booster de score de risque des groupes d’utilisateurs prioritaires , accédez à la page paramètres de gestion des risques internes , puis sélectionnez Indicateurs de stratégie et Boosters de score de risque. Ces utilisateurs identifiés sont plus susceptibles de recevoir des alertes, de sorte que les analystes et les enquêteurs peuvent examiner et hiérarchiser la gravité des risques de ces utilisateurs pour les aider à trier les alertes conformément aux stratégies et normes de risque de votre organization.

Un groupe d’utilisateurs prioritaire est requis lors de l’utilisation des modèles de stratégie suivants :

- Violations de la stratégie de sécurité par des utilisateurs prioritaires

- Fuites de données par des utilisateurs prioritaires

Consultez l’article Prise en main des paramètres de gestion des risques internes pour obtenir des instructions de configuration pas à pas.

Configurer le connecteur de badging physique

La gestion des risques internes prend en charge l’importation de données utilisateur et de journal à partir de plateformes de contrôle physique et d’accès. Le connecteur de badging physique vous permet d’extraire des données d’accès à partir de fichiers JSON, notamment les ID utilisateur, les ID de point d’accès, l’heure et les dates d’accès, ainsi que les status d’accès. Celles-ci permettent d’attirer l’attention sur les indicateurs d’alertes dans les stratégies de gestion des risques internes et il s’agit d’un élément essentiel de la configuration de la couverture de la gestion des risques. Si vous configurez plusieurs connecteurs de badging physique pour votre organization, la gestion des risques internes extrait automatiquement les indicateurs de tous les connecteurs de badging physique. Les informations du connecteur de badging physique complètent d’autres signaux de risque interne lors de l’utilisation de tous les modèles de stratégie de risque interne.

Importante

Pour que les stratégies de gestion des risques internes utilisent et mettent en corrélation les données de signal liées aux utilisateurs sortants et arrêtés avec les données d’événements de vos plateformes de contrôle physique et d’accès, vous devez également configurer le connecteur Microsoft 365 HR. Si vous activez le connecteur de badging physique sans activer le connecteur Microsoft 365 HR, les stratégies de gestion des risques internes traitent uniquement les événements pour les accès physiques non autorisés pour les utilisateurs de votre organization.

Consultez l’article Configurer un connecteur pour importer des données de badging physiques pour obtenir des instructions détaillées sur la configuration du connecteur de badging physique pour votre organization. Une fois que vous avez configuré le connecteur, revenez à ces étapes de configuration.

Configurer Microsoft Defender for Endpoint

Microsoft Defender pour point de terminaison est une plateforme de sécurité de point de terminaison d’entreprise conçue pour aider les réseaux d’entreprise à prévenir, détecter, examiner et répondre aux menaces avancées. Pour avoir une meilleure visibilité des violations de sécurité dans votre organization, vous pouvez importer et filtrer les alertes Defender pour point de terminaison pour les activités utilisées dans les stratégies créées à partir de modèles de stratégie de violation de sécurité de gestion des risques internes.

Si vous créez des stratégies de violation de sécurité, vous devez configurer Microsoft Defender pour point de terminaison dans votre organization et activer Defender pour point de terminaison pour l’intégration de la gestion des risques internes dans Defender Security Center pour importer les alertes de violation de sécurité. Pour plus d’informations sur la configuration requise, consultez l’article Configuration minimale requise pour Microsoft Defender pour point de terminaison.

Consultez l’article Configurer les fonctionnalités avancées de Defender pour point de terminaison pour obtenir des instructions pas à pas sur la configuration de Defender pour point de terminaison pour l’intégration de la gestion des risques internes. Une fois que vous avez configuré le Microsoft Defender pour point de terminaison, revenez à ces étapes de configuration.

Configurer les preuves d’investigation

Le contexte visuel est essentiel pour les équipes de sécurité pendant les enquêtes judiciaires afin d’obtenir de meilleures informations sur les activités des utilisateurs à risque susceptibles d’entraîner un incident de sécurité. Avec des déclencheurs d’événements personnalisables et des contrôles intégrés de protection de la confidentialité des utilisateurs, les preuves forensiques permettent une capture personnalisable sur plusieurs appareils pour aider votre organization à mieux atténuer, comprendre et répondre aux risques potentiels liés aux données, comme l’exfiltration de données sensibles non autorisées.

Consultez l’article Prise en main des preuves forensiques de gestion des risques internes pour obtenir des instructions détaillées sur la configuration des preuves forensiques pour votre organization.

Configurer la reconnaissance optique de caractères

Microsoft Purview peut rechercher du contenu sensible dans les documents pour protéger ces documents contre une exposition inappropriée. Lorsque vous activez la reconnaissance optique de caractères (OCR) dans Microsoft Purview, les classifieurs de données, tels que les types d’informations sensibles et les classifieurs pouvant être entraînés, peuvent également détecter des caractères dans des images autonomes. Après avoir configuré les paramètres OCR (préversion), vos stratégies de risque interne existantes sont appliquées aux images et aux documents.

Pour la préversion ocre, la gestion des risques internes prend en charge l’analyse dans les emplacements suivants : appareils de point de terminaison Windows, SharePoint Online et Teams. Exchange Online et OneDrive ne sont pas pris en charge pour la préversion.

Les paramètres OCR ne s’appliquent pas aux clips de preuve d’investigation dans la gestion des risques internes.

Étape 5 (obligatoire) : Configurer les paramètres de risque interne

Les paramètres de risque interne s’appliquent à toutes les stratégies de gestion des risques internes, quel que soit le modèle que vous choisissez lors de la création d’une stratégie. Les paramètres sont configurés à l’aide des paramètres situés en haut des pages de gestion des risques internes. Ces paramètres contrôlent la confidentialité, les indicateurs, les exclusions globales, les groupes de détection, les détections intelligentes, etc. En savoir plus sur les paramètres à prendre en compte avant de créer une stratégie.

Étape 6 (obligatoire) : Créer une stratégie de gestion des risques internes

Les stratégies de gestion des risques internes incluent les utilisateurs attribués et définissent quels types d’indicateurs de risque sont configurés pour les alertes. Avant que des activités potentiellement à risque puissent déclencher des alertes, une stratégie doit être configurée. Utilisez le workflow de stratégie pour créer de nouvelles stratégies de gestion des risques internes.

Remarque

Pour créer un déclencheur ou un indicateur personnalisé pour une charge de travail non-Microsoft, consultez Indicateurs personnalisés.

Création d’une stratégie

Sélectionnez l’onglet approprié pour le portail que vous utilisez. Selon votre plan Microsoft 365, le portail de conformité Microsoft Purview est mis hors service ou sera bientôt mis hors service.

Pour en savoir plus sur le portail Microsoft Purview, consultez Portail Microsoft Purview. Pour en savoir plus sur le portail de conformité, consultez portail de conformité Microsoft Purview.

Connectez-vous au portail Microsoft Purview à l’aide des informations d’identification d’un compte administrateur dans votre organization Microsoft 365.

Accédez à la solution de gestion des risques internes .

Sélectionnez Stratégies dans le volet de navigation de gauche.

Sélectionnez Créer une stratégie pour ouvrir le flux de travail de stratégie.

Sur la page Modèle de stratégie, choisissez une catégorie de stratégie, puis sélectionnez le modèle pour la nouvelle stratégie. Ces modèles sont constitués d'indicateurs et de conditions définissant les activités à risque que vous voulez détecter et examiner. Examinez les conditions préalables du modèle, les événements déclencheurs et les activités détectées pour confirmer que ce modèle de stratégie correspond à vos besoins.

Importante

Certains modèles de stratégie ont des conditions préalables devant être configurées pour que la stratégie génère des alertes pertinentes. Si vous n’avez pas configuré les prérequis de stratégie applicables, consultez l’étape 4.

Sélectionnez Suivant pour continuer.

Dans la page Nom et description, complétez les champs suivants :

- Nom (obligatoire) : entrez un nom convivial pour la stratégie. Ce nom ne peut pas être modifié après la création de la stratégie.

- Description (facultatif) : entrez une description pour la stratégie.

Sélectionnez Suivant pour continuer.

Si des unités d’administration ont été créées pour votre locataire, la page Administration unités s’affiche. Sinon, vous verrez la page Utilisateurs et groupes et pouvez passer à l’étape suivante.

Si vous souhaitez étendre la stratégie à une ou plusieurs unités d’administration, sélectionnez Ajouter des unités d’administration, puis sélectionnez la ou les unités d’administration que vous souhaitez appliquer à la stratégie.

Remarque

Vous pouvez uniquement voir les unités d’administration qui sont limitées à votre rôle. Si vous êtes un administrateur non restreint, vous pouvez voir toutes les unités d’administration du locataire. Pour afficher un résumé des groupes de rôles et des unités d’administration auxquels vous êtes affecté, sélectionnez Afficher mes autorisations.

Sélectionnez Suivant pour continuer.

Dans la page Utilisateurs et groupes , sélectionnez l’une des options suivantes :

Inclure tous les utilisateurs et groupes. La sélection de cette option permet à la gestion des risques internes de rechercher des événements déclencheurs pour tous les utilisateurs et groupes de votre organization de commencer à attribuer des scores de risque pour la stratégie.

Si votre stratégie est délimitée par une ou plusieurs unités d’administration, cette option sélectionne tous les utilisateurs et groupes au sein des unités administratives.

Remarque

Pour tirer parti de l’analytique en temps réel (préversion) pour les paramètres de seuil d’indicateur, vous devez étendre votre stratégie à Inclure tous les utilisateurs et groupes. L’analytique en temps réel vous permet de voir des estimations du nombre d’utilisateurs susceptibles de correspondre à un ensemble donné de conditions de stratégie en temps réel. Cela vous permet d’ajuster efficacement la sélection des indicateurs et des seuils d’occurrence d’activité afin de ne pas avoir trop ou trop d’alertes de stratégie. L’étendue de votre stratégie pour inclure tous les utilisateurs et groupes offre également une meilleure protection globale pour votre locataire. Pour plus d’informations sur l’analytique en temps réel pour les paramètres de seuil d’indicateur, consultez Paramètres de niveau d’indicateur.

Incluez des utilisateurs et des groupes spécifiques. Sélectionnez cette option pour définir les utilisateurs ou les groupes inclus dans la stratégie.

Si votre stratégie est délimitée par une ou plusieurs unités d’administration, vous pouvez uniquement choisir des utilisateurs dans l’étendue de l’unité d’administration.

Remarque

Les comptes invités ne sont pas pris en charge.

Étendue adaptative. Cette option (préversion pour la gestion des risques internes) s’affiche si vous sélectionnez l’option Inclure des utilisateurs et des groupes spécifiques . Sélectionnez Ajouter ou modifier des étendues adaptatives pour appliquer une étendue adaptative à la stratégie. L’étendue adaptative doit être créée avant de créer ou de modifier la stratégie. Si la stratégie est également délimitée par une ou plusieurs unités d’administration, les étendues adaptatives disponibles sont limitées par les unités d’administration. Découvrez comment les étendues adaptatives fonctionnent avec les unités d’administration.

Ajouter ou modifier des groupes d’utilisateurs prioritaires. Cette option s’affiche uniquement si vous avez choisi le modèle Fuites de données par utilisateurs prioritaires . Sélectionnez cette option, puis ajoutez ou modifiez des groupes d’utilisateurs prioritaires.

Remarque

Si le modèle de stratégie est basé sur des groupes d’utilisateurs prioritaires, vous ne pouvez pas sélectionner une unité d’administration pour étendre la stratégie. Les groupes d’utilisateurs prioritaires ne sont actuellement pas pris en charge pour une utilisation avec des unités d’administration.

Sélectionnez Suivant pour continuer.

Si vous avez sélectionné Inclure tous les utilisateurs et groupes à l’étape précédente, la page Exclure les utilisateurs et les groupes (facultatif) (préversion) s’affiche.

Remarque

À ce stade, vous devez sélectionner Inclure tous les utilisateurs et groupes pour exclure les utilisateurs et les groupes.

Utilisez cette page si vous souhaitez exclure certains utilisateurs ou groupes de l’étendue de la stratégie. Par exemple, vous pouvez créer une stratégie qui détecte les actions potentiellement risquées pour les personnes de l’ensemble de l’organization, mais exclut les responsables commerciaux de niveau exécutif. Sélectionnez Ajouter ou modifier des utilisateurs ou Ajouter ou modifier des groupes pour sélectionner les utilisateurs ou les groupes que vous souhaitez exclure. Si votre stratégie est délimitée par une ou plusieurs unités d’administration, vous pouvez uniquement exclure les utilisateurs ou les groupes qui se trouvent dans l’étendue de l’unité d’administration.

Sur la page Contenu à prioriser, vous pouvez attribuer (le cas échéant) les sources à hiérarchiser, ce qui augmente les possibilités de générer une alerte de gravité élevée pour ces sources. Sélectionnez l'une des options suivantes :

Je souhaite hiérarchiser le contenu. Cette option vous permet de hiérarchiser les sites SharePoint, les étiquettes de confidentialité, les types d’informations sensibles et les types de contenu Extensions de fichier . Si vous choisissez cette option, vous devez sélectionner au moins un type de contenu prioritaire.

Je ne souhaite pas spécifier de contenu prioritaire pour l’instant. Si vous sélectionnez cette option, les pages de détails du contenu prioritaire dans le flux de travail sont ignorées.

Sélectionnez Suivant pour continuer.

Si vous avez sélectionné Je veux hiérarchiser le contenu à l’étape précédente, vous verrez les pages de détails pour les sites SharePoint, les étiquettes de confidentialité, les types d’informations sensibles, les extensions de fichier et le scoring. Utilisez ces pages de détails pour définir les sharePoint, les types d’informations sensibles, les étiquettes de confidentialité, les classifieurs pouvant être formés et les extensions de fichier à hiérarchiser dans la stratégie. La page Détails du scoring vous permet d’étendre la stratégie de manière à affecter uniquement des scores de risque et à générer des alertes pour les activités spécifiées qui incluent du contenu prioritaire.

Sites SharePoint : sélectionnez Ajouter un site SharePoint, puis sélectionnez les sites SharePoint auxquels vous avez accès et que vous souhaitez classer. Par exemple, «group1@contoso.sharepoint.com /sites/group1 ».

Remarque

Si votre stratégie est délimitée par une ou plusieurs unités d’administration, vous verrez toujours tous les sites SharePoint, et pas seulement les sites SharePoint limités à vos unités d’administration, car les unités d’administration ne prennent pas en charge les sites SharePoint.

Type d’information sensible : sélectionnez Ajouter un type d’information confidentielle, puis les types de confidentialité que vous souhaitez classer. Par exemple, « Numéro de compte bancaire américain » et « Numéro de carte de crédit ».

Étiquette de confidentialité : sélectionnez Ajouter une étiquette de confidentialité, puis les étiquettes que vous souhaitez classer. Par exemple, « Confidentiel » et « Secret ».

Classifieurs pouvant être entraînés : sélectionnez Ajouter un classifieur pouvant être entraîné et sélectionnez les classifieurs pouvant être formés que vous souhaitez hiérarchiser. Par exemple, code source.

Extensions de fichier : ajoutez jusqu’à 50 extensions de fichier. Vous pouvez inclure ou omettre « . » avec l’extension de fichier. Par exemple, .py ou py hiérarchise les fichiers Python.

Scoring : déterminez s’il faut attribuer des scores de risque à toutes les activités de gestion des risques détectées par cette stratégie ou uniquement aux activités qui incluent du contenu prioritaire. Choisissez Obtenir des alertes pour toutes les activités ou Obtenir des alertes uniquement pour les activités qui incluent du contenu prioritaire.

Sélectionnez Suivant pour continuer.

Si vous avez sélectionné les modèles Fuites de données ou Fuites de données par les utilisateurs prioritaires , vous voyez des options dans la page Déclencheurs de cette stratégie pour les événements et indicateurs de stratégie de déclenchement personnalisés. Vous avez le choix de sélectionner une stratégie ou des indicateurs DLP pour déclencher des événements qui amènent les utilisateurs affectés à la stratégie dans l’étendue pour le scoring d’activité. Si vous sélectionnez l’option d’événement de déclenchement de stratégie De protection contre la perte de données (DLP) l’utilisateur correspond à un événement, vous devez sélectionner une stratégie DLP dans la liste déroulante stratégie DLP pour activer les indicateurs de déclenchement de la stratégie DLP pour cette stratégie de gestion des risques internes. Si vous sélectionnez l’option L’utilisateur effectue un événement déclencheur d’activité d’exfiltration , vous devez sélectionner un ou plusieurs des indicateurs répertoriés pour l’événement de déclenchement de stratégie.

Remarque

Les groupes d’utilisateurs prioritaires ne sont actuellement pas pris en charge pour les unités d’administration. Si vous créez une stratégie basée sur le modèle Fuites de données par les utilisateurs prioritaires ou sur le modèle Violations de stratégie de sécurité par les utilisateurs prioritaires , vous ne pouvez pas sélectionner d’unités d’administration pour définir l’étendue de la stratégie. Les administrateurs non restreints peuvent sélectionner des groupes d’utilisateurs prioritaires sans sélectionner d’unités d’administration, mais les administrateurs limités ou délimités ne peuvent pas créer ces stratégies.

Importante

Si vous ne parvenez pas à sélectionner un indicateur ou une séquence répertoriés, c’est parce qu’ils ne sont pas actuellement activés pour votre organization. Pour les rendre disponibles pour les sélectionner et les affecter à la stratégie, sélectionnez l’invite Activer les indicateurs .

Si vous avez sélectionné d’autres modèles de stratégie, les événements de déclenchement personnalisés ne sont pas pris en charge. Les événements déclencheurs de stratégie intégrés s’appliquent. Passez à l’étape 15 sans définir d’attributs de stratégie.

Si vous avez sélectionné les modèles Fuites de données par les utilisateurs à risque ou Violations de stratégie de sécurité par les utilisateurs à risque , vous verrez des options dans la page Déclencheurs de cette stratégie pour l’intégration aux événements de conformité des communications et de connecteur de données RH. Vous avez le choix d’attribuer des scores de risque lorsque les utilisateurs envoient des messages contenant un langage potentiellement menaçant, harcelant ou discriminatoire, ou d’amener les utilisateurs dans l’étendue de la stratégie après que des événements utilisateur à risque sont signalés dans votre système RH. Si vous sélectionnez l’option Déclencheurs à risque à partir de la conformité des communications (préversion), vous pouvez accepter la stratégie de conformité des communications par défaut (créée automatiquement), choisir une étendue de stratégie créée précédemment pour ce déclencheur ou créer une autre stratégie délimitée. Si vous sélectionnez événements de connecteur de données RH, vous devez configurer un connecteur de données RH pour votre organization.

Sélectionnez Suivant pour continuer.

Si vous avez sélectionné les modèles Fuites de données ou Fuites de données par les utilisateurs prioritaires et que vous avez sélectionné l’activité Utilisateur effectue une activité d’exfiltration et les indicateurs associés, vous pouvez choisir des seuils personnalisés ou par défaut pour les événements déclencheurs d’indicateur que vous avez sélectionnés. Choisissez l’option Utiliser les seuils par défaut (recommandé) ou Utiliser des seuils personnalisés pour les événements de déclenchement.

Sélectionnez Suivant pour continuer.

Si vous avez sélectionné Utiliser des seuils personnalisés pour les événements de déclenchement, pour chaque indicateur d’événement de déclenchement que vous avez sélectionné à l’étape 10, choisissez le niveau approprié pour générer le niveau souhaité d’alertes d’activité. Vous pouvez utiliser les seuils recommandés, les seuils personnalisés ou les seuils basés sur des activités anormales (pour certains indicateurs) par rapport à la norme quotidienne pour les utilisateurs.

Sélectionnez Suivant pour continuer.

Dans la page Indicateurs de stratégie, vous verrez les indicateurs que vous avez définis comme disponibles dans la pageParamètres> de risque insiderIndicateurs qui incluent des variantes d’indicateurs si vous en avez défini. Sélectionnez les indicateurs que vous souhaitez appliquer à la stratégie.

Importante

Si les indicateurs sur cette page ne peuvent pas être sélectionnés, vous sélectionner les indicateurs que vous souhaitez activer pour toutes les stratégies. Vous pouvez utiliser Activer les indicateurs dans le flux de travail ou sélectionner des indicateurs dans la page Paramètres de gestion des> risques internesIndicateurs>de stratégie.

Si vous avez sélectionné au moins un indicateur Office ou Appareil, choisissez les Boosters de score de risque selon le cas. Les boosters de score de risque sont uniquement applicables pour les indicateurs sélectionnés. Si vous avez sélectionné un modèle de stratégie Vol de données ou Fuites de données, choisissez au moins une des méthodes Détection de séquence et une méthode Détection d’exfiltration cumulée à appliquer à la stratégie. Si vous avez sélectionné le modèle de stratégie Utilisation du navigateur à risque , sélectionnez un ou plusieurs des indicateurs de navigation.

Sélectionnez Suivant pour continuer.

Dans la page Décider d’utiliser les seuils d’indicateurs par défaut ou personnalisés , choisissez des seuils personnalisés ou par défaut pour les indicateurs de stratégie que vous avez sélectionnés. Choisissez l’option Utiliser les seuils par défaut pour tous les indicateurs ou Spécifier des seuils personnalisés pour les indicateurs de stratégie sélectionnés. Si vous avez sélectionné Spécifier des seuils personnalisés, choisissez le niveau approprié pour générer le niveau souhaité d’alertes d’activité pour chaque indicateur de stratégie.

Conseil

Sélectionnez le lien Afficher l’impact dans l’insight sous chaque ensemble de paramètres de seuil pour afficher un graphique qui peut vous aider à déterminer les paramètres de seuil appropriés. En savoir plus sur la personnalisation manuelle des seuils.

Sélectionnez Suivant pour continuer.

Sur la page Évaluation, examinez les paramètres choisis pour la stratégie et toute suggestion ou tout avertissement pour vos sélections. Sélectionnez Modifier pour changer toute valeur de stratégie ou Soumettre pour créer et activer la stratégie.

Étapes suivantes

Une fois que vous avez effectué ces étapes pour créer votre première stratégie de gestion des risques internes, vous commencez à recevoir des alertes des indicateurs d’activité après environ 24 heures. Configurez des stratégies supplémentaires en fonction des besoins à l’aide des instructions de l’étape 4 de cet article ou des étapes décrites dans Créer une stratégie de risque interne.

Pour en savoir plus sur l’examen des alertes de risque interne et le tableau de bord Alertes, consultez Activités de gestion des risques internes.