Connecteur d’analyse multicloud Amazon S3 pour Microsoft Purview

Le connecteur d’analyse multicloud pour Microsoft Purview vous permet d’explorer vos données organisationnelles parmi les fournisseurs de cloud, notamment Amazon Web Services en plus des services de stockage Azure.

Cet article explique comment utiliser Microsoft Purview pour analyser vos données non structurées actuellement stockées dans des compartiments standard Amazon S3 et découvrir les types d’informations sensibles qui existent dans vos données. Ce guide pratique décrit également comment identifier les compartiments Amazon S3 où les données sont actuellement stockées pour faciliter la protection des informations et la conformité des données.

Pour ce service, utilisez Microsoft Purview pour fournir un compte Microsoft avec un accès sécurisé à AWS, où le connecteur d’analyse multicloud pour Microsoft Purview s’exécutera. Le connecteur d’analyse multicloud pour Microsoft Purview utilise cet accès à vos compartiments Amazon S3 pour lire vos données, puis signale les résultats de l’analyse, y compris uniquement les métadonnées et la classification, à Azure. Utilisez les rapports de classification et d’étiquetage Microsoft Purview pour analyser et examiner les résultats de l’analyse des données.

Importante

Le connecteur d’analyse multicloud pour Microsoft Purview est un module complémentaire distinct à Microsoft Purview. Les conditions générales du connecteur d’analyse multicloud pour Microsoft Purview sont contenues dans le contrat en vertu duquel vous avez obtenu les services Microsoft Azure. Pour plus d’informations, consultez Informations juridiques Microsoft Azure à l’adresse https://azure.microsoft.com/support/legal/.

Fonctionnalités prises en charge

| Extraction de métadonnées | Analyse complète | Analyse incrémentielle | Analyse délimitée | Classification | Étiquetage | Stratégie d’accès | Traçabilité | Partage de données | Affichage en direct |

|---|---|---|---|---|---|---|---|---|---|

| Oui | Oui | Oui | Oui | Oui | Oui | Oui (préversion) | Limité** | Non | Non |

** La traçabilité est prise en charge si le jeu de données est utilisé comme source/récepteur dans Data Factory activité Copy

Limitations connues

Lors de l’analyse amazon S3 des classes de stockage Glacier, l’extraction de schéma, la classification et les étiquettes de confidentialité ne sont pas prises en charge.

Les points de terminaison privés Microsoft Purview ne sont pas pris en charge lors de l’analyse d’Amazon S3.

Pour plus d’informations sur les limites de Microsoft Purview, consultez :

- Gérer et augmenter les quotas pour les ressources avec Microsoft Purview

- Sources de données et types de fichiers pris en charge dans Microsoft Purview

Régions de stockage et d’analyse

Le connecteur Microsoft Purview pour le service Amazon S3 est actuellement déployé dans des régions spécifiques uniquement. Le tableau suivant mappe les régions où vos données sont stockées à la région où elles seraient analysées par Microsoft Purview.

Importante

Les clients seront facturés pour tous les frais de transfert de données associés en fonction de la région de leur compartiment.

| Région de stockage | Région d’analyse |

|---|---|

| USA Est (Ohio) | USA Est (Ohio) |

| USA Est (Virginie du Nord) | USA Est (Virginie du Nord) |

| USA Ouest (Californie du Nord) | USA Ouest (Californie du Nord) |

| USA Ouest (Oregon) | USA Ouest (Oregon) |

| Afrique (Cape Town) | Europe (Francfort) |

| Asie-Pacifique (Région administrative spéciale de Hong Kong) | Asie-Pacifique (Tokyo) |

| Asie-Pacifique (Mumbai) | Asie-Pacifique (Singapour) |

| Asie-Pacifique (Osaka-Local) | Asie-Pacifique (Tokyo) |

| Asie-Pacifique (Séoul) | Asie-Pacifique (Tokyo) |

| Asie-Pacifique (Singapour) | Asie-Pacifique (Singapour) |

| Asie-Pacifique (Sydney) | Asie-Pacifique (Sydney) |

| Asie-Pacifique (Tokyo) | Asie-Pacifique (Tokyo) |

| Canada (Centre) | USA Est (Ohio) |

| Chine (Pékin) | Non pris en charge |

| Chine (Ningxia) | Non pris en charge |

| Europe (Francfort) | Europe (Francfort) |

| Europe (Irlande) | Europe (Irlande) |

| Europe (Londres) | Europe (Londres) |

| Europe (Milan) | Europe (Paris) |

| Europe (Paris) | Europe (Paris) |

| Europe (Stockholm) | Europe (Francfort) |

| Moyen-Orient (Bahreïn) | Europe (Francfort) |

| Amérique du Sud (São Paulo) | USA Est (Ohio) |

Configuration requise

Vérifiez que vous avez effectué les prérequis suivants avant d’ajouter vos compartiments Amazon S3 en tant que sources de données Microsoft Purview et d’analyser vos données S3.

- Vous devez être une source de données Microsoft Purview Administration.

- Créer un compte Microsoft Purview si vous n’en avez pas encore un

- Créer un rôle AWS à utiliser avec Microsoft Purview

- Créer des informations d’identification Microsoft Purview pour votre analyse de compartiment AWS

- Configurer l’analyse des compartiments Amazon S3 chiffrés, le cas échéant

- Assurez-vous que votre stratégie de compartiment ne bloque pas la connexion. Pour plus d’informations, consultez Exigences de stratégie de compartiment et Exigences de stratégie SCP. Pour ces éléments, vous devrez peut-être consulter un expert AWS pour vous assurer que vos stratégies autorisent l’accès requis.

- Lorsque vous ajoutez vos compartiments en tant que ressources Microsoft Purview, vous avez besoin des valeurs de votre ARN AWS, du nom du compartiment et parfois de votre ID de compte AWS.

Créer un compte Microsoft Purview

Si vous disposez déjà d’un compte Microsoft Purview, vous pouvez continuer avec les configurations requises pour la prise en charge d’AWS S3. Commencez par Créer des informations d’identification Microsoft Purview pour votre analyse de compartiment AWS.

Si vous devez créer un compte Microsoft Purview, suivez les instructions fournies dans Créer un compte Microsoft Purview instance. Après avoir créé votre compte, revenez ici pour terminer la configuration et commencer à utiliser le connecteur Microsoft Purview pour Amazon S3.

Créer un rôle AWS pour Microsoft Purview

Le scanneur Microsoft Purview est déployé dans un compte Microsoft dans AWS. Pour permettre au scanneur Microsoft Purview de lire vos données S3, vous devez créer un rôle dédié dans le portail AWS, dans la zone IAM, à utiliser par le scanneur.

Cette procédure explique comment créer le rôle AWS, avec l’ID de compte Microsoft et le ID externe requis à partir de Microsoft Purview, puis entrer la valeur ARN de rôle dans Microsoft Purview.

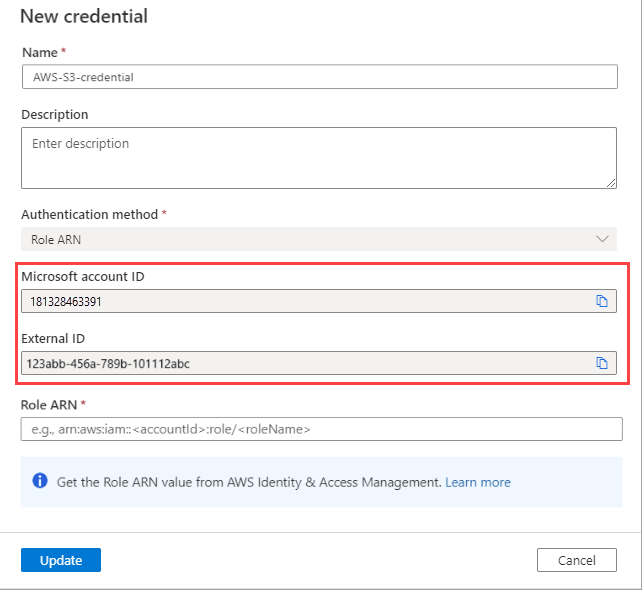

Pour localiser votre ID de compte Microsoft et ID externe :

Pour localiser les informations d’identification :

- Dans le portail Microsoft Purview : accédez àGestion de la source de>mappage de données>Informations d’identification.

- Dans le portail de gouvernance Microsoft Purview classique, accédez au Centre> de gestionSécurité et accédez aux>informations d’identification.

Sélectionnez Nouveau pour créer des informations d’identification.

Dans le volet Nouvelles informations d’identification qui s’affiche, dans la liste déroulante Méthode d’authentification , sélectionnez ARN de rôle.

Copiez ensuite l’ID de compte Microsoft et ID externe valeurs qui apparaissent dans un fichier distinct, ou ayez-les à portée de main pour les coller dans le champ approprié dans AWS. Par exemple :

Pour créer votre rôle AWS pour Microsoft Purview :

Ouvrez votre console Amazon Web Services , puis sous Sécurité, identité et conformité, sélectionnez IAM.

Sélectionnez Rôles , puis Créer un rôle.

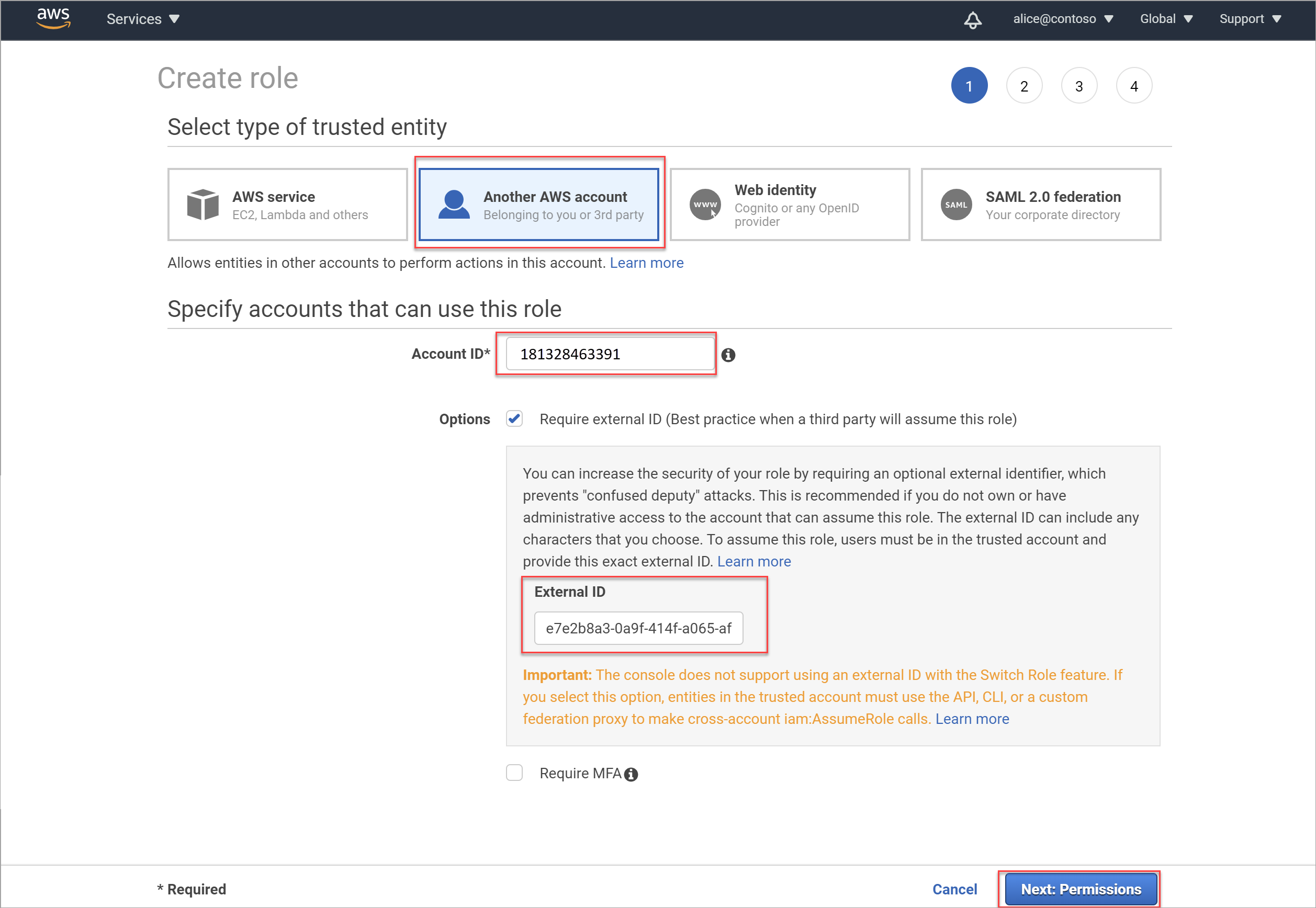

Sélectionnez Un autre compte AWS, puis entrez les valeurs suivantes :

Field Description Account ID Entrez votre ID de compte Microsoft. Par exemple : 181328463391N° externe Sous options, sélectionnez Exiger l’ID externe..., puis entrez votre ID externe dans le champ désigné.

Par exemple :e7e2b8a3-0a9f-414f-a065-afaf4ac6d994Par exemple :

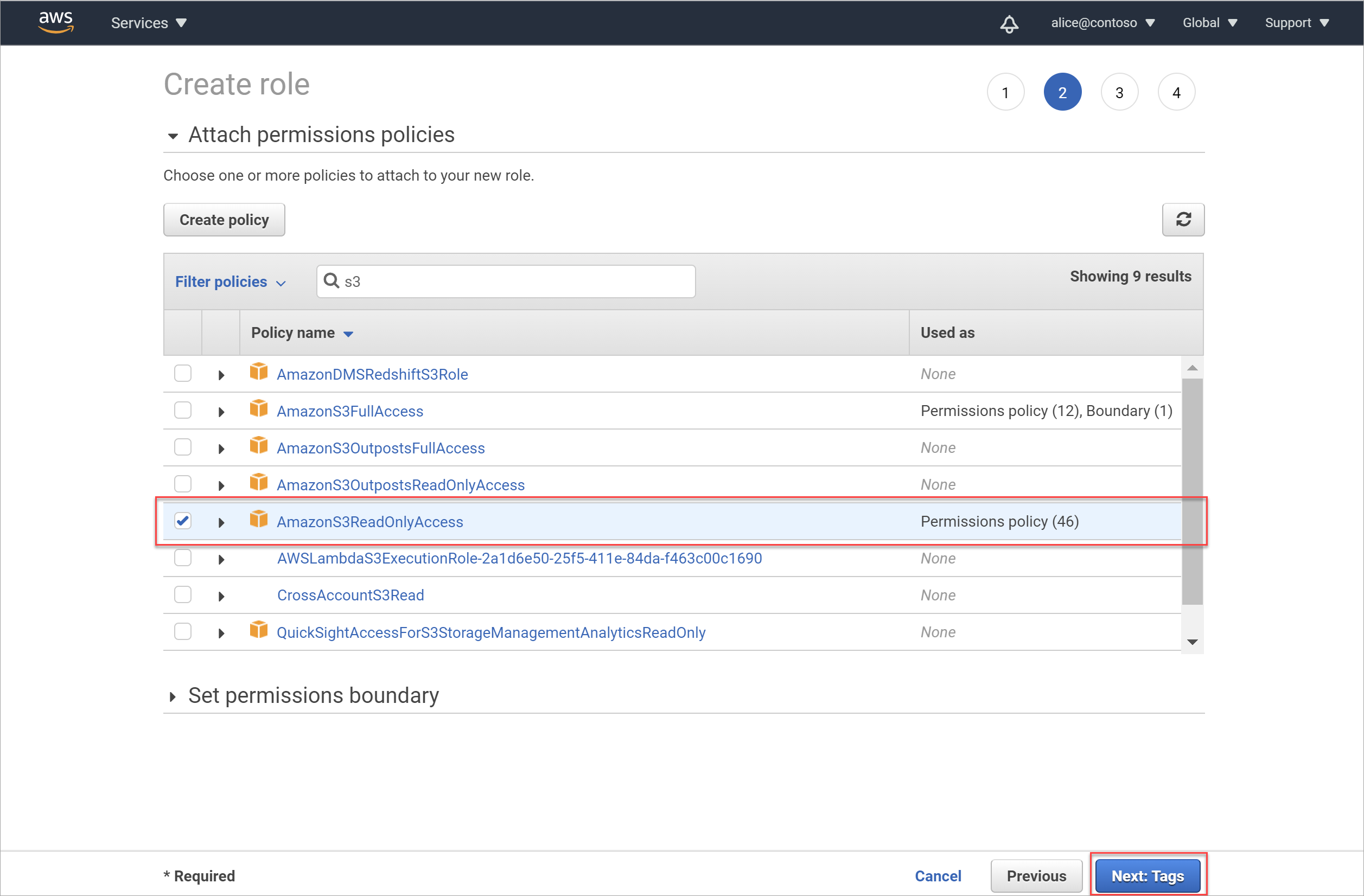

Dans la zone Créer un rôle > Attacher des stratégies d’autorisations , filtrez les autorisations affichées sur S3. Sélectionnez AmazonS3ReadOnlyAccess. Si vous souhaitez également pouvoir appliquer des stratégies de protection, ajoutez également ces autorisations :

- GetBucketLocation

- GetBucketPublicAccessBlock

- GetObject

- PutBucketPolicy

- PutObjectTagging

- DeleteBucketPolicy

- Compartiment de liste

Importante

La stratégie AmazonS3ReadOnlyAccess fournit les autorisations minimales requises pour l’analyse de vos compartiments S3, et peut également inclure d’autres autorisations.

Pour appliquer uniquement les autorisations minimales requises pour l’analyse de vos compartiments, créez une stratégie avec les autorisations répertoriées dans Autorisations minimales pour votre stratégie AWS, selon que vous souhaitez analyser un seul compartiment ou tous les compartiments de votre compte.

Appliquez votre nouvelle stratégie au rôle au lieu d’AmazonS3ReadOnlyAccess.

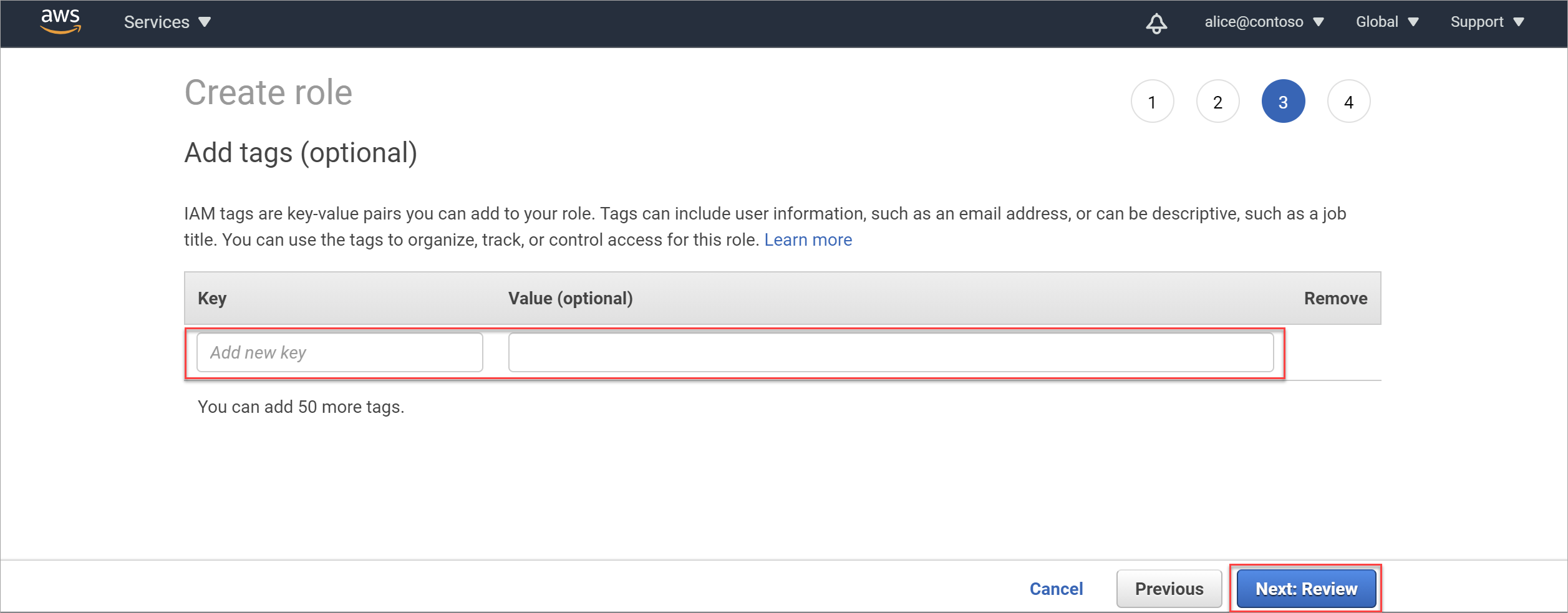

Sélectionnez Suivant : Étiquettes.

Dans la zone Ajouter des balises (facultatif), vous pouvez éventuellement choisir de créer une balise explicite pour ce nouveau rôle. Les balises utiles vous permettent d’organiser, de suivre et de contrôler l’accès pour chaque rôle que vous créez.

Si vous souhaitez également pouvoir appliquer des stratégies de protection, ajoutez une balise avec la clé :

msftpurview_allowlistedet la valeurtrue.Entrez une nouvelle clé et une nouvelle valeur pour votre balise en fonction des besoins. Lorsque vous avez terminé, ou si vous souhaitez ignorer cette étape, sélectionnez Suivant : Vérifier pour passer en revue les détails du rôle et terminer la création du rôle.

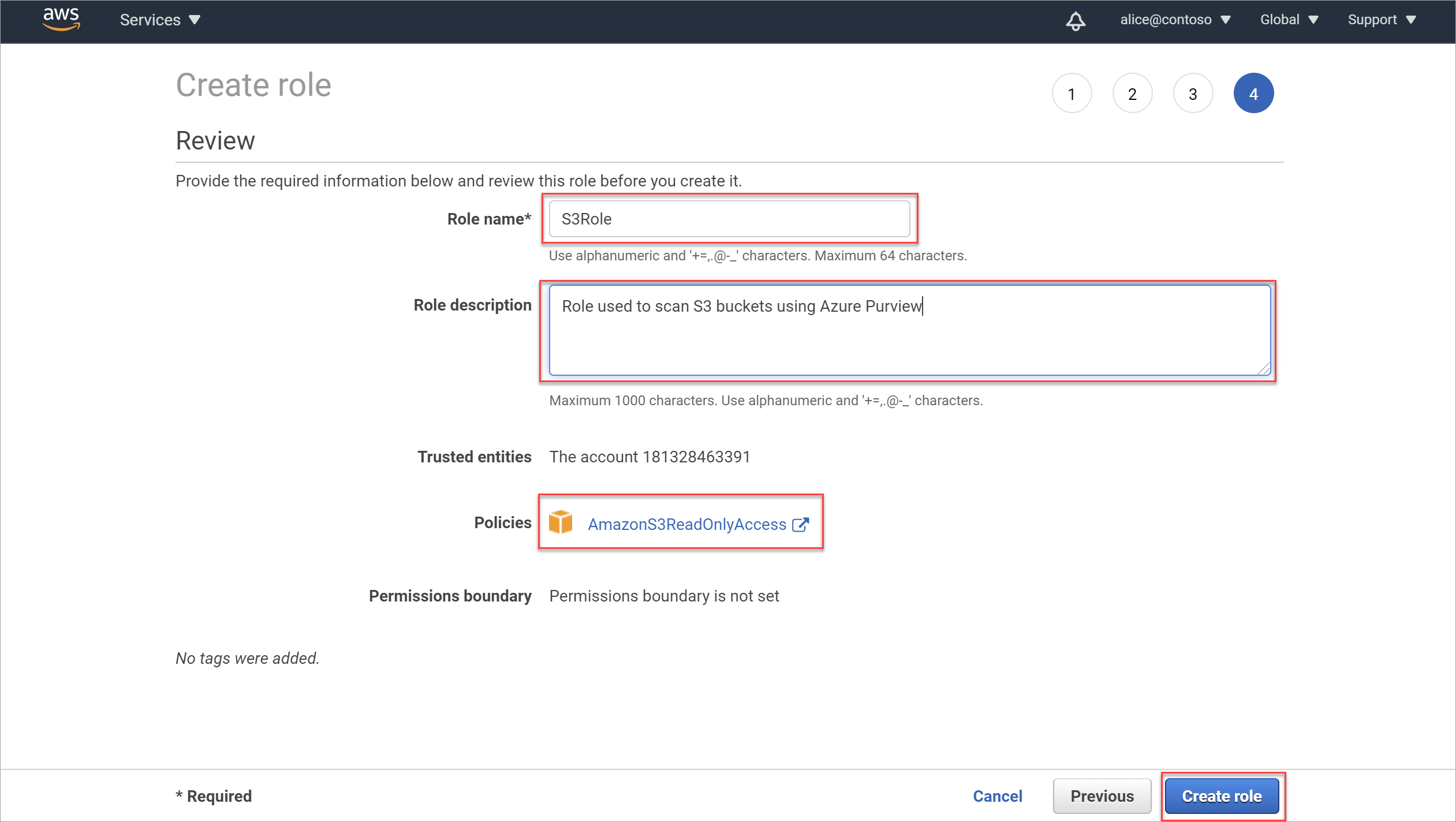

Dans la zone Révision , procédez comme suit :

- Dans le champ Nom du rôle, entrez un nom explicite pour votre rôle.

- Dans la zone Description du rôle , entrez une description facultative pour identifier l’objectif du rôle.

- Dans la section Stratégies , vérifiez que la stratégie correcte (AmazonS3ReadOnlyAccess) est attachée au rôle.

Sélectionnez ensuite Créer un rôle pour terminer le processus. Par exemple :

Configurations supplémentaires requises :

Pour les compartiments qui utilisent le chiffrement AWS-KMS , une configuration spéciale est nécessaire pour activer l’analyse.

Assurez-vous que votre stratégie de compartiment ne bloque pas la connexion. Pour plus d’informations, reportez-vous aux rubriques suivantes :

Créer des informations d’identification Microsoft Purview pour votre analyse AWS S3

Cette procédure explique comment créer des informations d’identification Microsoft Purview à utiliser lors de l’analyse de vos compartiments AWS.

Conseil

Si vous continuez directement à partir de Créer un rôle AWS pour Microsoft Purview, le volet Nouvelles informations d’identification est peut-être déjà ouvert dans Microsoft Purview.

Vous pouvez également créer des informations d’identification au milieu du processus, lors de la configuration de votre analyse. Dans ce cas, dans le champ Informations d’identification , sélectionnez Nouveau.

Dans Microsoft Purview, accédez au Centre de gestion, puis sous Sécurité et accès, sélectionnez Informations d’identification.

Sélectionnez Nouveau, puis dans le volet Nouvelles informations d’identification qui s’affiche à droite, utilisez les champs suivants pour créer vos informations d’identification Microsoft Purview :

Field Description Name Entrez un nom explicite pour ces informations d’identification. Description Entrez une description facultative pour ces informations d’identification, par exemple Used to scan the tutorial S3 bucketsMéthode d'authentification Sélectionnez ARN de rôle, car vous utilisez un ARN de rôle pour accéder à votre compartiment. ARN de rôle Une fois que vous avez créé votre rôle Amazon IAM, accédez à votre rôle dans la zone AWS IAM, copiez la valeur ARN de rôle et entrez-la ici. Par exemple : arn:aws:iam::181328463391:role/S3Role.

Pour plus d’informations, consultez Récupérer votre nouvel ARN de rôle.L’ID de compte Microsoft et les valeurs ID externe sont utilisées lors de la création de votre ARN de rôle dans AWS.

Sélectionnez Créer lorsque vous avez terminé de créer les informations d’identification.

Pour plus d’informations sur les informations d’identification Microsoft Purview, consultez Informations d’identification pour l’authentification source dans Microsoft Purview.

Configurer l’analyse des compartiments Amazon S3 chiffrés

Les compartiments AWS prennent en charge plusieurs types de chiffrement. Pour les compartiments qui utilisent le chiffrement AWS-KMS , une configuration spéciale est nécessaire pour activer l’analyse.

Remarque

Pour les compartiments qui n’utilisent aucun chiffrement, chiffrement AES-256 ou AWS-KMS S3, ignorez cette section et continuez à Récupérer le nom de votre compartiment Amazon S3.

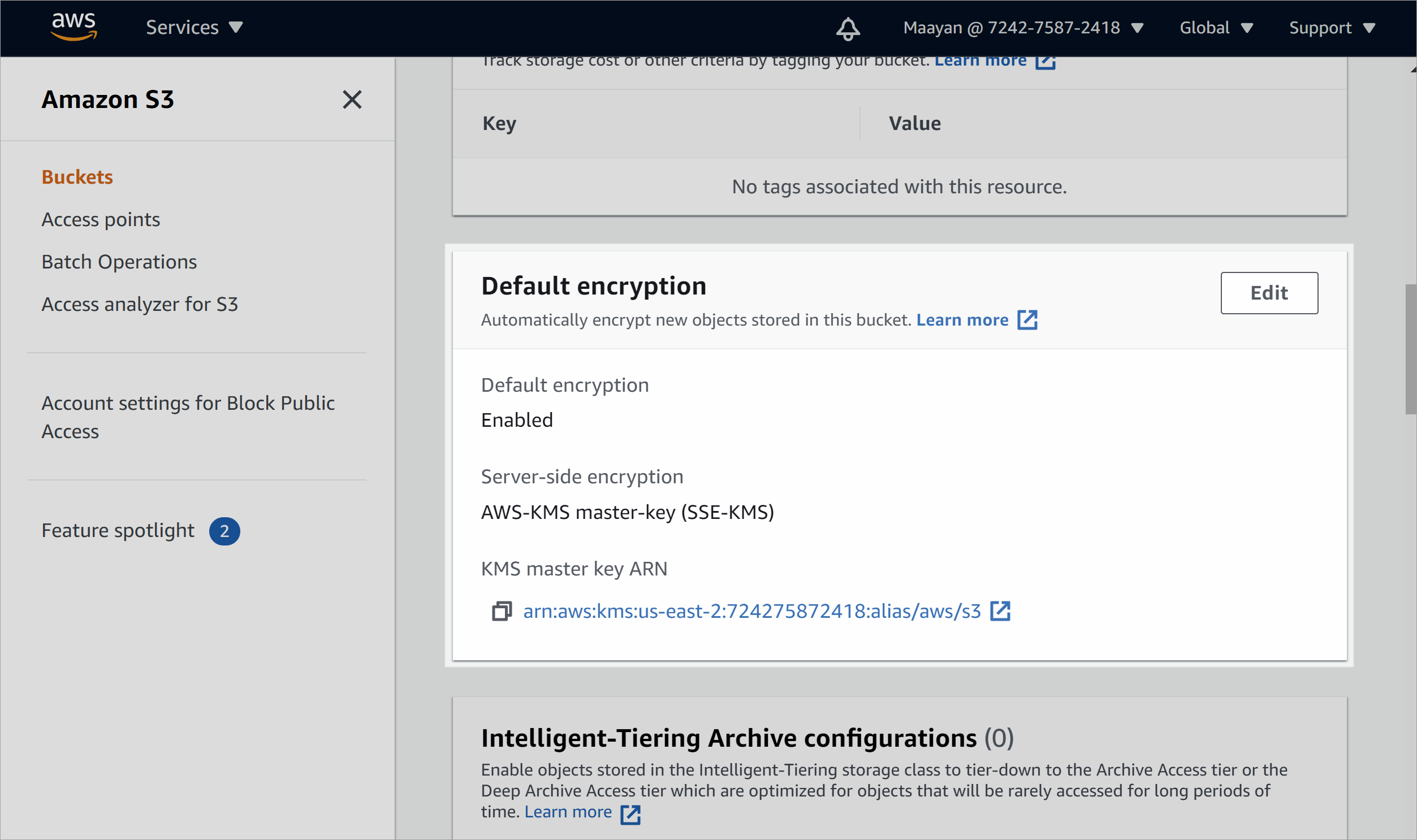

Pour case activée le type de chiffrement utilisé dans vos compartiments Amazon S3 :

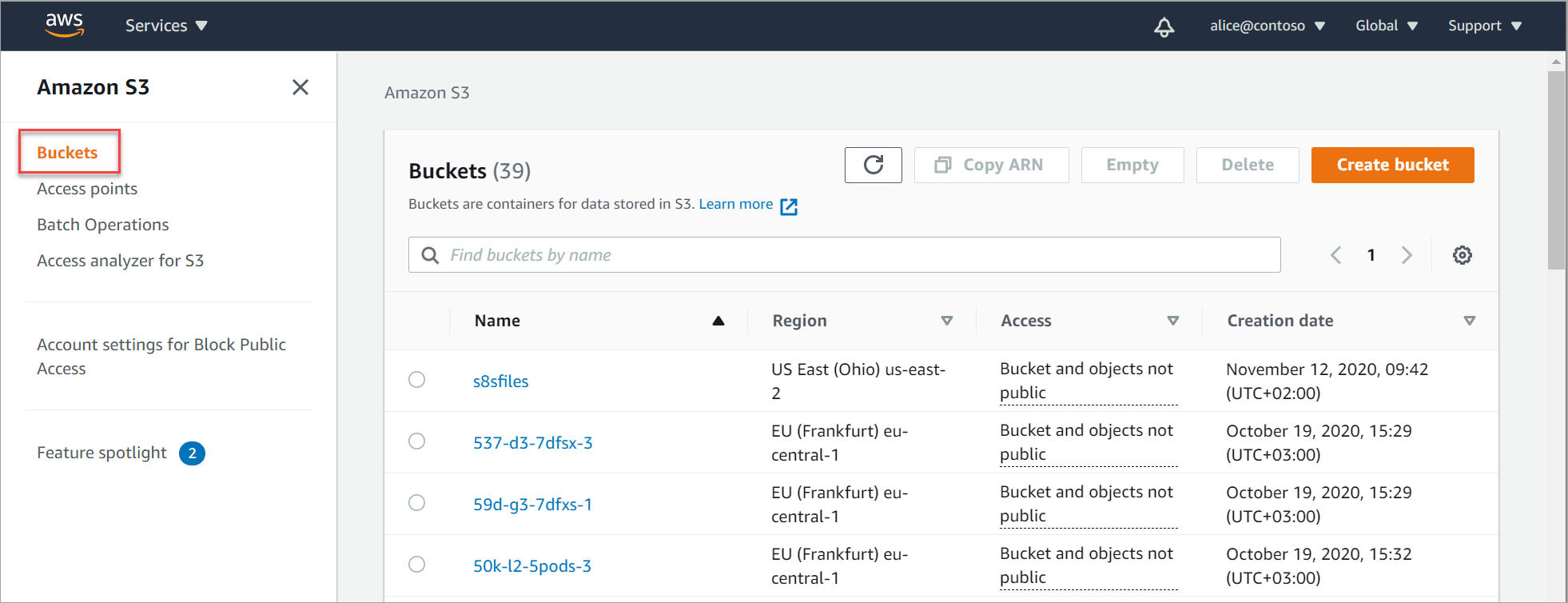

Dans AWS, accédez à Stockage>S3> et sélectionnez Compartiments dans le menu de gauche.

Sélectionnez le compartiment que vous souhaitez case activée. Dans la page de détails du compartiment, sélectionnez l’onglet Propriétés et faites défiler jusqu’à la zone Chiffrement par défaut .

Si le compartiment que vous avez sélectionné est configuré pour autre chose que le chiffrement AWS-KMS , y compris si le chiffrement par défaut de votre compartiment est Désactivé, ignorez le reste de cette procédure et passez à Récupérer le nom de votre compartiment Amazon S3.

Si le compartiment que vous avez sélectionné est configuré pour le chiffrement AWS-KMS , continuez comme décrit ci-dessous pour ajouter une nouvelle stratégie qui permet d’analyser un compartiment avec un chiffrement AWS-KMS personnalisé.

Par exemple :

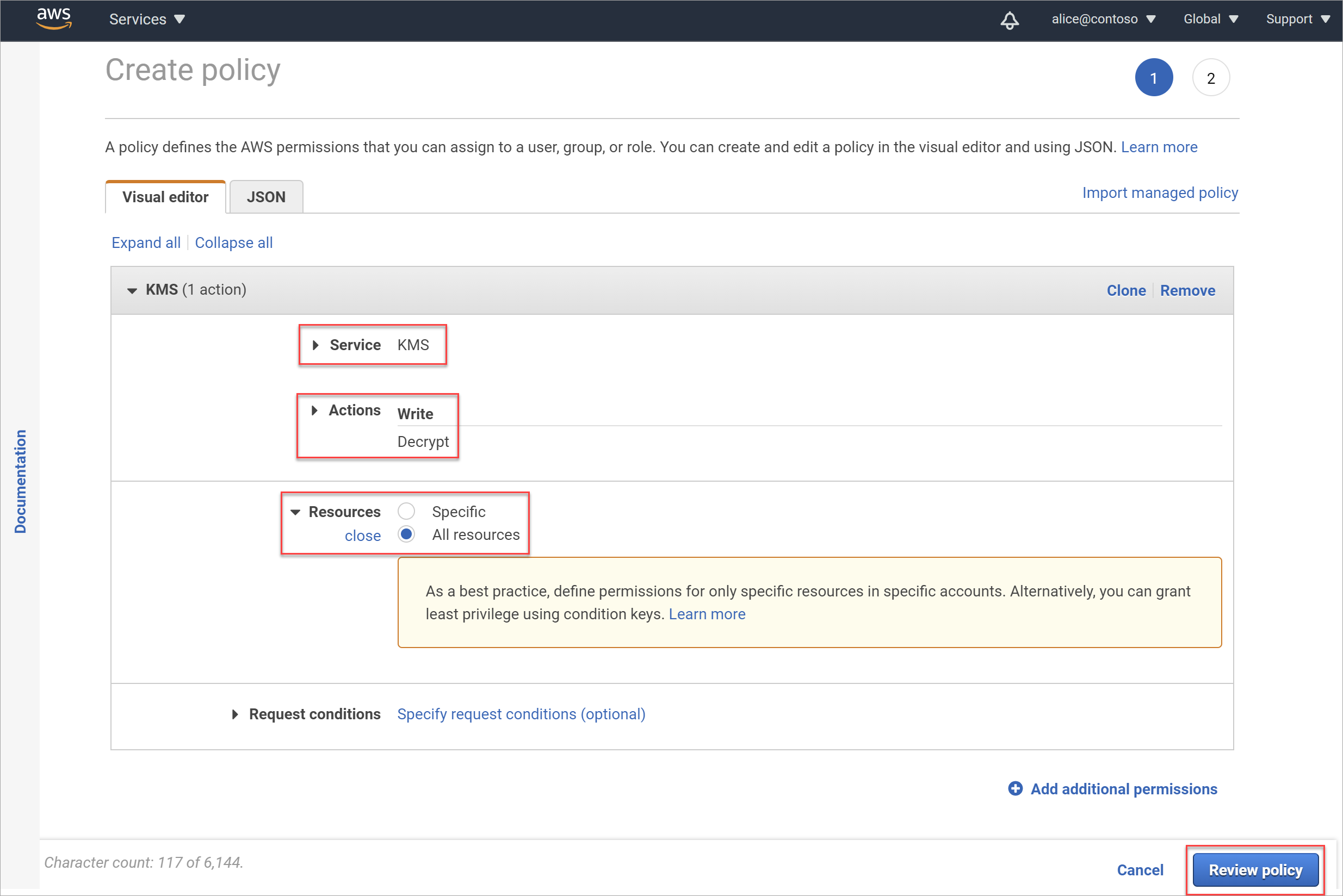

Pour ajouter une nouvelle stratégie afin de permettre l’analyse d’un compartiment avec le chiffrement AWS-KMS personnalisé :

Dans AWS, accédez à StratégiesIAM>des services>, puis sélectionnez Créer une stratégie.

Sous l’onglet Créer unéditeur de visuelde stratégie>, définissez votre stratégie avec les valeurs suivantes :

Field Description Service Entrez et sélectionnez KMS. Actions Sous Niveau d’accès, sélectionnez Écrire pour développer la section Écriture .

Une fois développé, sélectionnez uniquement l’option Déchiffrer .Resources Sélectionnez une ressource spécifique ou Toutes les ressources. Lorsque vous avez terminé, sélectionnez Vérifier la stratégie pour continuer.

Dans la page Vérifier la stratégie , entrez un nom explicite pour votre stratégie et une description facultative, puis sélectionnez Créer une stratégie.

La stratégie nouvellement créée est ajoutée à votre liste de stratégies.

Attachez votre nouvelle stratégie au rôle que vous avez ajouté pour l’analyse.

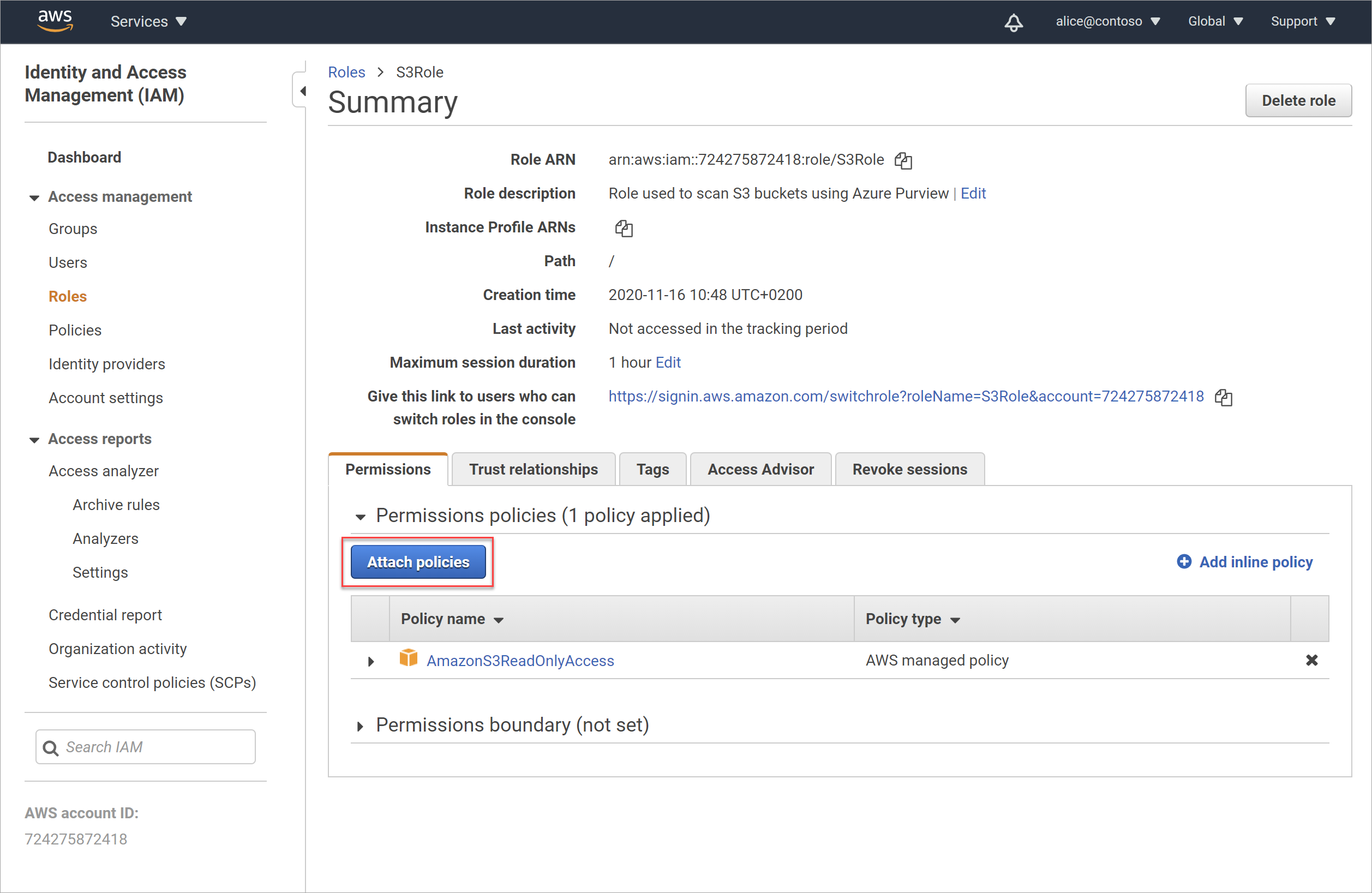

Revenez à la pageRôlesIAM>, puis sélectionnez le rôle que vous avez ajouté précédemment.

Sous l’onglet Autorisations , sélectionnez Attacher des stratégies.

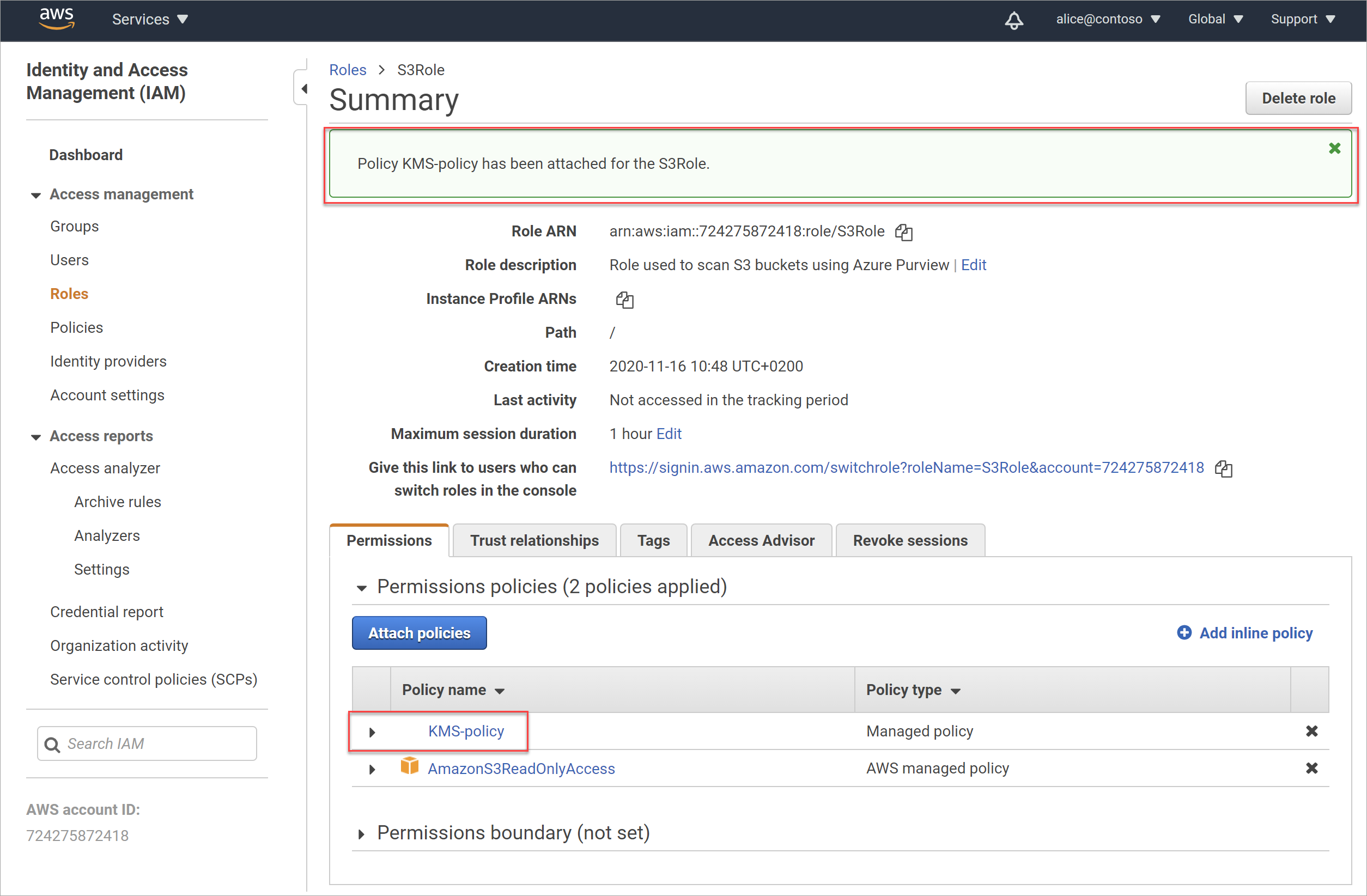

Dans la page Attacher des autorisations, recherchez et sélectionnez la nouvelle stratégie que vous avez créée ci-dessus. Sélectionnez Attacher une stratégie pour attacher votre stratégie au rôle.

La page Résumé est mise à jour, avec votre nouvelle stratégie attachée à votre rôle.

Confirmer l’accès à la stratégie de compartiment

Assurez-vous que la stratégie de compartiment S3 ne bloque pas la connexion :

- Dans AWS, accédez à votre compartiment S3, puis sélectionnez l’onglet >AutorisationsStratégie de compartiment.

- Vérifiez les détails de la stratégie pour vous assurer qu’elle ne bloque pas la connexion à partir du service de scanneur Microsoft Purview.

Confirmer l’accès à votre stratégie SCP

Assurez-vous qu’il n’existe aucune stratégie SCP qui bloque la connexion au compartiment S3.

Par exemple, votre stratégie SCP peut bloquer les appels d’API de lecture vers la région AWS où votre compartiment S3 est hébergé.

- Les appels d’API requis, qui doivent être autorisés par votre stratégie SCP, incluent :

AssumeRole,GetBucketLocation,GetObject,ListBucket,GetBucketPublicAccessBlock, . - Votre stratégie SCP doit également autoriser les appels vers la région AWS us-east-1 , qui est la région par défaut pour les appels d’API. Pour plus d’informations, consultez la documentation AWS.

Suivez la documentation SCP, passez en revue les stratégies SCP de votre organization et vérifiez que toutes les autorisations requises pour le scanneur Microsoft Purview sont disponibles.

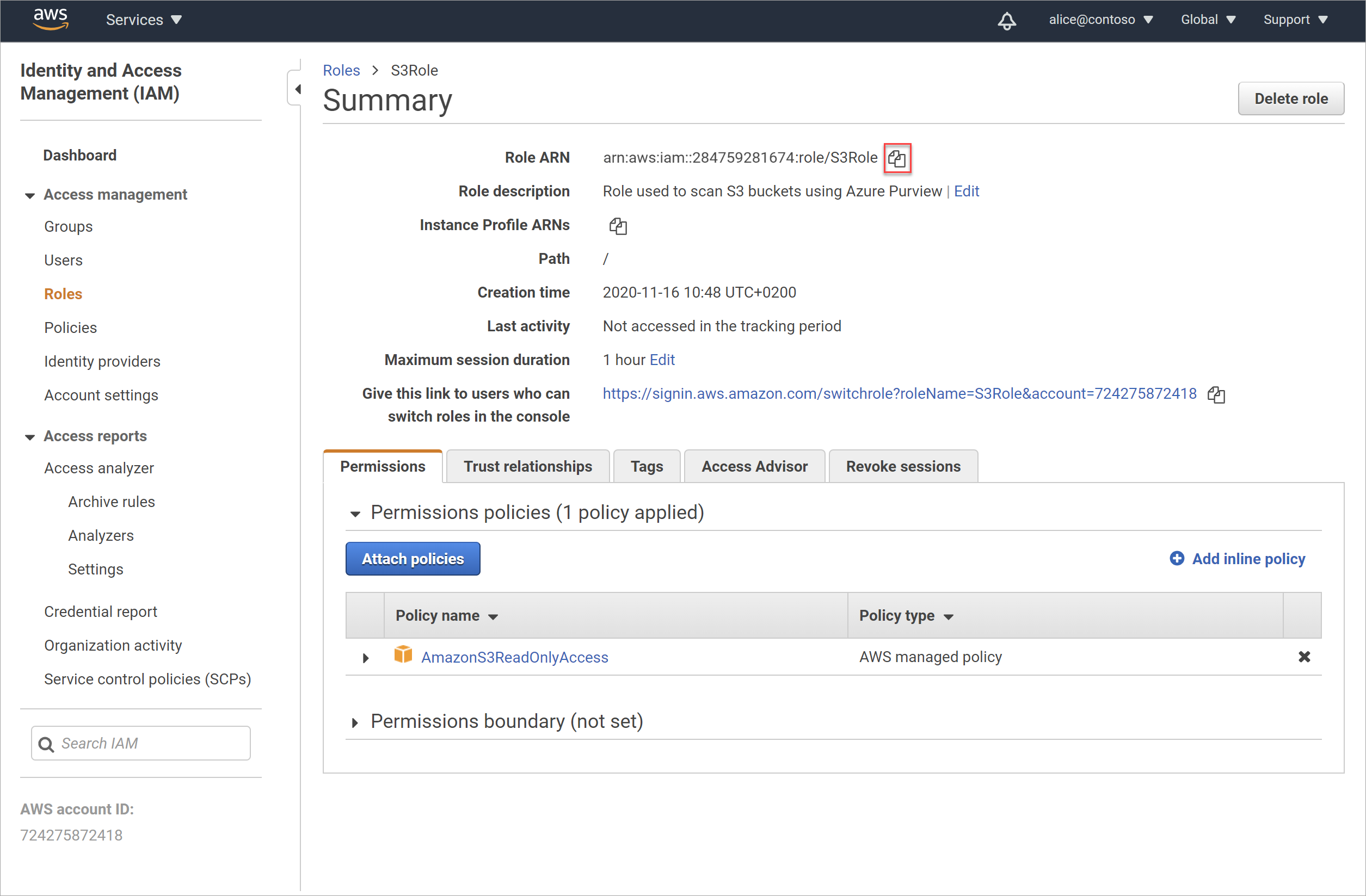

Récupérer votre nouvel ARN de rôle

Vous devez enregistrer votre ARN de rôle AWS et le copier dans Microsoft Purview lors de la création d’une analyse pour votre compartiment Amazon S3.

Pour récupérer votre arn de rôle :

Dans la zone Aws Identity and Access Management (IAM)>Rôles , recherchez et sélectionnez le nouveau rôle que vous avez créé pour Microsoft Purview.

Dans la page Résumé du rôle, sélectionnez le bouton Copier dans le Presse-papiers à droite de la valeur ARN du rôle .

Dans Microsoft Purview, vous pouvez modifier vos informations d’identification pour AWS S3 et coller le rôle récupéré dans le champ ARN du rôle . Pour plus d’informations, consultez Créer une analyse pour un ou plusieurs compartiments Amazon S3.

Récupérer le nom de votre compartiment Amazon S3

Vous aurez besoin du nom de votre compartiment Amazon S3 pour le copier dans Microsoft Purview lors de la création d’une analyse pour votre compartiment Amazon S3

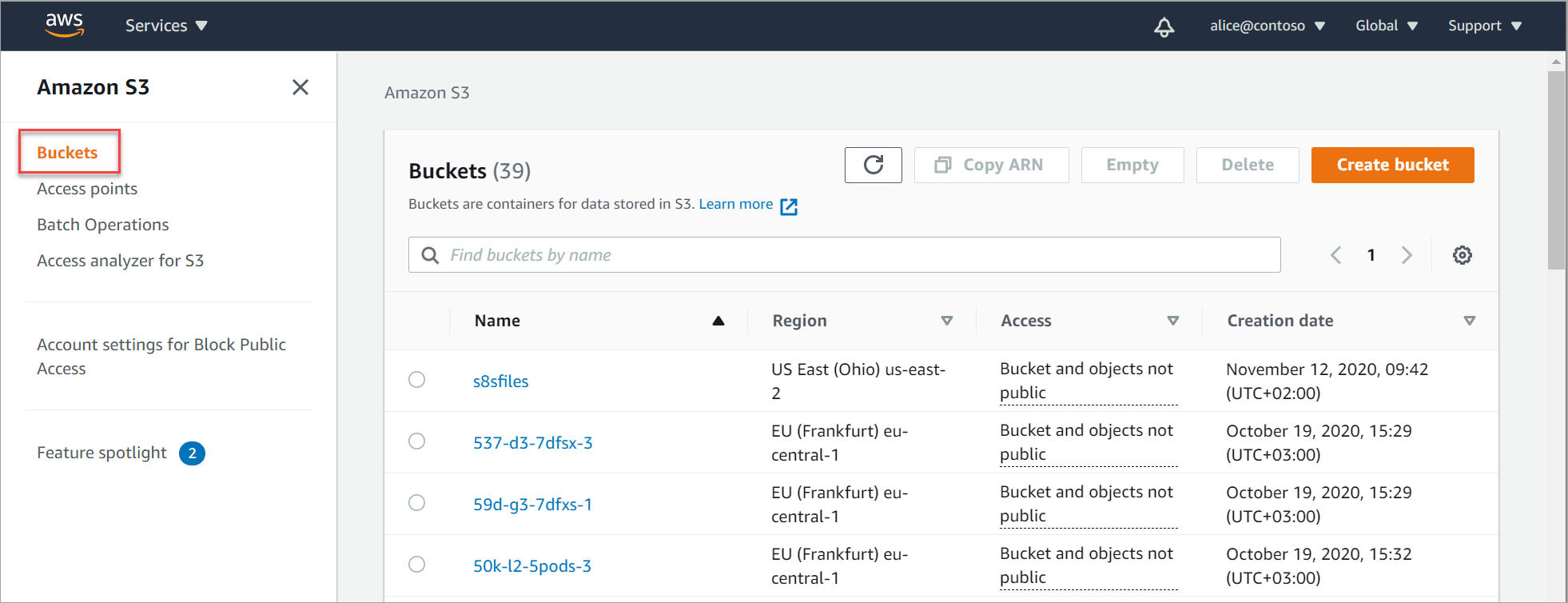

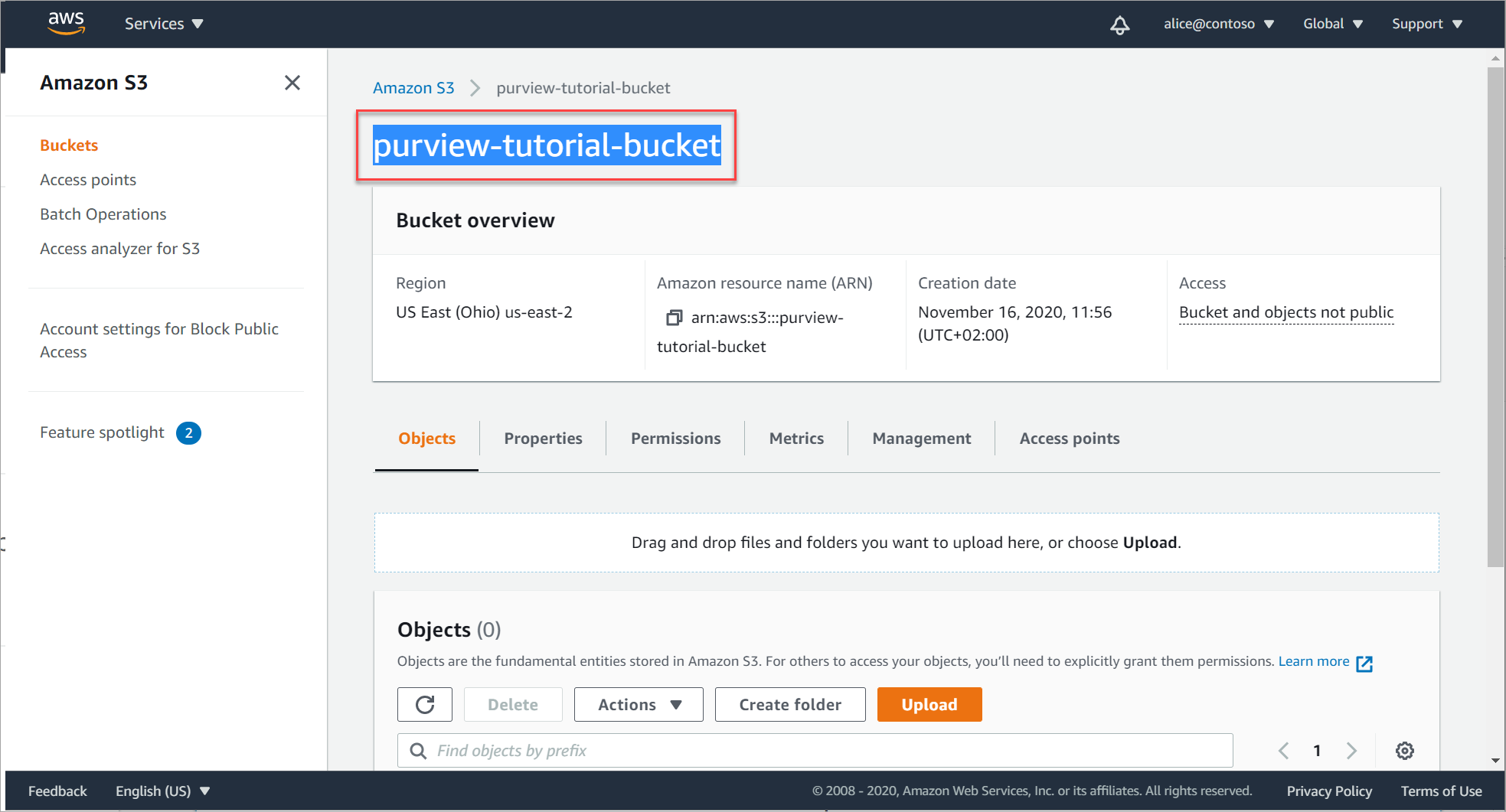

Pour récupérer le nom de votre compartiment :

Dans AWS, accédez à Stockage>S3> et sélectionnez Compartiments dans le menu de gauche.

Recherchez et sélectionnez votre compartiment pour afficher la page des détails du compartiment, puis copiez le nom du compartiment dans le Presse-papiers.

Par exemple :

Collez le nom de votre compartiment dans un fichier sécurisé et ajoutez-y un

s3://préfixe pour créer la valeur que vous devez entrer lors de la configuration de votre compartiment en tant que compte Microsoft Purview.Par exemple :

s3://purview-tutorial-bucket

Conseil

Seul le niveau racine de votre compartiment est pris en charge en tant que source de données Microsoft Purview. Par exemple, l’URL suivante, qui inclut un sous-dossier , n’est pas prise en charge : s3://purview-tutorial-bucket/view-data

Toutefois, si vous configurez une analyse pour un compartiment S3 spécifique, vous pouvez sélectionner un ou plusieurs dossiers spécifiques pour votre analyse. Pour plus d’informations, consultez l’étape d’étendue de votre analyse.

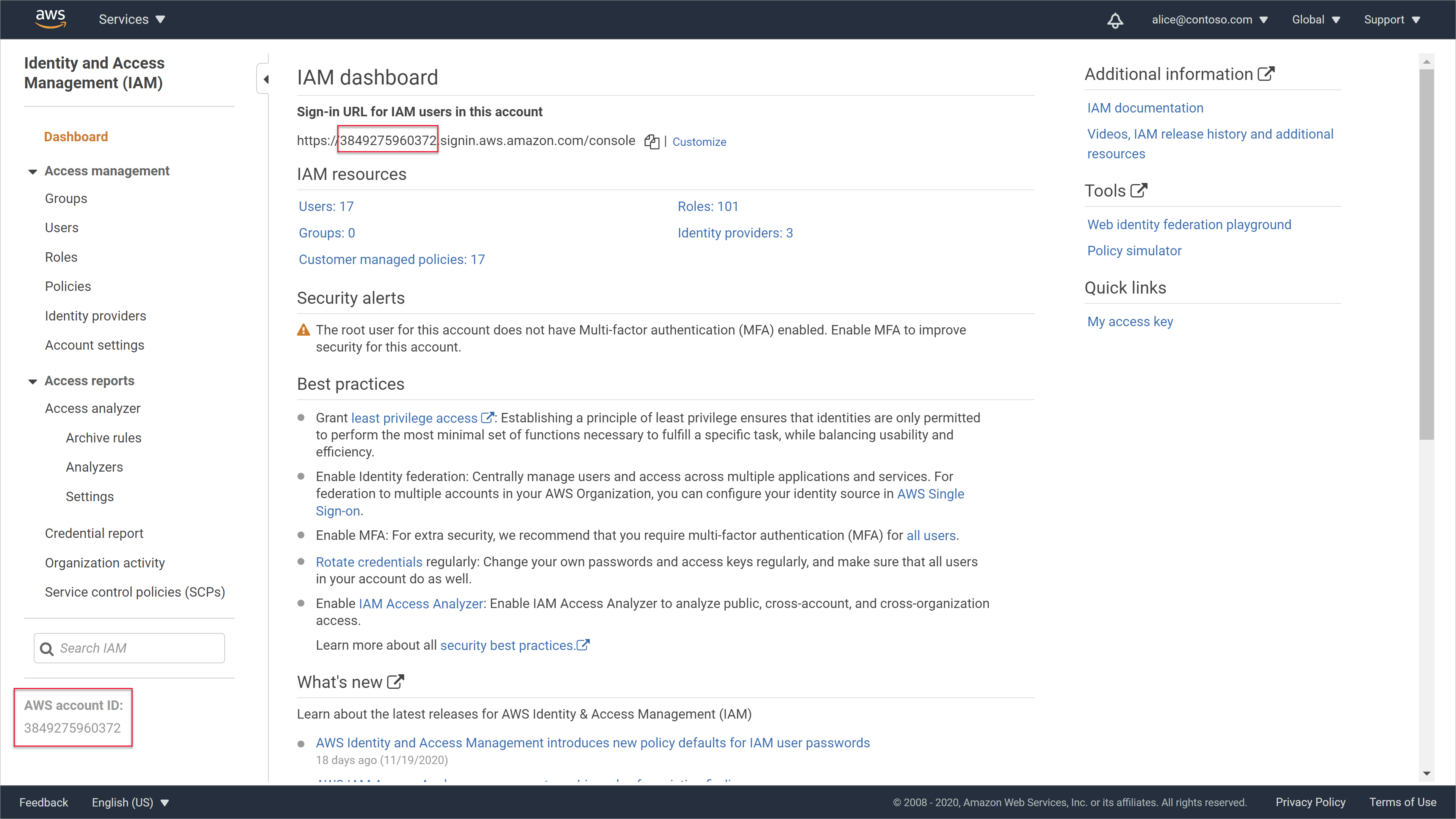

Localiser votre ID de compte AWS

Vous aurez besoin de votre ID de compte AWS pour inscrire votre compte AWS en tant que source de données Microsoft Purview, ainsi que tous ses compartiments.

Votre ID de compte AWS est l’ID que vous utilisez pour vous connecter à la console AWS. Vous pouvez également le trouver une fois que vous êtes connecté dans le tableau de bord IAM, à gauche sous les options de navigation et en haut, comme partie numérique de votre URL de connexion :

Par exemple :

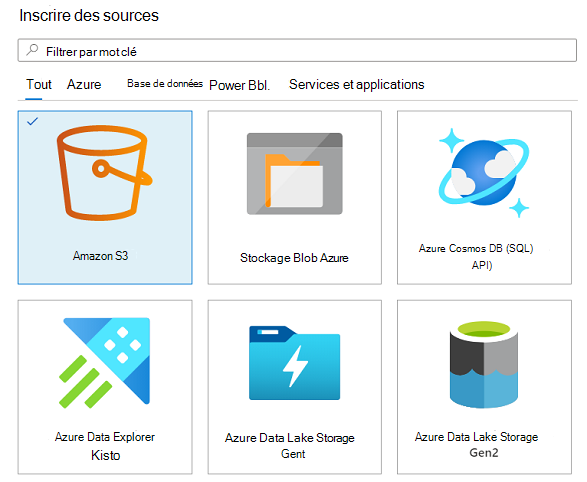

Ajouter un compartiment Amazon S3 unique en tant que compte Microsoft Purview

Utilisez cette procédure si vous ne disposez que d’un seul compartiment S3 que vous souhaitez inscrire auprès de Microsoft Purview en tant que source de données, ou si vous avez plusieurs compartiments dans votre compte AWS, mais que vous ne souhaitez pas tous les inscrire auprès de Microsoft Purview.

Pour ajouter votre compartiment :

Dans Microsoft Purview, accédez à Data Map et sélectionnez Sources> de donnéesInscrire>Amazon S3>Continuer.

Conseil

Si vous avez plusieurs collections et que vous souhaitez ajouter votre Amazon S3 à une collection spécifique, sélectionnez l’affichage Carte en haut à droite, puis sélectionnez l’icône Inscrire dans votre collection

Dans le volet Inscrire des sources (Amazon S3) qui s’ouvre, entrez les informations suivantes :

Field Description Name Entrez un nom explicite ou utilisez la valeur par défaut fournie. URL du compartiment Entrez l’URL de votre compartiment AWS en utilisant la syntaxe suivante : s3://<bucketName>

Remarque : veillez à utiliser uniquement le niveau racine de votre compartiment. Pour plus d’informations, consultez Récupérer le nom de votre compartiment Amazon S3.Sélectionner une collection Si vous avez choisi d’inscrire une source de données à partir d’une collection, cette collection est déjà répertoriée.

Sélectionnez une autre collection si nécessaire, Aucun pour n’affecter aucune collection ou Nouveau pour créer une collection maintenant.

Pour plus d’informations sur les collections Microsoft Purview, consultez Gérer les sources de données dans Microsoft Purview.Lorsque vous avez terminé, sélectionnez Terminer pour terminer l’inscription.

Poursuivez avec Créer une analyse pour un ou plusieurs compartiments Amazon S3.

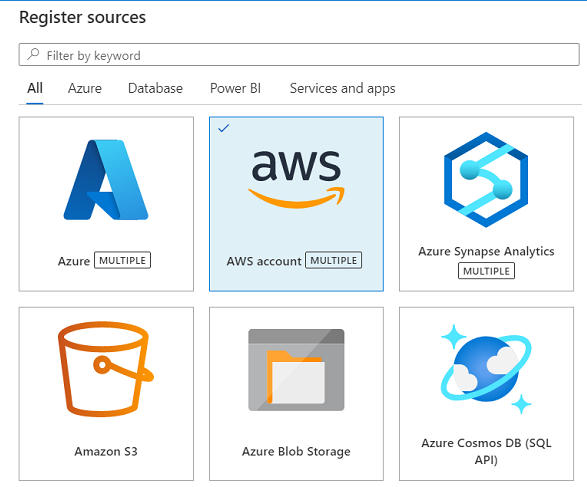

Ajouter un compte AWS en tant que compte Microsoft Purview

Utilisez cette procédure si vous avez plusieurs compartiments S3 dans votre compte Amazon et que vous souhaitez tous les inscrire en tant que sources de données Microsoft Purview.

Lors de la configuration de votre analyse, vous serez en mesure de sélectionner les compartiments spécifiques que vous souhaitez analyser, si vous ne souhaitez pas les analyser tous ensemble.

Pour ajouter votre compte Amazon :

Dans Microsoft Purview, accédez à la page Data Map et sélectionnez Sources> de donnéesInscrire les>comptes> AmazonContinuer.

Conseil

Si vous avez plusieurs collections et que vous souhaitez ajouter votre Amazon S3 à une collection spécifique, sélectionnez l’affichage Carte en haut à droite, puis sélectionnez l’icône Inscrire dans votre collection

Dans le volet Inscrire des sources (Amazon S3) qui s’ouvre, entrez les informations suivantes :

Field Description Name Entrez un nom explicite ou utilisez la valeur par défaut fournie. ID de compte AWS Entrez votre ID de compte AWS. Pour plus d’informations, consultez Localiser votre ID de compte AWS. Sélectionner une collection Si vous avez choisi d’inscrire une source de données à partir d’une collection, cette collection est déjà répertoriée.

Sélectionnez une autre collection si nécessaire, Aucun pour n’affecter aucune collection ou Nouveau pour créer une collection maintenant.

Pour plus d’informations sur les collections Microsoft Purview, consultez Gérer les sources de données dans Microsoft Purview.Lorsque vous avez terminé, sélectionnez Terminer pour terminer l’inscription.

Poursuivez avec Créer une analyse pour un ou plusieurs compartiments Amazon S3.

Créer une analyse pour un ou plusieurs compartiments Amazon S3

Une fois que vous avez ajouté vos compartiments en tant que sources de données Microsoft Purview, vous pouvez configurer une analyse pour qu’elle s’exécute à intervalles planifiés ou immédiatement.

Sélectionnez Data Map dans le portail Microsoft Purview :

- Dans la vue Carte, sélectionnez Nouvelle analyse

la zone de votre source de données.

la zone de votre source de données. - Dans l’affichage Liste, placez le curseur sur la ligne de votre source de données, puis sélectionnez Nouvelle analyse

- Dans la vue Carte, sélectionnez Nouvelle analyse

Dans le volet Analyser... qui s’ouvre à droite, définissez les champs suivants, puis sélectionnez Continuer :

Field Description Name Entrez un nom explicite pour votre analyse ou utilisez la valeur par défaut. Type Affiché uniquement si vous avez ajouté votre compte AWS, avec tous les compartiments inclus.

Les options actuelles incluent uniquement Tous Les>Amazon S3. Restez à l’écoute pour découvrir d’autres options à sélectionner à mesure que la matrice de prise en charge de Microsoft Purview se développe.Credential Sélectionnez des informations d’identification Microsoft Purview avec votre ARN de rôle.

Conseil : Si vous souhaitez créer des informations d’identification à ce stade, sélectionnez Nouveau. Pour plus d’informations, consultez Créer des informations d’identification Microsoft Purview pour votre analyse de compartiment AWS.Amazon S3 Affiché uniquement si vous avez ajouté votre compte AWS, avec tous les compartiments inclus.

Sélectionnez un ou plusieurs compartiments à analyser, ou Sélectionnez tout pour analyser tous les compartiments de votre compte.Microsoft Purview vérifie automatiquement que l’ARN du rôle est valide et que les compartiments et les objets dans les compartiments sont accessibles, puis continue si la connexion réussit.

Conseil

Pour entrer différentes valeurs et tester la connexion vous-même avant de continuer, sélectionnez Tester la connexion en bas à droite avant de sélectionner Continuer.

Dans le volet Étendue de votre analyse , sélectionnez les compartiments ou dossiers spécifiques que vous souhaitez inclure dans votre analyse.

Lorsque vous créez une analyse pour un compte AWS entier, vous pouvez sélectionner des compartiments spécifiques à analyser. Lorsque vous créez une analyse pour un compartiment AWS S3 spécifique, vous pouvez sélectionner des dossiers spécifiques à analyser.

Dans le volet Sélectionner un ensemble de règles d’analyse , sélectionnez l’ensemble de règles par défaut AmazonS3 ou sélectionnez Nouvel ensemble de règles d’analyse pour créer un nouvel ensemble de règles personnalisées. Une fois que vous avez sélectionné votre ensemble de règles, sélectionnez Continuer.

Si vous choisissez de créer un nouvel ensemble de règles d’analyse personnalisée, utilisez l’Assistant pour définir les paramètres suivants :

Pane Description Nouvel ensemble de règles d’analyse /

Description de la règle d’analyseEntrez un nom explicite et une description facultative pour votre ensemble de règles Sélectionner des types de fichiers Sélectionnez tous les types de fichiers que vous souhaitez inclure dans l’analyse, puis sélectionnez Continuer.

Pour ajouter un nouveau type de fichier, sélectionnez Nouveau type de fichier, puis définissez les éléments suivants :

- L’extension de fichier que vous souhaitez ajouter

- Description facultative

- Indique si le contenu du fichier a un délimiteur personnalisé ou s’il s’agit d’un type de fichier système. Ensuite, entrez votre délimiteur personnalisé ou sélectionnez votre type de fichier système.

Sélectionnez Créer pour créer votre type de fichier personnalisé.Sélectionner des règles de classification Accédez à et sélectionnez les règles de classification que vous souhaitez exécuter sur votre jeu de données. Sélectionnez Créer lorsque vous avez terminé de créer votre ensemble de règles.

Dans le volet Définir un déclencheur d’analyse , sélectionnez l’une des options suivantes, puis sélectionnez Continuer :

- Périodique pour configurer une planification pour une analyse périodique

- Une fois pour configurer une analyse qui démarre immédiatement

Dans le volet Vérifier votre analyse, case activée vos détails d’analyse pour confirmer qu’ils sont corrects, puis sélectionnez Enregistrer ou Enregistrer et exécuter si vous avez sélectionné Une fois dans le volet précédent.

Remarque

Une fois démarrée, l’analyse peut prendre jusqu’à 24 heures. Vous serez en mesure de consulter vos rapports d’insights et de rechercher dans le catalogue 24 heures après avoir démarré chaque analyse.

Pour plus d’informations, consultez Explorer les résultats de l’analyse Microsoft Purview.

Explorer les résultats de l’analyse Microsoft Purview

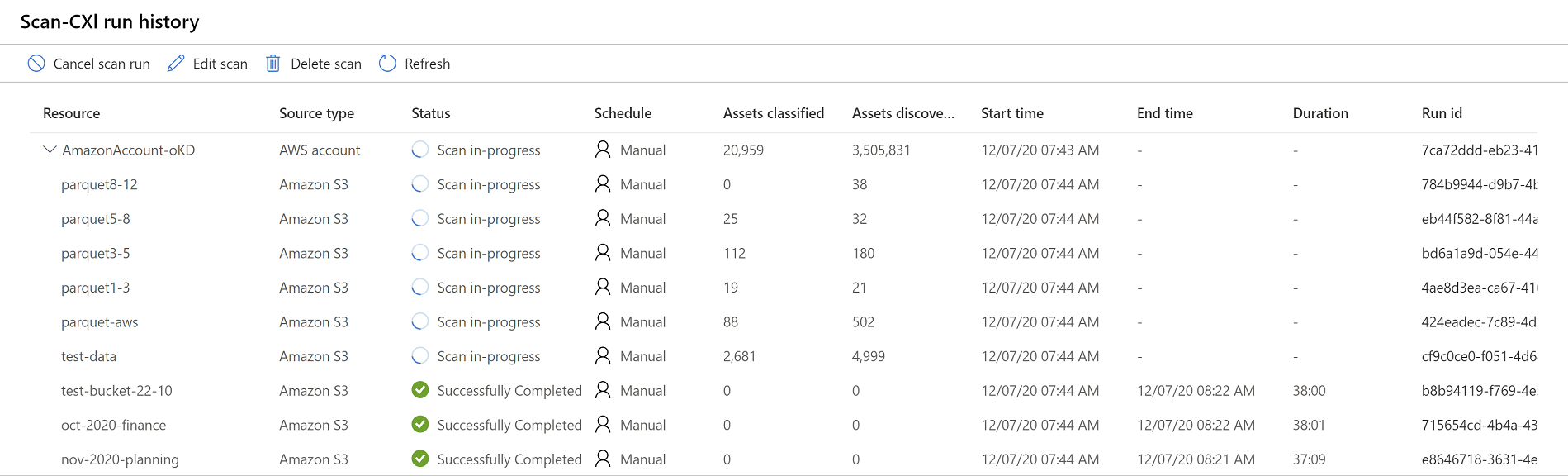

Une fois qu’une analyse Microsoft Purview est terminée sur vos compartiments Amazon S3, explorez la zone Microsoft Purview Data Map pour afficher l’historique d’analyse.

Sélectionnez une source de données pour afficher ses détails, puis sélectionnez l’onglet Analyses pour afficher les analyses en cours d’exécution ou terminées. Si vous avez ajouté un compte AWS avec plusieurs compartiments, l’historique d’analyse de chaque compartiment s’affiche sous le compte.

Par exemple :

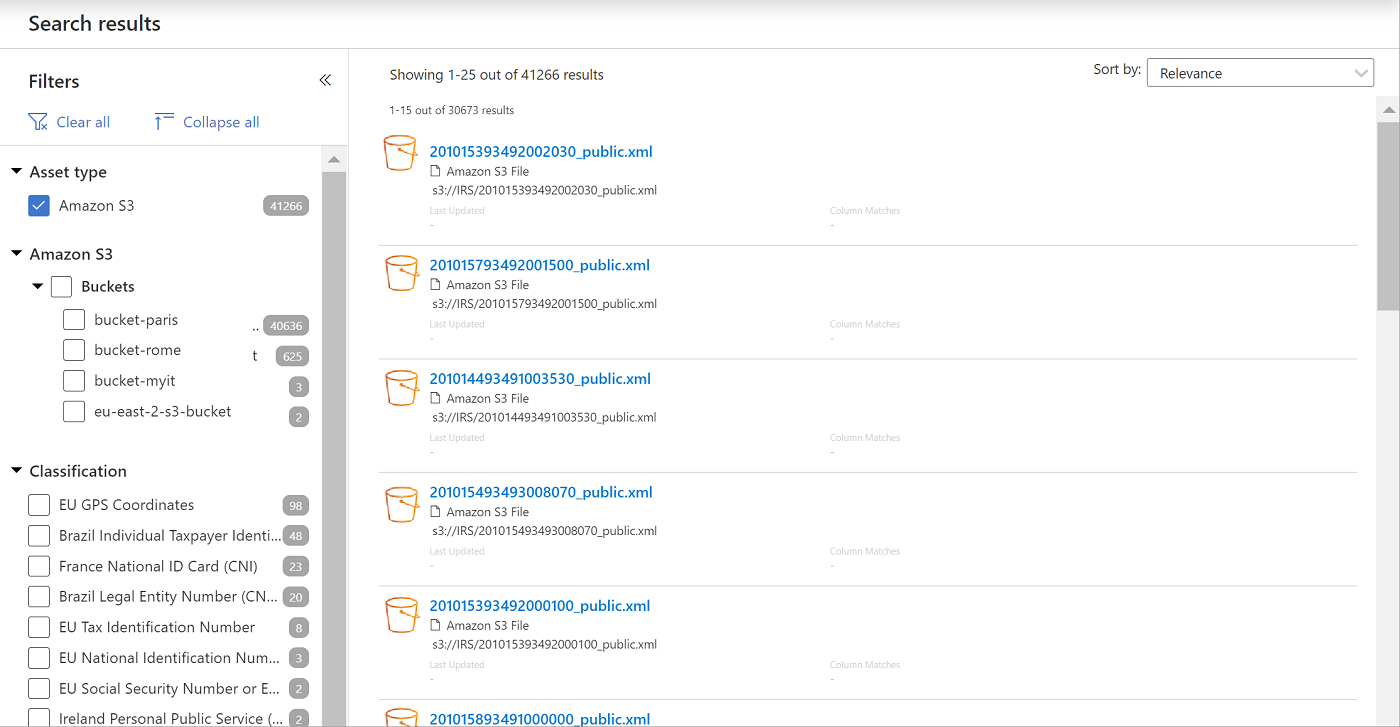

Utilisez les autres zones de Microsoft Purview pour obtenir des détails sur le contenu de votre patrimoine de données, y compris vos compartiments Amazon S3 :

Recherchez le Catalogue unifié Microsoft Purview et filtrez un compartiment spécifique. Par exemple :

Affichez les rapports Insight pour afficher des statistiques sur la classification, les étiquettes de confidentialité, les types de fichiers et plus de détails sur votre contenu.

Tous les rapports Microsoft Purview Insight incluent les résultats d’analyse Amazon S3, ainsi que le reste des résultats de vos sources de données Azure. Le cas échéant, un autre type de ressource Amazon S3 a été ajouté aux options de filtrage de rapport.

Pour plus d’informations, consultez Comprendre les insights sur le patrimoine de données dans Microsoft Purview.

Autorisations minimales pour votre stratégie AWS

La procédure par défaut de création d’un rôle AWS que Microsoft Purview doit utiliser lors de l’analyse de vos compartiments S3 utilise la stratégie AmazonS3ReadOnlyAccess .

La stratégie AmazonS3ReadOnlyAccess fournit les autorisations minimales requises pour l’analyse de vos compartiments S3 et peut également inclure d’autres autorisations.

Pour appliquer uniquement les autorisations minimales requises pour l’analyse de vos compartiments, créez une stratégie avec les autorisations répertoriées dans les sections suivantes, selon que vous souhaitez analyser un seul compartiment ou tous les compartiments de votre compte.

Appliquez votre nouvelle stratégie au rôle au lieu d’AmazonS3ReadOnlyAccess.

Compartiments individuels

Lors de l’analyse de compartiments S3 individuels, les autorisations AWS minimales sont les suivantes :

GetBucketLocationGetBucketPublicAccessBlockGetObjectListBucket

Veillez à définir votre ressource avec le nom de compartiment spécifique. Par exemple :

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": [

"s3:GetBucketLocation",

"s3:GetBucketPublicAccessBlock",

"s3:GetObject",

"s3:ListBucket"

],

"Resource": "arn:aws:s3:::<bucketname>"

},

{

"Effect": "Allow",

"Action": [

"s3:GetObject"

],

"Resource": "arn:aws:s3::: <bucketname>/*"

}

]

}

Tous les compartiments de votre compte

Lors de l’analyse de tous les compartiments de votre compte AWS, les autorisations AWS minimales sont les suivantes :

GetBucketLocationGetBucketPublicAccessBlockGetObjectListAllMyBuckets-

ListBucket.

Veillez à définir votre ressource avec un caractère générique. Par exemple :

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": [

"s3:GetBucketLocation",

"s3:GetBucketPublicAccessBlock",

"s3:GetObject",

"s3:ListAllMyBuckets",

"s3:ListBucket"

],

"Resource": "*"

},

{

"Effect": "Allow",

"Action": [

"s3:GetObject"

],

"Resource": "*"

}

]

}

Résolution des problèmes

L’analyse des ressources Amazon S3 nécessite la création d’un rôle dans AWS IAM pour permettre au service de scanneur Microsoft Purview s’exécutant dans un compte Microsoft dans AWS de lire les données.

Les erreurs de configuration dans le rôle peuvent entraîner un échec de connexion. Cette section décrit quelques exemples d’échecs de connexion qui peuvent se produire lors de la configuration de l’analyse, ainsi que les instructions de résolution des problèmes pour chaque cas.

Si tous les éléments décrits dans les sections suivantes sont correctement configurés et que l’analyse des compartiments S3 échoue toujours avec des erreurs, contactez le support Microsoft.

Remarque

Pour les problèmes d’accès à la stratégie, assurez-vous que ni votre stratégie de compartiment, ni votre stratégie SCP ne bloquent l’accès à votre compartiment S3 à partir de Microsoft Purview.

Pour plus d’informations, consultez Confirmer l’accès à la stratégie de compartiment et Confirmer votre accès à la stratégie SCP.

Le compartiment est chiffré avec KMS

Vérifiez que le rôle AWS dispose des autorisations KMS Decrypt . Pour plus d’informations, consultez Configurer l’analyse des compartiments Amazon S3 chiffrés.

Il manque un ID externe au rôle AWS

Vérifiez que le rôle AWS a l’ID externe correct :

- Dans la zone AWS IAM, sélectionnez l’onglet Relations d’approbation de rôle>.

- Suivez à nouveau les étapes décrites dans Créer un rôle AWS pour Microsoft Purview pour vérifier vos détails.

Erreur trouvée avec l’ARN du rôle

Il s’agit d’une erreur générale qui indique un problème lors de l’utilisation de l’ARN de rôle. Par exemple, vous souhaiterez peut-être résoudre les problèmes suivants :

Assurez-vous que le rôle AWS dispose des autorisations requises pour lire le compartiment S3 sélectionné. Les autorisations requises incluent

AmazonS3ReadOnlyAccessou les autorisations de lecture minimales, etKMS Decryptpour les compartiments chiffrés.Vérifiez que le rôle AWS a l’ID de compte Microsoft correct. Dans la zone AWS IAM, sélectionnez l’onglet > Relations d’approbation de rôle, puis suivez à nouveau les étapes décrites dans Créer un rôle AWS pour Microsoft Purview pour vérifier vos détails.

Pour plus d’informations, consultez Impossible de trouver le compartiment spécifié.

Impossible de trouver le compartiment spécifié

Vérifiez que l’URL du compartiment S3 est correctement définie :

- Dans AWS, accédez à votre compartiment S3 et copiez le nom du compartiment.

- Dans Microsoft Purview, modifiez la source de données Amazon S3 et mettez à jour l’URL du compartiment pour inclure le nom de votre compartiment copié, à l’aide de la syntaxe suivante :

s3://<BucketName>

Stratégie de protection

Les stratégies de contrôle d’accès de protection (stratégies de protection) permettent aux organisations de protéger automatiquement les données sensibles entre les sources de données. Microsoft Purview analyse déjà les ressources de données et identifie les éléments de données sensibles, et cette nouvelle fonctionnalité vous permet de restreindre automatiquement l’accès à ces données à l’aide d’étiquettes de confidentialité de Protection des données Microsoft Purview.

Pour configurer des stratégies de protection pour les sources Amazon S3, consultez : Comment créer des stratégies de protection pour Amazon S3.

Étapes suivantes

En savoir plus sur les rapports Microsoft Purview Insight :