Tutoriel : Vérifier la préparation des sources de données à grande échelle

Pour analyser des sources de données, Microsoft Purview a besoin d’y accéder. Il utilise des informations d’identification pour obtenir cet accès. Les informations d’identification sont les informations d’authentification que Microsoft Purview peut utiliser pour s’authentifier auprès de vos sources de données inscrites. Il existe plusieurs façons de configurer les informations d’identification pour Microsoft Purview, notamment :

- Identité managée affectée au compte Microsoft Purview.

- Secrets stockés dans Azure Key Vault.

- Principaux de service.

Dans cette série de tutoriels en deux parties, nous vous aiderons à vérifier et à configurer les attributions de rôles Azure et l’accès réseau requis pour différentes sources de données Azure dans vos abonnements Azure à grande échelle. Vous pouvez ensuite inscrire et analyser vos sources de données Azure dans Microsoft Purview.

Exécutez le script de liste de contrôle de préparation des sources de données Microsoft Purview après avoir déployé votre compte Microsoft Purview et avant d’inscrire et d’analyser vos sources de données Azure.

Dans la première partie de cette série de tutoriels, vous allez :

- Localisez vos sources de données et préparez une liste d’abonnements aux sources de données.

- Exécutez le script de liste de vérification de préparation pour rechercher les configurations réseau ou de contrôle d’accès en fonction du rôle (RBAC) manquantes dans vos sources de données dans Azure.

- Dans le rapport de sortie, passez en revue les configurations réseau manquantes et les attributions de rôles requises par Microsoft Purview Managed Identity (MSI).

- Partagez le rapport avec les propriétaires d’abonnements Azure de données afin qu’ils puissent prendre des mesures suggérées.

Configuration requise

- Abonnements Azure où se trouvent vos sources de données. Si vous n’avez pas d’abonnement Azure, créez un compte gratuit avant de commencer.

- Un compte Microsoft Purview.

- Une ressource Azure Key Vault dans chaque abonnement qui a des sources de données telles que Azure SQL Database, Azure Synapse Analytics ou Azure SQL Managed Instance.

- Script de liste de vérification de la préparation des sources de données Microsoft Purview .

Remarque

La liste de contrôle de préparation des sources de données Microsoft Purview est disponible uniquement pour Windows. Ce script de liste de vérification de préparation est actuellement pris en charge pour Microsoft Purview MSI.

Préparer la liste des abonnements Azure pour les sources de données

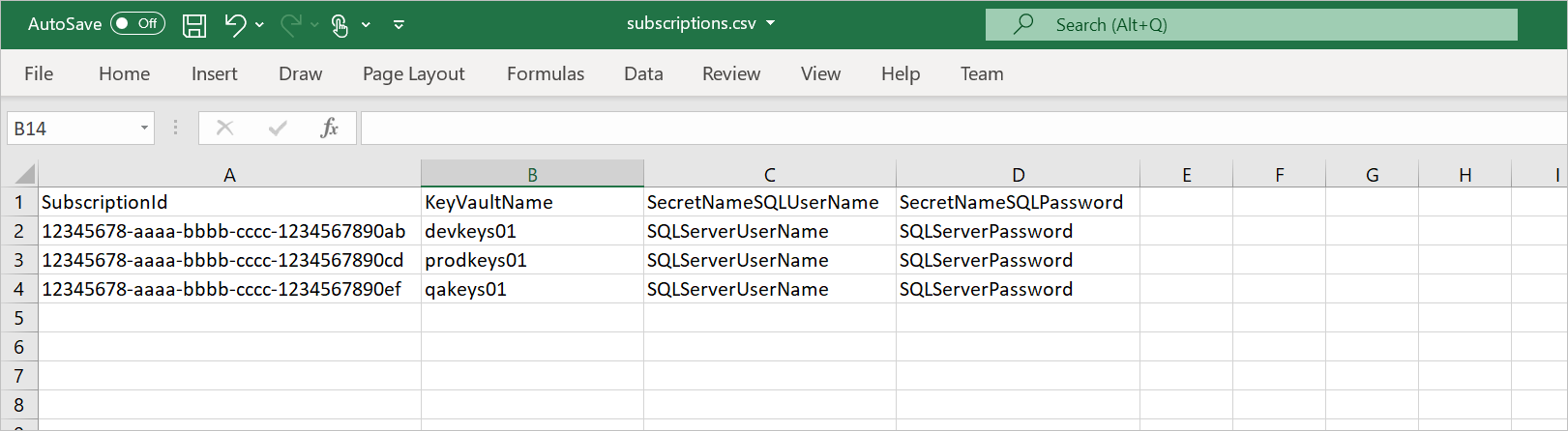

Avant d’exécuter le script, créez un fichier .csv (par exemple, C:\temp\Subscriptions.csv) avec quatre colonnes :

| Nom de colonne | Description | Exemple |

|---|---|---|

SubscriptionId |

ID d’abonnement Azure pour vos sources de données. | 12345678-aaaa-bbbb-cccc-1234567890ab |

KeyVaultName |

Nom du coffre de clés existant déployé dans l’abonnement à la source de données. | ContosoDevKeyVault |

SecretNameSQLUserName |

Nom d’un secret Azure Key Vault existant qui contient un nom d’utilisateur Microsoft Entra qui peut se connecter à Azure Synapse, Azure SQL Database ou Azure SQL Managed Instance à l’aide de Microsoft Entra authentification. | ContosoDevSQLAdmin |

SecretNameSQLPassword |

Nom d’un secret Azure Key Vault existant qui contient un mot de passe utilisateur Microsoft Entra qui peut se connecter à Azure Synapse, Azure SQL Database ou Azure SQL Managed Instance à l’aide de Microsoft Entra authentification. | ContosoDevSQLPassword |

Exemple de fichier .csv :

Remarque

Si nécessaire, vous pouvez mettre à jour le nom de fichier et le chemin d’accès dans le code.

Exécutez le script et installez les modules PowerShell requis

Pour exécuter le script à partir de votre ordinateur Windows, procédez comme suit :

Téléchargez le script de liste de vérification de préparation des sources de données Microsoft Purview à l’emplacement de votre choix.

Sur votre ordinateur, entrez PowerShell dans la zone de recherche de la barre des tâches Windows. Dans la liste de recherche, sélectionnez et maintenez la touche (ou cliquez avec le bouton droit) Windows PowerShell, puis sélectionnez Exécuter en tant qu’administrateur.

Dans la fenêtre PowerShell, entrez la commande suivante. (Remplacez par

<path-to-script>le chemin d’accès au dossier du fichier de script extrait.)dir -Path <path-to-script> | Unblock-FileEntrez la commande suivante pour installer les applets de commande Azure :

Install-Module -Name Az -AllowClobber -Scope CurrentUserSi vous voyez l’invite fournisseur NuGet nécessaire pour continuer, entrez Y, puis sélectionnez Entrée.

Si vous voyez l’invite Dépôt non approuvé, entrez A, puis sélectionnez Entrée.

Répétez les étapes précédentes pour installer les

Az.Synapsemodules et .AzureAD

L’installation des modules requis peut prendre jusqu’à une minute.

Collecter d’autres données nécessaires à l’exécution du script

Avant d’exécuter le script PowerShell pour vérifier la préparation des abonnements à la source de données, obtenez les valeurs des arguments suivants à utiliser dans les scripts :

AzureDataType: choisissez l’une des options suivantes comme type de source de données pour case activée la préparation du type de données dans vos abonnements :BlobStorageAzureSQLMIAzureSQLDBADLSGen2ADLSGen1SynapseAll

PurviewAccount: nom de ressource de votre compte Microsoft Purview existant.PurviewSub: ID d’abonnement où le compte Microsoft Purview est déployé.

Vérifier vos autorisations

Assurez-vous que votre utilisateur dispose des rôles et autorisations suivants :

| Rôle ou autorisation | Portée |

|---|---|

| Lecteur global | Microsoft Entra locataire |

| Lecteur | Abonnements Azure où se trouvent vos sources de données Azure |

| Lecteur | Abonnement dans lequel votre compte Microsoft Purview a été créé |

| SQL Administration (authentification Microsoft Entra) | Azure Synapse pools dédiés, instances de base de données Azure SQL, Azure SQL instances managées |

| Accès à votre coffre de clés Azure | Accès à obtenir/répertorier le secret du coffre de clés ou l’utilisateur du secret Azure Key Vault |

Exécuter le script de préparation côté client

Exécutez le script en procédant comme suit :

Utilisez la commande suivante pour accéder au dossier du script. Remplacez par

<path-to-script>le chemin du dossier du fichier extrait.cd <path-to-script>Exécutez la commande suivante pour définir la stratégie d’exécution de l’ordinateur local. Entrez A pour Oui à Tous lorsque vous êtes invité à modifier la stratégie d’exécution.

Set-ExecutionPolicy -ExecutionPolicy UnrestrictedExécutez le script avec les paramètres suivants. Remplacez les

DataTypeespaces réservés ,PurviewNameetSubscriptionID..\purview-data-sources-readiness-checklist.ps1 -AzureDataType <DataType> -PurviewAccount <PurviewName> -PurviewSub <SubscriptionID>Lorsque vous exécutez la commande, une fenêtre contextuelle peut s’afficher deux fois vous invitant à vous connecter à Azure et à Microsoft Entra ID à l’aide de vos informations d’identification Microsoft Entra.

La création du rapport peut prendre plusieurs minutes, en fonction du nombre d’abonnements et de ressources Azure dans l’environnement.

Une fois le processus terminé, passez en revue le rapport de sortie, qui illustre les configurations manquantes détectées dans vos abonnements ou ressources Azure. Les résultats peuvent apparaître sous la forme Passé, Non passé ou Sensibilisation. Vous pouvez partager les résultats avec les administrateurs d’abonnement correspondants dans votre organization afin qu’ils puissent configurer les paramètres requis.

Plus d’informations

Quelles sources de données sont prises en charge par le script ?

Actuellement, les sources de données suivantes sont prises en charge par le script :

- Stockage Blob Azure (BlobStorage)

- Azure Data Lake Storage Gen2 (ADLSGen2)

- Azure Data Lake Storage Gen1 (ADLSGen1)

- Azure SQL Database (AzureSQLDB)

- Azure SQL Managed Instance (AzureSQLMI)

- pool dédié Azure Synapse (Synapse)

Vous pouvez choisir l’ensemble ou l’une de ces sources de données comme paramètre d’entrée lorsque vous exécutez le script.

Quelles vérifications sont incluses dans les résultats ?

Stockage Blob Azure (BlobStorage)

- RBAC. Vérifiez si Microsoft Purview MSI se voit attribuer le rôle Lecteur de données Blob du stockage dans chacun des abonnements sous l’étendue sélectionnée.

- RBAC. Vérifiez si Microsoft Purview MSI se voit attribuer le rôle Lecteur sur l’étendue sélectionnée.

- Point de terminaison de service. Vérifiez si le point de terminaison de service est activé et case activée si Autoriser les services Microsoft approuvés à accéder à ce compte de stockage est activé.

- Mise en réseau : vérifiez si le point de terminaison privé est créé pour le stockage et activé pour le stockage Blob.

Azure Data Lake Storage Gen2 (ADLSGen2)

- RBAC. Vérifiez si Microsoft Purview MSI se voit attribuer le rôle Lecteur de données Blob du stockage dans chacun des abonnements sous l’étendue sélectionnée.

- RBAC. Vérifiez si Microsoft Purview MSI se voit attribuer le rôle Lecteur sur l’étendue sélectionnée.

- Point de terminaison de service. Vérifiez si le point de terminaison de service est activé et case activée si Autoriser les services Microsoft approuvés à accéder à ce compte de stockage est activé.

- Mise en réseau : vérifiez si le point de terminaison privé est créé pour le stockage et activé pour le stockage Blob.

Azure Data Lake Storage Gen1 (ADLSGen1)

- Réseautage. Vérifiez si le point de terminaison de service est activé et case activée si Autoriser tous les services Azure à accéder à ce compte Data Lake Storage Gen1 est activé.

- Autorisations. Vérifiez si Microsoft Purview MSI dispose d’autorisations de lecture/exécution.

Azure SQL Database (AzureSQLDB)

SQL Server instances :

- Réseau. Vérifiez si le point de terminaison public ou le point de terminaison privé est activé.

- Pare-feu. Vérifiez si l’option Autoriser les services et ressources Azure à accéder à ce serveur est activée.

- Microsoft Entra l’administration. Vérifiez si Azure SQL Server dispose d’une authentification Microsoft Entra.

- Microsoft Entra l’administration. Renseignez l’utilisateur ou le groupe administrateur Azure SQL Server Microsoft Entra.

Bases de données SQL :

- Rôle SQL. Vérifiez si microsoft Purview MSI se voit attribuer le rôle db_datareader .

Azure SQL Managed Instance (AzureSQLMI)

serveurs SQL Managed Instance :

- Réseau. Vérifiez si le point de terminaison public ou le point de terminaison privé est activé.

- ProxyOverride. Vérifiez si Azure SQL Managed Instance est configuré en tant que proxy ou redirection.

- Réseautage. Vérifiez si le groupe de sécurité réseau a une règle de trafic entrant pour autoriser AzureCloud sur les ports requis :

- Redirection : 1433 et 11000-11999

ou - Proxy : 3342

- Redirection : 1433 et 11000-11999

- Microsoft Entra l’administration. Vérifiez si Azure SQL Server dispose d’une authentification Microsoft Entra.

- Microsoft Entra l’administration. Renseignez l’utilisateur ou le groupe administrateur Azure SQL Server Microsoft Entra.

Bases de données SQL :

- Rôle SQL. Vérifiez si microsoft Purview MSI se voit attribuer le rôle db_datareader .

pool dédié Azure Synapse (Synapse)

RBAC. Vérifiez si Microsoft Purview MSI se voit attribuer le rôle Lecteur de données Blob du stockage dans chacun des abonnements sous l’étendue sélectionnée.

RBAC. Vérifiez si Microsoft Purview MSI se voit attribuer le rôle Lecteur sur l’étendue sélectionnée.

instances SQL Server (pools dédiés) :

- Réseau : vérifiez si le point de terminaison public ou le point de terminaison privé est activé.

- Pare-feu : vérifiez si autoriser les services et ressources Azure à accéder à ce serveur est activé.

- administration Microsoft Entra : vérifiez si Azure SQL Server dispose d’une authentification Microsoft Entra.

- administration Microsoft Entra : renseignez l’utilisateur ou le groupe administrateur Azure SQL Server Microsoft Entra.

Bases de données SQL :

- Rôle SQL. Vérifiez si microsoft Purview MSI se voit attribuer le rôle db_datareader .

Étapes suivantes

Dans ce tutoriel, vous avez appris à :

- Exécutez la liste de contrôle de préparation de Microsoft Purview pour case activée, à grande échelle, si la configuration de vos abonnements Azure est manquante, avant de les inscrire et de les analyser dans Microsoft Purview.

Accédez au tutoriel suivant pour découvrir comment identifier l’accès requis et configurer les règles d’authentification et de réseau requises pour Microsoft Purview sur les sources de données Azure :