Enquête d’hameçonnage

Cet article fournit des conseils sur l’identification et l’examen des attaques par hameçonnage au sein de votre organisation. Les instructions pas à pas vous aideront à prendre l’action corrective requise pour protéger les informations et minimiser les risques supplémentaires.

Cet article contient les sections suivantes :

- Conditions préalables requises : décrit les exigences spécifiques que vous devez respecter avant de commencer l’examen. Par exemple, la journalisation qui doit être activée, et vous devez disposer des rôles et des autorisations nécessaires, entre autres.

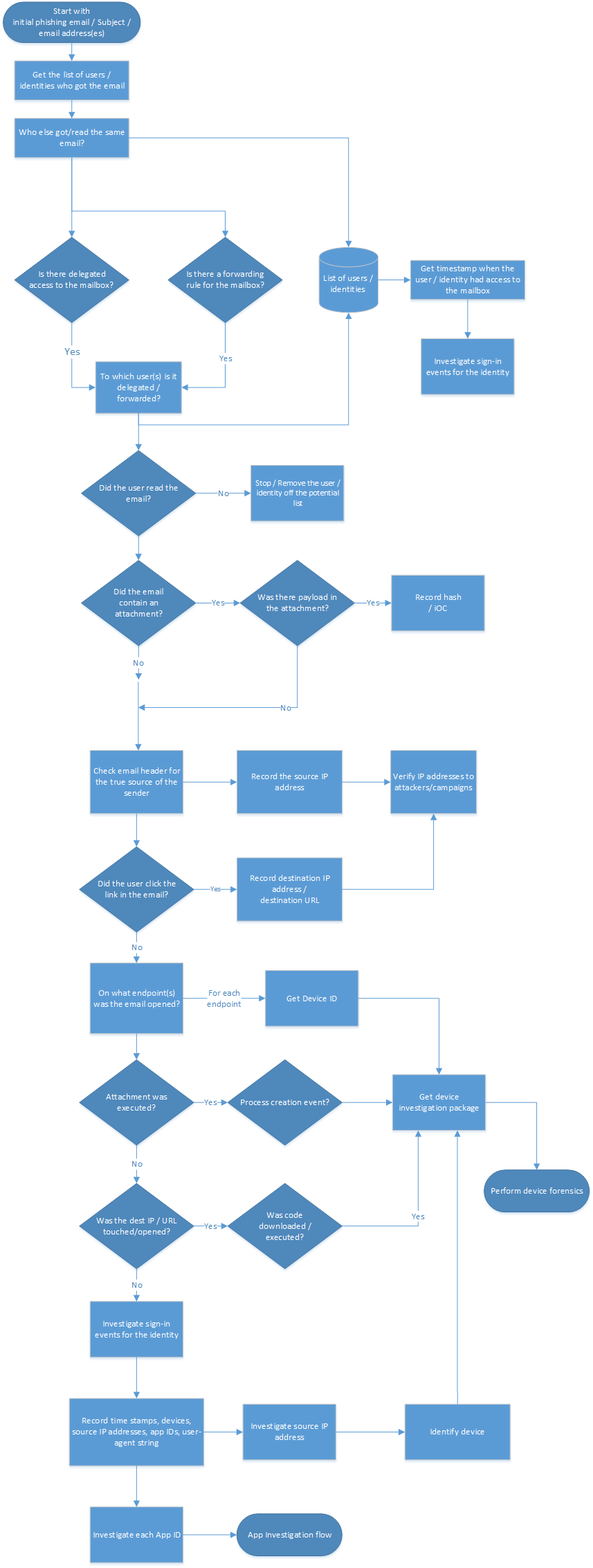

- Workflow : affiche le flux logique que vous devez suivre pour effectuer cet examen.

- Liste de vérification : contient une liste de tâches pour chacune des étapes de l’organigramme. Cette liste de contrôle peut être utile dans des environnements hautement réglementés pour vérifier les éléments terminés ou comme porte de qualité pour vous-même.

- Étapes d’examen : contient des instructions pas à pas détaillées pour cet examen spécifique.

Prérequis

Voici les configurations et les paramètres généraux que vous devez effectuer avant de procéder à l’examen de l’hameçonnage.

Détails du compte

Avant de poursuivre l’enquête, vous devez disposer du nom d’utilisateur, du nom d’utilisateur principal (UPN) ou de l’adresse e-mail du compte que vous pensez compromis.

Configuration de base pour Microsoft 365

Vérifier les paramètres d’audit

Vérifiez que l’audit de boîte aux lettres activé par défaut est activé en exécutant la commande suivante dans Exchange Online PowerShell :

Get-OrganizationConfig | Format-List AuditDisabled

La valeur Faux indique que l’audit de boîte aux lettres est activé pour toutes les boîtes aux lettres de l’organisation, quelle que soit la valeur de la propriété AuditEnabled sur des boîtes aux lettres individuelles. Pour plus d’informations, vérifiez que activation par défaut de l’audit de la boîte aux lettres est activé.

Trace de messages

Les journaux de suivi des messages sont des composants inestimables qui aident à trouver la source d'origine du message et les destinataires prévus. Vous pouvez utiliser la fonctionnalité de suivi des messages dans le Centre d’administration Exchange (EAC) ou https://admin.exchange.microsoft.com/#/messagetrace avec l’applet de commande Get-MessageTrace dans Exchange Online PowerShell.

Remarque

La trace du message est également disponible dans le portail Microsoft Defender sur https://security.microsoft.com sous Courrier électronique et Collaboration>Trace de messages Exchange, mais il s’agit simplement d’un lien de transfert direct vers la trace du message dans le Centre d’administration Exchange.

Plusieurs composants de la fonctionnalité MessageTrace sont explicites, mais Message-ID est un identificateur unique pour un message électronique et requiert une compréhension approfondie. Pour obtenir le Message-ID d’un e-mail d’intérêt, vous devez examiner les en-têtes d’emails bruts.

Recherche dans le journal d’audit

Recherchez dans le journal d’audit unifié pour afficher toutes les activités de l’utilisateur et de l’administrateur dans votre organisation Microsoft 365.

Les journaux de connexion et/ou les journaux d’audit sont-ils exportés vers un système externe ?

Étant donné que la plupart des données de connexion et d’audit d’ID Microsoft Entra seront remplacées après 30 ou 90 jours, nous vous recommandons d’utiliser Microsoft Sentinel, Azure Monitor ou un système siem (Security Information and Event Management) externe.

Rôles et autorisations obligatoires

Autorisations dans Microsoft Entra ID

Nous recommandons que le compte effectuant l’enquête soit au moins un Lecteur de sécurité.

Autorisations dans Microsoft 365

Le rôle Lecteur de sécurité dans le portail Microsoft Defender ou le portail de conformité Microsoft Purview doit vous accorder suffisamment d’autorisations pour rechercher les journaux pertinents.

Si vous n’êtes pas sûr du rôle à utiliser, consultez Rechercher les autorisations requises pour exécuter n'importe quelle applet de commande Exchange.

Microsoft Defender for Endpoint

Si vous disposez de Microsoft Defender for Endpoint (MDE), vous devez l’utiliser pour ce flux. Pour plus d’informations, consultez Combattre l’hameçonnage grâce au partage de signal et au Machine Learning.

Configuration requise

Configuration matérielle requise

Le système doit être en mesure d’exécuter PowerShell.

Configuration logicielle requise

Les modules PowerShell suivants sont requis pour l’examen de l’environnement cloud :

le module Azure AD PowerShell pour Graph Pour plus d’informations sur l’installation, consultez Installer Azure Active Directory PowerShell pour Graph.

Si vous avez besoin d’applets de commande plus anciennes dans le module MSOnline (v1) Azure AD, consultez Microsoft Entra ID (MSOnline) .

Module Exchange Online PowerShell : pour obtenir des instructions d’installation, consultez Installer et gérer le module Exchange Online PowerShell.

Module PowerShell de réponse aux incidents Microsoft Entra : pour obtenir des instructions d’installation, consultez le module PowerShell de réponse aux incidents Microsoft Entra

Workflow

Vous pouvez également :

- Téléchargez les workflows de playbook sur les réponses au hameçonnage et à d’autres incidents sous la forme d’un fichier PDF.

- Téléchargez les workflows de playbook sur les réponses au hameçonnage et à d’autres incidents sous la forme d’un fichier Visio.

Liste de contrôle

Cette liste de contrôle vous aide à évaluer votre processus d’investigation et à vérifier que les étapes sont effectuées lors de l’examen :

| Passer en revue l’e-mail d’hameçonnage initial | |

| Obtenir la liste des utilisateurs qui ont reçu cet e-mail | |

| Obtenir les dates les plus récentes d’accès à la boîte aux lettres par l’utilisateur | |

| L’accès délégué est-il configuré sur la boîte aux lettres ? | |

| Une ou plusieurs règles de transfert sont-elles configurées pour la boîte aux lettres ? | |

| Passer en revue vos règles de flux de messagerie Exchange (règles de transport | |

| Rechercher les messages électroniques | |

| L’utilisateur a-t-il lu ou ouvert l’e-mail ? | |

| Qui a obtenu le même e-mail ? | |

| L'e-mail doit contenait-il des pièces jointes ? | |

| Y a-t-il une charge utile dans la pièce jointe ? | |

| Vérifier l’en-tête de l’e-mail pour connaître la véritable source de l’expéditeur | |

| Vérifier les adresses IP par rapport aux attaquants/campagnes | |

| L'utilisateur a-t-il sélectionné des liens dans l'e-mail ? | |

| Sur quel point de terminaison l’e-mail a-t-il été ouvert ? | |

| La charge utile de la pièce jointe a-t-elle été exécutée ? | |

| L’adresse IP ou URL de destination a-t-elle été sélectionnée ou ouverte ? | |

| Le code malveillant a-t-il été exécuté ? | |

| Quelles connexions ont eu lieu avec le compte pour le scénario fédéré ? | |

| Quelles connexions ont eu lieu avec le compte pour le scénario managé ? | |

| Investiguer l’adresse IP source | |

| Investiguer l’ID de l’appareil détecté | |

| Examiner chaque ID d’application |

Vous pouvez également télécharger les check-lists de playbook sur l’hameçonnage et d’autres incidents sous la forme d’un fichier Excel.

Étapes d’investigation

Pour cette enquête, vous disposez d’un exemple d’e-mail de hameçonnage ou de parties de l’e-mail. Par exemple, vous pouvez avoir l’adresse de l’expéditeur, l’objet de l’e-mail ou des parties du message pour démarrer l’enquête. Vérifiez également que vous avez terminé et activé tous les paramètres comme recommandé dans la section Conditions préalables .

Obtenir la liste des utilisateurs/identités qui ont reçu l’e-mail

Dans un premier temps, vous devez obtenir une liste des utilisateurs/identités qui ont reçu l’e-mail de phishing. L'objectif de cette étape est d'enregistrer une liste d'utilisateurs/identités potentiels que vous utiliserez plus tard pour parcourir d'autres étapes d'enquête. Reportez-vous à la section Workflow pour obtenir un diagramme de flux de haut niveau des étapes que vous devez suivre pendant cet examen.

Nous ne donnons aucune suggestions dans ce playbook sur la manière dont vous souhaitez enregistrer cette liste d'utilisateurs/identités potentiels. Selon la taille de l'enquête, vous pouvez utiliser un livre Excel, un fichier CSV ou même une base de données pour des enquêtes plus importantes. Il existe plusieurs façons d’obtenir la liste des identités dans un locataire donné. En voici quelques-unes.

Créer une recherche de contenu dans le portail de conformité Microsoft Purview

Utilisez les indicateurs pour créer et exécuter une recherche de contenu. Pour obtenir des instructions, consultez Créer une recherche de contenu.

Pour obtenir la liste complète des propriétés de messagerie pouvant faire l’objet d’une recherche, consultez les propriétés de messagerie pouvant faire l’objet d’une recherche.

L’exemple de requête suivant retourne les messages reçus par les utilisateurs entre le 13 avril et le 14 avril 2022 et qui contiennent les mots « action » et « obligatoire » dans la ligne d’objet :

(Received:4/13/2022..4/14/2022) AND (Subject:'Action required')

L’exemple de requête suivant retourne des messages envoyés par chatsuwloginsset12345@outlook.com et contient l’expression exacte « Mettre à jour les informations de votre compte » dans la ligne d’objet.

(From:chatsuwloginsset12345@outlook.com) AND (Subject:"Update your account information")

Pour plus d’informations, découvrez comment rechercher et supprimer des messages dans votre organisation.

Utiliser l’applet de commande Search-Mailbox dans Exchange Online PowerShell

Vous pouvez utiliser l'applet de commande Search-Mailbox dans Exchange Online PowerShell pour exécuter une requête de recherche spécifique sur une boîte aux lettres cible digne d’intérêt et copier les résultats dans une boîte aux lettres de destination non liée.

L’exemple de requête suivant recherche dans la boîte aux lettres de Jane Smith un e-mail contenant le mot « Invoice » dans l’objet, et copie les résultats dans IRMailbox dans un dossier nommé « Investigation ».

Search-Mailbox -Identity "Jane Smith" -SearchQuery "Subject:Invoice" -TargetMailbox "IRMailbox" -TargetFolder "Investigation" LogLevel Full

Dans cet exemple de commande, la requête recherche dans toutes les boîtes aux lettres du locataire un e-mail contenant l’expression « Facture urgente » dans l’objet et copie les résultats dans IRMailbox dans un dossier nommé « Examen ».

Get-Mailbox | Search-Mailbox -SearchQuery 'InvoiceUrgent vote' -TargetMailbox "IRMailbox" -TargetFolder "Investigation" -LogLevel Full

Pour obtenir des informations détaillées sur la syntaxe et les paramètres, consultez Search-Mailbox.

L’accès délégué est-il configuré sur la boîte aux lettres ?

Utilisez le script suivant pour vérifier si l'accès délégué est configuré sur la boîte aux lettres : https://github.com/OfficeDev/O365-InvestigationTooling/blob/master/DumpDelegatesandForwardingRules.ps1.

Pour créer ce rapport, exécutez un petit script PowerShell qui obtient la liste de tous vos utilisateurs. Utilisez ensuite l’applet de commande Get-MailboxPermission pour créer un fichier CSV de tous les délégués de boîte aux lettres de votre location.

Recherchez des noms inhabituels ou des octrois d’autorisation. Si vous voyez quelque chose d'inhabituel, contactez le propriétaire de la boîte aux lettres pour vérifier si c'est légitime.

Une ou plusieurs règles de transfert sont-elles configurées pour la boîte aux lettres ?

Vous devez vérifier chaque boîte aux lettres identifiée pour le transfert de boîte aux lettres (également appelé transfert SMTP (Simple Mail Transfer Protocol)) ou les règles de boîte de réception qui transfèrent les messages électroniques aux destinataires externes (généralement, les règles de boîte de réception nouvellement créées).

Pour vérifier toutes les boîtes aux lettres pour le transfert de boîte aux lettres, exécutez la commande suivante dans Exchange Online PowerShell :

Get-Mailbox -RecipientTypeDetails UserMailbox -ResultSize unlimited | Format-Table -Auto MicrosoftOnlineServicesID,ForwardingSmtpAddress,DeliverToMailboxAndForward | Export-csv C:\Temp\Forwarding.csv -NoTypeInformationPour vérifier les règles de boîte de réception créées dans les boîtes aux lettres entre les dates spécifiées, exécutez la commande suivante dans Exchange Online PowerShell :

Search-UnifiedAuditLog -StartDate 12/16/2021 -EndDate 03/16/2022 -ResultSize 5000 -RecordType exchangeadmin -Operations New-InboxRule | Export-csv NoTypeInformation -Path c:\temp\Inboxrulesoutput.csvVous pouvez également utiliser le rapport de messages transférés automatiquement dans le Centre d’administration Exchange (EAC). Pour obtenir des instructions, consultez le rapport des messages transférés automatiquement dans Exchange Online.

Remarques :

- Recherchez les emplacements cibles inhabituels ou tout type d’adressage externe.

- Recherchez également les règles de transfert avec des mots clés inhabituels dans les critères, tels que tous les messages contenant le mot « Facture » dans l’objet. Contactez le propriétaire de la boîte aux lettres pour vérifier si elle est légitime.

Vérifier les règles de la boîte de réception

Recherchez les règles de boîte de réception qui ont été supprimées, prenez en compte les horodateurs à proximité de vos investigations. Par exemple, utilisez la commande suivante dans Exchange Online PowerShell:

Search-UnifiedAuditLog -StartDate 12/16/2021 -EndDate 03/16/2022 -Operations Remove-InboxRule | Export-CSV NoTypeInformation -Path c:\temp\removedInboxRules.csv

Passer en revue les règles de flux de messagerie Exchange (règles de transport)

Il existe deux façons d’obtenir la liste des règles de flux de messagerie Exchange (également appelées règles de transport) dans votre organisation :

- Dans le Centre d’administration Exchange et Exchange Online PowerShell. Pour obtenir des instructions, consultez Afficher ou modifier une règle de flux de messagerie.

- Le rapport sur les règles de transport Exchange dans le centre d'administration Exchange. Pour obtenir des instructions, consultez le rapport de règle de transport Exchange dans Exchange Online.

Recherchez de nouvelles règles ou modifiez des règles pour rediriger le courrier vers des domaines externes. Le nombre de règles doit être connu et relativement petit. Vous pouvez effectuer une recherche dans le journal d'audit pour déterminer qui a créé la règle et l’endroit où celle-ci a été créée. Si vous voyez quelque chose d’inhabituel, contactez le créateur pour déterminer s’il est légitime.

Obtenir les dates les plus récentes d’accès à la boîte aux lettres par l’utilisateur

Dans le portail Microsoft Defender ou portail de conformité Microsoft Purview, accédez au journal d’audit unifié. Sous Activités dans la liste déroulante, vous pouvez filtrer par Activités de boîte aux lettres Exchange.

La possibilité de répertorier les utilisateurs compromis est disponible dans le portail Microsoft Defender.

Ce rapport affiche les activités qui peuvent indiquer qu’une boîte aux lettres est accessible de manière illicite. Il comprend les messages créés ou reçus, les messages déplacés ou supprimés, les messages copiés ou purgés, les messages envoyés à l’aide de la fonction Envoyer pour le compte ou Envoyer comme, et toutes les connexions à la boîte aux lettres. Les données incluent la date, l’adresse IP, l’utilisateur, l’activité effectuée, l’élément affecté et les détails étendus.

Remarque

Pour que ces données soient enregistrées, vous devez activer l’option de l’audit de la boîte aux lettres.

Le volume de données inclus ici pourrait être important, donc concentrez votre recherche sur les utilisateurs qui auraient un impact élevé en cas de violation. Recherchez des modèles inhabituels, tels que les heures de connexion étranges ou des adresses IP inhabituelles, et recherchez des modèles tels que des volumes élevés de déplacements, de vidages ou de suppressions.

L’utilisateur a-t-il lu/ouvert l’e-mail ?

Il existe deux cas principaux :

- La boîte aux lettres se trouve dans Exchange Online.

- La boîte aux lettres se trouve dans Exchange local (Exchange hybride).

L’utilisateur Exchange Online a-t-il ouvert l’e-mail

Utilisez l'applet de commande Search-Mailbox dans Exchange Online PowerShell pour exécuter une requête de recherche spécifique sur une boîte aux lettres cible digne d’intérêt et copier les résultats dans une boîte aux lettres de destination non liée.

L’exemple de requête suivant recherche dans la boîte aux lettres de Janes Smith un e-mail contenant le mot Facture dans l’objet et copie les résultats dans IRMailbox dans un dossier nommé Examen.

Search-Mailbox -Identity "Jane Smith" -SearchQuery "Subject:Invoice" -TargetMailbox "IRMailbox" -TargetFolder "Investigation" LogLevel Full

L’exemple de requête suivant recherche dans toutes les boîtes aux lettres du locataire un e-mail contenant l’expression Facture urgente dans l’objet et copie les résultats dans IRMailbox dans un dossier nommé Examen.

Get-Mailbox | Search-Mailbox -SearchQuery 'InvoiceUrgent vote' -TargetMailbox "IRMailbox" -TargetFolder "Investigation" -LogLevel Full

L’utilisateur a-t-il ouvert l’e-mail dans Exchange hybride

Utiliser l’applet de commande Get-MessageTrackingLog pour rechercher des informations sur la livraison des messages stockées dans le journal de suivi des messages. Voici un exemple :

Get-MessageTrackingLog -Server Mailbox01 -Start "03/13/2022 09:00:00" -End "03/15/2022 17:00:00" -Sender "john@contoso.com"

Pour obtenir des informations détaillées sur la syntaxe et les paramètres, consultez Get-MessageTrackingLog.

Qui a obtenu le même e-mail ?

Il existe deux cas principaux :

- La boîte aux lettres se trouve dans Exchange Online.

- La boîte aux lettres se trouve dans Exchange local (Exchange hybride).

Le workflow est fondamentalement le même que celui décrit précédemment dans la rubrique Obtenir la liste des utilisateurs/identités qui ont reçu l’e-mail.

Rechercher l’e-mail dans Exchange Online

Utilisez l'applet de commande Search-Mailbox pour exécuter une requête de recherche spécifique sur une boîte aux lettres cible digne d’intérêt et copier les résultats dans une boîte aux lettres de destination non liée.

L’exemple de requête recherche dans toutes les boîtes aux lettres du locataire un e-mail contenant l’objet Facture urgente dans l’objet et copie les résultats dans IRMailbox dans un dossier nommé Examen.

Get-Mailbox | Search-Mailbox -SearchQuery "Subject:InvoiceUrgent" -TargetMailbox "IRMailbox" -TargetFolder "Investigation" -LogLevel Full

Rechercher l’e-mail dans Exchange local

Utiliser l’applet de commande Get-MessageTrackingLog pour rechercher des informations sur la livraison des messages stockées dans le journal de suivi des messages. Voici un exemple :

Get-MessageTrackingLog -Server Mailbox01 -Start "03/13/2018 09:00:00" -End "03/15/2018 17:00:00" -MessageSubject "InvoiceUrgent"

Pour obtenir des informations détaillées sur la syntaxe et les paramètres, consultez Get-MessageTrackingLog.

L'e-mail doit contenait-il des pièces jointes ?

Il existe deux cas principaux :

- La boîte aux lettres se trouve dans Exchange Online.

- La boîte aux lettres se trouve dans Exchange local (Exchange hybride).

Déterminer si le message contenait une pièce jointe dans Exchange Online

Si la boîte aux lettres se trouve dans Exchange Online, vous avez deux options :

- Utiliser l’applet de commande Search-Mailbox

- Utiliser l’applet de commande New-ComplianceSearch

Utilisez l'applet de commande Search-Mailbox pour exécuter une requête de recherche spécifique sur une boîte aux lettres cible digne d’intérêt et copier les résultats dans une boîte aux lettres de destination non liée. Voici un exemple :

Get-Mailbox -ResultSize unlimited | Search-Mailbox -SearchQuery attachment:trojan* -TargetMailbox "IRMailbox" -TargetFolder "Investigation" -LogLevel Full

Pour obtenir des informations détaillées sur la syntaxe et les paramètres, consultez Search-Mailbox.

L’autre option consiste à utiliser l’applet de commande New-ComplianceSearch . Voici un exemple :

New-ComplianceSearch -Name "Investigation" -ExchangeLocation "Research Department" -ContentMatchQuery "from:pilar@contoso.com AND hasattachment:true"

Pour obtenir des informations détaillées sur la syntaxe et les paramètres, consultez New-ComplianceSearch.

Déterminer si le message contenait une pièce jointe dans Exchange local

Remarque

Dans Exchange Server 2013, cette procédure nécessite la mise à jour cumulative 12 (CU12) ou une version ultérieure. Pour plus d’informations, consultez cet article.

Utiliser l’applet de commande Search-Mailbox pour rechercher des informations sur la livraison des messages stockées dans le journal de suivi des messages. Voici un exemple :

Search-Mailbox -Identity "Jane Smith"-SearchQuery AttachmentNames:attachment_name -TargetMailbox "IRMailbox" -TargetFolder "Investigation" -LogLevel Full

Pour obtenir des informations détaillées sur la syntaxe et les paramètres, consultez Search-Mailbox.

Y a-t-il une charge utile dans la pièce jointe ?

Recherchez du contenu malveillant potentiel dans la pièce jointe. Par exemple, des fichiers PDF, des codes PowerShell obfusqués ou d'autres codes de script.

La Vue des données par e-mail> dans l’affichage des programmes malveillants dans le Rapport d’état de protection contre les menaces indique le nombre de messages entrants et sortants détectés comme contenant des programmes malveillants pour votre organisation. Pour plus d’informations, consultez le rapport d’état de protection contre les menaces : Afficher les données par e-mail> programme malveillant

Vérifier l’en-tête de l’e-mail pour connaître la véritable source de l’expéditeur

La plupart des composants de la fonctionnalité de suivi des messages sont explicites, mais vous devez bien comprendre l'ID des messages. L'ID de message est un identificateur unique pour un message électronique.

Pour obtenir le Message-ID d’un e-mail d’intérêt, vous devez examiner les en-têtes d’emails bruts. Pour obtenir des instructions sur la façon de procéder dans Microsoft Outlook ou Outlook sur le web (anciennement Outlook Web App ou OWA), consultez Afficher les en-têtes de message Internet dans Outlook

Lors de l’affichage d’un en-tête d’e-mail, copiez et collez les informations d’en-tête dans un analyseur d’en-tête d’e-mail fourni par MXToolbox ou Azure pour la lisibilité.

Informations de routage des en-têtes : les informations de routage fournissent l’itinéraire d’un e-mail pour son transfert entre les ordinateurs.

SPF (Sender Policy Framework) : Validation de l’e-mail pour empêcher/détecter les usurpations. Dans l’enregistrement SPF, vous pouvez déterminer les adresses IP et les domaines qui peuvent envoyer des e-mails pour le compte du domaine.

SPF = Pass : L’enregistrement SPF TXT a déterminé que l’expéditeur est autorisé à envoyer pour le compte d’un domaine.

- SPF = Neutral

- SPF = Fail : la configuration de la stratégie détermine le résultat du message

- Messagerie SMTP : valider qu’il s’agit d’un domaine légitime

Pour plus d’informations sur SPF, consultez comment Microsoft 365 utilise SPF pour empêcher l’usurpation d’identité

Valeurs courantes : voici une répartition des en-têtes les plus couramment utilisés et consultés, ainsi que leurs valeurs. Il s’agit d’informations précieuses que vous pouvez utiliser dans les champs Recherche de l’Explorateur de menaces.

- Adresse de l’émetteur

- Objet

- ID de message

- Adresse du destinataire

- Adresse du chemin de retour

Résultats de l’authentification : Vous pouvez trouver ce que votre client de messagerie a authentifié lors de l’envoi de l’e-mail. Il vous fournit l’authentification SPF et DKIM.

Adresse IP d’origine : L’adresse IP d’origine peut être utilisée pour déterminer si l’adresse IP est placée sur liste rouge et pour obtenir l’emplacement géographique.

Niveau de confiance du courrier indésirable (SCL) : détermine la probabilité si un e-mail entrant est du courrier indésirable.

- -1 : Contourner la plupart des filtres anti-spam à partir d'un expéditeur sûr, d'un destinataire sûr ou d'une adresse IP sûre (partenaire approuvé)

- 0, 1 : Nonspam, car le message a été analysé et déterminé à être propre

- 5, 6 : courrier indésirable

- 7, 8, 9 : courrier indésirable de grande confiance

L’enregistrement SPF est stocké dans une base de données DNS et est fourni avec les informations de recherche DNS. Vous pouvez vérifier manuellement l’enregistrement SPF (Sender Policy Framework) d’un domaine à l’aide de la commande nslookup :

Ouvrez l’invite de commandes (Démarrer > >Exécuter > >cmd).

Entrez la commande suivante :

nslookup -type=txt"un espace, puis le domaine/nom d’hôte. Par exemple :nslookup -type=txt domainname.com

Remarque

-all (refus ou échec - ne remet pas l’e-mail en cas de non-correspondance). Cette commande est recommandée.

Vérifier si DKIM est activé sur vos domaines personnalisés dans Microsoft 365

Vous devez publier deux enregistrements CNAME pour chaque domaine dans lequel ils souhaitent ajouter le DKIM (Domain keys identified mail - message identifié de clés de domaine). Découvrez comment utiliser le DKIM pour valider les e-mails sortants envoyés à partir de votre domaine personnalisé.

Vérifier DMARC (authentification, création et conformité des messages basées sur un domaine)

Vous pouvez utiliser cette fonctionnalité pour valider les e-mails sortants dans Microsoft 365.

Vérifier les adresses IP par rapport aux attaquants/campagnes

Pour vérifier ou examiner les adresses IP identifiées à partir des étapes d’investigation précédentes, vous pouvez utiliser l’une des options suivantes :

- VirusTotal

- Microsoft Defender for Endpoint

- Sources publiques :

- Ipinfo.io : offre une option gratuite pour obtenir la géolocalisation

- Censys.io : offre une option gratuite pour obtenir des informations sur ce que rapportent les analyses passives sur Internet

- AbuseIPDB.com : offre une option gratuite qui fournit une certaine géolocalisation

- Interroger Bing et Google - Rechercher sur la base de l’adresse IP

Réputation de l’URL

Vous pouvez utiliser n’importe quel appareil Windows 10 et navigateur Microsoft Edge qui utilise la technologie SmartScreen .

Voici quelques exemples de réputation d’URL tierce :

Lorsque vous examinez les adresses IP et les URL, recherchez et mettez en corrélation les adresses IP avec les indicateurs de compromission (IOC) ou d’autres indicateurs, en fonction des sorties ou des résultats et ajoutez-les à une liste de sources provenant de l’adversaire.

L'utilisateur a-t-il sélectionné des liens dans l'e-mail ?

Si l’utilisateur a cliqué sur le lien dans l’e-mail (à usage ou non), cette action entraîne généralement une nouvelle création de processus sur l’appareil lui-même. En fonction de l’appareil concerné, vous devez effectuer des examens spécifiques à l’appareil. Par exemple, Windows par rapport à Android ou iOS. Dans cet article, nous avons décrit une approche générale, ainsi que des détails sur les appareils Windows. Si vous utilisez Microsoft Defender pour point de terminaison (MDE), vous pouvez également l’utiliser pour iOS et bientôt Android.

Vous pouvez examiner ces événements à l’aide de Microsoft Defender pour point de terminaison.

Journaux VPN/proxy Selon le fournisseur des solutions proxy et VPN, vous devez vérifier les journaux correspondants. Dans l’idéal, vous transférez les événements à votre SIEM ou à Microsoft Sentinel.

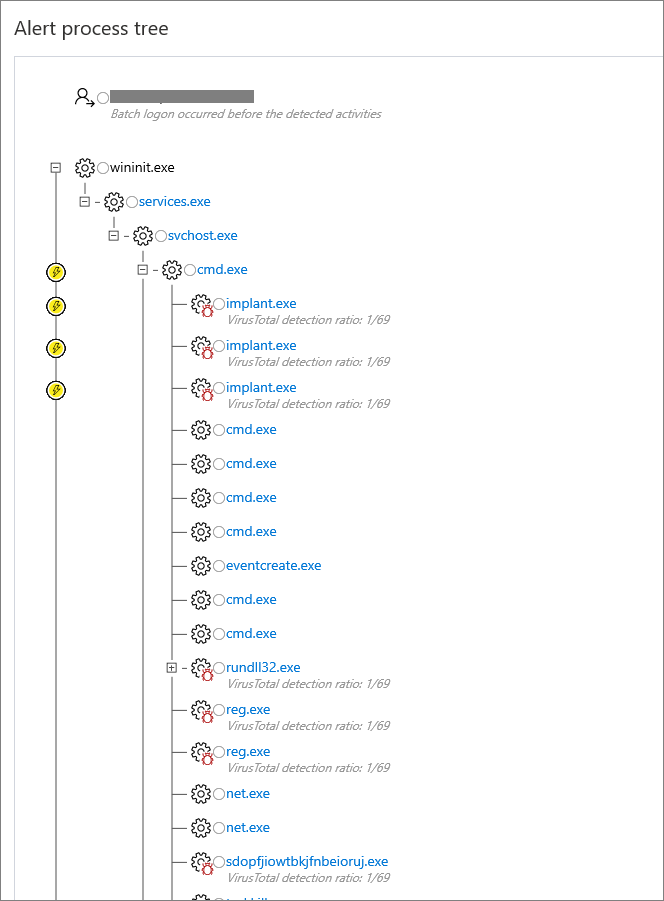

Utiliser Microsoft Defender for Endpoint Il s’agit du meilleur scénario, car vous pouvez utiliser nos informations sur les menaces et l’analyse automatisée pour faciliter votre examen. Pour plus d’informations, consultez comment examiner les alertes dans Microsoft Defender pour point de terminaison.

L'arborescence du processus d’alerte fait évoluer le triage et l’examen des alertes, en affichant les alertes agrégées et les preuves environnantes qui se sont présentées dans le même contexte d’exécution et la même période.

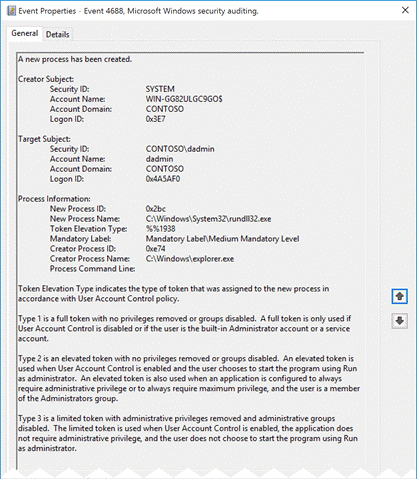

Périphériques clients basés sur Windows Assurez-vous d'avoir activé l'option Événements de création de processus. Idéalement, vous devez également activer les événements de suivi de ligne de commande.

Sur les clients Windows, qui ont activé les événements d’audit mentionnés ci-dessus avant l’examen, vous pouvez vérifier l’événement d’audit 4688 et déterminer l’heure à laquelle l’e-mail a été remis à l’utilisateur :

Sur quel point de terminaison l’e-mail a-t-il été ouvert ?

Les tâches ici sont similaires à l’étape d’investigation précédente : l’utilisateur a-t-il sélectionné des liens dans l’e-mail ?

La charge utile attachée a-t-elle été exécutée ?

Les tâches ici sont similaires à l’étape d’investigation précédente : l’utilisateur a-t-il sélectionné des liens dans l’e-mail ?

L’adresse IP/URL de destination a-t-elle été sélectionnée ou ouverte ?

Les tâches ici sont similaires à l’étape d’investigation précédente : l’utilisateur a-t-il sélectionné des liens dans l’e-mail ?

Le code malveillant a-t-il été exécuté ?

Les tâches ici sont similaires à l’étape d’investigation précédente : l’utilisateur a-t-il sélectionné des liens dans l’e-mail ?

Quelles sont les connexions qui ont été effectuées avec le compte ?

Vérifiez les différentes connexions qui ont été effectuées avec le compte.

Scénario fédéré

Les paramètres et les événements du journal d’audit varient en fonction du niveau du système d’exploitation et de la version du serveur ADFS (Active Directory Federation Services).

Consultez les sections suivantes pour connaître les différentes versions de serveur.

Server 2012 R2

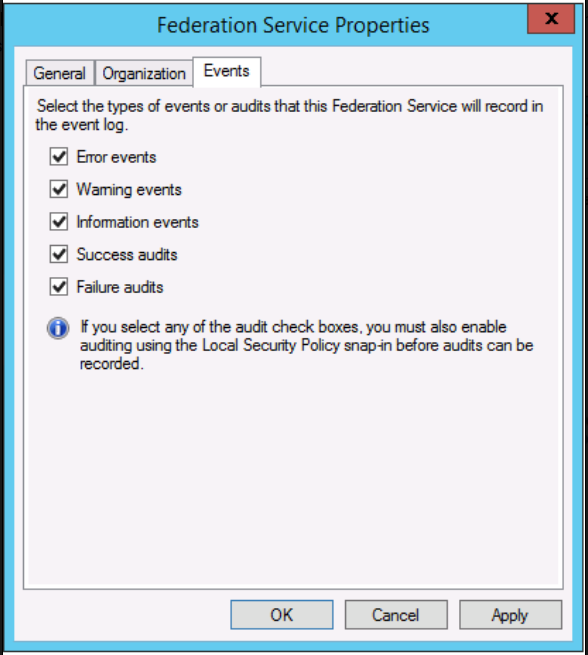

Par défaut, les événements de sécurité ne sont pas audités sur Server 2012 R2. Vous devez activer cette fonctionnalité sur chaque serveur ADFS dans la batterie de serveurs. Dans la console de gestion ADFS, sélectionnez Modifier les propriétés des services de fédération.

Vous devez également activer la stratégie d’audit du système d’exploitation.

Ouvrez une invite de commandes et exécutez la commande suivante en tant qu’administrateur.

auditpol.exe /set /subcategory:"Application Generated" /failure:enable /success:enable

Pour plus d’informations, consultez comment configurer des serveurs ADFS pour la résolution des problèmes.

Vous souhaiterez peut-être également télécharger les modules PowerShell ADFS à partir de :

Server 2016 et versions plus récentes

Par défaut, l’audit de base est activé pour ADFS dans Windows Server 2016. Avec l’audit de base, les administrateurs peuvent voir cinq événements ou moins pour une requête unique. Toutefois, vous pouvez augmenter ou diminuer le niveau d’audit à l’aide de la commande suivante :

Set-AdfsProperties -AuditLevel Verbose

Pour plus d’informations, consultez les améliorations d’audit apportées à ADFS dans Windows Server.

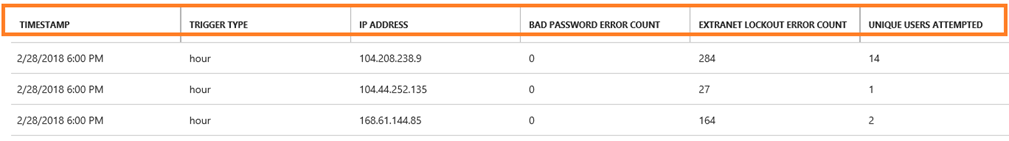

Si Microsoft Entra Connect Health est installé, vous devez également examiner le rapport sur les adresses IP à risque. Les adresses IP clientes des activités de connexion ayant échoué sont agrégées via des serveurs proxy d’application web. Chaque élément du rapport d’adresse IP risquée affiche des informations agrégées sur les échecs de connexion AD FS qui dépassent le seuil défini.

Pour plus d’informations, consultez le rapport sur les adresses IP risquées.

Server 2012 R2

ID d’événement 342 : « le nom d’utilisateur ou le mot de passe est incorrect » dans les journaux d’administration ADFS.

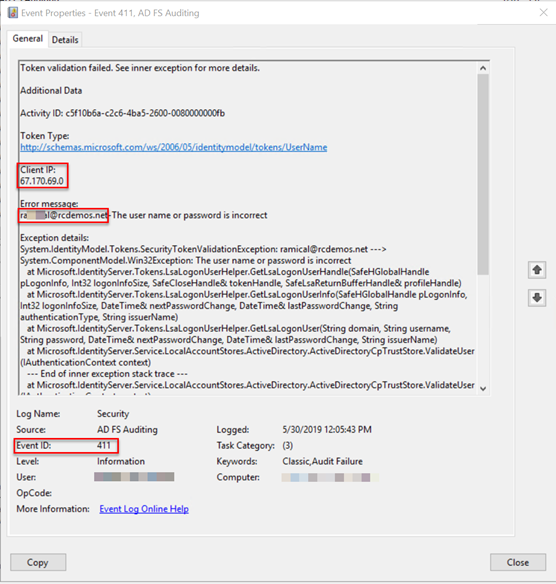

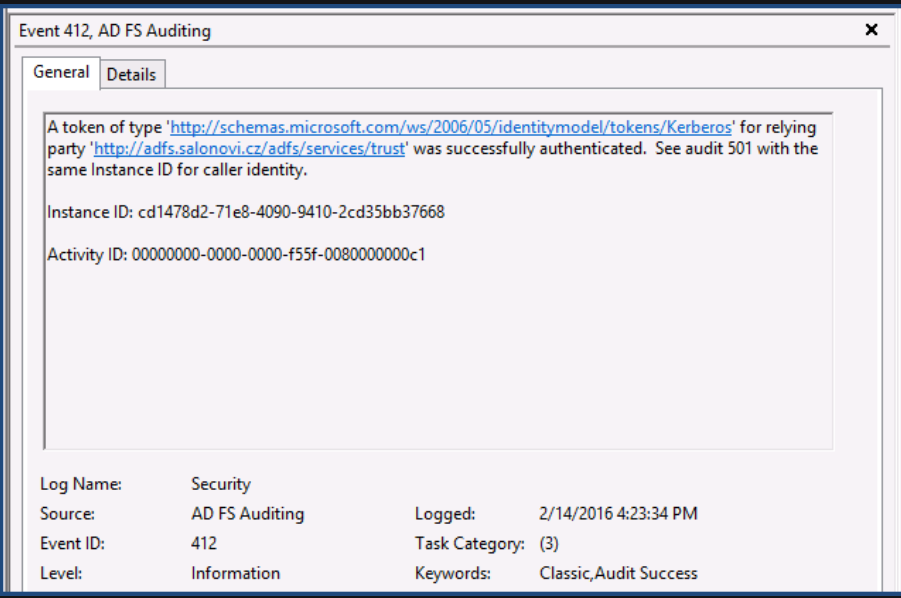

Pour les événements d’audit réels, vous devez consulter les journaux des événements de sécurité et rechercher les événements avec l’ID d’événement 411 pour l'échec d’audit classique avec la source en tant qu'audit ADFS. Recherchez également l’ID d’événement 412 sur l’authentification réussie.

ID d’événement 411 Échec de la validation du jeton - SecurityTokenValidationFailureAudit. Pour plus d'informations, consultez l'exception interne.

Vous devrez peut-être mettre en corrélation l’événement avec l’ID d’événement 501 correspondant.

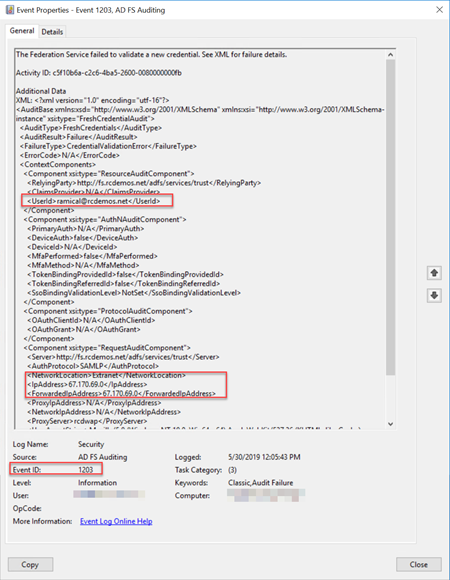

Server 2016 et versions plus récentes

Pour les événements d’audit réels, vous devez examiner les journaux des événements de sécurité et rechercher des événements avec l’ID d’événement 1202 pour les événements d’authentification réussis et 1203 pour les échecs

Exemple pour l'ID d’événement 1202 :

ID d'événement 1202 FreshCredentialSuccessAudit Le service FS (Federation Service) a validé un nouveau justificatif d'identité. Pour plus d'informations, consultez XML.

Exemple pour l'ID d’événement 1203 :

ID d’événement 1203 FreshCredentialFailureAudit Le service FS (Federation Service) n’a pas réussi à valider de nouvelles informations d’identification. Pour plus d’informations sur l’échec, consultez XML.

Pour obtenir la liste complète de l’ID d’événement ADFS par niveau de système d’exploitation, reportez-vous à GetADFSEventList.

Scénario géré

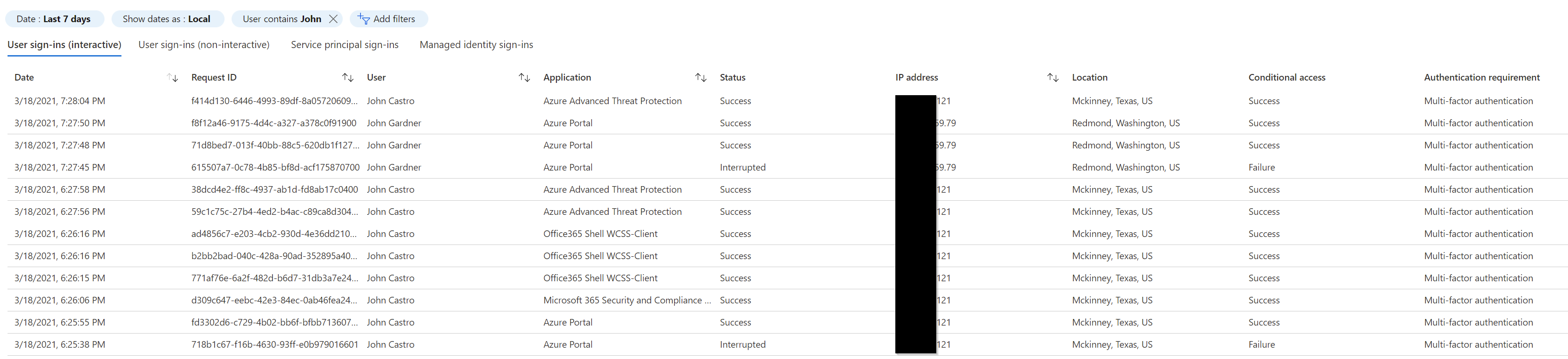

Consultez les journaux de connexion Microsoft Entra pour un ou plusieurs utilisateurs que vous examinez.

- Naviguer vers l'écran de >connexion du centre d'administration Microsoft Entra

- Vérifier les activités de connexion

- Vérifier la fonction PowerShell sur GitHub

Dans le Centre d’administration Microsoft Entra, accédez à l’écran Connexions et ajoutez/modifiez le filtre d’affichage pour la période que vous avez trouvée dans les étapes d’investigation précédentes et ajoutez le nom d’utilisateur en tant que filtre, comme illustré dans cette image.

Vous pouvez également effectuer une recherche à l’aide de l’API Graph. Par exemple, filtrez sur les propriétés de l'utilisateur et récupérez la lastSignInDate . Recherchez un utilisateur spécifique pour obtenir la date de la dernière connexion de cet utilisateur.

Par exemple, https://graph.microsoft.com/beta/users?$filter=startswith(displayName,'Dhanyah')&$select=displayName,signInActivity

Vous pouvez utiliser la commande PowerShell Get-AzureADUserLastSignInActivity pour obtenir la dernière activité de connexion interactive de l’utilisateur, ciblée par son ID d’objet. Cet exemple écrit la sortie dans un fichier CSV horodaté dans le répertoire d’exécution.

Get-AzureADUserLastSignInActivity -TenantId 536279f6-1234-2567-be2d-61e352b51eef -UserObjectId 69447235-0974-4af6-bfa3-d0e922a92048 -CsvOutput

Vous pouvez utiliser cette commande à partir du module PowerShell AzureADIncidentResponse :

Get-AzureADIRSignInDetail -UserId johcast@Contoso.com -TenantId 536279f6-1234-2567-be2d-61e352b51eef -RangeFromDaysAgo 29 -RangeToDaysAgo 3

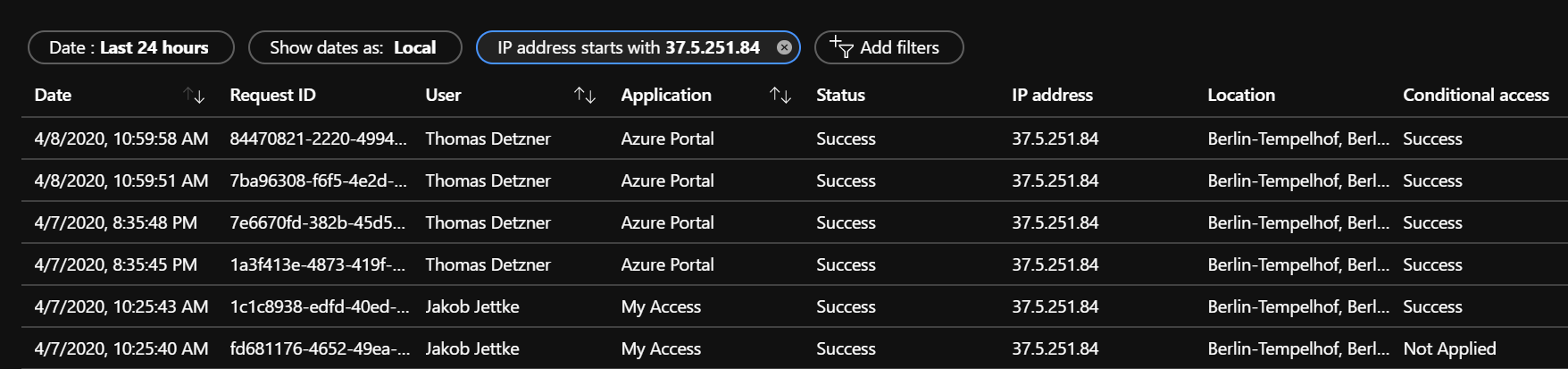

Examiner l’adresse IP de la source

En fonction des adresses IP sources que vous avez trouvées dans le journal de connexion Microsoft Entra ou les fichiers journaux du serveur de fédération/ADFS, examinez plus en détail l’origine du trafic.

Utilisateur géré

Dans le cas d’un scénario géré, vous devez commencer par examiner les journaux de connexion et filtrer en fonction de l’adresse IP source :

Vous pouvez utiliser cette commande à partir du module PowerShell AzureADIncidentResponse :

Get-AzureADIRSignInDetail -IpAddress 1.2.3.4 -TenantId 536279f6-1234-2567-be2d-61e352b51eef -RangeFromDaysAgo 29 -RangeToDaysAgo 3 -OutGridView

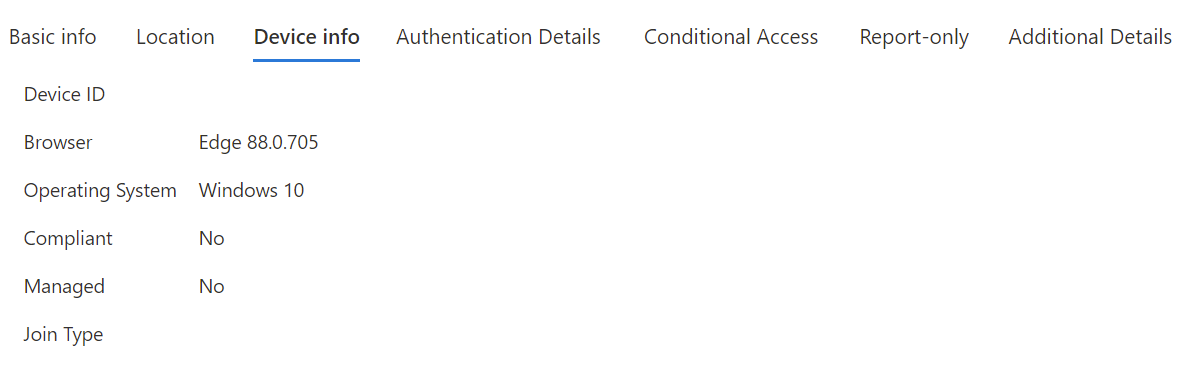

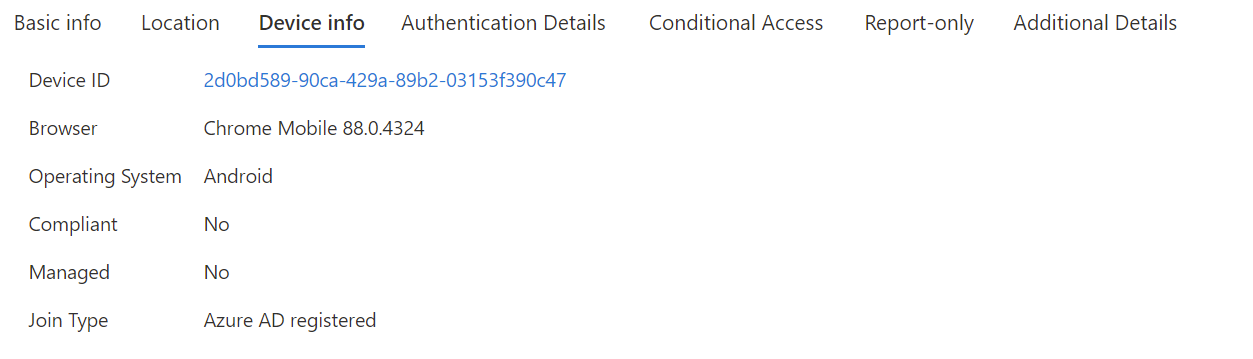

Lorsque vous examinez la liste des résultats, accédez à l’onglet Informations sur l’appareil. En fonction de l’appareil utilisé, vous obtenez une sortie variable. Voici quelques exemples :

Exemple 1 - Appareil non géré (BYOD) :

Exemple 2 - Dispositif géré (Microsoft Entra join ou Microsoft Entra hybrid join) :

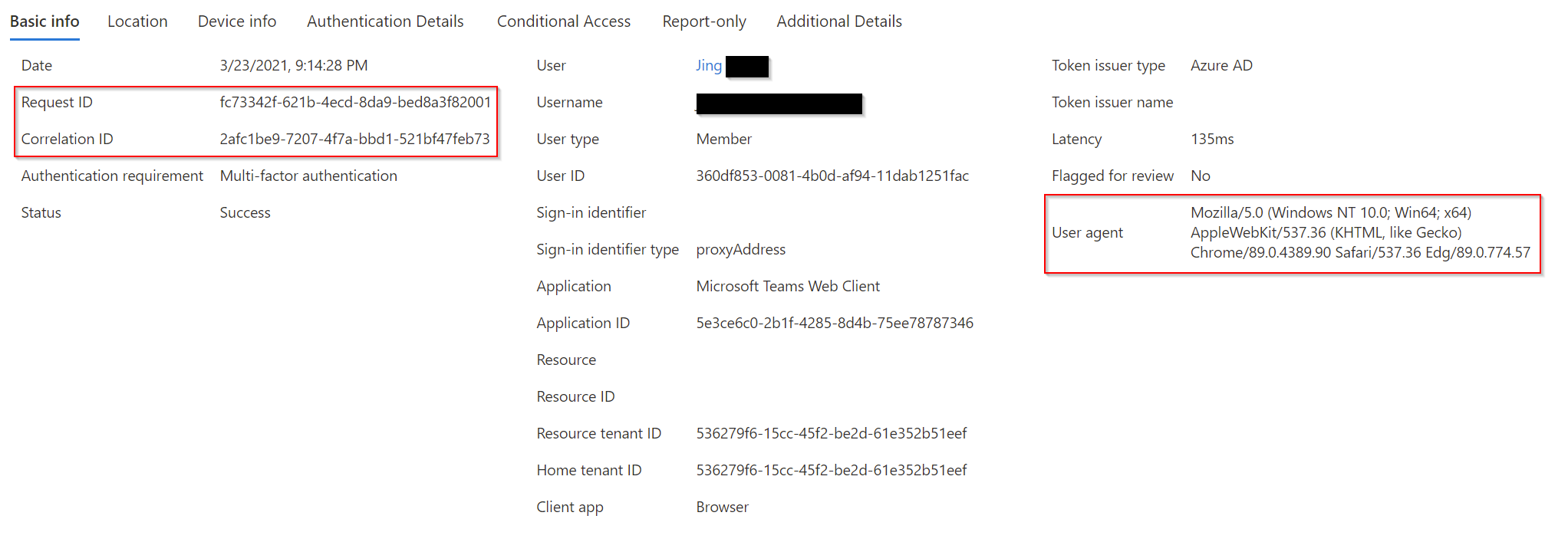

Vérifiez l’ID de l’appareil si celui-ci est présent. Vous devez également rechercher le système d’exploitation et le navigateur ou la chaîne UserAgent.

Enregistrez le CorrelationID, l’ID de la requête et le timestamp. Vous devez utiliser le CorrelationID et le timestamp pour mettre en corrélation vos découvertes avec d’autres événements.

Utilisateur/application fédéré(e)

Suivez la même procédure que celle fournie pour le Scénario de connexion fédérée.

Recherchez et enregistrez le DeviceID, le niveau du système d’exploitation, le CorrelationID, le RequestID.

Examiner le DeviceID identifié

Cette étape s’applique uniquement aux appareils connus pour Microsoft Entra ID. Par exemple, dans les étapes précédentes, si vous avez trouvé un ou plusieurs ID d’appareil potentiels, vous pouvez effectuer des recherches plus poussées sur cet appareil. Recherchez et enregistrez le DeviceID et le Propriétaire de l'appareil.

Examiner chaque AppID

Commencez par les journaux de connexion et la configuration de l’application du locataire ou de la configuration des serveurs de fédération.

Scénario géré

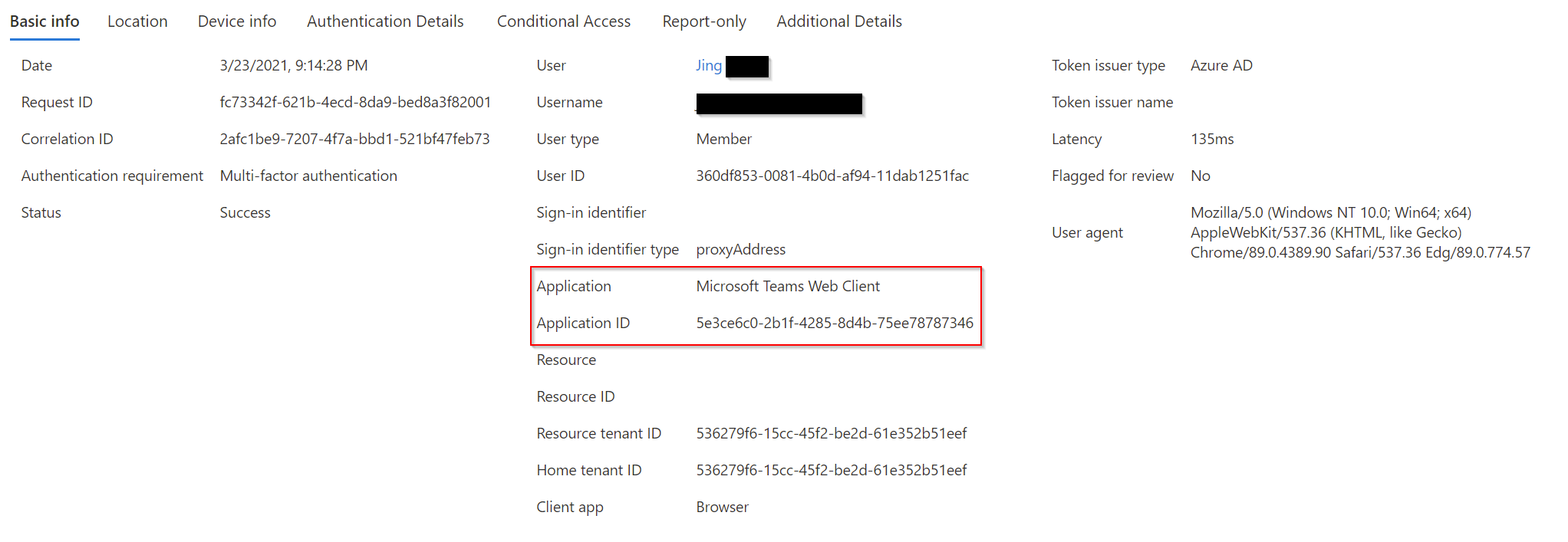

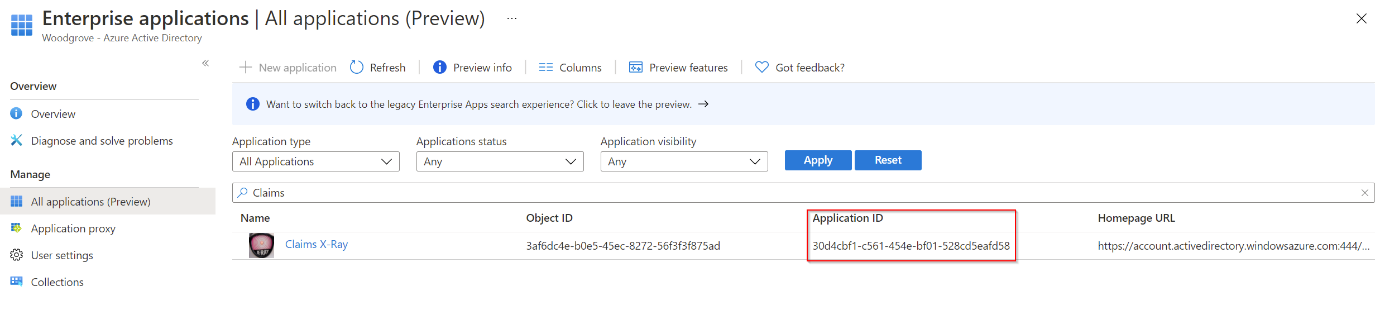

Dans les détails du journal de connexion précédemment détectés, vérifiez l'ID de l’application sous l’onglet Informations de base :

Notez les différences entre l’application (et l’ID) et la ressource (et l’ID). L’application est le composant client impliqué, tandis que la ressource est le service/l’application dans Microsoft Entra ID.

Avec cet AppID, vous pouvez maintenant effectuer des recherches dans le locataire. Voici un exemple :

Get-MgApplication -Filter "AppId eq '30d4cbf1-c561-454e-bf01-528cd5eafd58'"

Id AppId DisplayName

3af6dc4e-b0e5-45ec-8272-56f3f3f875ad 30d4cbf1-c561-454e-bf01-528cd5eafd58 Claims X-Ray

Grâce à ces informations, vous pouvez effectuer des recherches dans le portail des applications d’entreprise. Accédez à Toutes les applications et recherchez l’AppID spécifique.

Playbooks de réponse aux incidents supplémentaires

Examinez les conseils pour identifier et examiner ces autres types d’attaques :

Ressources pour répondre aux incidents

- Vue d’ensemble des produits et ressources de sécurité Microsoft pour les analystes nouveaux et expérimentés

- Planification de votre centre des opérations de sécurité (SOC)

- Réponse aux incidents Microsoft Defender XDR

- Microsoft Defender pour le cloud (Azure)

- Réponse aux incidents Microsoft Sentinel

- Guide de l’équipe Réponse aux incidents Microsoft regroupant les meilleures pratiques à suivre pour les équipes de sécurité et les dirigeants

- Guides de l’équipe Réponse aux incidents Microsoft visant à aider les équipes de sécurité à analyser les activités suspectes