Accès privilégié : Comptes

La sécurité des comptes est un composant essentiel de la sécurisation de l’accès privilégié. La sécurité Confiance Zéro de bout en bout pour les sessions nécessite fortement de déterminer que le compte en cours d’utilisation dans la session est actuellement sous le contrôle du propriétaire humain, et non d’un attaquant qui usurpe son identité.

La sécurité renforcée des comptes commence par le provisionnement sécurisé et la gestion du cycle de vie complet jusqu’au déprovisionnement, et chaque session doit donner des garanties solides que le compte n’est actuellement pas compromis sur la base de toutes les données disponibles, notamment les modèles de comportements historiques, les informations Threat Intelligence disponibles et l’utilisation dans la session active.

Sécurité des comptes

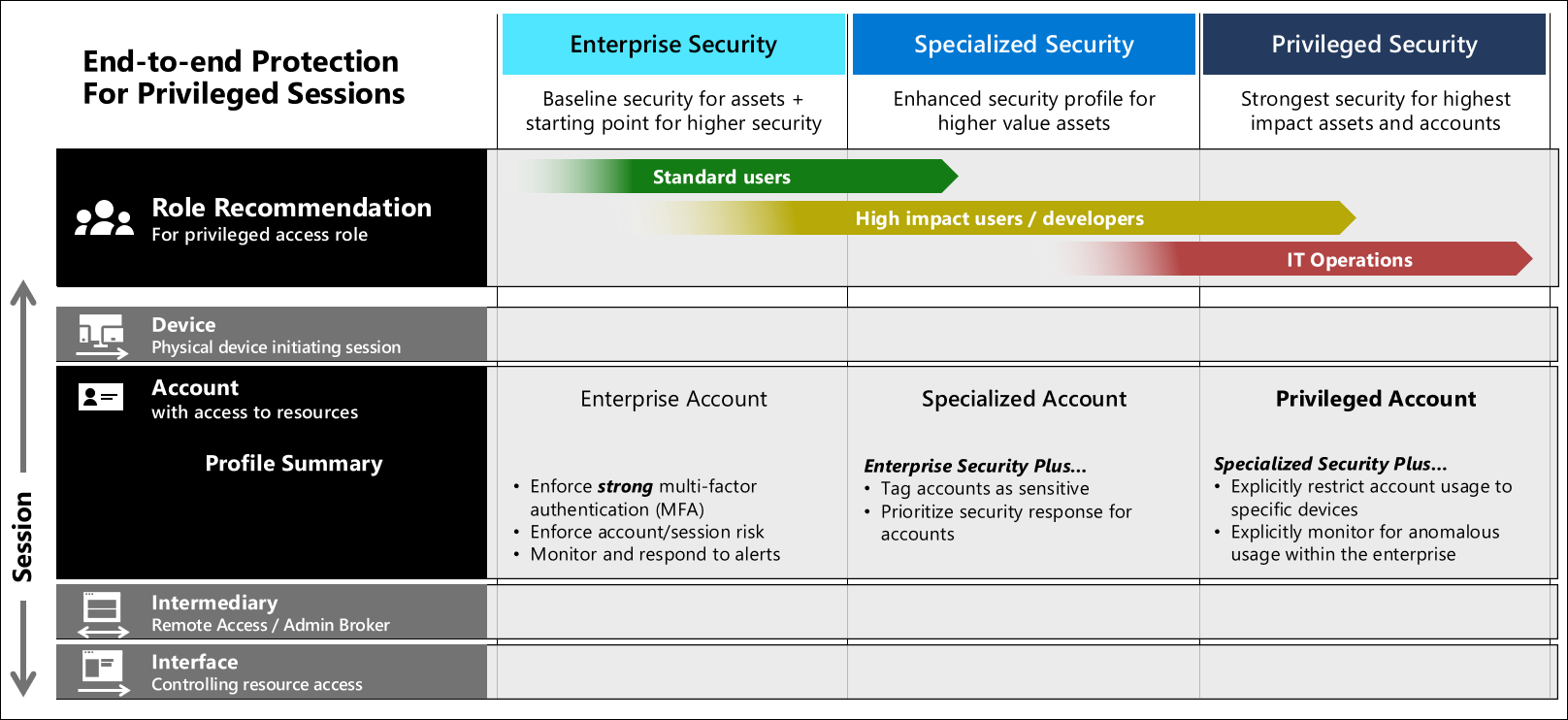

Ce guide définit, pour la sécurité des comptes, trois niveaux de sécurité que vous pouvez utiliser pour les ressources présentant différents niveaux de sensibilité :

Ces niveaux établissent des profils de sécurité clairs et implémentables adaptés à chaque niveau de sensibilité auquel vous pouvez attribuer des rôles et effectuer rapidement un scale-out. Tous ces niveaux de sécurité de compte sont conçus pour maintenir ou améliorer la productivité des personnes en limitant ou en éliminant l’interruption des workflows d’utilisateurs et d’administrateur.

Planification de la sécurité des comptes

Ce guide présente les contrôles techniques nécessaires pour atteindre chaque niveau. Les conseils d’implémentation se trouvent dans la feuille de route d’accès privilégié.

Contrôles de sécurité des comptes

L’obtention de la sécurité pour les interfaces nécessite une combinaison de contrôles techniques qui protègent les comptes et fournissent des signaux à utiliser dans une décision de stratégie de Confiance Zéro. (Pour obtenir des informations de référence sur la configuration de stratégie, consultez Sécurisation des interfaces.)

Les contrôles utilisés dans ces profils sont notamment les suivants :

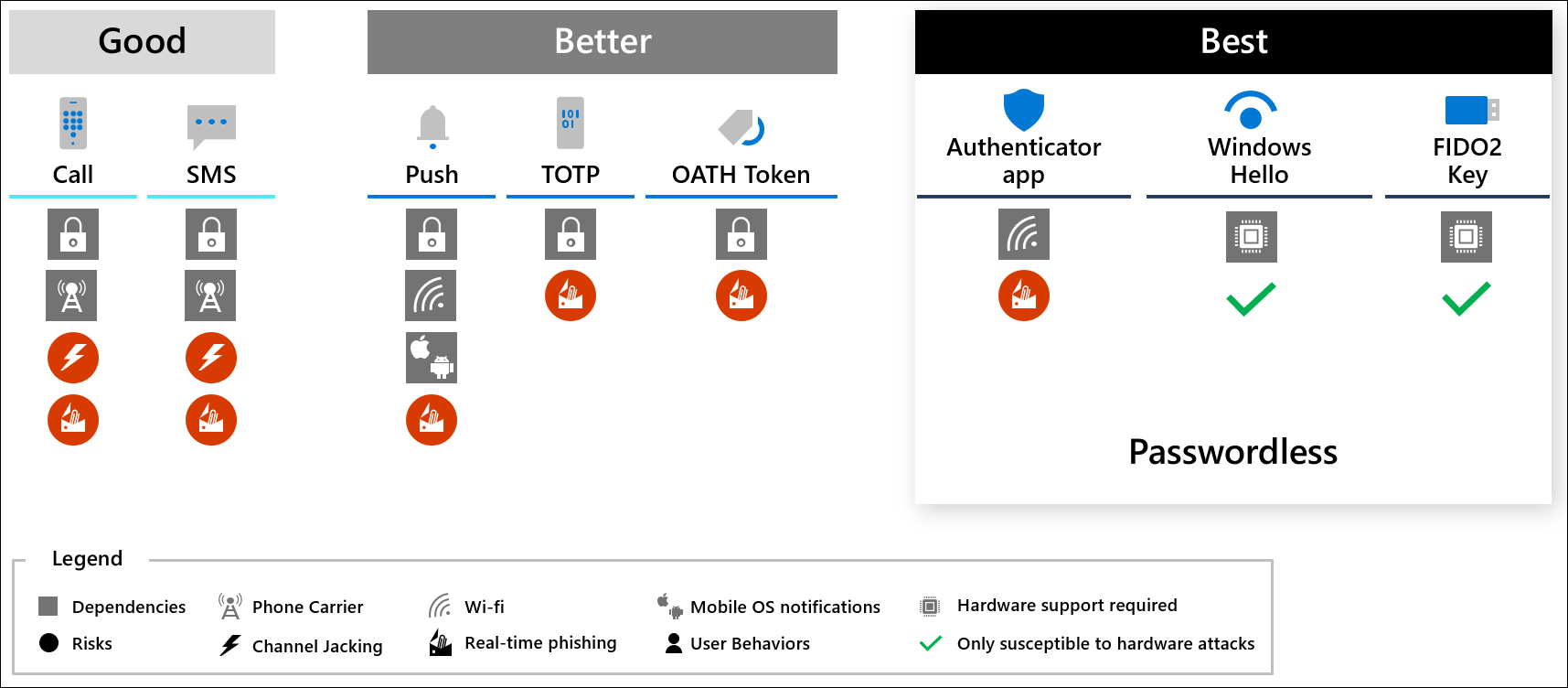

- Authentification multifacteur : fourniture de diverses sources de preuve (conçues pour être aussi simple que possible pour les utilisateurs, mais difficile à imiter pour un adversaire).

- Risque de compte - Supervision des menaces et des anomalies : utilisation de l’analyse du comportement des utilisateurs et des entités (UEBA) et des informations Threat Intelligence pour identifier les scénarios à risque

- Supervision personnalisée : pour les comptes plus sensibles, la définition explicite des comportements/modèles autorisés/acceptés permet une détection précoce d’une activité anormale. Ce contrôle n’est pas adapté aux comptes à usage général dans l’entreprise, car ces comptes ont besoin de flexibilité pour leurs rôles.

La combinaison de contrôles vous permet également d’améliorer la sécurité et la facilité d’utilisation : par exemple, un utilisateur qui reste au sein de son modèle normal (en utilisant le même appareil au même endroit jour après le jour) n’a pas besoin d’être invité à fournir une authentification multifacteur (MFA) extérieure chaque fois qu’il s’authentifie.

Comptes de sécurité d’entreprise

Les contrôles de sécurité pour les comptes d’entreprise sont conçus dans le but de créer une base de référence sécurisée pour tous les utilisateurs et de fournir une base sécurisée pour la sécurité spécialisée et privilégiée :

Appliquer l’authentification multifacteur (MFA) renforcée : vérifiez que l’utilisateur est authentifié avec une authentification MFA renforcée fournie par un système d’identité géré par l’entreprise (détaillé dans le diagramme ci-dessous). Pour plus d’informations sur l’authentification multifacteur, consultez Bonnes pratiques pour la sécurité Azure 6.

Remarque

Alors que votre organisation peut choisir d’utiliser une forme d’authentification MFA existante plus faible au cours d’une période de transition, les attaquants échappent de plus en plus aux protections MFA plus faibles. Par conséquent, tous les nouveaux investissements en authentification multifacteur doivent être effectués sur les formes les plus fortes.

Appliquer le risque de compte/session : vérifiez que le compte n’est pas en mesure de s’authentifier, sauf s’il est à un niveau de risque faible (ou moyen). Pour plus d’informations sur la sécurité des comptes d’entreprise conditionnels, consultez Niveaux de sécurité des interfaces.

Superviser les alertes et y répondre : les opérations de sécurité doivent intégrer les alertes de sécurité de compte et obtenir un entraînement suffisant sur la façon dont ces protocoles et systèmes fonctionnent pour garantir qu’ils sont en mesure de comprendre rapidement ce qu’indique une alerte et de réagir en conséquence.

Le diagramme suivant fournit une comparaison avec différentes formes d’authentification multifacteur (MFA) et l’authentification sans mot de passe. Chaque option de la zone des meilleures méthodes (Best) est considérée comme fournissant une sécurité élevée et une utilisation élevée. Chacune a des exigences matérielles différentes. Vous pouvez donc combiner et associer celles qui s’appliquent à différents rôles ou individus. Toutes les solutions sans mot de passe Microsoft sont reconnues par l’accès conditionnel comme une authentification multifacteur, car elles nécessitent de combiner quelque chose dont vous disposez avec des données biométriques, avec quelque chose que vous connaissez, ou avec les deux.

Remarque

Pour plus d’informations sur la raison pour laquelle l’authentification par SMS et d’autres méthodes d’authentification par téléphone sont limitées, consultez le billet de blog Il est temps de dire au revoir aux méthodes d’authentification par téléphone.

Comptes spécialisés

Les comptes spécialisés représentent un niveau de protection plus élevé, adapté aux utilisateurs sensibles. En raison de leur plus grand impact commercial, les comptes spécialisés garantissent une supervision et une hiérarchisation supplémentaires pendant les alertes de sécurité, les enquêtes sur les incidents et la chasse aux menaces.

La sécurité spécialisée s’appuie sur l’authentification multifacteur (MFA) renforcée dans la sécurité d’entreprise en identifiant les comptes les plus sensibles et en veillant à ce que les alertes et les processus de réponse soient hiérarchisés :

- Identifier les comptes sensibles : consultez le guide sur le niveau de sécurité spécialisée pour identifier ces comptes.

- Baliser des comptes spécialisés : vérifiez que chaque compte sensible soit balisé

- Configurer des Watchlists Microsoft Sentinel pour identifier ces comptes sensibles

- Configurez la protection des comptes prioritaires dans Microsoft Defender pour Office 365 et désignez les comptes spécialisés et privilégiés comme comptes prioritaires

- Mettre à jour les processus d’opérations de sécurité : pour garantir que ces alertes reçoivent la priorité la plus élevée

- Configurez la gouvernance : mettez à jour ou créez un processus de gouvernance pour garantir que :

- Tous les nouveaux rôles sont évalués pour les classifications spécialisées ou privilégiées à mesure qu’ils sont créés ou modifié

- Tous les nouveaux comptes sont étiquetés à mesure qu’ils sont créés

- Les vérifications hors bande continues ou périodiques sont effectuées pour garantir que les rôles et les comptes n’ont pas été manqués par des processus normaux de gouvernance.

Comptes privilégiés

Les comptes privilégiés ont le niveau de protection le plus élevé, car ils représentent un impact potentiel significatif ou important sur les opérations de l’organisation en cas de compromission.

Les comptes privilégiés incluent toujours des administrateurs informatiques ayant accès à la plupart ou à la totalité des systèmes de l’entreprise, notamment à la plupart ou à l’ensemble des systèmes métier critiques. D’autres comptes ayant un fort impact commercial peuvent également justifier ce niveau de protection supplémentaire. Pour plus d’informations sur les rôles et les comptes qui doivent être protégés et à quel niveau, consultez l’article Sécurité privilégiée.

Outre la sécurité spécialisée, la sécurité des comptes privilégiés augmente à la fois :

- La prévention : ajoutez des contrôles pour limiter l’utilisation de ces comptes aux appareils, stations de travail et intermédiaires désignés.

- La réponse : supervisez rigoureusement ces comptes pour détecter toute activité anormale, puis examinez et corrigez rapidement le risque.

Configuration de la sécurité des comptes privilégiés

Suivez les instructions fournies dans le Plan de modernisation rapide de la sécurité pour accroître la sécurité de vos comptes privilégiés et réduire vos coûts de gestion.