Stratégie d’accès conditionnel pour les sites SharePoint et OneDrive

Certaines fonctionnalités de cet article nécessitent Microsoft SharePoint Premium - Gestion avancée de SharePoint

Certaines fonctionnalités de cet article nécessitent Microsoft SharePoint Premium - Gestion avancée de SharePoint

Avec Microsoft Entra contexte d’authentification, vous pouvez appliquer des conditions d’accès plus strictes lorsque les utilisateurs accèdent à des sites SharePoint.

Vous pouvez utiliser des contextes d’authentification pour connecter une stratégie d’accès conditionnel Microsoft Entra à un site SharePoint. Les stratégies peuvent être appliquées directement au site ou via une étiquette de confidentialité.

Cette fonctionnalité ne peut pas être appliquée au site racine dans SharePoint (par exemple, https://contoso.sharepoint.com).

Configuration requise

L’utilisation du contexte d’authentification avec des sites SharePoint nécessite l’une des licences suivantes :

- Microsoft SharePoint Premium - Gestion avancée de SharePoint

- Microsoft 365 E5/A5/G5

- Conformité Microsoft 365 E5/A5

- Microsoft 365 E5, Protection des informations et gouvernance

- Office 365 E5/A5/G5

Limitations

Certaines applications ne fonctionnent pas avec les contextes d’authentification. Nous vous recommandons de tester les applications sur un site avec le contexte d’authentification activé avant de déployer largement cette fonctionnalité.

Les applications et scénarios suivants ne fonctionnent pas avec les contextes d’authentification :

- Ancienne version des applications Office (voir la liste des versions prises en charge)

- Viva Engage

- L’application OneNote ne peut pas être ajoutée au canal si le site SharePoint associé a un contexte d’authentification.

- Le chargement de l’enregistrement de réunion de canal Teams échoue sur les sites avec un contexte d’authentification.

- Le changement de nom du dossier SharePoint dans Teams échoue si le site a un contexte d’authentification.

- La planification des webinaires Teams échoue si OneDrive a un contexte d’authentification.

- L’application Synchronisation OneDrive ne synchronise pas les sites avec un contexte d’authentification.

- L’association d’un contexte d’authentification à la collection de sites du catalogue d’applications d’entreprise n’est pas prise en charge.

- La fonctionnalité « Visualiser la liste SharePoint dans Power BI » ne prend actuellement pas en charge le contexte d’authentification.

- Outlook sur Windows, Mac, Android et iOS ne prend pas en charge la communication avec les sites SharePoint protégés par un contexte d’authentification.

- La fonctionnalité de téléchargement de plusieurs fichiers ne fonctionne actuellement pas lorsque le contexte d’authentification et l’option « Utiliser le contrôle d’application par accès conditionnel » dans le contrôle de session sont activés dans la stratégie d’accès conditionnel.

- La fonctionnalité de copie et de déplacement de fichiers entre différentes régions (intergéographiques) ne fonctionne actuellement pas lorsqu’un contexte d’authentification est appliqué au site de destination.

Configuration d’un contexte d’authentification

La configuration d’un contexte d’authentification pour les sites étiquetés nécessite les étapes de base suivantes :

Ajoutez un contexte d’authentification dans Microsoft Entra ID.

Créez une stratégie d’accès conditionnel qui s’applique à ce contexte d’authentification et qui contient les conditions et les contrôles d’accès que vous souhaitez utiliser.

Effectuez l’une des opérations suivantes :

- Définissez une étiquette de confidentialité pour appliquer le contexte d’authentification aux sites étiquetés.

- Appliquer le contexte d’authentification directement à un site

Dans cet article, nous examinons l’exemple selon lequel les invités doivent accepter des conditions d’utilisation avant d’accéder à un site SharePoint sensible. Vous pouvez également utiliser les autres conditions d’accès conditionnel et contrôles d’accès dont vous pourriez avoir besoin pour votre organization.

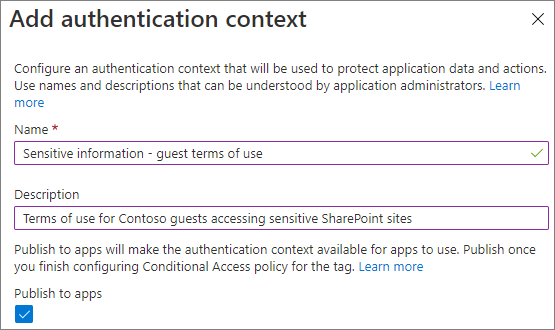

Ajouter un contexte d’authentification

Tout d’abord, ajoutez un contexte d’authentification dans Microsoft Entra ID.

Pour ajouter un contexte d’authentification :

Dans Microsoft Entra accès conditionnel, sous Gérer, sélectionnez Contexte d’authentification.

Sélectionnez Nouveau contexte d’authentification.

Tapez un nom et une description, puis sélectionnez la zone Publier dans les applications case activée.

Sélectionnez Enregistrer.

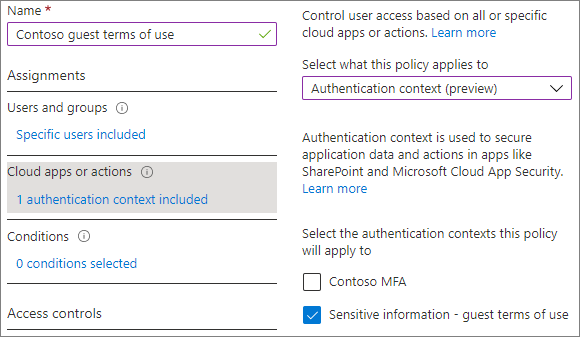

Créer une stratégie d’accès conditionnel

Ensuite, créez une stratégie d’accès conditionnel qui s’applique à ce contexte d’authentification et qui exige que les invités acceptent les conditions d’utilisation comme condition d’accès.

Pour créer une stratégie d’accès conditionnel :

Dans Microsoft Entra accès conditionnel, sélectionnez Nouvelle stratégie.

Tapez un nom pour la stratégie.

Sous l’onglet Utilisateurs et groupes, choisissez l’option Sélectionner des utilisateurs et des groupes, puis sélectionnez la zone Case activée Utilisateurs invités ou externes.

Choisissez utilisateurs invités B2B Collaboration dans la liste déroulante.

Sous l’onglet Applications ou actions cloud, sous Sélectionner ce à quoi cette stratégie s’applique, choisissez Contexte d’authentification, puis sélectionnez la zone case activée pour le contexte d’authentification que vous avez créé.

Sous l’onglet Accorder, sélectionnez la zone case activée pour les conditions d’utilisation que vous souhaitez utiliser, puis sélectionnez Sélectionner.

Choisissez si vous souhaitez activer la stratégie, puis sélectionnez Créer.

Appliquer le contexte d’authentification directement à un site

Vous pouvez appliquer directement un contexte d’authentification à un site SharePoint à l’aide de l’applet de commande PowerShell Set-SPOSite .

Remarque

Cette fonctionnalité nécessite une licence Microsoft 365 E5 ou Microsoft SharePoint Premium - Gestion avancée SharePoint.

Dans l’exemple suivant, nous appliquons le contexte d’authentification que nous avons créé ci-dessus à un site appelé « recherche ».

Set-SPOSite -Identity https://contoso.sharepoint.com/sites/research -ConditionalAccessPolicy AuthenticationContext -AuthenticationContextName "Sensitive information - guest terms of use"

Définir une étiquette de confidentialité pour appliquer le contexte d’authentification aux sites étiquetés

Si vous souhaitez utiliser une étiquette de confidentialité pour appliquer le contexte d’authentification, mettez à jour une étiquette de confidentialité (ou créez-en une nouvelle) pour utiliser le contexte d’authentification.

Remarque

Les étiquettes de confidentialité nécessitent Microsoft 365 E5 ou Microsoft 365 E3 plus la licence De conformité avancée.

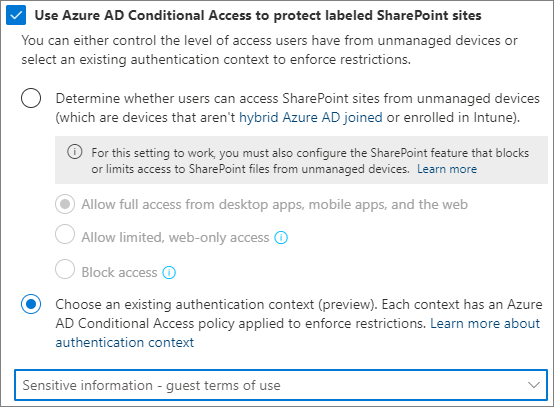

Pour mettre à jour une étiquette de confidentialité

Dans la portail de conformité Microsoft Purview, sous l’onglet Protection des informations, sélectionnez l’étiquette à mettre à jour, puis sélectionnez Modifier l’étiquette.

Sélectionnez Suivant jusqu’à ce que vous soyez dans la page Définir les paramètres de protection pour les groupes et les sites .

Vérifiez que la zone Partage externe et Accès conditionnel case activée est cochée, puis sélectionnez Suivant.

Dans la page Définir les paramètres de partage externe et d’accès aux appareils, sélectionnez la zone Utiliser l’accès conditionnel Microsoft Entra pour protéger les sites SharePoint étiquetés case activée.

Sélectionnez l’option Choisir un contexte d’authentification existant .

Dans la liste déroulante, choisissez le contexte d’authentification que vous souhaitez utiliser.

Sélectionnez Suivant jusqu’à ce que vous soyez sur la page Vérifier vos paramètres et terminer , puis sélectionnez Enregistrer l’étiquette.

Une fois l’étiquette mise à jour, les invités qui accèdent à un site SharePoint (ou à l’onglet Fichiers d’une équipe) avec cette étiquette devront accepter les conditions d’utilisation avant d’accéder à ce site.

Blocage des applications en arrière-plan

Si le contexte d’authentification est défini sur un site, les administrateurs peuvent choisir d’empêcher les applications en arrière-plan d’accéder à ce site pour les applications affectées avec ce contexte d’authentification dans une stratégie d’accès conditionnel. Vous pouvez configurer une stratégie d’accès conditionnel de telle sorte qu’un contexte d’authentification spécifique puisse être affecté à des principes d’application choisis (applications non-Microsoft). Vous devez activer explicitement cette fonctionnalité via l’applet de commande suivante. Vous devez disposer d’au moins une stratégie d’accès conditionnel avec un principe d’application configuré.

Set-SPOTenant -BlockAPPAccessToSitesWithAuthenticationContext $false/$true (default false)

Intégration d’applications tierces

Les applications tierces qui utilisent des sites avec un contexte d’authentification attaché doivent être en mesure de gérer la demande de revendications. Si vous avez des applications tierces, nous vous recommandons de tester les applications et de lire les conseils ici.

Voir aussi

Accès conditionnel : applications cloud, actions et contexte d’authentification

Conseils sur les licences Microsoft 365 pour la sécurité et la conformité