Gestion de clés extensible à l’aide d’Azure Key Vault (SQL Server)

S'applique à : SQL Server

Le connecteur SQL Server pour Microsoft Azure Key Vault autorise le chiffrement de SQL Server à utiliser le service Azure Key Vault en tant que fournisseur de gestion de clés extensible (EKM) pour protéger les clés de chiffrement de SQL Server.

Cette rubrique décrit le connecteur SQL Server. Des informations supplémentaires sont disponibles dans les rubriques Étapes de la configuration de la gestion de clés extensible à l’aide d’Azure Key Vault, Utiliser le connecteur SQL Server avec les fonctionnalités de chiffrement SQLet Résolution des problèmes et maintenance du connecteur SQL Server.

Qu’est-ce que la gestion de clés extensible et pourquoi l’utiliser ?

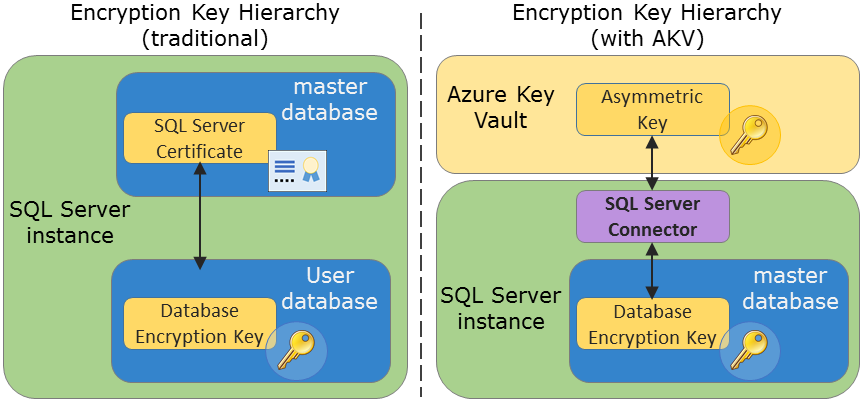

SQL Server propose plusieurs types de chiffrement qui permettent de protéger les données sensibles, notamment Transparent Data Encryption (TDE), le chiffrement au niveau des colonnes (CLE) et le chiffrement de sauvegarde. Dans tous ces cas, dans cette hiérarchie de clés classique, les données sont chiffrées à l’aide d’une clé de chiffrement de données symétrique. La clé de chiffrement de données symétrique est encore plus protégée par un chiffrement à l’aide d’une hiérarchie de clés stockées dans SQL Server. Au lieu de ce modèle, l’alternative est le modèle de fournisseur EKM. L’utilisation de l’architecture du fournisseur EKM permet à SQL Server de protéger les clés de chiffrement de données en utilisant une clé asymétrique stockée en dehors de SQL Server dans un fournisseur de chiffrement externe. Ce modèle ajoute une couche de sécurité supplémentaire et sépare la gestion des clés et des données.

L’illustration suivante compare la hiérarchie de clés de gestion de service classique au système Azure Key Vault.

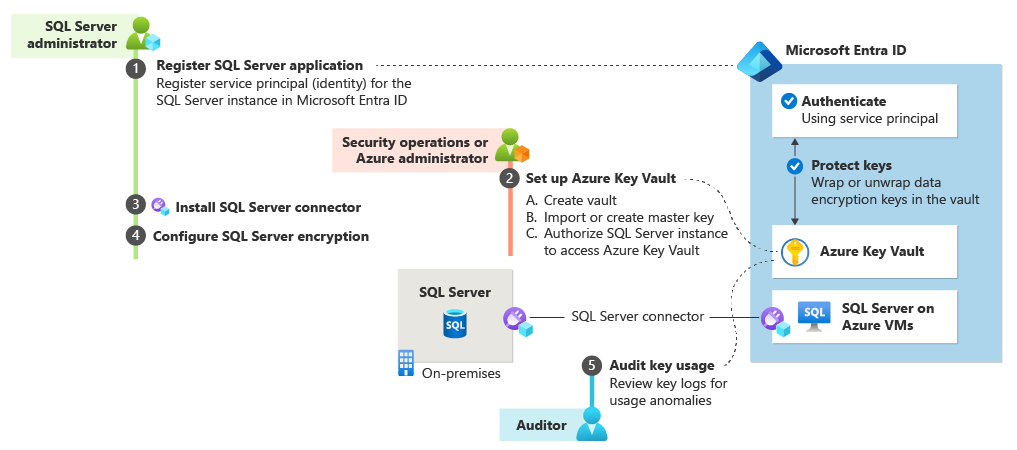

Le connecteur SQL Server sert de passerelle entre SQL Server et Azure Key Vault, afin que SQL Server puisse tirer profit de la scalabilité, de la haute performance et de la haute disponibilité du service Azure Key Vault. L’image suivante représente le fonctionnement de la hiérarchie des clés dans l’architecture du fournisseur EKM comprenant Azure Key Vault et le connecteur SQL Server.

Azure Key Vault peut être utilisé à partir des installations de SQL Server sur des machines virtuelles Microsoft Azure et pour des serveurs sur site. Le service de coffre de clés offre également la possibilité d'utiliser des modules de sécurité matériels étroitement contrôlés et surveillés pour augmenter le niveau de protection des clés de chiffrement asymétriques. Pour plus d’informations sur le coffre de clés, consultez Azure Key Vault.

L'illustration suivante résume le flux du processus de la gestion de clés extensible à l'aide du coffre de clés. (Les numéros des étapes du processus dans l’image ne correspondent pas aux numéros des étapes d’installation qui suivent l’image.)

Remarque

Les versions 1.0.0.440 et antérieures ont été remplacées et ne sont plus prises en charge dans les environnements de production. Effectuez la mise à niveau vers la version 1.0.1.0 ou ultérieure en accédant au Centre de téléchargement Microsoft et en utilisant les instructions fournies dans la page Résolution des problèmes et maintenance du connecteur SQL Server sous « Mise à niveau du connecteur SQL Server ».

Pour l’étape suivante, consultez Étapes de la configuration de la gestion de clés extensible à l’aide d’Azure Key Vault.

Pour les scénarios d’utilisation, consultez Utiliser le connecteur SQL Server avec les fonctionnalités de chiffrement SQL.

Voir aussi

Résolution des problèmes et maintenance du connecteur SQL Server