Configurer les paramètres UEFI pour les stations d’accueil Surface

Les administrateurs informatiques peuvent sécuriser et gérer les ports sur la station d’accueil Surface 2 ou Surface Thunderbolt 4 en configurant les paramètres UEFI dans un package de configuration Windows Installer (fichier .msi) déployé sur des appareils Surface compatibles dans un environnement d’entreprise.

Appareils pris en charge

La gestion de la station Surface Dock 2 ou surface Thunderbolt 4 avec SEMM est disponible pour les stations connectées à Surface Laptop Studio (toutes les générations), Surface Laptop (7e édition), Surface Laptop 6, Surface Laptop 5, Surface Laptop 4, Surface Laptop 3, Surface Laptop Go (toutes générations), Surface Pro (11e édition), Surface Pro 10, Surface Pro 9, Surface Pro 9 avec 5G, Surface Pro 8, Surface Pro 7+, Surface Pro 7, Surface Pro X et Surface Book 3.

Astuce

Ces appareils Surface compatibles sont communément appelés appareils hôtes. Un package est appliqué aux appareils hôtes selon qu’un appareil hôte est authentifié ou non authentifié. Les paramètres configurés résident dans la couche UEFI sur les appareils hôtes, ce qui permet aux administrateurs informatiques de gérer les docks Surface compatibles comme n’importe quel autre périphérique intégré, tel que la caméra.

Configurer et déployer les paramètres UEFI pour les stations d’accueil Surface

Cette section fournit des instructions pas à pas pour les tâches suivantes :

- Installez Surface IT Toolkit.

- Créer ou obtenir des certificats de clé publique.

- Créez un package de configuration .msi. a. Ajoutez vos certificats. b. Entrez le numéro RN à 16 chiffres pour vos appareils Surface Dock 2 ou Surface Thunderbolt 4. c. Configurez les paramètres UEFI pour les stratégies de composant : Données USB, Ethernet ou Audio.

- Créez et appliquez le package de configuration aux appareils Surface ciblés.

- Utilisez l’application Surface pour confirmer l’état de stratégie résultant de la station d’accueil Surface gérée.

Important

Le nombre aléatoire (RN) est un identificateur unique de code hexadécimal à 16 chiffres approvisionné à l’usine et imprimé en petit type sur la face inférieure du quai. Le RN diffère de la plupart des numéros de série, car il ne peut pas être lu électroniquement. Cela garantit que la preuve de propriété est établie uniquement en lisant la rn rn lors de l’accès physique à l’appareil. Le RN peut également être obtenu pendant la transaction d’achat et est enregistré dans les systèmes d’inventaire Microsoft.

Créer des certificats de clé publique

Cette section fournit des spécifications pour la création des certificats nécessaires à la gestion des ports pour la station Surface 2 ou la station d’accueil Surface Thunderbolt 4.

Conditions préalables

Cet article suppose que vous obtenez des certificats auprès d’un fournisseur tiers ou que vous disposez déjà d’une expertise dans les services de certificats PKI et que vous savez créer les vôtres. Vous devez connaître et suivre les recommandations générales pour la création de certificats, comme décrit dans la documentation Prise en main du mode de gestion d’entreprise (SEMM) surface , à une exception près. Les certificats requis pour configurer les docks Surface avec SEMM nécessitent des conditions d’expiration de 30 ans pour l’autorité de certification Dock et de 20 ans pour le certificat d’authentification de l’hôte.

Si vous disposez déjà des certificats appropriés, passez à la section suivante. Dans le cas contraire, passez attentivement en revue les instructions de l’Annexe : Conditions requises pour les certificats racine et hôte.

Créer un package d’approvisionnement d’ancrage

Une fois que vous avez obtenu ou créé les certificats, vous pouvez générer le package d’approvisionnement .msi qui sera appliqué aux appareils cibles.

Ouvrez Surface IT Toolkit et sélectionnez Configurer la station d’accueil Surface.

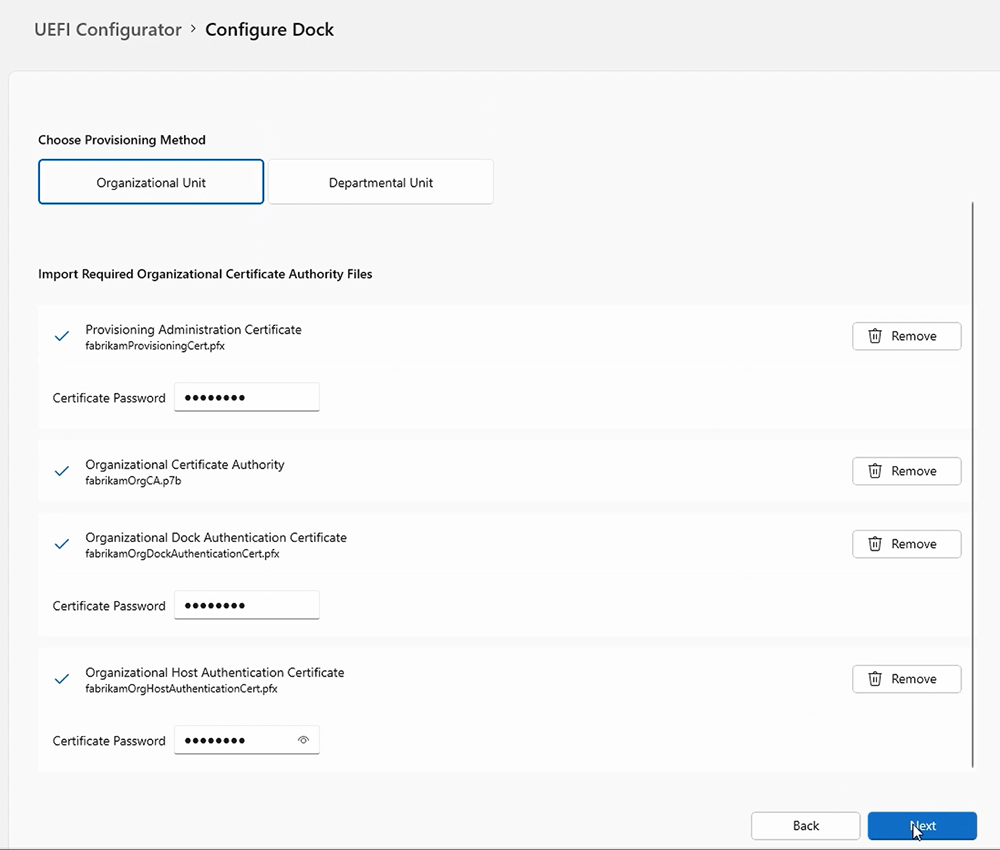

Choisissez Type d’ancrage et sélectionnez une méthode d’approvisionnement.

- Unité d’organisation, conçue pour une utilisation à l’échelle de l’entreprise.

- Unité départementale, conçue pour une configuration des paramètres plus granulaire ; par exemple, un service qui gère des informations hautement sensibles.

Importez vos fichiers d’autorité de certification et de certificat, puis entrez le mot de passe de chaque fichier. Sélectionnez Suivant. Cet exemple montre l’approvisionnement organisationnel.

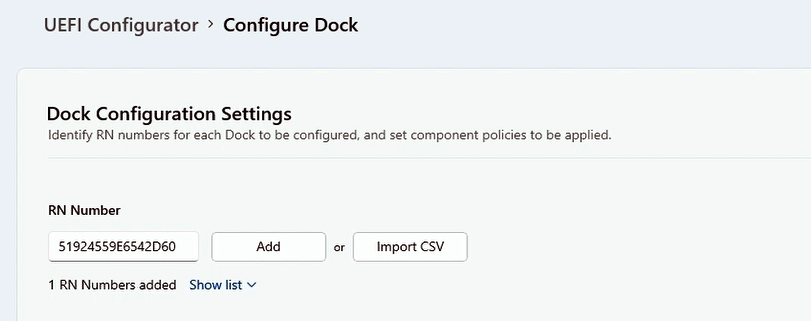

Ajoutez les numéros d’IDENTIFICATION de la station d’accueil Surface associés aux docks que vous envisagez de gérer. Pour plusieurs docks, entrez les numéros d’un fichier .csv sans en-tête, ce qui signifie que la première ligne du fichier ne doit pas contenir de noms de colonnes ou de descriptions.

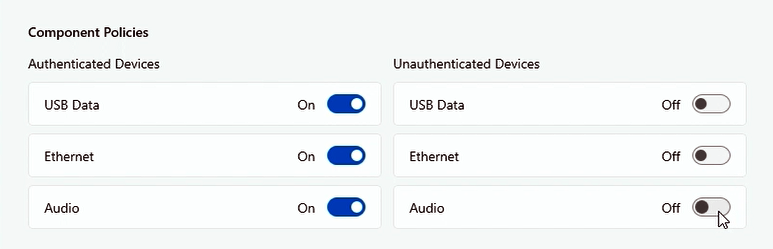

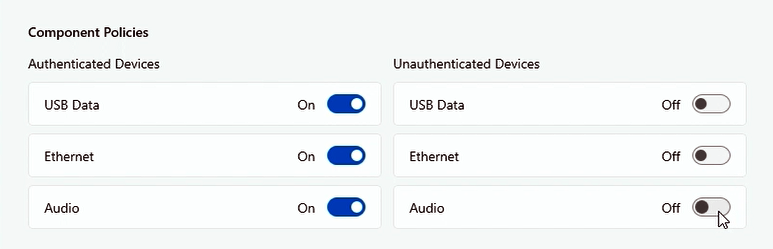

Vous pouvez spécifier des paramètres de stratégie pour les ports de données USB, Ethernet et audio. UEFI Configurator vous permet de configurer les paramètres de stratégie pour les utilisateurs authentifiés (stratégie authentifiée) et les utilisateurs non authentifiés (stratégie non authentifiée).

- La stratégie authentifiée fait référence à un appareil Surface avec les certificats appropriés installés, tel que configuré dans le package de configuration .msi que vous avez appliqué aux appareils cibles.

- La stratégie non authentifiée fait référence à tout autre appareil.

Choisissez les composants que vous souhaitez activer ou désactiver, puis sélectionnez Suivant. La figure suivante montre l’accès aux ports activé pour les appareils authentifiés et désactivé pour les appareils non authentifiés.

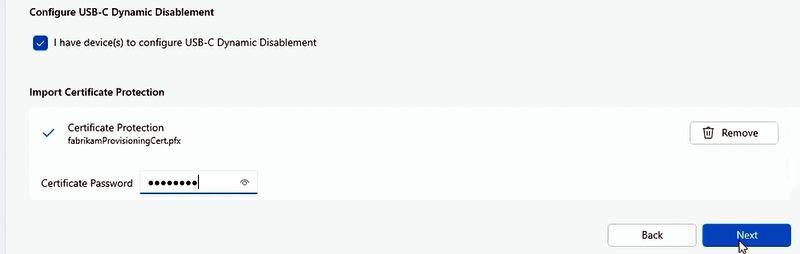

Si vous souhaitez configurer des appareils pour la désactivation USB-C dynamique, cochez la case comme illustré dans la figure suivante. Ajoutez la certification requise, puis sélectionnez Suivant. Pour en savoir plus, consultez Scénarios de sécurisation des ports de la station d’accueil Surface sur cette page.

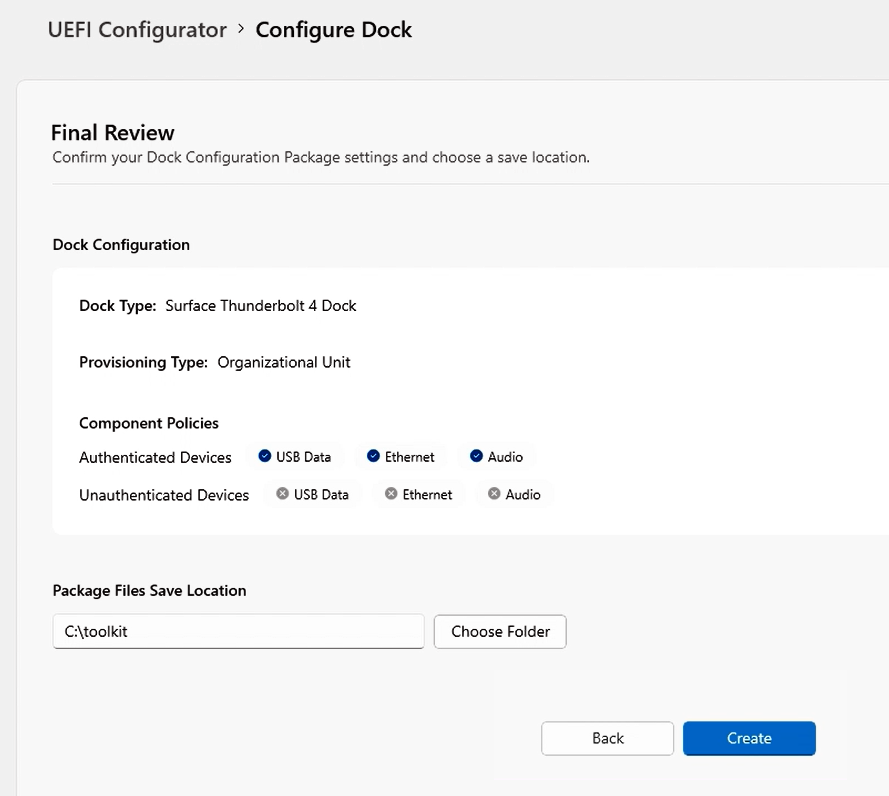

Effectuez une révision finale de vos paramètres configurés, choisissez un dossier pour enregistrer le package, puis sélectionnez Créer.

Appliquer le package d’approvisionnement à une station d’accueil Surface

- Prenez le fichier .msi généré par le configurateur UEFI Surface et installez-le sur un appareil hôte Surface tel que Surface Laptop 6 ou Surface Pro 10.

- Connectez l’appareil hôte à la station d’accueil Surface 2 ou à la station Surface Thunderbolt 4. Lorsque vous connectez la station d’accueil, les paramètres de stratégie UEFI sont appliqués.

Scénarios de sécurisation des ports de la station d’accueil Surface

La restriction de la station d’accueil Surface 2 ou Surface Thunderbolt 4 aux personnes autorisées connectées à un appareil hôte d’entreprise offre une autre couche de protection des données. Cette capacité à verrouiller les docks Surface est essentielle pour des clients spécifiques dans des environnements hautement sécurisés qui souhaitent bénéficier des fonctionnalités et des avantages de productivité de la station d’accueil tout en respectant les protocoles de sécurité stricts. SEMM utilisé avec la station Surface Dock 2 ou La station Surface Thunderbolt 4 est utile dans les bureaux ouverts et les espaces partagés, en particulier pour les clients qui souhaitent verrouiller des ports USB pour des raisons de sécurité.

Désactivation granulaire d’USB-C. La gestion des ports USB-C avec leur prise en charge de DisplayPort et USB Power Delivery offre plus d’options que la désactivation de toutes les fonctionnalités. Par exemple, vous pouvez empêcher la connectivité des données pour empêcher les utilisateurs de copier des données à partir du stockage USB, tout en conservant la possibilité d’étendre les affichages et de charger l’appareil via une station d’accueil USB-C. À compter de Surface Pro 8, Surface Laptop Studio et Surface Go 3, ces options sont désormais disponibles via les scripts PowerShell SEMM.

Désactivation usb-C dynamique. La désactivation usb-C dynamique permet aux clients qui travaillent dans des environnements de travail hautement sécurisés d’empêcher le vol USB de données confidentielles et de fournir davantage de contrôle aux organisations. Lorsqu’ils sont associés à la station Surface Thunderbolt 4, les administrateurs informatiques peuvent verrouiller les ports USB-C chaque fois qu’un appareil Surface éligible est débarqué ou connecté à une station d’accueil non autorisée.

Astuce

Cette fonctionnalité est disponible sur Surface Pro 10, Surface Laptop 6 et Surface Laptop Studio 2.

Avec la désactivation USB-C dynamique lorsque les utilisateurs sont connectés à une station d’accueil autorisée au bureau, les ports USB-C disposent de toutes les fonctionnalités sur leurs appareils. Toutefois, lorsqu’ils sont hors site, ils peuvent toujours se connecter à une station d’accueil pour utiliser des accessoires ou un moniteur, mais ne peuvent pas utiliser les ports USB pour transférer des données.

La gestion des ports USB-C pour ces scénarios implique les tâches suivantes :

- Approvisionnez vos appareils hôtes, tels que Surface Pro 10 ou Surface Laptop 6, et provisionnez la station d’accueil Surface dans SEMM via un package .msi généré par UEFI Configurator, comme décrit plus haut dans cette page.

- Créez un package .msi distinct contenant les paramètres de stratégie UEFI pour les appareils « Authentifiés » et « Non authentifiés ».

- Configurez la désactivation granulaire d’USB-C ou la désactivation usb-C dynamique.

Pour plus d’informations, consultez Gérer les ports USB sur les appareils Surface.

Vérifier l’état managé à l’aide de l’application Surface

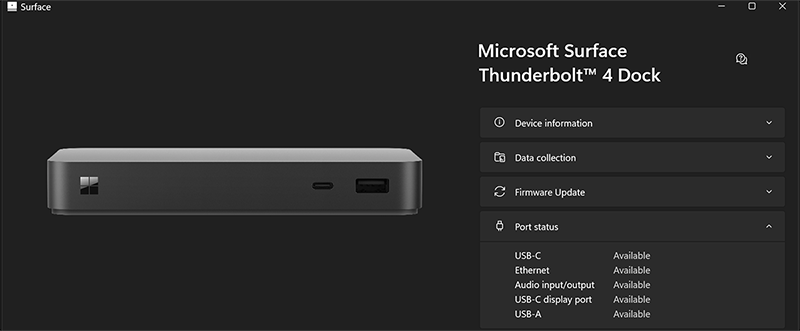

Une fois que vous avez appliqué le package de configuration, vous pouvez rapidement vérifier l’état de stratégie résultant de la station d’accueil directement à partir de l’application Surface, installée par défaut sur tous les appareils Surface. Si l’application Surface ne se trouve pas sur l’appareil, vous pouvez la télécharger et l’installer à partir du Microsoft Store.

Scénario de test

Objectif : Configurez les paramètres de stratégie pour autoriser l’accès aux ports par les utilisateurs authentifiés uniquement.

Comme décrit précédemment, activez tous les ports pour les utilisateurs authentifiés et désactivez-les pour les utilisateurs non authentifiés.

Appliquez le package de configuration à votre appareil cible et connectez le dock.

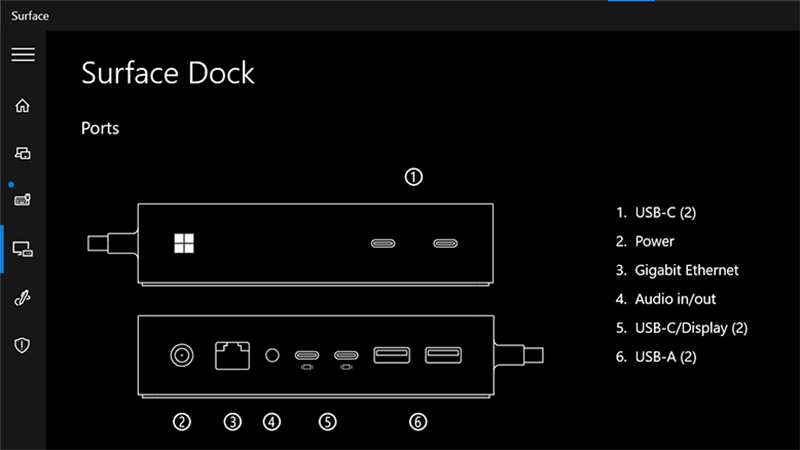

Ouvrez l’application Surface et sélectionnez Station d’accueil Surface pour afficher l’état de stratégie résultant de votre station d’accueil Surface. Si les paramètres de stratégie sont appliqués, l’application Surface (illustrée ici pour la station Surface Thunderbolt 4 et la station d’accueil Surface 2) indique que des ports sont disponibles.

Maintenant, vous devez vérifier que les paramètres de stratégie ont correctement désactivé tous les ports pour les utilisateurs non authentifiés. Connectez La station d’accueil Surface 2 ou La station d’accueil Surface Thunderbolt 4 à un appareil non géré, par exemple tout appareil Surface en dehors de la portée de la gestion pour le package de configuration que vous avez créé.

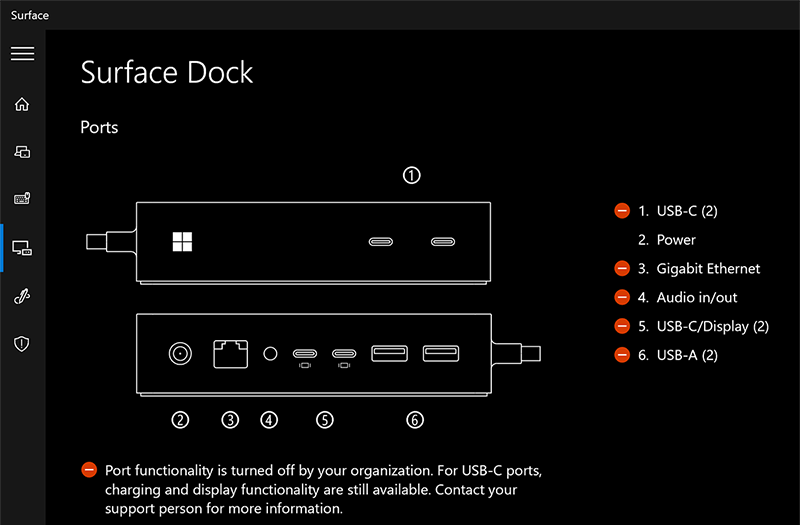

Ouvrez l’application Surface et sélectionnez Station d’accueil Surface. L’état de stratégie résultant (illustré ici pour la station d’accueil Surface Thunderbolt 4 et la station d’accueil Surface 2) indique que les ports sont désactivés.

Astuce

Si vous souhaitez conserver la propriété de l’appareil tout en autorisant tous les utilisateurs à accéder pleinement, vous pouvez créer un nouveau package avec tout activé. Si vous souhaitez supprimer complètement les restrictions et la propriété de l’appareil (le rendre non géré), sélectionnez Réinitialiser dans le configurateur UEFI surface pour créer un package à appliquer aux appareils cibles.

Félicitations. Vous avez correctement géré les ports de la station d’accueil Surface sur les appareils hôtes ciblés.

Annexe : Conditions requises pour les certificats racine et hôte

Avant de créer le package de configuration, vous devez préparer des certificats de clé publique qui authentifient la propriété de la Station d’accueil Surface 2 ou Surface Thunderbolt 4 et facilitent les changements de propriété ultérieurs pendant le cycle de vie de l’appareil. Les certificats d’hôte et d’approvisionnement nécessitent l’entrée d’ID de référence EKU, également appelés identificateurs d’objet EKU (Client Authentication Enhanced Key Usage).

Les valeurs EKU requises sont répertoriées dans les tableau 1 et 2.

Attention

Conservez les certificats dans un emplacement sûr et assurez-vous qu’ils sont correctement sauvegardés. Sans eux, il est impossible de réinitialiser l’UEFI Surface, de modifier les paramètres UEFI surface gérés ou de supprimer SEMM d’un appareil Surface inscrit.

Tableau 1. Conditions requises pour les certificats racine et d’ancrage

| Certificat | Algorithm | Description | Expiration | EKU OID |

|---|---|---|---|---|

| Autorité de certification racine | ECDSA_P384 | - Certificat racine avec l’algorithme de signature numérique à courbe elliptique 384 bits premier (ECDSA) - Utilisation de la clé SHA (Secure Hash Algorithm) 256 : CERT_DIGITAL_SIGNATURE_KEY_USAGE - CERT_KEY_CERT_SIGN_KEY_USAGE CERT_CRL_SIGN_KEY_USAGE |

30 ans | Non applicable |

| Ancrer l’autorité de certification | Courbe ECC P256 | - Certificat hôte avec chiffrement à courbe elliptique (ECC) 256 bits - Utilisation de la clé SHA 256 : CERT_KEY_CERT_SIGN_KEY_USAGE - Contrainte de longueur de chemin = 0 |

20 ans | 1.3.6.1.4.1.311.76.9.21.2 1.3.6.1.4.1.311.76.9.21.3 |

Remarque

L’autorité de certification d’ancrage doit être exportée en tant que fichier .p7b.

Configuration requise des certificats d’administration

Chaque appareil hôte doit avoir l’autorité de certification doc et deux certificats, comme indiqué dans le tableau 2.

Tableau 2. Configuration requise des certificats d’administration

| Certificat | Algorithm | Description | EKU OID |

|---|---|---|---|

| Certificat d’authentification de l’hôte | ECC P256 SHA 256 |

Prouve l’identité de l’appareil hôte. | 1.3.6.1.4.1.311.76.9.21.2 |

| Certificat d’administration d’approvisionnement | ECC P256 SHA256 |

Vous permet de modifier la propriété du dock ou les paramètres de stratégie en vous permettant de remplacer l’autorité de certification actuelle installée sur le dock. | 1.3.6.1.4.1.311.76.9.21.3 1.3.6.1.4.1.311.76.9.21.4 |

Remarque

Les certificats d’authentification et d’approvisionnement de l’hôte doivent être exportés en tant que fichiers .pfx.

Pour plus d’informations, consultez la documentation sur l’architecture des services de certificats et passez en revue les chapitres appropriés dans Windows Server 2019 Inside Out ou Windows Server 2008 PKI et Sécurité des certificats disponibles sur Microsoft Press.