Créer une base de référence de gestion des identités et des accès

La gestion des identités et des accès (IAM) est essentielle pour accorder l’accès et pour renforcer la sécurité des ressources de l’entreprise. Pour sécuriser et contrôler vos ressources cloud, vous devez gérer l’identité et l’accès pour vos administrateurs, vos développeurs d’applications et vos utilisateurs d’applications Azure.

Recommandations de sécurité IAM

Les sections suivantes décrivent des recommandations IAM qui se trouvent dans CIS Microsoft Azure Foundations Security Benchmark v. 1.3.0. Les étapes de base à effectuer dans le portail Azure sont fournies avec chaque recommandation. Vous devez effectuer ces étapes pour votre propre abonnement et en utilisant vos propres ressources afin de valider chaque recommandation de sécurité. Gardez à l’esprit que les options de Niveau 2 peuvent limiter certaines fonctionnalités ou activités : réfléchissez donc bien aux options de sécurité que vous décidez d’appliquer.

Important

Vous devez être administrateur de l’instance Microsoft Entra pour effectuer certaines des étapes.

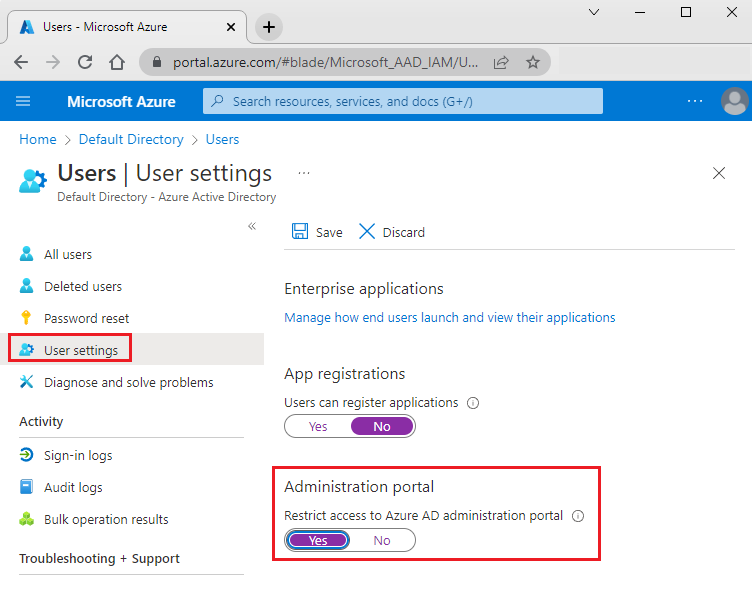

Limiter l’accès au portail d’administration Microsoft Entra - Niveau 1

Les utilisateurs qui ne sont pas administrateurs ne doivent pas avoir accès au portail d’administration Microsoft Entra, car les données sont sensibles et régies par les règles du moindre privilège.

Connectez-vous au portail Azure. Recherchez et sélectionnez Microsoft Entra ID.

Dans le menu de gauche, sous Gérer, sélectionnez Utilisateurs.

Dans le menu de gauche, sélectionnez Paramètres utilisateur.

Dans Paramètres utilisateur, sous Portail d’administration, vérifiez que Limiter l’accès au portail d’administration Microsoft Entra est défini sur Oui. La définition de cette valeur sur Oui empêche tous les non-administrateurs d’accéder aux données dans le portail d’administration Microsoft Entra. Le paramètre n’empêche pas l’accès à l’utilisation de PowerShell ou un autre client, comme Visual Studio.

Si vous modifiez des paramètres, dans la barre de menus, sélectionnez Enregistrer.

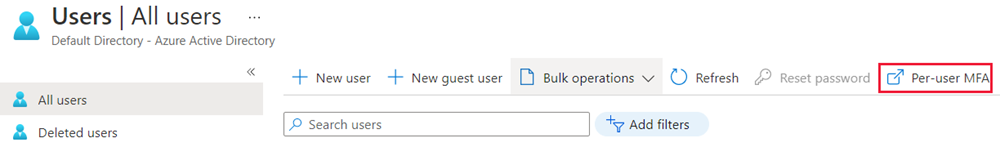

Activer l’authentification multi-facteur pour les utilisateurs Microsoft Entra

- Activer l’authentification multi-facteur pour les utilisateurs privilégiés Microsoft Entra ID - Niveau 1

- Activer l’authentification multi-facteur pour les utilisateurs non-privilégiés Microsoft Entra - Niveau 2

Activer l’authentification multi-facteur pour tout les utilisateurs Microsoft Entra.

Connectez-vous au portail Azure. Recherchez et sélectionnez Microsoft Entra ID.

Dans le menu de gauche, sous Gérer, sélectionnez Utilisateurs.

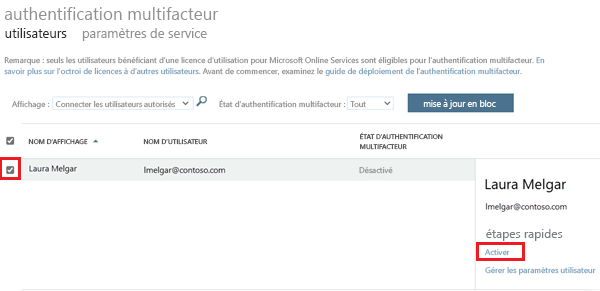

Dans la barre de menus Tous les utilisateurs, sélectionnez MFA par utilisateur.

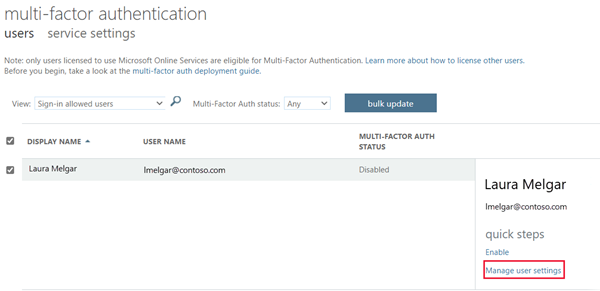

Dans la fenêtre de l’authentification multi-facteur, vérifiez que l’État de l’authentification multi-facteur est défini sur Activé pour tous les utilisateurs. Pour activer l’authentification multifacteur, sélectionnez un utilisateur. Sous étapes rapides, sélectionnez Activer>activer l’authentification multi-facteur.

Ne pas mémoriser l’authentification multifacteur sur les appareils approuvés - Niveau 2

La fonctionnalité de mémorisation de l’authentification multifacteur pour les appareils et navigateurs approuvés par l’utilisateur est gratuite pour tous les utilisateurs de l’authentification multifacteur. Les utilisateurs peuvent éviter les vérifications ultérieures pendant un nombre spécifié de jours une fois connectés à un appareil avec l’authentification multifacteur.

Si un appareil ou un compte est compromis, la mémorisation de l’authentification multifacteur sur des appareils approuvés peut avoir un effet négatif sur la sécurité. Pour la sécurité, il est recommandé de désactiver la mémorisation de l’authentification multifacteur pour les appareils approuvés.

Connectez-vous au portail Azure. Recherchez et sélectionnez Microsoft Entra ID.

Dans le menu de gauche, sous Gérer, sélectionnez Utilisateurs.

Dans la barre de menus Tous les utilisateurs, sélectionnez MFA par utilisateur.

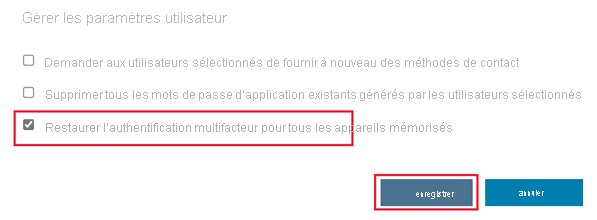

Dans la fenêtre de l’authentification multi-facteur, sélectionnez un utilisateur. Sous étapes rapides, sélectionnez Gérer les paramètres utilisateur.

Cochez la case Restaurer l’authentification multi-facteur pour tous les appareils mémorisés, puis sélectionnez Enregistrer.

Utilisateurs invités sans accès ou avec un accès limité - Niveau 1

Vérifiez qu’il n’y a pas d’utilisateurs invités ou, si l’entreprise doit avoir des utilisateurs invités, vérifiez que les autorisations des invités sont limitées.

Connectez-vous au portail Azure. Recherchez et sélectionnez Microsoft Entra ID.

Dans le menu de gauche, sous Gérer, sélectionnez Utilisateurs.

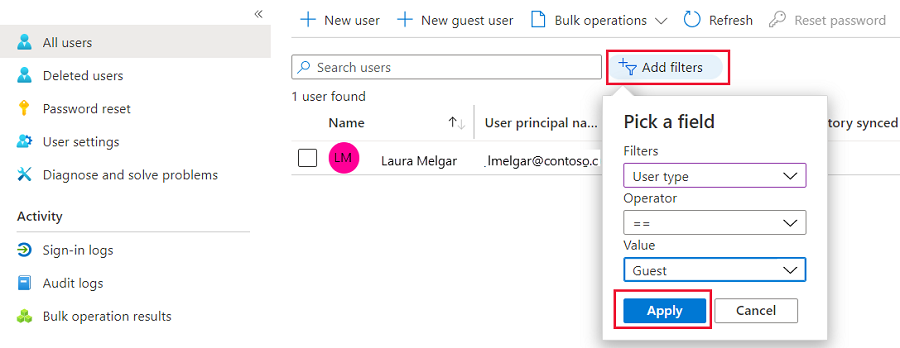

Sélectionnez le bouton Ajouter des filtres.

Pour Filtres, sélectionnez Type d’utilisateur. Pour Valeur, sélectionnez Invité. Sélectionnez Appliquer pour vérifier qu’il n’y a pas d’utilisateur invité.

Si vous modifiez des paramètres, dans la barre de menus, sélectionnez Enregistrer.

Options de mot de passe

- Notifier les utilisateurs lors des réinitialisations de mot de passe - Niveau 1

- Notifier tous les administrateurs quand d’autres administrateurs réinitialisent des mots de passe - Niveau 2

- Exiger deux méthodes pour réinitialiser les mots de passe - Niveau 1

Quand l’authentification multifacteur est définie, un attaquant est obligé de compromettre les deux formes d’authentification de l’identité pour pouvoir réinitialiser à ses fins le mot de passe d’un utilisateur. Vérifiez que la réinitialisation du mot de passe demande deux formes d’authentification de l’identité.

Connectez-vous au portail Azure. Recherchez et sélectionnez Microsoft Entra ID.

Dans le menu de gauche, sous Gérer, sélectionnez Utilisateurs.

Dans le menu de gauche, sélectionnez Réinitialisation du mot de passe.

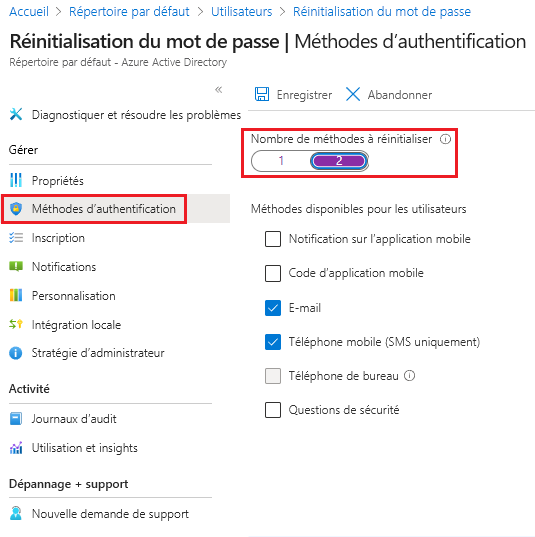

Dans le menu de gauche, sous Gérer, sélectionnez Méthodes d’authentification.

Définissez Nombre de méthodes à réinitialiser sur 2.

Si vous changez des paramètres, dans la barre de menus, sélectionnez Enregistrer.

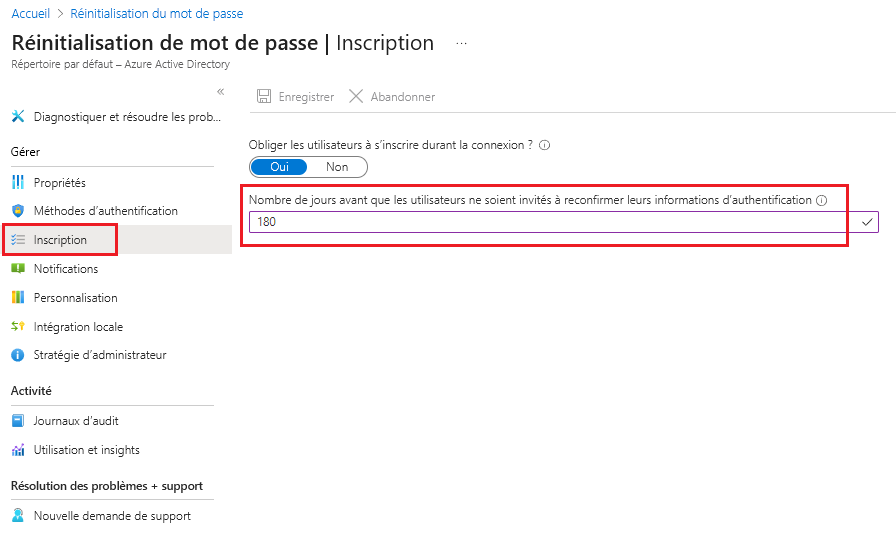

Établir un intervalle pour reconfirmer les méthodes d’authentification des utilisateurs - Niveau 1

Si la reconfirmation de l’authentification est désactivée, les utilisateurs inscrits ne sont pas invités à reconfirmer leurs informations d’authentification. L’option la plus sécurisée consiste à activer la reconfirmation d’authentification selon un intervalle défini.

Connectez-vous au portail Azure. Recherchez et sélectionnez Microsoft Entra ID.

Dans le menu de gauche, sous Gérer, sélectionnez Utilisateurs.

Dans le volet du menu de gauche, sélectionnez Réinitialisation du mot de passe.

Dans le menu de gauche, sous Gérer, sélectionnez Inscription.

Vérifiez que Nombre de jours avant d’inviter les utilisateurs à reconfirmer leurs informations d’authentification n’est pas défini sur 0. La valeur par défaut est de 180 jours.

Si vous modifiez des paramètres, dans la barre de menus, sélectionnez Enregistrer.

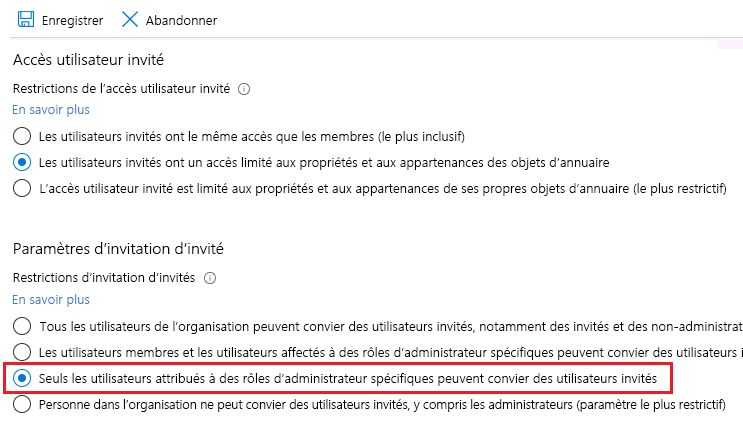

Paramètres d’invitation d’invité – Niveau 2

Seuls les administrateurs doivent être en mesure d’inviter des utilisateurs invités. Restreindre les invitations aux administrateurs garantit que seuls les comptes autorisés ont accès aux ressources Azure.

Connectez-vous au portail Azure. Recherchez et sélectionnez Microsoft Entra ID.

Dans le menu de gauche, sous Gérer, sélectionnez Utilisateurs.

Dans le menu de gauche, sélectionnez Paramètres utilisateur.

Dans le volet Paramètres utilisateur, sous Utilisateurs externes, sélectionnez Gérer les paramètres de collaboration externe.

Dans Paramètres de collaboration externe, sous Paramètres d’invitation d’invité, sélectionnez Seuls les utilisateurs attribués à des rôles d’administrateur spécifiques peuvent inviter des utilisateurs invités.

Si vous modifiez des paramètres, dans la barre de menus, sélectionnez Enregistrer.

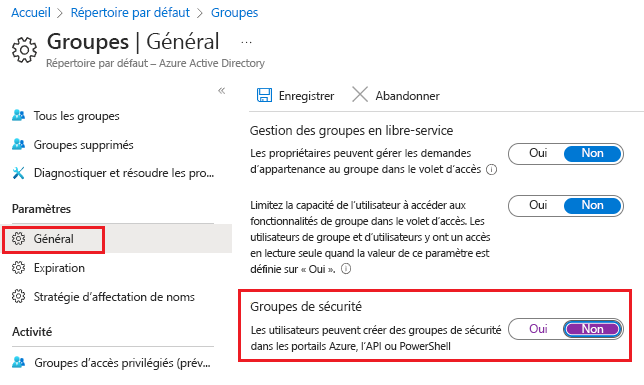

Les utilisateurs peuvent créer et gérer des groupes de sécurité - Niveau 2

Quand cette fonctionnalité est activée, tous les utilisateurs dans Microsoft Entra ID peuvent créer des groupes de sécurité. La création de groupes de sécurité doit être réservée aux administrateurs.

Connectez-vous au portail Azure. Recherchez et sélectionnez Microsoft Entra ID.

Dans le menu de gauche, sous Gérer, sélectionnez Groupes.

Dans le volet Tous les groupes, dans le menu de gauche sous Paramètres, sélectionnez Général.

Pour Groupes de sécurité, assurez-vous que l’option Les utilisateurs peuvent créer des groupes de sécurité dans les portails Azure, l’API ou PowerShell est définie sur Non.

Si vous modifiez des paramètres, dans la barre de menus, sélectionnez Enregistrer.

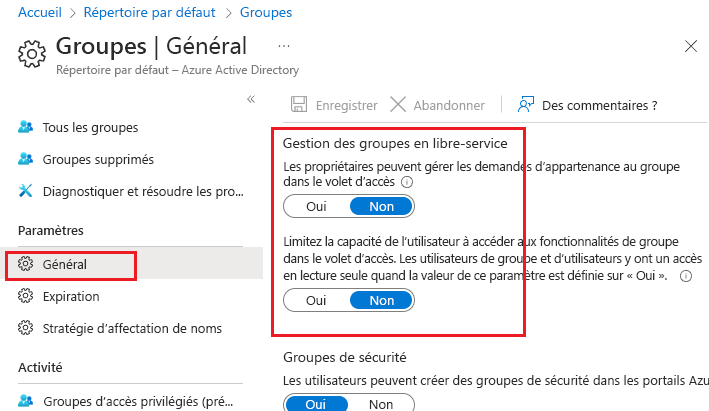

Gestion de groupes en libre-service activée - Niveau 2

À moins que votre entreprise ne nécessite la délégation de la gestion de groupes en libre-service à différents utilisateurs, il est recommandé de désactiver cette fonctionnalité pour plus de sûreté.

Connectez-vous au portail Azure. Recherchez et sélectionnez Microsoft Entra ID.

Dans le menu de gauche, sous Gérer, sélectionnez Groupes.

Dans le volet Tous les groupes, dans le menu de gauche sous Paramètres, sélectionnez Général.

Sous Gestion de groupes en libre-service, vérifiez que toutes les options sont définies sur Non.

Si vous modifiez des paramètres, dans la barre de menus, sélectionnez Enregistrer.

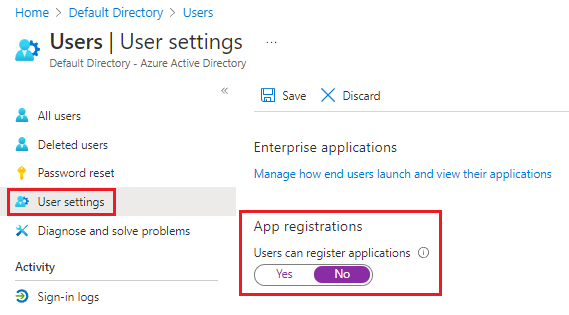

Options des applications - Autoriser les utilisateurs à inscrire des applications - Niveau 2

Exigez que les administrateurs inscrivent les applications personnalisées.

Connectez-vous au portail Azure. Recherchez et sélectionnez Microsoft Entra ID.

Dans le menu de gauche, sous Gérer, sélectionnez Utilisateurs.

Dans le menu de gauche, sélectionnez Paramètres utilisateur.

Dans le volet Paramètres utilisateur, vérifiez que l’option Inscriptions d’applications est définie sur Non.

Si vous modifiez des paramètres, dans la barre de menus, sélectionnez Enregistrer.