Créer une base de référence pour la journalisation et la supervision

La journalisation et le monitoring sont des exigences critiques quand vous tentez d’identifier, de détecter et d’atténuer les menaces de sécurité. Une stratégie de journalisation appropriée peut vous permettre de déterminer à quel moment une violation de sécurité s’est produite. La stratégie peut aussi éventuellement identifier qui est responsable. Les journaux d’activité Azure fournissent des données sur l’accès externe à une ressource ainsi que des journaux de diagnostic, ce qui vous permet de disposer d’informations sur le fonctionnement d’une ressource spécifique.

Notes

Un journal d’activité Azure est un journal lié à l’abonnement, qui fournit des insights sur tous les événements relatifs à l’abonnement qui se sont produits dans Azure. Avec le journal d’activité, vous pouvez déterminer « quoi, qui et quand » pour toutes les opérations d’écriture qui se sont produites sur les ressources de votre abonnement.

Recommandations relatives à la stratégie de journalisation

Les sections suivantes décrivent les recommandations de sécurité dans CIS Microsoft Azure Foundation Security Benchmark v. 1.3.0 pour définir des stratégies de journalisation et de monitoring sur vos abonnements Azure. Les étapes de base à effectuer dans le portail Azure sont fournies avec chaque recommandation. Vous devez effectuer ces étapes pour votre propre abonnement et en utilisant vos propres ressources afin de valider chaque recommandation de sécurité. Gardez à l’esprit que les options de Niveau 2 peuvent limiter certaines fonctionnalités ou activités : réfléchissez donc bien aux options de sécurité que vous décidez d’appliquer.

Assurez-vous qu’un paramètre de diagnostic existe – Niveau 1

Le journal d’activité Azure fournit des insights sur les événements au niveau de l’abonnement qui se sont produits dans Azure. Ce journal inclut différentes données, qui vont des données opérationnelles d’Azure Resource Manager aux mises à jour des événements Azure Service Health. Le journal d’activité était auparavant appelé journal d’audit ou journal opérationnel. La catégorie Administration signale les événements de plan de contrôle pour vos abonnements.

Il n’existe qu’un seul journal d’activité par abonnement Azure. Le journal fournit des données sur les opérations de ressources provenant de l’extérieur d’Azure.

Les journaux de diagnostic sont émis par une ressource. Les journaux de diagnostic fournissent des informations sur le fonctionnement de la ressource. Vous devez activer les paramètres de diagnostic pour chaque ressource.

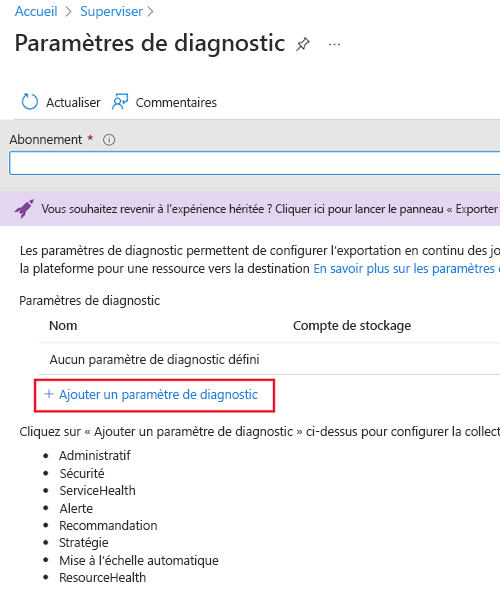

Connectez-vous au portail Azure. Recherchez et sélectionnez Surveiller.

Dans le menu de gauche, sélectionnez Journal d’activité.

Dans la barre de menus Journal d’activité, sélectionnez Exporter les journaux d’activité.

Si aucun paramètre n’est affiché, sélectionnez votre abonnement, puis Ajouter un paramètre de diagnostic.

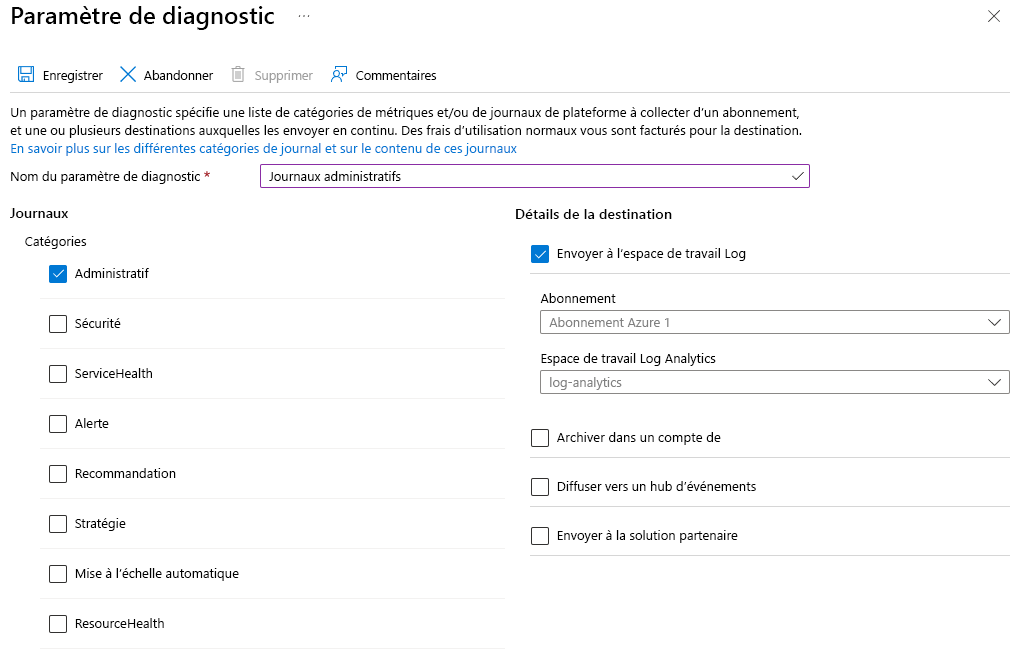

Entrez un nom pour votre paramètre de diagnostic, puis sélectionnez les catégories de journaux et les détails de la destination.

Dans la barre de menus, sélectionnez Enregistrer.

Voici un exemple qui illustre comment créer un paramètre de diagnostic :

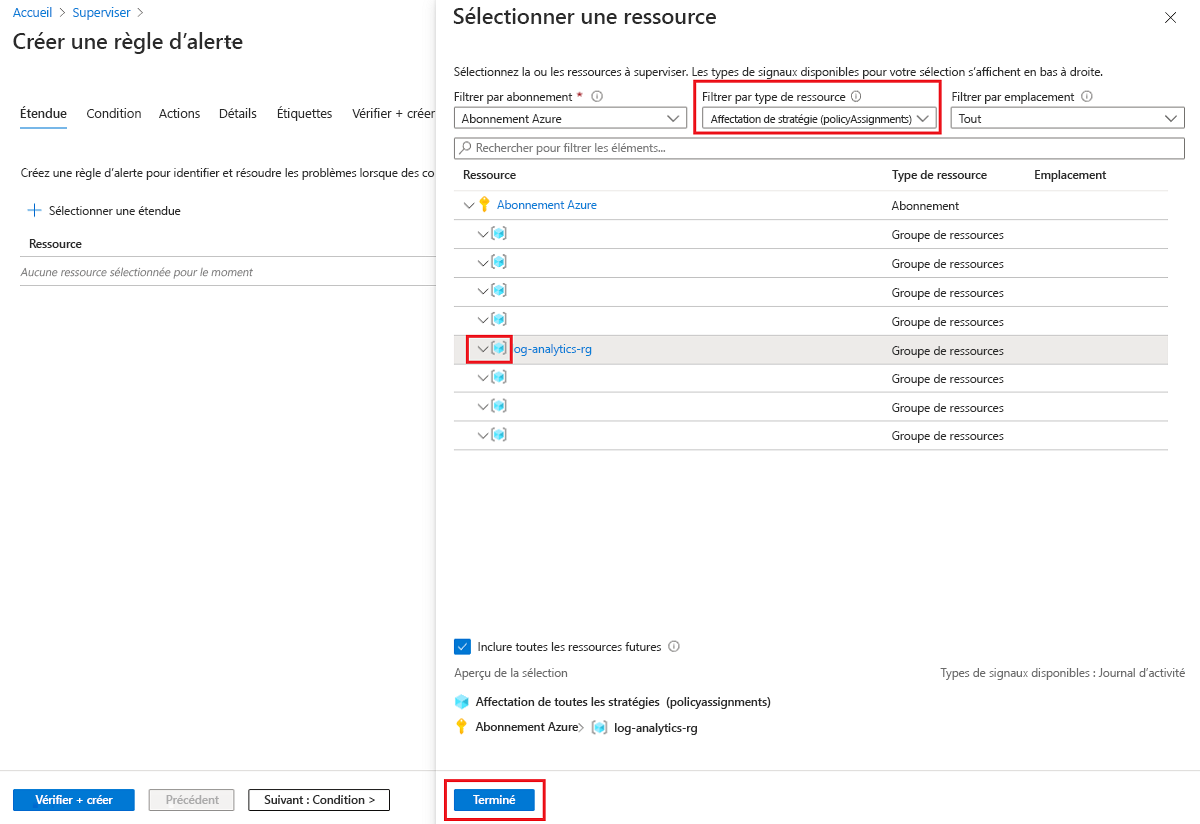

Créer une alerte de journal d’activité pour la création d’une affectation de stratégie - Niveau 1

Si vous supervisez les stratégies créées, vous pouvez voir quels utilisateurs peuvent créer des stratégies. Les informations peuvent vous aider à détecter une violation ou une mauvaise configuration de vos ressources ou de votre abonnement Azure.

Connectez-vous au portail Azure. Recherchez et sélectionnez Surveiller.

Dans le menu de gauche, sélectionnez Alertes.

Dans la barre de menus Alertes, sélectionnez la liste déroulante Créer, puis Règle d’alerte.

Dans le volet Créer une règle d’alerte, sélectionnez Sélectionner l’étendue.

Dans le volet Sélectionner une ressource, dans la liste déroulante Filtrer par type de ressource, sélectionnez Affectation de stratégie (policyAssignments).

Sélectionnez une ressource à superviser.

Cliquez sur Terminé.

Pour terminer la création de l’alerte, suivez les étapes décrites dans Créer une règle d’alerte à partir du volet Alertes Azure Monitor.

Créer une alerte de journal d’activité pour la création, mise à jour ou suppression d’un groupe de sécurité réseau - Niveau 1

Par défaut, aucune alerte de supervision n’est créée quand des groupes de sécurité réseau sont créés, mis à jour ou supprimés. La modification ou la suppression d’un groupe de sécurité peut permettre l’accès à des ressources internes à partir de sources inappropriées ou pour un trafic réseau sortant inattendu.

Connectez-vous au portail Azure. Recherchez et sélectionnez Surveiller.

Dans le menu de gauche, sélectionnez Alertes.

Dans la barre de menus Alertes, sélectionnez la liste déroulante Créer, puis Règle d’alerte.

Dans le volet Créer une règle d’alerte, sélectionnez Sélectionner l’étendue.

Dans le volet Sélectionner une ressource, dans la liste déroulante Filtrer par type de ressource, sélectionnez Groupes de sécurité réseau.

Sélectionnez Terminé.

Pour terminer la création de l’alerte, suivez les étapes décrites dans Créer une règle d’alerte à partir du volet Alertes Azure Monitor.

Créer une alerte de journal d’activité pour la création ou mise à jour d’une règle de pare-feu SQL Server - Niveau 1

La supervision des événements qui créent ou mettent à jour une règle de pare-feu SQL Server permet d’obtenir des insights sur les modifications de l’accès réseau, et peut réduire le délai de détection des activités suspectes.

Connectez-vous au portail Azure. Recherchez et sélectionnez Surveiller.

Dans le menu de gauche, sélectionnez Alertes.

Dans la barre de menus Alertes, sélectionnez la liste déroulante Créer, puis Règle d’alerte.

Dans le volet Créer une règle d’alerte, sélectionnez Sélectionner une étendue.

Dans le volet Sélectionner une ressource, dans la liste déroulante Filtrer par type de ressource, sélectionnez Serveurs SQL.

Sélectionnez Terminé.

Pour terminer la création de l’alerte, suivez les étapes décrites dans Créer une règle d’alerte à partir du volet Alertes Azure Monitor.