Décrire l’accès conditionnel Azure

L’accès conditionnel est un outil dont se sert Microsoft Entra ID pour autoriser (ou refuser) l’accès aux ressources en fonction de signaux d’identité. Ces signaux incluent qui est l’utilisateur, où se trouve l’utilisateur et à partir de quel appareil l’utilisateur demande l’accès.

Pour les administrateurs informatiques, l’accès conditionnel offre les avantages suivants :

- Il permet aux utilisateurs d’être productifs en tout lieu et à tout moment.

- Il protège les ressources de l’organisation.

L’accès conditionnel offre aussi une expérience d’authentification multifacteur plus granulaire pour les utilisateurs. En effet, ils n’ont pas forcément besoin de fournir un deuxième facteur d’authentification si leur localisation est connue. Cependant, ils peuvent être sollicités pour un deuxième facteur d’authentification si leurs signaux de connexion sont inhabituels ou s’ils se trouvent dans un emplacement inattendu.

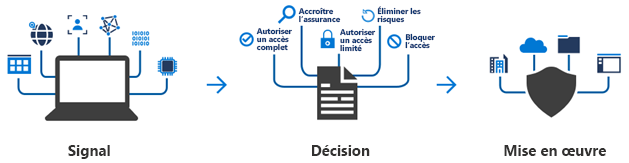

Pendant la connexion, l’accès conditionnel recueille les signaux de l’utilisateur, prend une décision en fonction de ces signaux, puis met en œuvre cette décision en autorisant ou refusant la demande d’accès ou en demandant une réponse d’authentification multifacteur.

Le diagramme suivant illustre ce flux :

Ici, le signal peut être l’emplacement de l’utilisateur, l’appareil de l’utilisateur ou l’application à laquelle l’utilisateur essaie d’accéder.

Sur la base de ces signaux, la décision peut être d’accorder un accès total si l’utilisateur se connecte à partir de sa localisation habituelle. Si l’utilisateur se connecte à partir d’une localisation inhabituelle ou signalée comme étant hautement risquée, l’accès peut être bloqué entièrement ou éventuellement accordé après que l’utilisateur a fourni une deuxième forme d’authentification.

La mise en œuvre est l’action qui exécute la décision. Par exemple, autoriser l’accès ou demander à l’utilisateur de fournir une deuxième forme d’authentification.

Quand utiliser l’accès conditionnel ?

L’accès conditionnel est utile dans les cas suivants :

- Vous devez exiger l’authentification multifacteur (MFA) pour accéder à une application en fonction du rôle, de l’emplacement ou du réseau du demandeur. Par exemple, vous pouvez exiger l’authentification multifacteur pour les administrateurs, mais pas pour les utilisateurs réguliers ou pour les personnes qui se connectent de l’extérieur de votre réseau d’entreprise.

- Vous devez autoriser l’accès aux services uniquement à partir d’applications clientes approuvées. Par exemple, vous pouvez limiter les applications d’e-mail qui peuvent se connecter à votre service d’e-mail.

- Vous devez exiger des utilisateurs qu’ils accèdent à votre application à partir d’appareils gérés uniquement. Un appareil géré est un appareil qui respecte vos critères de conformité et de sécurité.

- Vous devez bloquer l’accès aux sources non approuvées, par exemple aux localisations inconnues ou inattendues.