Décrire la protection des ID Microsoft Entra

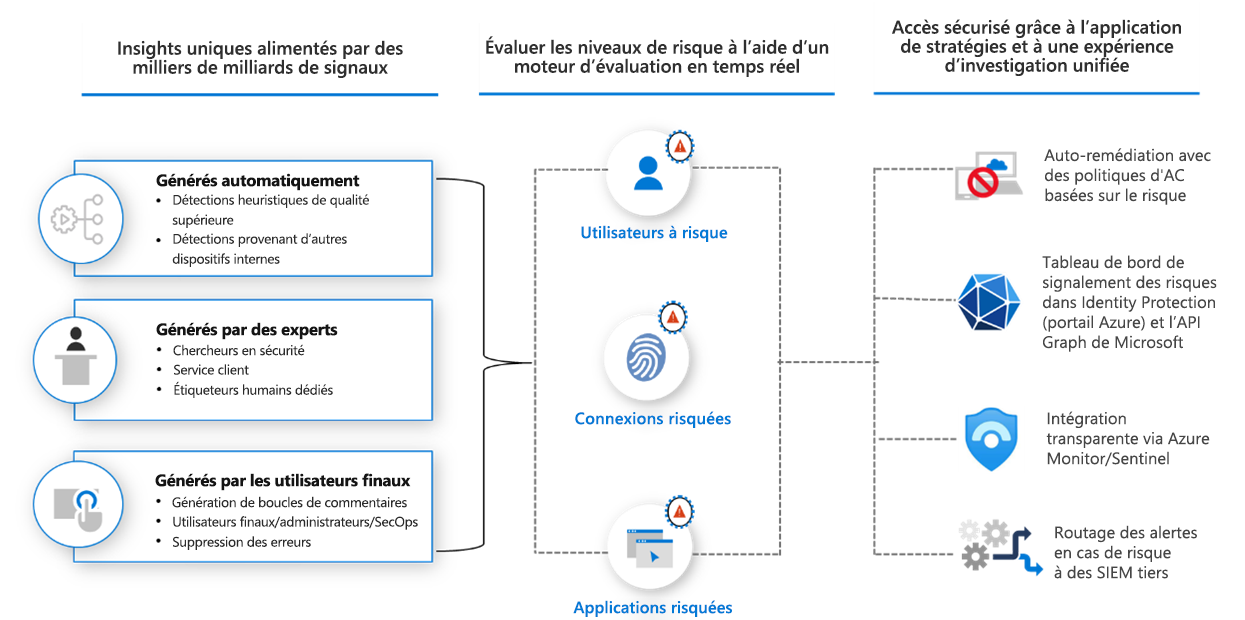

La Protection des ID Microsoft Entra permet aux organisations de détecter, d’examiner et de corriger les risques basés sur l’identité. Cela inclut les identités de charge de travail et les identités utilisateur.

Les risques peuvent également être transmis à des outils tels que Accès conditionnel pour prendre des décisions en matière d’accès, ou renvoyés à un outil de gestion des informations et des événements de sécurité (SIEM) pour un examen plus approfondi et une mise en corrélation.

Détecter les risques

Microsoft analyse des milliards de signaux par jour pour identifier les menaces. Ces signaux proviennent des enseignements que Microsoft a tirés de nombreuses sources, notamment Microsoft Entra ID, l’espace consommateur avec des comptes Microsoft et dans les jeux avec Xbox.

Protection Microsoft Entra ID fournit aux organisations des informations sur les activités suspectes dans leur tenant et leur permet de répondre rapidement pour empêcher que d’autres événements à risque se produisent. Les détections d’événements à risque incluent toute activité inhabituelle ou suspecte liée à un compte d’utilisateur dans le répertoire. Les détections d’événements à risque de Protection Microsoft Entra ID peuvent être liées à un événement de connexion (risque de connexion) ou à un utilisateur individuel (risque utilisateur).

Connexion à risque. Une connexion reflète la probabilité qu’une demande d’authentification donnée soit rejetée par le propriétaire de l’identité. Des exemples incluent une connexion à partir d’une adresse IP anonyme, d’un voyage atypique (deux connexions provenant d’emplacements géographiquement distants), de propriétés de connexion inhabituelles et bien plus encore.

Risque utilisateur. Un risque utilisateur reflète la probabilité qu’une identité ou un compte donné soit compromis. Des exemples incluent des informations d'identification fuitées, une activité suspecte signalée par un utilisateur, des modèles d’envoi suspects et bien plus encore.

Pour obtenir la liste détaillée des détections liées à la connexion et aux événements à risque d’utilisateurs, consulter Détections d’événements à risque mappés à riskEventType

Identity Protection génère uniquement des détections de risque lorsque des informations d’identification correctes sont utilisées dans la demande d’authentification. Si un utilisateur utilise des informations d’identification incorrectes, il n’est pas marqué par Identity Protection, car il n’y a aucun risque de compromission des informations d’identification, sauf si un acteur malveillant utilise les informations d’identification correctes.

Les détections d’événements à risque peuvent déclencher des actions telles que de demander à des utilisateurs de fournir une authentification multifacteur, de réinitialiser leur mot de passe et de bloquer l’accès jusqu’à ce qu’un administrateur prenne des mesures.

Investiguer les risques

Tous les risques détectés en lien avec une identité sont suivis et font l’objet de rapports. Identity Protection fournit trois rapports-clés permettant aux administrateurs d’examiner les risques et de prendre des mesures :

Détections des risques : chaque risque détecté est signalé.

Connexions risquées : une connexion risquée est une connexion pour laquelle un ou plusieurs risques ont été signalés.

Utilisateurs à risque : un utilisateur à risque est signalé dans les cas suivants :

- L’utilisateur fait l’objet d’une ou plusieurs Connexions risquées.

- Une ou plusieurs détections de risque sont signalées.

Pour les entreprises intégrées à Microsoft Security Copilot : le rapport sur les utilisateurs à risque permet d’incorporer les fonctionnalités de Microsoft Security Copilot afin de résumer le niveau de risque d’un utilisateur, fournir des informations sur l’incident et proposer des suggestions visant à une atténuation rapide.

L’examen des événements est essentiel pour comprendre et identifier les points faibles de votre stratégie de sécurité.

Corriger

Une fois l’investigation terminée, les administrateurs peuvent prendre des mesures pour atténuer le risque ou débloquer les utilisateurs. Les organisations peuvent activer la correction automatisée à l’aide de leurs stratégies de risque. Par exemple, les stratégies d’accès conditionnel en fonction du risque peuvent être activées pour obliger les contrôles d’accès, comme fournir une méthode d’authentification forte, effectuer une authentification multifacteur ou une réinitialisation sécurisée du mot de passe, selon le niveau de risque détecté. Si l’utilisateur passe ce contrôle d’accès, le risque est automatiquement corrigé.

Lorsque la correction automatisée n’est pas activée, un administrateur doit vérifier manuellement les risques identifiés dans les rapports du portail, au moyen de l’API ou dans Microsoft Defender XDR. Les administrateurs peuvent effectuer des actions manuelles pour ignorer, rejeter ou confirmer les risques.

Exporter

Les données provenant de Identity Protection peuvent être exportées vers d’autres outils à des fins d’archivage, d’examen et de mise en corrélation. Les API basées sur Microsoft Graph permettent aux organisations de collecter ces données pour un traitement ultérieur dans des outils comme un SIEM. Les données peuvent également être envoyées à un espace de travail Log Analytics, archivées dans un compte de stockage, diffusées en continu vers Event Hubs ou des solutions.