Décrire comment les stratégies et les initiatives de sécurité améliorent la posture de sécurité cloud

Microsoft Defender pour le cloud permet aux organisations de gérer la sécurité de leurs ressources et charges de travail dans le cloud et localement, et d’améliorer leur posture de sécurité globale. Pour ce faire, il utilise des définitions de stratégie et des initiatives de sécurité. Il est donc important de comprendre ces conditions générales.

Une définition Azure Policy, créée dans Azure Policy, est une règle relative à des conditions de sécurité spécifiques que vous souhaitez contrôler. Azure Policy prend en charge les définitions intégrées, mais vous pouvez également créer vos propres définitions de stratégie personnalisées.

Une initiative de sécurité est une collection de définitions ou de règles Azure Policy regroupées pour atteindre un objectif ou un but spécifique. Les initiatives de sécurité simplifient la gestion de vos stratégies en regroupant un ensemble de stratégies de manière logique sous la forme d’un seul élément.

Pour implémenter des définitions ou des initiatives de stratégie, vous devez les affecter à n’importe quelle étendue de ressources prises en charge, telles que les groupes d’administration, les abonnements, les groupes de ressources ou les ressources individuelles.

Microsoft Defender pour le cloud applique des initiatives de sécurité à vos abonnements. Ces initiatives contiennent une ou plusieurs stratégies de sécurité. Chacune de ces stratégies entraîne une recommandation de sécurité pour améliorer votre position de sécurité.

Les administrateurs de sécurité peuvent créer leurs propres initiatives de sécurité personnalisées dans Microsoft Defender pour le cloud, mais il existe également une initiative de sécurité intégrée par défaut nommée « Point de référence de sécurité cloud Microsoft » qui est automatiquement attribuée lorsque vous activez Microsoft Defender pour le cloud sur votre abonnement.

Point de référence de sécurité Microsoft Cloud

Le point de référence de sécurité cloud Microsoft (MCSB) est un ensemble d’instructions de sécurité et de conformité qui fournit les meilleures pratiques et des recommandations pour améliorer la sécurité des charges de travail, des données et des services sur Azure et dans votre environnement multicloud. Le MCSB est basé sur les contrôles du CIS (Center for Internet Security) et du NIST (National Institute of Standards and Technology) et se concentre sur la sécurité cloud.

La meilleure façon de comprendre Microsoft Cloud Security Benchmark est de le consulter sur GitHub Microsoft_cloud_security_benchmark. Alerte Spoiler, il s’agit d’une feuille de calcul Excel. Le MCSB fournit de nombreuses colonnes de données. Voici quelques informations clés :

- ID : chaque élément de ligne du benchmark MCSB a un identificateur qui correspond à une recommandation spécifique.

- Domaine de contrôle : un contrôle est une description générale d’une fonctionnalité ou d’une activité à traiter, qui n’est pas propre à une technologie ou à une implémentation. Les domaines de contrôle MCSB comprennent la sécurité réseau, la protection des données, la gestion des identités, l’accès privilégié, la réponse aux incidents, la sécurité de point de terminaison, pour n’en nommer que quelques-uns.

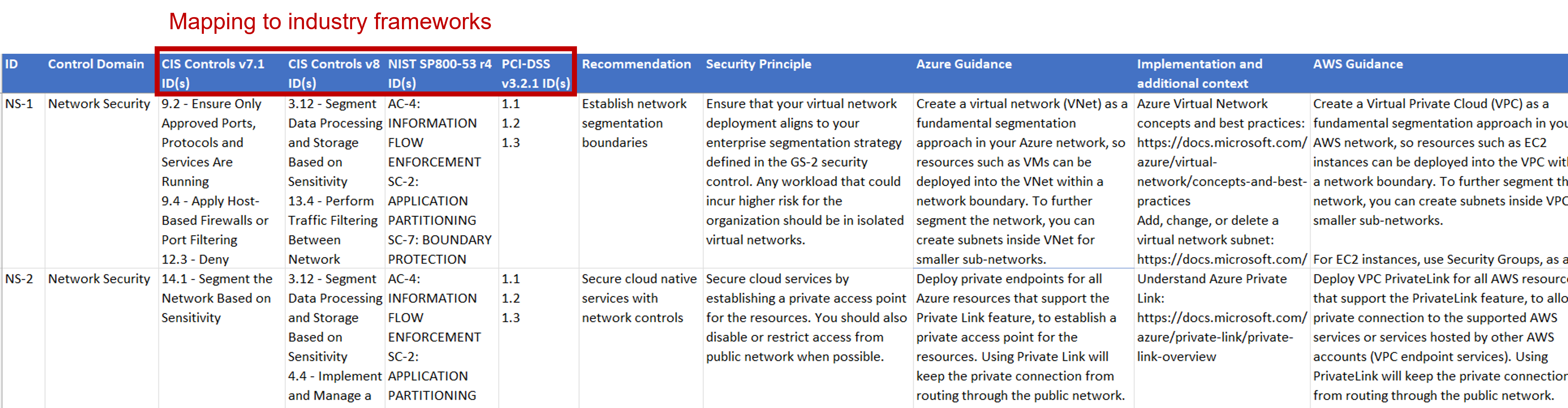

- Mappage avec les frameworks de l’industrie : les recommandations incluses dans le benchmark MCSB s’alignent sur les frameworks de l’industrie comme le CIS (Center for Internet Security), le NIST (National Institute of Standards and Technology) et le PCI DSS (Payment Card Industry Data Security Standards). Cela facilite la sécurité et la conformité des applications clientes exécutées sur les services Azure.

- Recommandation - Pour chaque domaine de contrôle, il peut y avoir de nombreuses recommandations distinctes. Par exemple, le domaine de contrôle « Sécurité réseau » dans MCSB v1 propose 10 recommandations distinctes identifiées de NS-1 à NS-10. La première recommandation identifiée comme NS-1 est d’établir des limites de segmentation réseau.

- Conseils Azure : Conseils Azure est axé sur le « comment » et élabore les fonctionnalités techniques appropriées et les moyens d’implémenter les contrôles dans Azure. Dans l’exemple de NS-1, Conseils Azure inclut des informations concernant la création d’un réseau virtuel, l’utilisation de groupes de sécurité réseau (NSG) et l’utilisation d’un groupe de sécurité d’application (ASG).

- Conseils AWS : les conseils AWS sont axés sur le « comment » propre à AWS, en expliquant les fonctionnalités techniques et les principes de base de l’implémentation d’AWS.

Le MCSB inclut également des liens vers des informations sur l’implémentation relatives aux conseils Azure et AWS, des informations sur les fonctions de sécurité au sein de l’organisation cliente qui peut être responsable ou consultée pour le contrôle en question, etc. Extrait du point de référence de sécurité cloud Microsoft version 1 (MCSB v1) qui constitue un exemple de type de contenu qui figure dans MCSB. L’image n’est pas destinée à montrer le texte complet des éléments de ligne.

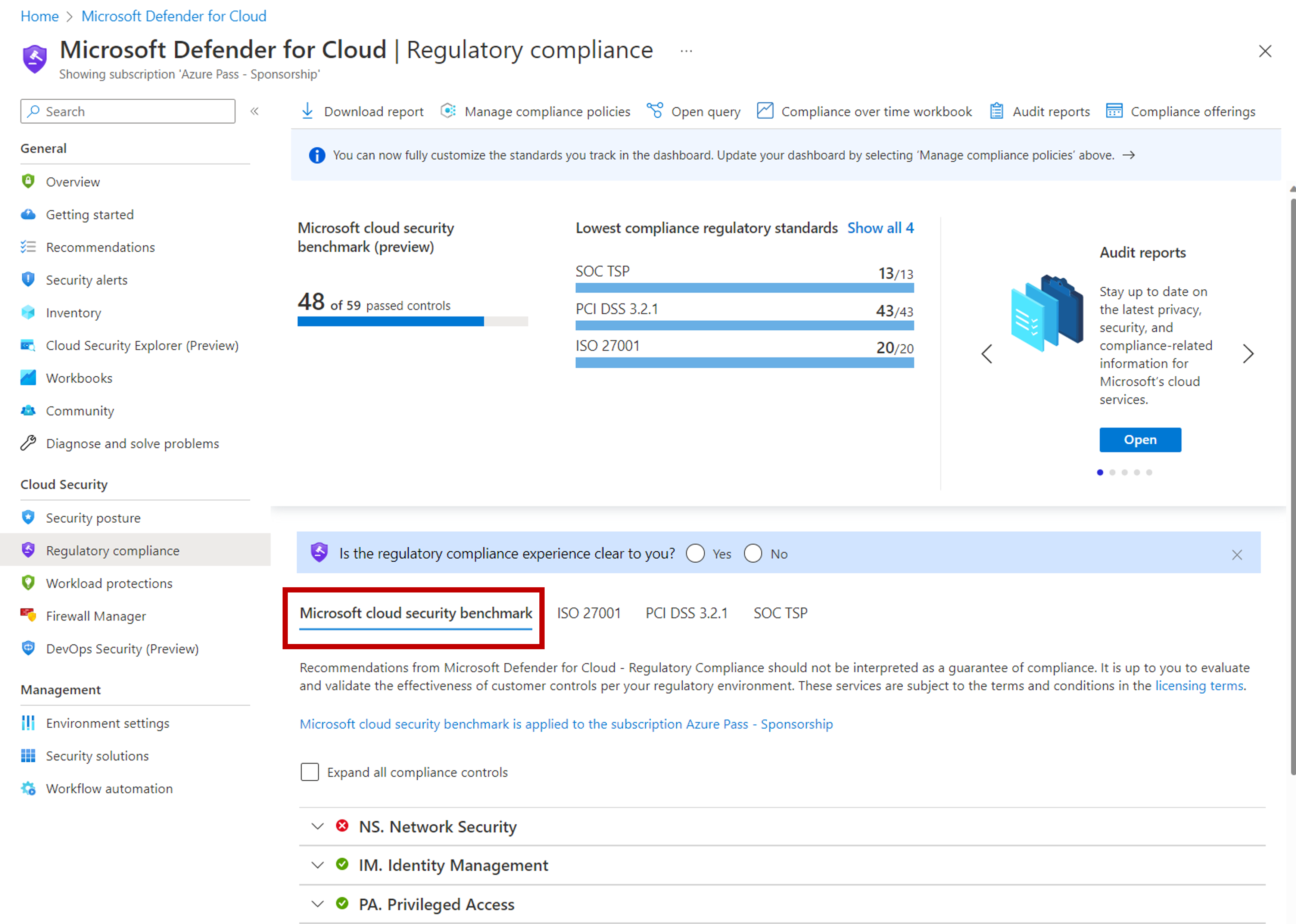

Benchmark de sécurité cloud Microsoft dans Defender pour le cloud

Microsoft Defender pour le cloud évalue en continu l’environnement cloud hybride d’une organisation pour analyser les facteurs de risque en fonction des contrôles et des bonnes pratiques du benchmark de sécurité cloud Microsoft. Le tableau de bord de conformité réglementaire dans Microsoft Defender pour le cloud reflète l’état de votre conformité au MCSB et à toutes les autres normes que vous avez appliquées à vos abonnements.

Parmi les contrôles utilisés dans MCSB figurent, entre autres, la sécurité réseau, l’identité et le contrôle d’accès, la protection des données, la récupération des données et la réponse aux incidents.

Qu’est-ce qu’une recommandation de sécurité ?

Les recommandations sont le résultat de l’évaluation de vos ressources par rapport aux stratégies pertinentes et de l’identification des ressources qui ne répondent pas à vos exigences définies.

Defender pour le cloud analyse régulièrement l’état de conformité de vos ressources pour identifier les éventuelles erreurs de configuration et faiblesses de sécurité. Il fournit ensuite des recommandations sur la façon de résoudre ces problèmes. Defender pour le cloud établit ses recommandations de sécurité en fonction des initiatives que vous avez choisies et de l’initiative par défaut du MCSB. Lorsque la stratégie d’une initiative est comparée à vos ressources et en trouve une ou plusieurs qui ne sont pas conformes, elle est présentée comme recommandation dans Defender pour le cloud.

Les recommandations sont des actions à effectuer pour sécuriser et durcir vos ressources. Chaque recommandation vous fournit les informations suivantes :

- Courte description du problème

- Étapes de correction à effectuer pour implémenter la recommandation

- Ressources concernées

Les recommandations de sécurité contiennent des détails qui vous aident à comprendre leur importance et à les gérer.