Implémenter un pare-feu d’applications web sur Azure Front Door

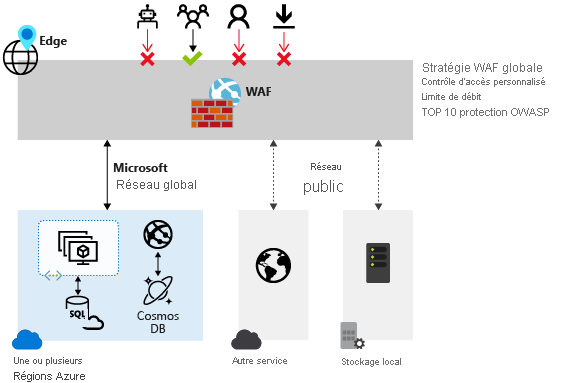

Le pare-feu d’applications web (WAF) permet de centraliser la protection de vos applications web contre les vulnérabilités et les attaques courantes. L’injection de code SQL et l’exécution de scripts de site à site font partie des attaques les plus courantes.

Il est difficile d’empêcher les attaques dans le code d’application. La prévention peut nécessiter une maintenance rigoureuse, une mise à jour corrective et une surveillance au niveau de plusieurs couches de l’application. Un pare-feu d’applications web (WAF) centralisé permet de simplifier la gestion de la sécurité. Un pare-feu WAF offre également aux administrateurs d’application une meilleure garantie de protection contre les menaces et intrusions .

Une solution WAF peut également réagir plus rapidement à une menace de sécurité en corrigeant une vulnérabilité connue de façon centralisée plutôt que de sécuriser individuellement chacune des applications web.

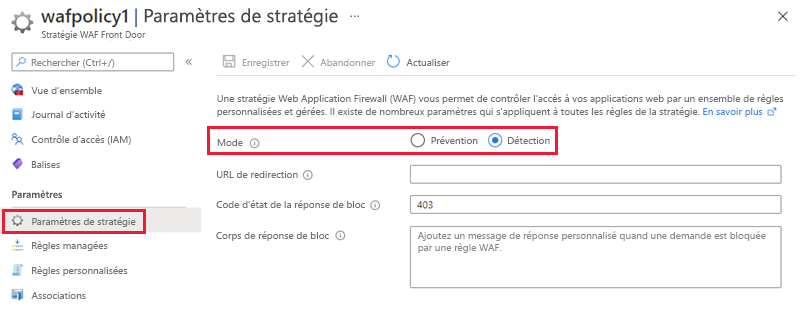

Modes de stratégie web application firewall

Il existe deux modes de stratégie WAF : Détection et prévention. Par défaut, une stratégie WAF est en mode Détection. En mode Détection, WAF ne bloque aucune demande. Au lieu de cela, les demandes correspondant aux règles WAF sont journalisées. En mode Prévention, les requêtes qui correspondent aux règles sont bloquées et journalisées.

Règles et groupes de règles de l’ensemble de règles par défaut du pare-feu d’applications web

Le pare-feu d’applications web Azure Front Door protège les applications web contre les vulnérabilités et failles de sécurité courantes. Les ensembles de règles managées par Azure fournissent un moyen simple de déployer une solution de protection contre diverses menaces de sécurité courantes. Un ensemble de règles Azure est mis à jour comme il convient pour vous protéger contre les nouvelles signatures d’attaque.

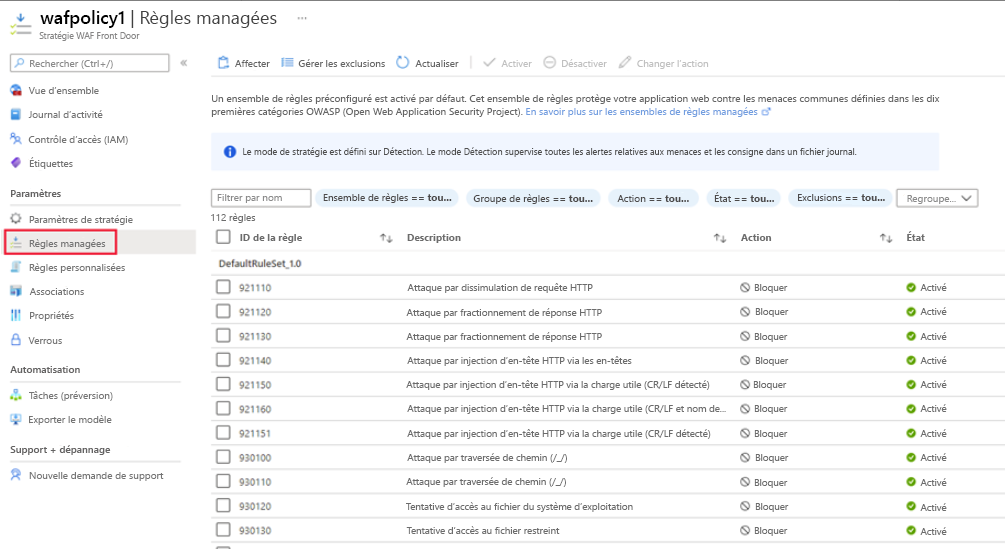

Règles managées

L’ensemble de règles par défaut managées par Azure inclut des règles dans ces catégories de menaces :

- Scripts intersites (XSS)

- Attaques Java

- Inclusion de fichier local (LFI)

- Injection de code PHP

- Exécution de commande à distance

- Inclusion de fichier distant (RFI)

- Fixation de session

- Protection contre les injections de code SQL

- Attaquants de protocole

L’ensemble de règles par défaut managées par Azure est activé par défaut. La version par défaut actuelle est DefaultRuleSet_2.1. D’autres ensembles de règles sont disponibles dans la zone de liste déroulante.

Pour désactiver une règle individuelle, activez la case à cocher devant le numéro de règle, puis sélectionnez Désactiver en haut de la page. Pour modifier les types d’action pour des règles individuelles au sein de l’ensemble de règles, activez la case à cocher devant le numéro de règle, puis sélectionnez Changer l’action en haut de la page.

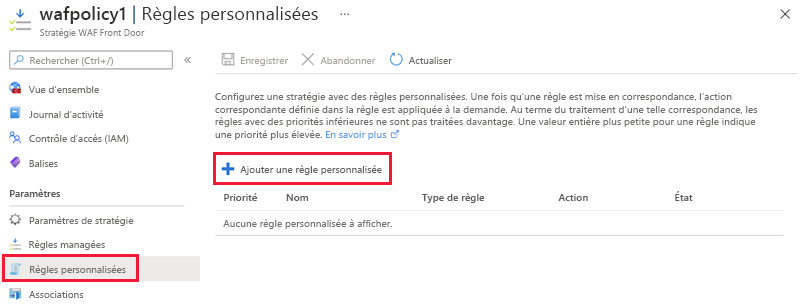

Règles personnalisées

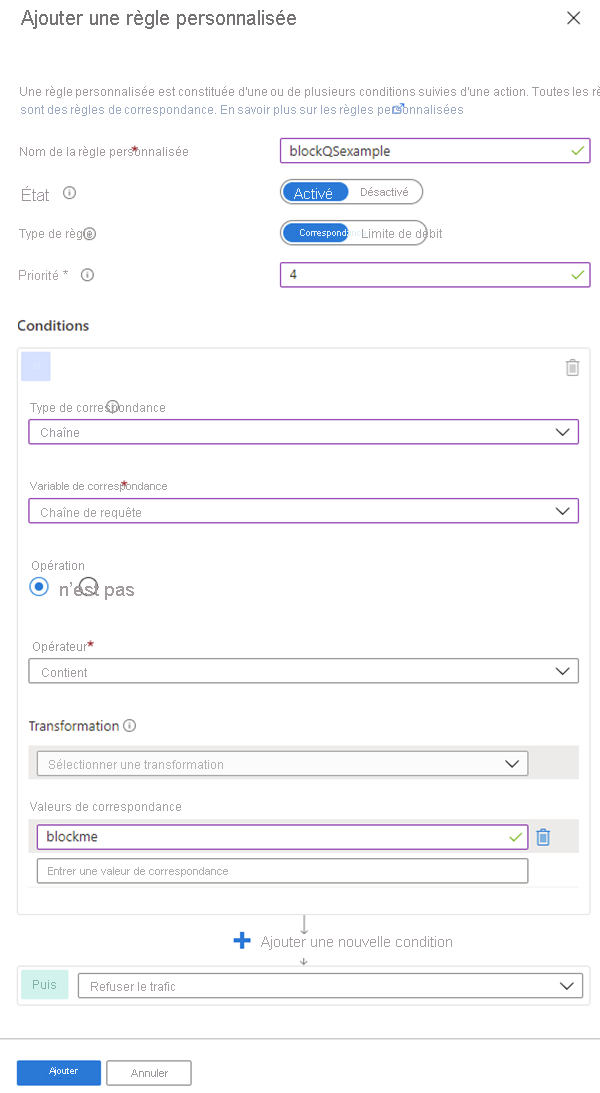

Azure WAF doté de Front Door vous permet de contrôler l’accès à vos applications web en fonction des conditions que vous définissez. Une règle WAF personnalisée se compose d’un numéro de priorité, d’un type de règle, de conditions de correspondance et d’une action.

Il existe deux types de règles personnalisées : les règles de correspondance et les règles de limite de taux. Une règle de correspondance détermine l’accès en fonction d’un ensemble de conditions de correspondance. Une règle de limitation du débit détermine l’accès en fonction des conditions de correspondance et du débit des demandes entrantes.

Lorsque vous créez une stratégie WAF, vous pouvez créer une règle personnalisée en sélectionnant Ajouter une règle personnalisée sous la section Règles personnalisées. Cette action ouvre la page de configuration d’une règle personnalisée.

Cet exemple d’image illustre la configuration d’une règle personnalisée pour bloquer une demande si la chaîne de requête contient blockme.

Créer une stratégie de pare-feu d’applications web dans Azure Front Door

Cette section décrit comment créer une stratégie Azure WAF de base et l’appliquer à un profil dans Azure Front Door.

Les principales étapes pour créer une stratégie WAF sur Azure Front Door à l’aide du portail Azure sont les suivantes :

Créer une stratégie WAF. Créez une stratégie WAF de base avec un ensemble de règles par défaut managées.

Associer la stratégie WAF à un profil Front Door. Associer la stratégie WAF à un profil Front Door. Cette association peut être effectuée lors de la création de la stratégie WAF, ou sur une stratégie WAF précédemment créée. Dans l’association, spécifiez le profil Front Door et le domaine où appliquer la stratégie.

Configurer les paramètres et les règles de la stratégie WAF. Étape facultative, où vous pouvez configurer des paramètres de stratégie tels que le Mode (Prévention ou Détection) et configurer des règles managées et des règles personnalisées.

Pour afficher les étapes détaillées de toutes ces tâches, consultez Tutoriel : Créer une stratégie de pare-feu d’applications web sur Azure Front Door à l’aide du portail Azure.