Obtenir des recommandations de sécurité réseau avec Microsoft Defender pour le cloud

La sécurité réseau couvre diverses de technologies, appareils et processus. La sécurité fournit un ensemble de règles et de configurations conçues pour protéger l’intégrité, la confidentialité et l’accessibilité des réseaux et des données informatiques. Toutes les organisations, indépendamment de leur taille, de leur secteur d’activité ou de leur infrastructure, requièrent un certain nombre de solutions de sécurité réseau. Ces solutions les protègent contre les risques d’attaque toujours croissants.

Sécurité réseau

La sécurité réseau couvre les contrôles permettant de sécuriser et de protéger les réseaux Azure. Ces contrôles comprennent la sécurisation des réseaux virtuels, l’établissement de connexions privées, la prévention et l’atténuation des attaques externes, ainsi que la sécurisation de DNS. Vous trouverez une description complète des contrôles de sécurité réseau dans Contrôle de sécurité v3 : Sécurité réseau sur Microsoft Learn.

NS-1 : Établir des limites de segmentation réseau

Principe de sécurité. Assurez-vous que votre déploiement de réseau virtuel s’aligne sur votre stratégie de segmentation d’entreprise. Toute charge de travail qui entraîne un risque plus élevé pour l’organisation doit se trouver dans des réseaux virtuels isolés.

NS-2 : Sécuriser les services cloud avec des contrôles réseau

Principe de sécurité. Sécurisez les services cloud en établissant un point d’accès privé pour les ressources. Vous devez également désactiver ou restreindre l’accès à partir du réseau public lorsque cela est possible.

NS-3 : Déployer le pare-feu à la périphérie du réseau d’entreprise

Principe de sécurité. Déployez un pare-feu pour effectuer un filtrage avancé sur le trafic réseau vers et à partir des réseaux externes. Vous pouvez également utiliser des pare-feu entre les segments internes pour prendre en charge une stratégie de segmentation. Si nécessaire, utilisez des routes personnalisées pour votre sous-réseau afin de remplacer la route système. Cette méthode force le trafic réseau à passer par une appliance réseau à des fins de contrôle de sécurité.

NS-4 : Déployer des systèmes de détection et de prévention des intrusions (IDS/IPS)

Principe de sécurité. Utilisez les systèmes de détection d’intrusion et de prévention des intrusions réseau (IDS/IPS) pour inspecter le trafic réseau et la charge utile vers ou à partir de votre charge de travail. Assurez-vous qu’IDS/IPS est toujours paramétré pour fournir des alertes de haute qualité à votre solution.

NS-5 : Déployer la protection DDOS

Principe de sécurité. Déployez la protection contre le déni de service distribué (DDoS) pour protéger votre réseau et vos applications contre les attaques.

NS-6 : Déployer le pare-feu d’applications web

Principe de sécurité. Déployez un pare-feu d’applications web (WAF) et configurez les règles appropriées pour protéger vos applications et API web contre les attaques propres à l’application.

NS-7 : Simplifier la configuration de la sécurité réseau

Principe de sécurité. Lors de la gestion d’un environnement réseau complexe, utilisez des outils pour simplifier, centraliser et améliorer la gestion de la sécurité réseau.

NS-8 : Détecter et désactiver les services et protocoles non sécurisés

Principe de sécurité. Détectez et désactivez les services et protocoles non sécurisés au niveau du système d’exploitation, de l’application ou de la couche de package logiciel. Déployez des contrôles de compensation si la désactivation des services et protocoles non sécurisés n’est pas possible.

NS-9 : Connecter le réseau local ou cloud de manière privée

Principe de sécurité. Utilisez des connexions privées pour sécuriser la communication entre différents réseaux, tels que les centres de données de fournisseurs de services cloud et l’infrastructure locale dans un environnement de colocalisation.

NS-10 : Garantir la sécurité du DNS (Domain Name System)

Principe de sécurité. Vérifiez que la configuration de sécurité DNS (Domain Name System) protège contre les risques connus.

Utilisation de Microsoft Defender pour le cloud pour la conformité réglementaire

Le tableau de bord de conformité réglementaire de Microsoft Defender pour le cloud simplifie le processus visant à respecter les exigences de conformité réglementaire.

Le tableau de bord de conformité réglementaire montre l’état de toutes les évaluations au sein de votre environnement pour les normes et réglementations de votre choix. Si vous suivez les recommandations et réduisez les facteurs de risque de votre environnement, votre niveau de conformité s’améliore.

Tableau de bord de conformité réglementaire

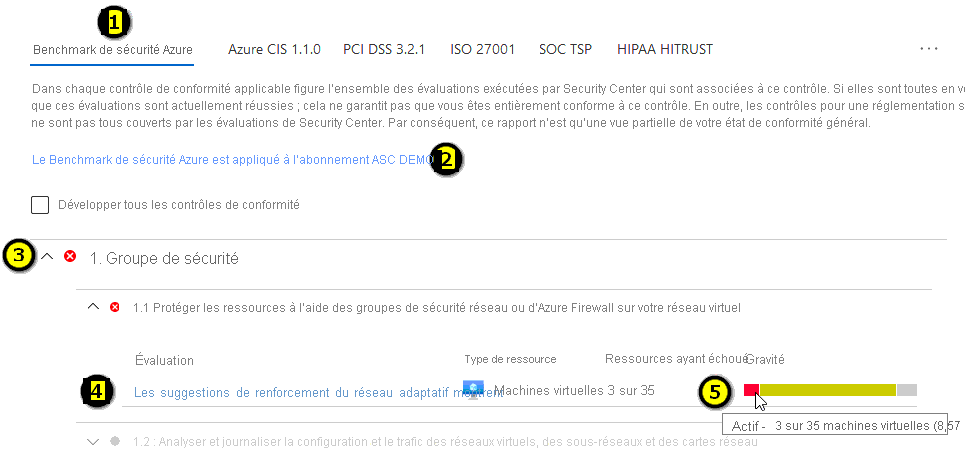

Le tableau de bord présente une vue d’ensemble de votre statut de conformité avec l’ensemble des règles de conformité prises en charge. Vous pouvez examiner le score de conformité global et le nombre d’évaluations ayant réussi ou échoué pour chaque norme.

Contrôles de conformité

- Abonnements sur lesquels la norme est appliquée.

- Liste de tous les contrôles pour cette norme.

- Affichez les détails des évaluations de réussite et d’échec associées à ce contrôle.

- Nombre de ressources affectées.

- Gravité de l’alerte.

Certains contrôles sont grisés. Ces contrôles ne sont associés à aucune évaluation Microsoft Defender for Cloud. Vérifiez les conditions qui leur sont associées et évaluez-les dans votre environnement. Certains de ces contrôles peuvent être liés au processus et ne pas être d’ordre technique.

Exploration des détails de la conformité à une norme spécifique

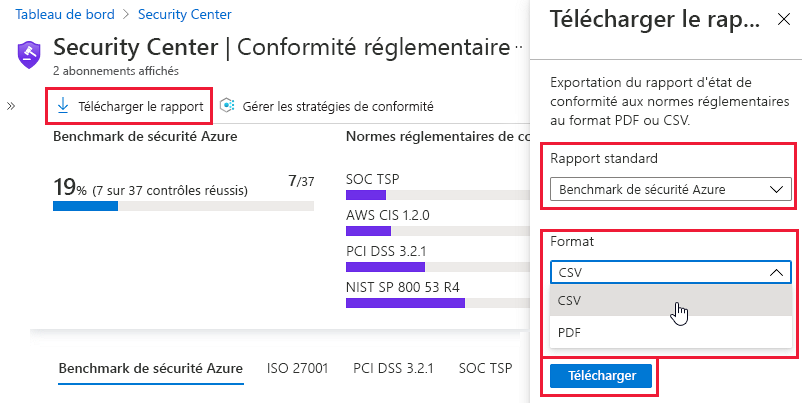

Pour générer un rapport PDF comportant un résumé de votre état de compatibilité actuel pour une norme particulière, sélectionnez Télécharger un rapport.

Le rapport fournit une synthèse globale de votre état de conformité pour la norme sélectionnée en fonction des données des évaluations de Microsoft Defender pour le cloud. Le rapport est organisé en fonction des contrôles de cette norme. Le rapport peut être partagé avec les parties prenantes concernées et servir de preuve aux auditeurs internes et externes.

Alertes dans Microsoft Defender pour le cloud

Microsoft Defender for Cloud collecte, analyse et intègre automatiquement les données de journaux à partir de vos ressources. Une liste d’alertes de sécurité hiérarchisées est présentée dans Microsoft Defender pour le cloud, ainsi que les informations dont vous avez besoin pour investiguer rapidement le problème et les mesures à prendre pour remédier à une attaque.

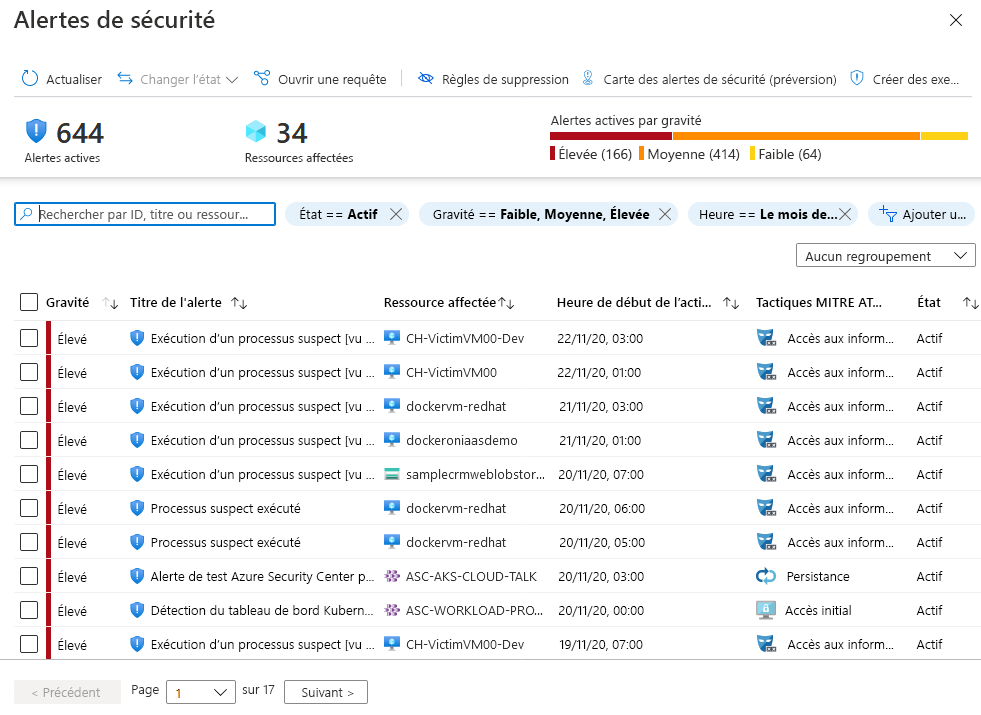

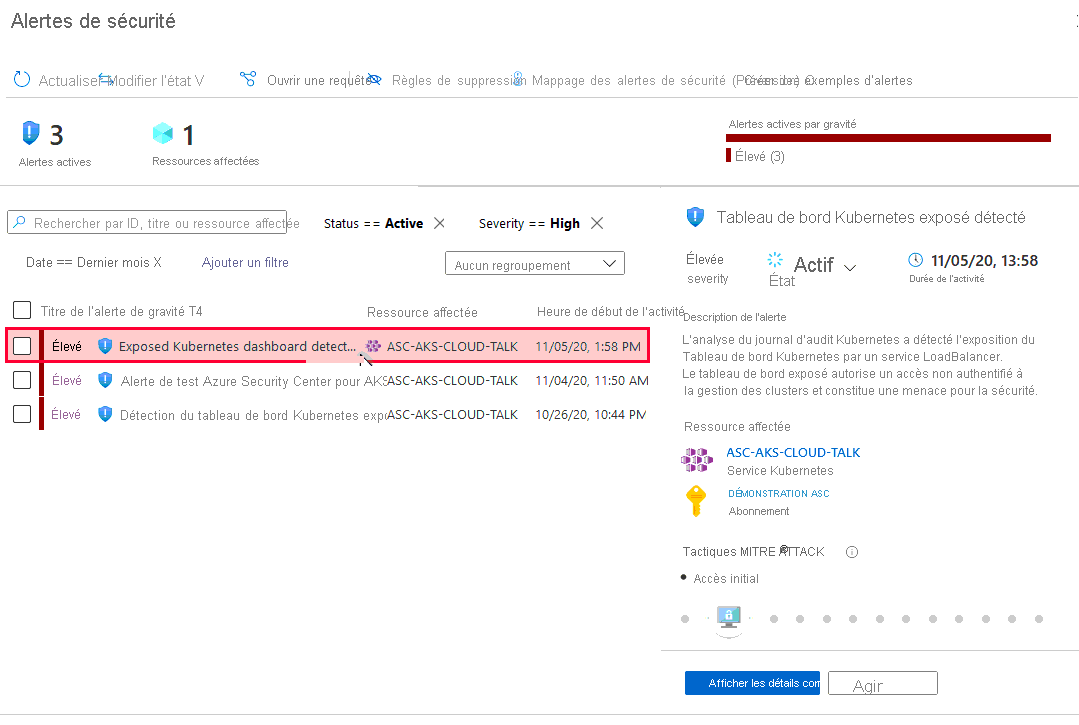

Gérer vos alertes de sécurité

La page de présentation de Microsoft Defender pour le cloud montre la vignette Alertes de sécurité en haut de la page et sous la forme d’un lien dans la barre latérale.

La page Alertes de sécurité affiche les alertes actives. Vous pouvez trier la liste par gravité, titre d’alerte, ressource affectée, heure de début de l’activité. Les tactiques MITRE ATTACK et l’état.

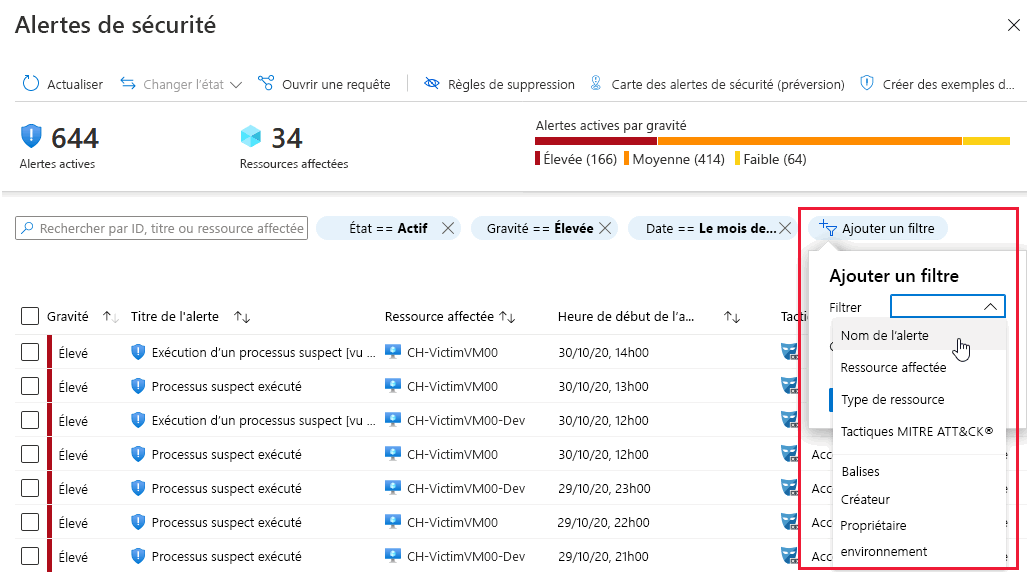

Pour filtrer la liste des alertes, sélectionnez l’un des filtres appropriés.

La liste se met à jour en fonction des options de filtrage. Le filtrage peut être utile. Par exemple, vous souhaiterez peut-être traiter les alertes de sécurité qui se sont produites au cours des dernières 24 heures, car vous recherchez une violation de sécurité potentielle du système.

Répondre à des alertes de sécurité

Dans la liste Alertes de sécurité, sélectionnez une alerte. Un volet latéral s’ouvre, affichant une description de l’alerte et de toutes les ressources affectées.

Afficher les détails complets affiche des informations supplémentaires.

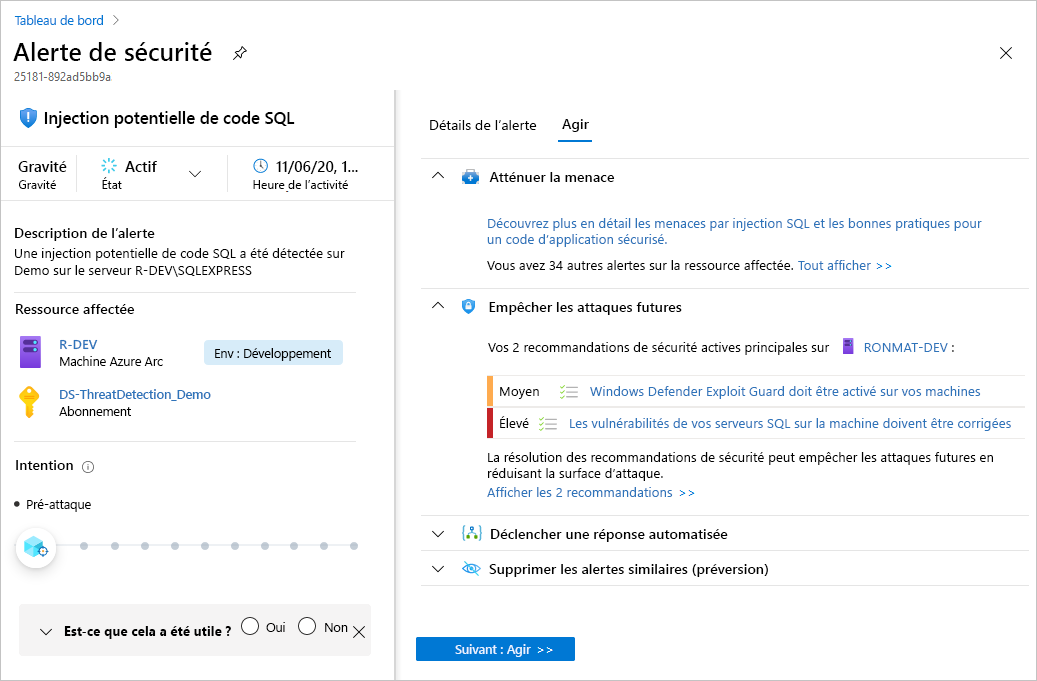

Le volet gauche de la page d’alerte de sécurité affiche des informations générales concernant l’alerte de sécurité : titre, gravité, état, durée d’activité, description de l’activité suspecte et ressource affectée. Utilisez les étiquettes de ressources pour déterminer le contexte organisationnel de la ressource.

Le volet droit comprend l’onglet Détails de l’alerte contenant des détails supplémentaires sur l’alerte pour vous aider à examiner le problème : adresses IP, fichiers, processus et bien plus encore.

Dans le volet droit figure aussi l’onglet Entreprendre une action. Utilisez cet onglet pour prendre d’autres mesures concernant l’alerte de sécurité. Actions telles que :

- Atténuer la menace. Fournit des étapes de correction manuelle pour cette alerte de sécurité.

- Empêcher de futures attaques. Fournit des recommandations de sécurité pour réduire la surface d’attaque, accroître la posture de sécurité et empêcher de futures attaques.

- Déclencher une réponse automatisée. Offre la possibilité de déclencher une application logique comme réponse à cette alerte de sécurité.

- Supprimer des alertes semblables. Offre la possibilité de supprimer de futures alertes ayant des caractéristiques semblables si l’alerte n’est pas pertinente pour votre organisation.