Déployer Azure DDoS Protection à l’aide du portail Azure

Déni de service distribué (DDoS)

Une attaque par déni de service (DoS) est une attaque qui a pour but d’empêcher l’accès à des services ou à des systèmes. Une attaque DoS provient d’un emplacement. Une attaque par déni de service distribué (DDoS) provient de plusieurs réseaux et systèmes.

Les attaques DDoS représentent certains des problèmes de disponibilité et de sécurité majeurs auxquels sont confrontés les clients qui déplacent leurs applications vers le cloud. Une attaque DDoS tente de drainer les ressources d’une API ou d’une application, rendant cette dernière indisponible pour les utilisateurs légitimes. Les attaques DDoS peuvent être ciblées sur n’importe quel point de terminaison qui est publiquement accessible via Internet.

Implémentation de DDoS

Combiné aux meilleures pratiques de conception d’application, Azure DDoS Protection assure une excellente protection contre les attaques DDoS. Azure DDoS Protection offre les niveaux de service suivants :

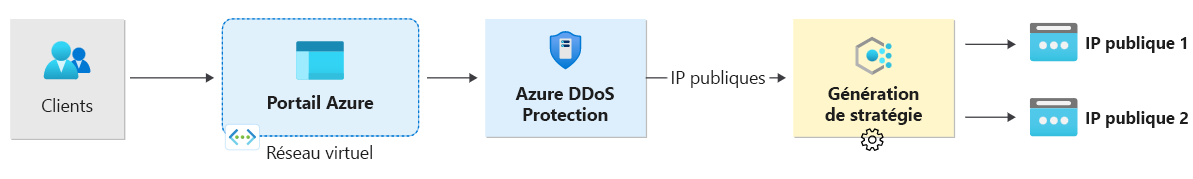

Protection réseau. Fournit des fonctionnalités d’atténuation par rapport à la protection de l’infrastructure DDoS, qui sont spécialement destinées aux ressources de réseau virtuel Azure. Azure DDoS Protection est facile à activer et ne demande aucun changement dans l’application. Ces stratégies sont appliquées aux adresses IP publiques associées aux ressources déployées sur des réseaux virtuels. Les données de télémétrie en temps réel sont disponibles par le biais d’affichages Azure Monitor pendant une attaque et à des fins d’historique. Des analyses avancées de la prévention des attaques sont disponibles par le biais de paramètres de diagnostic. Vous pouvez ajouter une protection de la couche Application via le pare-feu d’applications web (WAF) Azure Application Gateway. La protection est assurée pour les adresses IP publiques IPv4 et IPv6 Azure.

Protection IP. La protection IP DDoS est un modèle de paiement par adresse IP protégée. La protection IP DDoS présente les mêmes caractéristiques techniques de base que la Protection réseau DDoS. Toutefois, il existe des services à valeur ajoutée tels que le support de réponse rapide DDoS, la protection des coûts, et les remises sur WAF.

DDoS Protection protège les ressources d’un réseau virtuel. La protection inclut les adresses IP publiques de machine virtuelle, les équilibreurs de charge et les passerelles applicatives. Associé à Application Gateway WAF, le service DDoS Protection peut fournir des fonctionnalités d’atténuation complète pour les couches 3 à 7.

Types d’attaques DDoS

DDoS Protection peut atténuer les types d’attaques suivants.

Attaques volumétriques. L’objectif de ces attaques est de submerger la couche réseau d’une quantité substantielle de trafic apparemment légitime. Elles incluent les saturations UDP, les saturations par amplification et autres saturations par falsification de paquets.

Attaques de protocole. Ces attaques rendent une cible inaccessible, en exploitant une faille dans la pile de protocole des couches 3 et 4. Les attaques incluent les attaques par saturation SYN, les attaques par réflexion, et d’autres attaques de protocole.

Attaques de la couche Ressource (application). ces attaques ciblent les paquets d’application web pour interrompre la transmission des données entre des hôtes. Les attaques incluent les violations de protocole HTTP, l’injection SQL, les scripts de site à site, et autres attaques de la couche 7.

Fonctionnalités d’Azure DDoS Protection

Voici quelques-unes des fonctionnalités d’Azure DDoS Protection :

Intégration de la plateforme native. Intégrée en mode natif dans Azure et configurée par le biais du portail.

Protection clé en main. Configuration simplifiée de la protection de toutes les ressources immédiatement.

Monitoring du trafic Always On. Vos modèles de trafic d’application sont surveillés 24h/24 et 7j/7, à la recherche d’indicateurs d’attaques DDoS.

Réglage adaptatif. Profilage et ajustement du trafic de votre service.

Analytique des attaques. Recevez des rapports détaillés toutes les cinq minutes pendant une attaque, et un résumé complet une fois l’attaque terminée.

Métriques et alertes Azure. Des métriques récapitulatives de chaque attaque sont accessibles via Azure Monitor. Vous pouvez configurer des alertes pour le début et la fin d’une attaque, ainsi que pendant qu’elle se produit, avec des métriques d’attaque intégrées.

Protection multi-couches. En cas de déploiement avec WAF, DDoS Protection protège à la fois au niveau de la couche Réseau et de la couche Application.

Examinons un peu plus en détail certaines fonctionnalités clés de DDoS Protection.

Analyse permanente du trafic

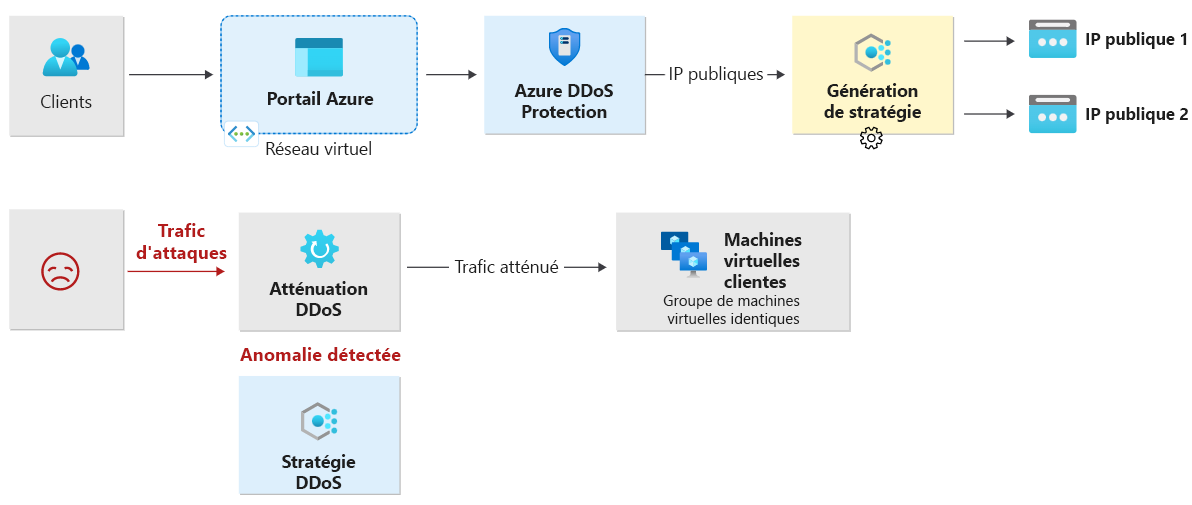

DDoS Protection surveille l’utilisation du trafic réelle et la compare en permanence aux seuils définis dans la stratégie DDoS. Si le seuil de trafic est dépassé, l’atténuation DDoS est lancée automatiquement. Quand le trafic repasse sous le seuil, l’atténuation est arrêtée.

Pendant l’atténuation, le trafic envoyé vers la ressource protégée est redirigé et plusieurs vérifications sont effectuées.

- Vérifiez que les paquets sont conformes aux spécifications Internet et qu’ils ne sont pas mal formés.

- Interagir avec le client pour déterminer s’il s’agit éventuellement d’un paquet falsifié (par exemple, au moyen des techniques SYN Auth ou SYN Cookie ou en supprimant un paquet afin que la source le retransmette).

- Limiter le débit des paquets si aucune autre méthode de mise en œuvre ne peut être effectuée.

Le service de protection DDoS supprime le trafic d’attaque et transfère le trafic restant vers la destination prévue. Quelques minutes après la détection de l’attaque, vous êtes informé avec les métriques Azure Monitor. Vous pouvez configurer la journalisation de la télémétrie d’Azure DDoS Protection de manière à écrire les journaux d’activité des options disponibles en vue d’une analyse future. Les données des métriques dans Azure Monitor pour Azure DDoS Protection sont conservées pendant 30 jours.

Réglage adaptatif en temps réel

Le service Azure DDoS Protection aide à protéger les clients et à empêcher les impacts sur d’autres clients. Par exemple, si un service est provisionné pour un volume de trafic entrant légitime inférieur au taux de déclenchement de la stratégie de protection DDoS à l’échelle de l’infrastructure, une attaque DDoS sur les ressources du client peut passer inaperçue. De manière plus générale, la complexité des récentes attaques (comme les attaques DDoS multivectorielles) et les comportements spécifiques aux applications des locataires demandent des stratégies de protection adaptées par client.

Métriques, alertes et journaux d’attaque

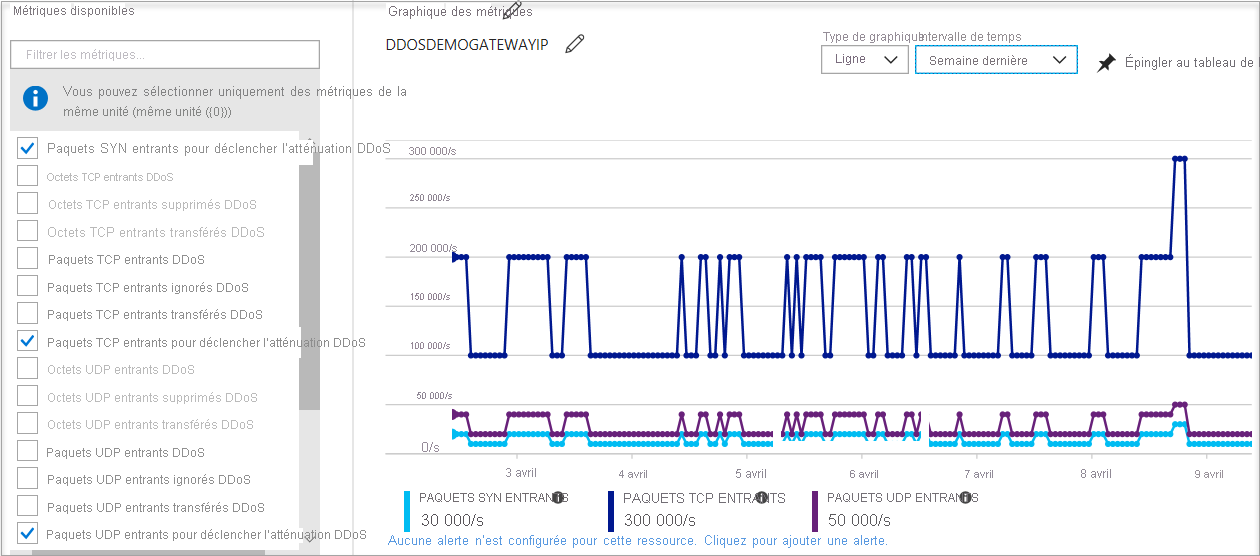

DDoS Protection expose des données de télémétrie riches par le biais de l’outil Azure Monitor. Vous pouvez configurer des alertes pour une des mesures d’Azure Monitor utilisée par DDoS Protection. Vous pouvez intégrer la journalisation à Splunk (Azure Event Hubs), Journaux Azure Monitor et Stockage Azure pour l’analyse avancée via l’interface des diagnostics d’Azure Monitor.

Dans le portail Azure, sélectionnez Surveiller > Métriques. Dans le volet Métriques, sélectionnez le groupe de ressources, le type de ressource Adresse IP publique et votre adresse IP publique Azure. Les métriques DDoS sont visibles dans le volet Métriques disponibles.

DDoS Protection applique trois stratégies de prévention réglées automatiquement (SYN, TCP et UDP) pour chaque IP publique de la ressource protégée, dans le réseau virtuel sur lequel la protection DDoS est activée. Vous pouvez afficher les seuils de stratégie en sélectionnant les métriques Paquets [SYN/TCP/UDP] entrants pour déclencher l’atténuation DDoS.

Les seuils de stratégie sont configurés automatiquement par le biais du système de profilage du trafic réseau basé sur l’apprentissage automatique. L’atténuation des risques liés à DDoS pour une adresse IP n’a lieu que si le seuil de stratégie est dépassé.

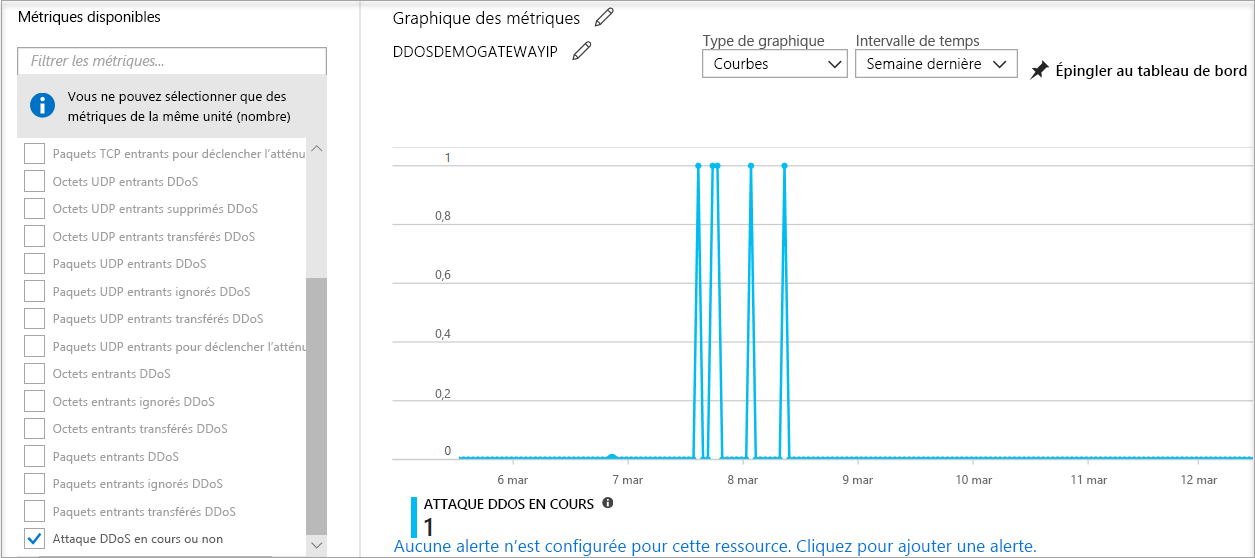

Si l’adresse IP publique subit une attaque, la valeur pour la métrique Sous attaque DDoS ou non passe à 1, car la protection DDoS effectue une atténuation du trafic d’attaque.

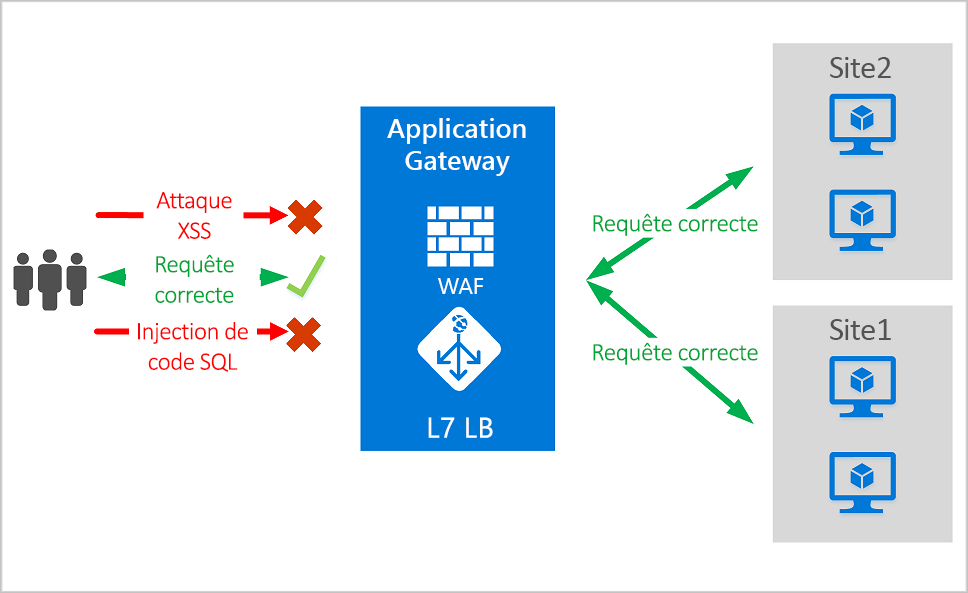

Protection multi-couches

Pour lutter spécifiquement contre les attaques sur les ressources au niveau de la couche application et renforcer la sécurité des applications web, vous devez configurer un pare-feu d’applications web (WAF). WAF inspecte le trafic web entrant pour bloquer les injections SQL, les scripts intersites, les attaques DDoS et autres attaques au niveau de la couche 7. WAF est une fonctionnalité d’Application Gateway fournie par Azure pour protéger de manière centralisée vos applications web contre les vulnérabilités et exploits courants. Il existe d’autres offres WAF disponibles auprès des partenaires Azure sur la Place de marché Azure.

Même les pare-feu d’application web sont vulnérables aux attaques volumétriques et d’épuisement d’état. Nous vous recommandons donc d’activer DDoS Protection sur le réseau virtuel WAF pour contribuer à vous protéger contre les attaques volumétriques et de protocole.

Déployer un plan de protection DDoS

Les principales étapes du déploiement d’un plan DDoS Protection sont les suivantes :

- Créer un groupe de ressources

- Créer un plan de protection DDoS

- Activez la protection DDoS sur un réseau virtuel ou une adresse IP nouvelle ou existante

- Configurer la télémétrie DDoS

- Configurer les journaux de diagnostic DDoS

- Configurer des alertes DDoS

- Effectuez une attaque DDoS de test et surveillez les résultats.