Déployer des groupes de sécurité réseau à l’aide du portail Azure

Un groupe de sécurité réseau (NSG) dans Azure vous permet de filtrer le trafic réseau vers et à partir de ressources Azure dans un réseau virtuel Azure. Un groupe de sécurité réseau contient des règles de sécurité qui autorisent ou refusent le trafic réseau entrant ou sortant en direction/à partir des différents types de ressources Azure. Pour chaque règle, vous pouvez spécifier la source et la destination, le port et le protocole.

Règles de sécurité des groupes de sécurité réseau

Un groupe de sécurité réseau contient le nombre des règles souhaité (ou aucune), dans les limites de l’abonnement Azure. Chaque règle a ces propriétés.

- Nom. Doit être un nom unique au sein du groupe de sécurité réseau.

- Priorité. Peut être un nombre compris entre 100 et 4 096. Les règles sont traitées dans l’ordre croissant, car les nombres les plus faibles sont prioritaires. Une fois que le trafic correspond à une règle, le traitement s’arrête. A

- Source ou destination. Peut être définie sur Tout, une adresse IP individuelle ou un bloc de routage CIDR (10.0.0.0/24, par exemple), une étiquette de service ou un groupe de sécurité d’application.

- Protocole. Peut être TCP, UDP, ICMP, ESP, Ah ou N’importe lequel.

- Direction. Peut être configurée pour s’appliquer au trafic entrant ou sortant.

- Plage de ports. Peut être spécifiée en tant que port individuel ou plage de ports. Par exemple, indiquez 80 ou 10000-10005. La spécification de plages vous permet de créer moins de règles de sécurité.

- Action. Peut être configuré pour autoriser ou refuser.

Le pare-feu évalue les règles à l’aide de la source, du port source, de la destination, du port de destination et du protocole.

Règles de sécurité par défaut

Azure crée ces règles par défaut.

| Direction | Nom | Priorité | Source | Ports sources | Destination | Ports de destination | Protocole | y accéder |

|---|---|---|---|---|---|---|---|---|

| Entrante | AllowVNetInBound |

65 000 | VirtualNetwork |

0-65535 | VirtualNetwork |

0-65535 | Quelconque | Allow |

| Trafic entrant | AllowAzureLoadBalancerInBound |

65 001 | AzureLoadBalancer |

0-65535 | 0.0.0.0/0 | 0-65535 | Quelconque | Allow |

| Trafic entrant | DenyAllInbound |

65 500 | 0.0.0.0/0 | 0-65535 | 0.0.0.0/0 | 0-65535 | Quelconque | Deny |

| Règle de trafic sortant | AllowVnetOutBound |

65 000 | VirtualNetwork |

0-65535 | VirtualNetwork |

0-65535 | Quelconque | Allow |

| Règle de trafic sortant | AllowInternetOutBound |

65 001 | 0.0.0.0/0 | 0-65535 | Internet |

0-65535 | Quelconque | Allow |

| Règle de trafic sortant | DenyAllOutBound |

65 500 | 0.0.0.0/0 | 0-65535 | 0.0.0.0/0 | 0-65535 | Quelconque | Deny |

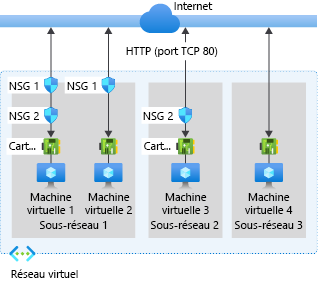

Ce diagramme et les puces illustrent différents scénarios de mode de déploiement des groupes de sécurité réseau.

Pour le trafic entrant, Azure traite les règles d’un groupe de sécurité réseau associé à un sous-réseau en premier, s’il en existe un, puis les règles d’un groupe de sécurité réseau associé à l’interface réseau, le cas échéant.

- VM1 :

Subnet1est associé à NSG1, de sorte que les règles de sécurité sont traitées et VM1 se trouve dansSubnet1. Sauf si vous avez créé une règle qui autorise le port 80 entrant, laDenyAllInboundrègle de sécurité par défaut refuse le trafic et n’est jamais évaluée par NSG2, car NSG2 est associé à l’interface réseau. Si NSG1 a une règle de sécurité qui autorise le port 80, NSG2 traite ensuite le trafic. Pour autoriser le port 80 vers la machine virtuelle, NSG1 et NSG2 doivent disposer tous deux d’une règle autorisant l’accès au port 80 à partir d’Internet. - VM2 : Les règles dans NSG1 sont traitées, car VM2 est également dans

Subnet1. Dans la mesure où VM2 ne dispose pas d’un groupe de sécurité réseau associé à son interface réseau, elle reçoit tout le trafic autorisé via NSG1 ou se voit refuser tout le trafic refusé par NSG1. Le trafic est soit autorisé, soit refusé à toutes les ressources dans le même sous-réseau lorsqu’un groupe de sécurité réseau est associé à un sous-réseau. - VM3 : Étant donné qu’aucun groupe de sécurité réseau n’est associé à

Subnet2, le trafic est autorisé dans le sous-réseau et traité par NSG2, car NSG2 est associé à l’interface réseau attachée à VM3. - VM4 : Le trafic est autorisé à VM4, car un groupe de sécurité réseau n’est pas associé à

Subnet3, ou à l’interface réseau de la machine virtuelle. L’intégralité du trafic réseau est autorisée via une interface réseau et un sous-réseau si aucun groupe de sécurité réseau leur est associé.

Pour le trafic sortant, Azure traite les règles d’un groupe de sécurité réseau associé à une interface réseau, s’il en existe un, puis les règles d’un groupe de sécurité réseau associé au sous-réseau, le cas échéant.

- VM1 : les règles de sécurité dans NSG2 sont traitées. Sauf si vous créez une règle de sécurité qui refuse le port 80 sortant vers Internet, la règle de sécurité AllowInternetOutbound par défaut autorise le trafic dans NSG1 et NSG2. Si NSG2 a une règle de sécurité qui refuse le port 80, le trafic est refusé et NSG1 ne l’évalue jamais. Pour refuser le port 80 à partir de la machine virtuelle, l’un au moins des groupes de sécurité réseau doit disposer d’une règle qui refuse l’accès à Internet par le port 80.

- VM2 : Tout le trafic est envoyé via l’interface réseau au sous-réseau, car l’interface réseau attachée à VM2 n’a pas de groupe de sécurité réseau qui lui est associé. Les règles dans NSG1 sont traitées.

- VM3 : si NSG2 présente une règle de sécurité qui refuse le trafic par le port 80, le trafic est refusé. Si NSG2 a une règle de sécurité qui autorise le port 80, le port 80 est autorisé à être sortant vers Internet, car un groupe de sécurité réseau n’est pas associé à

Subnet2. - VM4 : Tout le trafic réseau est autorisé à partir de VM4, car un groupe de sécurité réseau n’est pas associé à l’interface réseau attachée à la machine virtuelle, ou à

Subnet3.

Groupes de sécurité d’application

Les groupes de sécurité d’application (ASG) permettent de configurer la sécurité réseau comme un prolongement naturel de la structure de l’application, et donc de regrouper les machines virtuelles et définir des stratégies de sécurité réseau sur la base de ces groupes. Vous pouvez réutiliser votre stratégie de sécurité à grande échelle sans maintenance manuelle d’adresses IP explicites. La plateforme gère la complexité des adresses IP explicites et plusieurs ensembles de règles, ce qui vous permet de vous concentrer sur la logique métier.

Pour réduire le nombre de règles de sécurité dont vous avez besoin, créez des règles avec des étiquettes de service ou des groupes de sécurité d’application. Évitez les règles avec des adresses IP individuelles ou des plages d’adresses IP.

Filtrer le trafic réseau avec un groupe de sécurité réseau à l’aide du portail Azure

Vous pouvez utiliser un groupe de sécurité réseau pour filtrer le trafic réseau entrant et sortant d’un sous-réseau de réseau virtuel. Les groupes de sécurité réseau contiennent des règles de sécurité qui filtrent le trafic réseau par adresse IP, port et protocole. Les règles de sécurité sont appliquées aux ressources déployées dans un sous-réseau.

Les principales étapes pour filtrer le trafic réseau avec un groupe de sécurité réseau sont les suivantes :

- Créez un groupe de ressources.

- Créez un réseau virtuel.

- Créez des groupes de sécurité d’application.

- Créer des groupes de sécurité réseau

- Associer un groupe de sécurité réseau à un sous-réseau.

- Créer des règles de sécurité.

- Associer des cartes réseau à un ASG.

- Testez les filtres de trafic.

Pour afficher les étapes détaillées de toutes ces tâches, consultez Tutoriel : Filtrer le trafic réseau avec un groupe de sécurité réseau à l’aide du portail Azure.