Gérer la sécurité de l'entreprise à l'aide de Microsoft Sentinel

Votre organisation financière traite en permanence avec des clients et partenaires dans différentes régions du monde. De nombreuses transactions ont lieu chaque jour, et chacune d'entre elles doit être analysée et protégée, quel que soit son type ou les appareils et utilisateurs concernés. La stratégie de sécurité et d'analyse de votre organisation doit être axée sur la sécurité et l'analyse à l'échelle de l'entreprise.

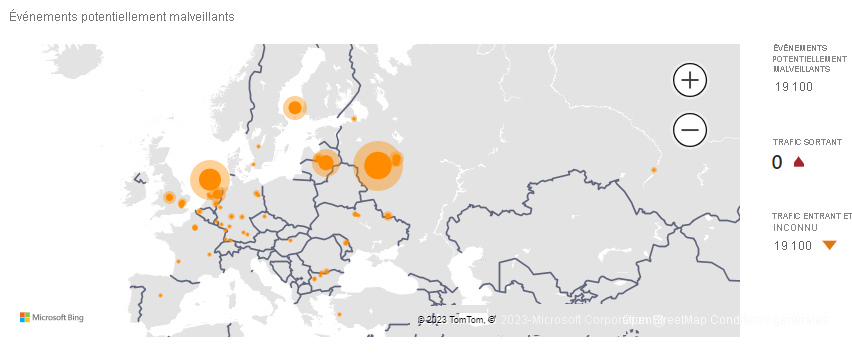

Cette unité décrit comment Microsoft Sentinel aide à analyser et à répondre aux menaces de sécurité au sein d'une organisation au niveau de l'entreprise. Vous pouvez utiliser Microsoft Sentinel pour :

- Obtenez une vue d'ensemble détaillée de votre entreprise, potentiellement à travers plusieurs clouds et sites locaux.

- Éviter de vous appuyer sur des outils complexes et disparates.

- Utiliser l’IA de niveau entreprise, conçue par des experts, pour identifier et gérer les menaces au sein de votre organisation.

Connecter vos sources de données à Microsoft Sentinel

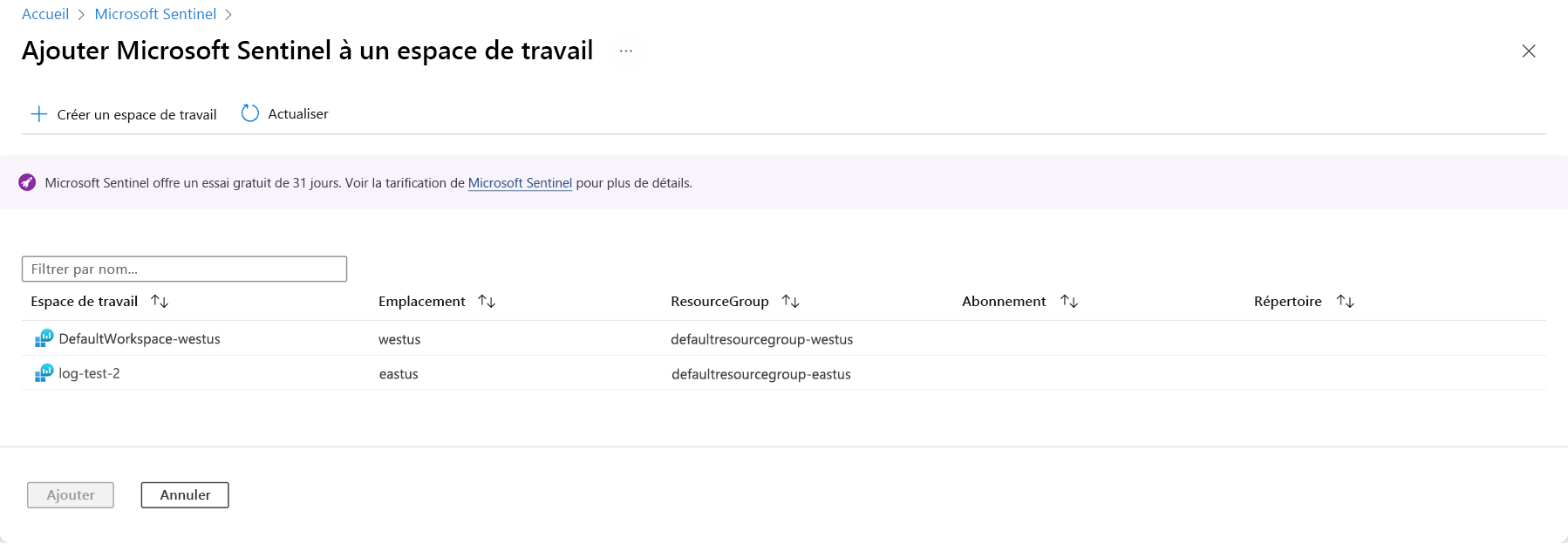

Pour implémenter Microsoft Sentinel, vous avez besoin d’un espace de travail Log Analytics. Lorsque vous créez une ressource Microsoft Sentinel dans le portail Azure, vous pouvez créer un espace de travail Log Analytics ou connecter un espace de travail existant.

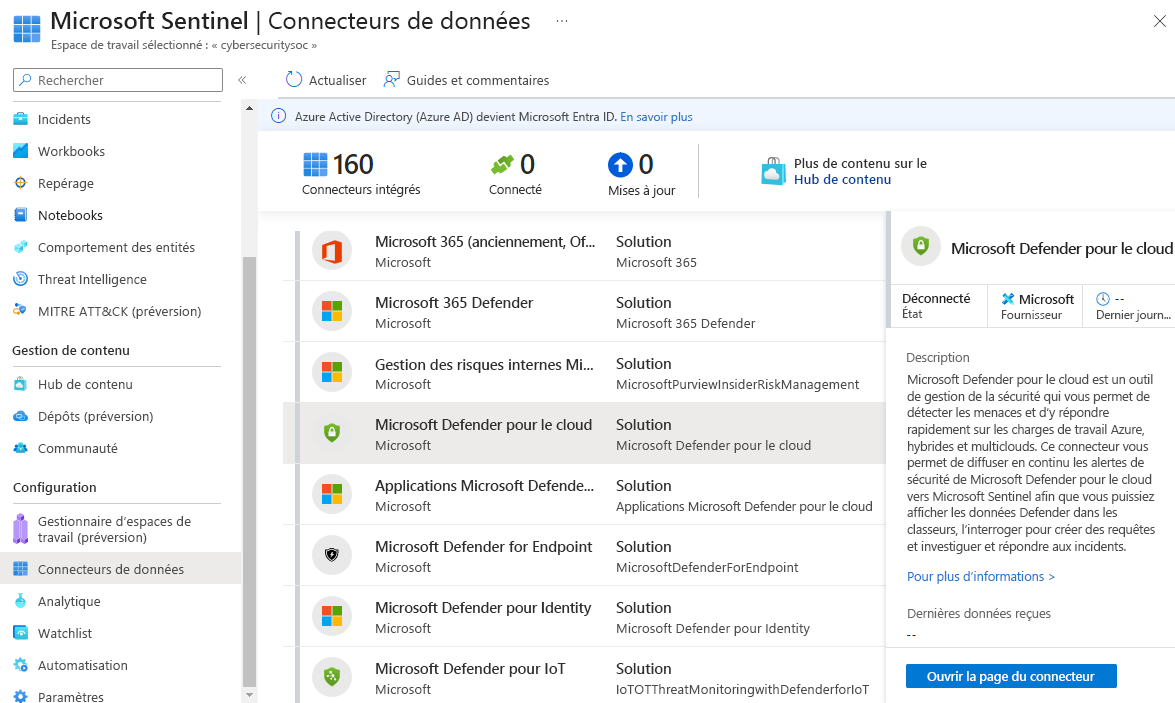

Après avoir créé la ressource Microsoft Sentinel et l'avoir connectée à un espace de travail, connectez les sources de données de votre entreprise. Installez des solutions avec des connecteurs de données à partir du hub de contenu. Sentinel s'intègre aux solutions Microsoft comme Microsoft Entra ID et Microsoft 365 par le biais de connecteurs.

Vous pouvez voir tous les connecteurs de données disponibles en sélectionnant Connecteurs de données sous Configuration dans le volet de navigation de gauche de Microsoft Sentinel.

Sélectionnez le connecteur de données approprié pour votre source de données, lisez les informations sur le connecteur et sélectionnez Ouvrir la page du connecteur pour consulter les conditions préalables pour votre connecteur. Assurez-vous de remplir toutes les conditions préalables pour connecter avec succès votre source de données.

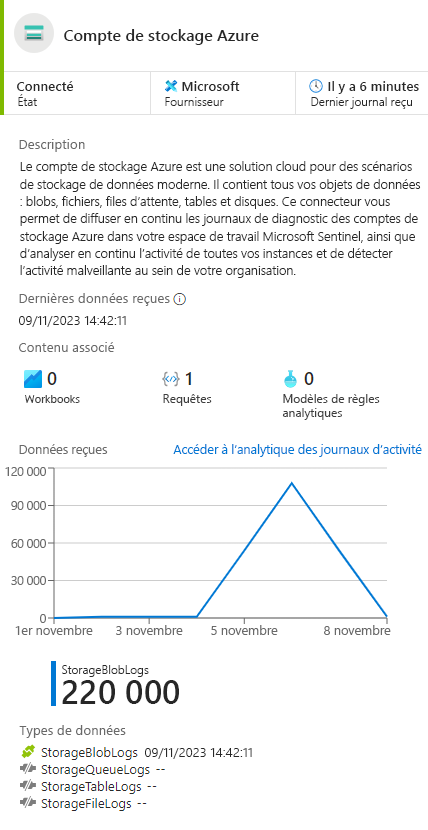

Lorsque vous connectez la source de données, vos journaux sont synchronisés avec Microsoft Sentinel. Un résumé des données collectées s'affiche dans le graphique Données reçues pour votre connecteur. Vous pouvez également voir les différents types de données collectées pour la source. Par exemple, le connecteur de compte de stockage Azure peut collecter des données de journal de Blob, de file d'attente, de fichier ou de table.

Une fois que vous avez connecté vos sources de données, Microsoft Sentinel commence à analyser votre entreprise.

Utiliser des alertes pour surveiller votre entreprise

Vous pouvez configurer des règles d’alerte pour examiner les anomalies et les menaces de manière plus intelligente. Les règles d'alerte précisent les menaces et les activités qui doivent donner lieu à des alertes. Vous pouvez répondre manuellement ou à l’aide de guides opérationnels pour les réponses automatisées.

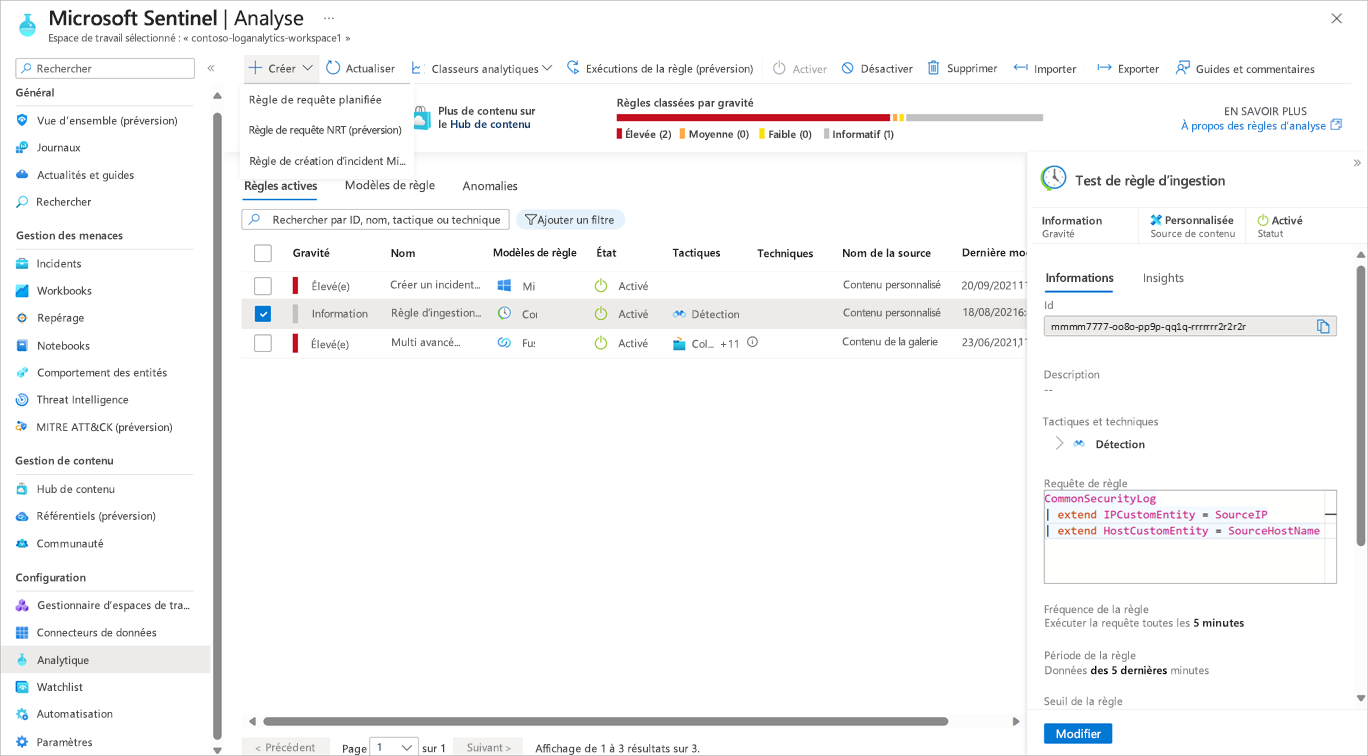

Sélectionnez Analytics dans le volet de navigation de gauche de Microsoft Sentinel, sous Configuration, pour afficher toutes les règles en place et en créer de nouvelles.

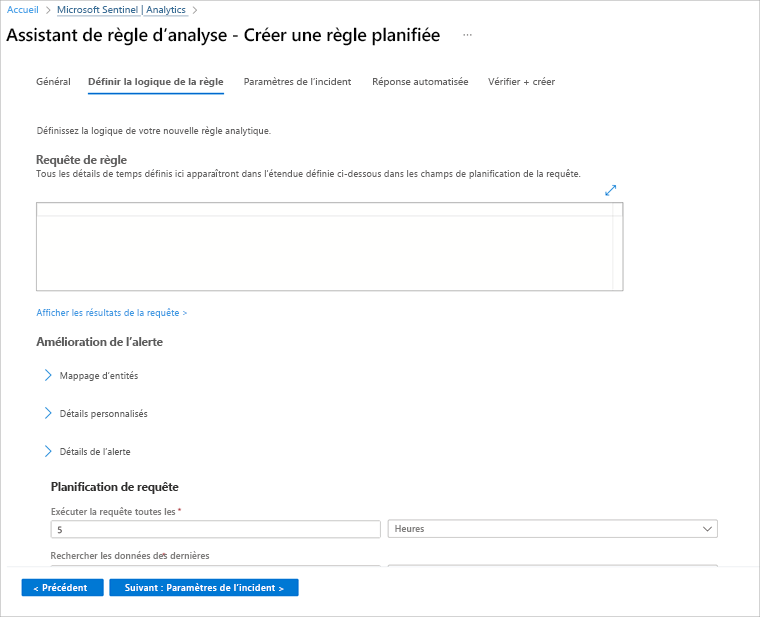

Lorsque vous créez une règle, vous indiquez si elle doit être activée ou non, ainsi que la gravité de l'alerte. Dans le champ Requête de règle de l'onglet Définir la logique de la règle, saisissez une requête de règle.

Par exemple, la requête suivante permet de déterminer si un nombre suspect de machines virtuelles Azure sont créées ou mises à jour, ou si un nombre suspect de déploiements de ressources a lieu.

AzureActivity

| where OperationName == "Create or Update Virtual Machine" or OperationName == "Create Deployment"

| where ActivityStatus == "Succeeded"

| make-series dcount(ResourceId) default=0 on EventSubmissionTimestamp in range(ago(7d), now(), 1d) by Caller

Dans la section Planification de la requête, vous pouvez définir la fréquence d'exécution de la requête et la période de données à rechercher. Dans la section Seuil d'alerte, vous pouvez spécifier le niveau à partir duquel une alerte doit être déclenchée.

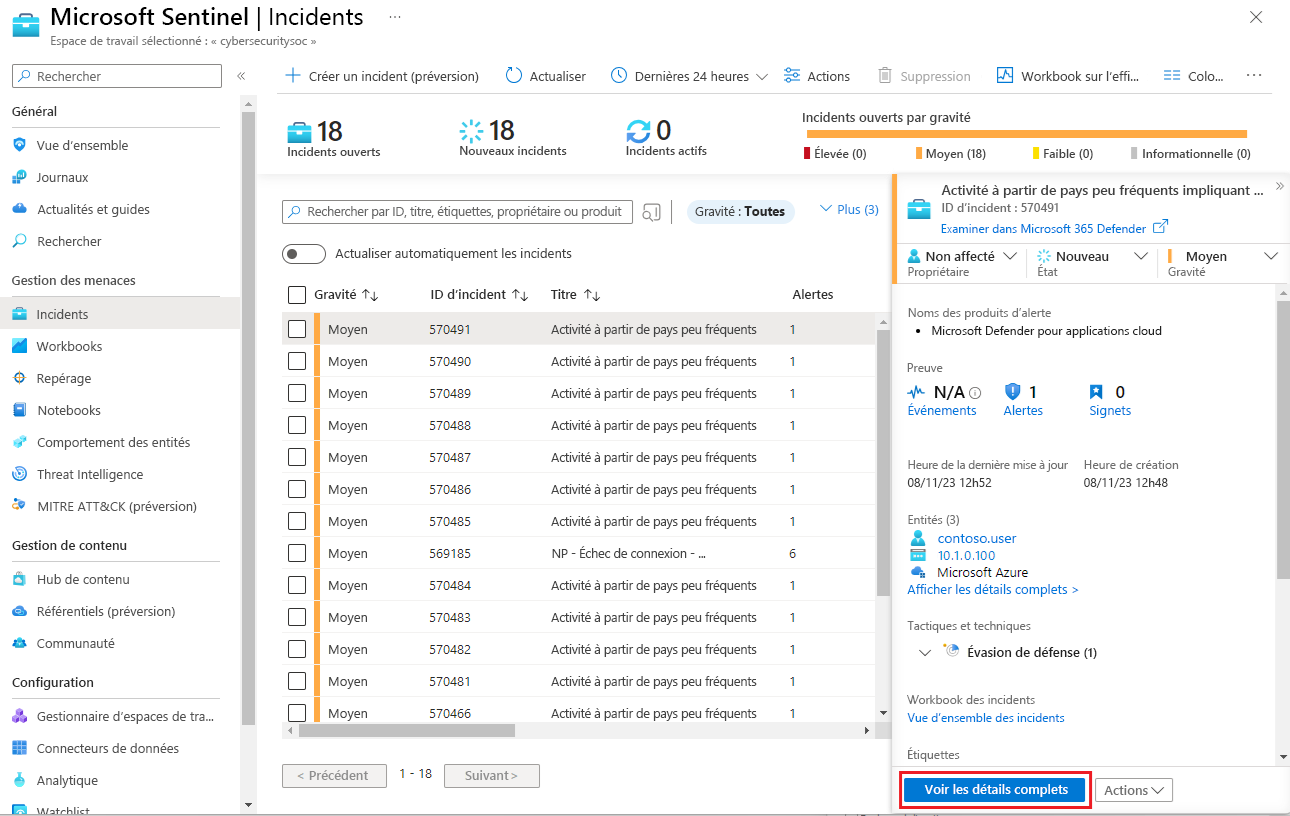

Investiguer les incidents

Microsoft Sentinel regroupe les alertes générées sous forme d'incidents en vue d'un examen plus approfondi. Sélectionnez Incidents dans le volet de navigation de gauche de Microsoft Sentinel, sous Gestion des menaces, pour afficher les détails de tous vos incidents, comme le nombre d'incidents clos, le nombre d'incidents ouverts, la date de l'incident et sa gravité.

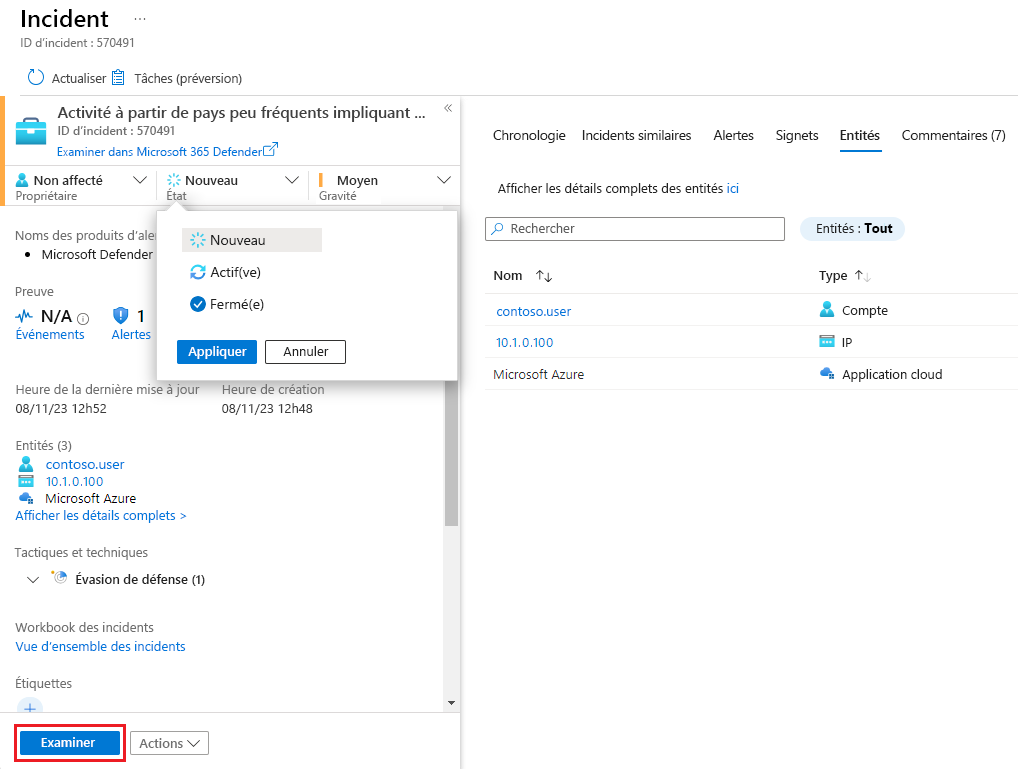

Pour commencer à enquêter sur un incident, sélectionnez l'incident en question. Vous obtenez des informations sur l'incident dans le volet de droite. Sélectionnez Afficher les détails complets pour obtenir plus d’informations.

Pour enquêter sur l'incident, modifiez son statut de Nouveau à Actif, attribuez-le à un propriétaire et sélectionnez Enquêter.

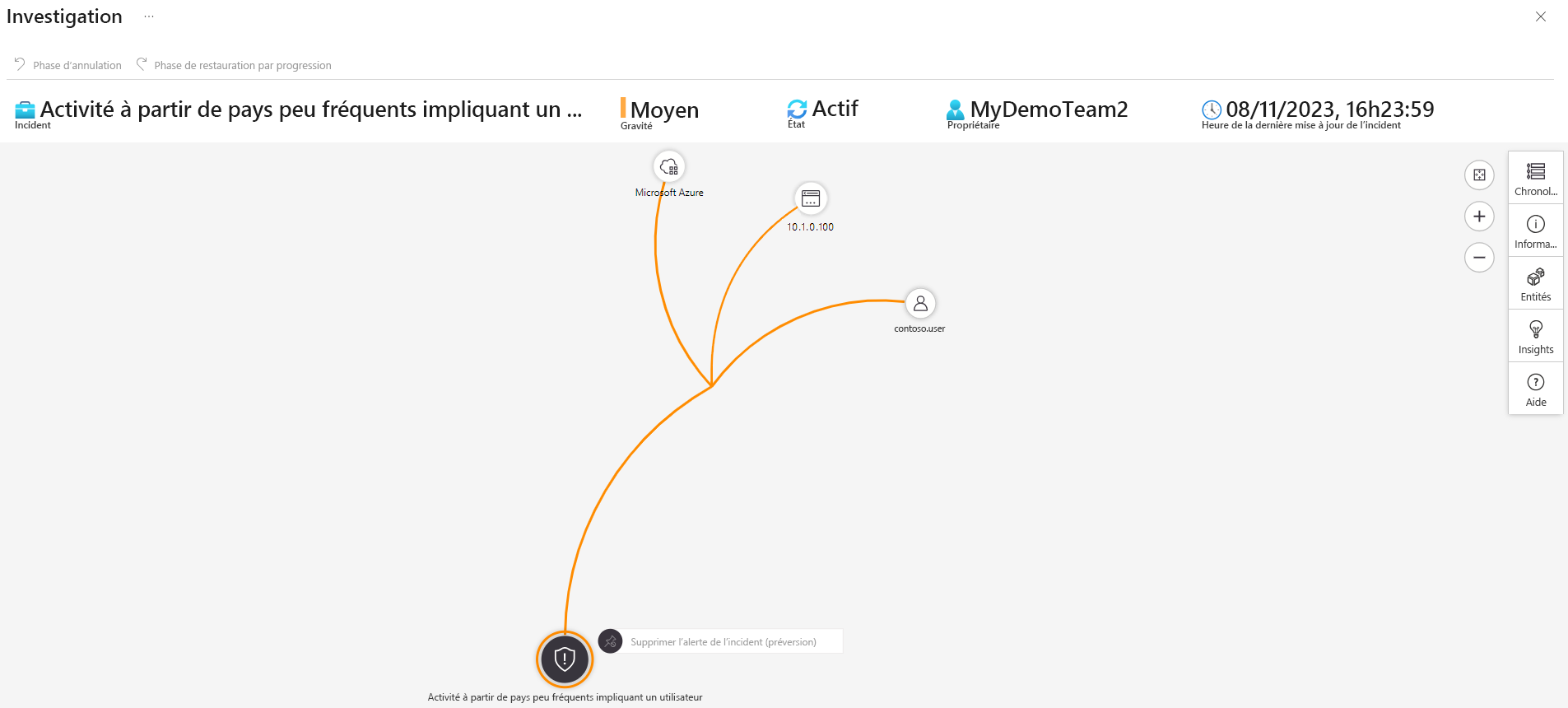

Le mappage d'enquête vous aide à comprendre les causes d'un incident et l'étendue concernée. Vous pouvez également utiliser le mappage pour mettre en corrélation les données relatives à un incident.

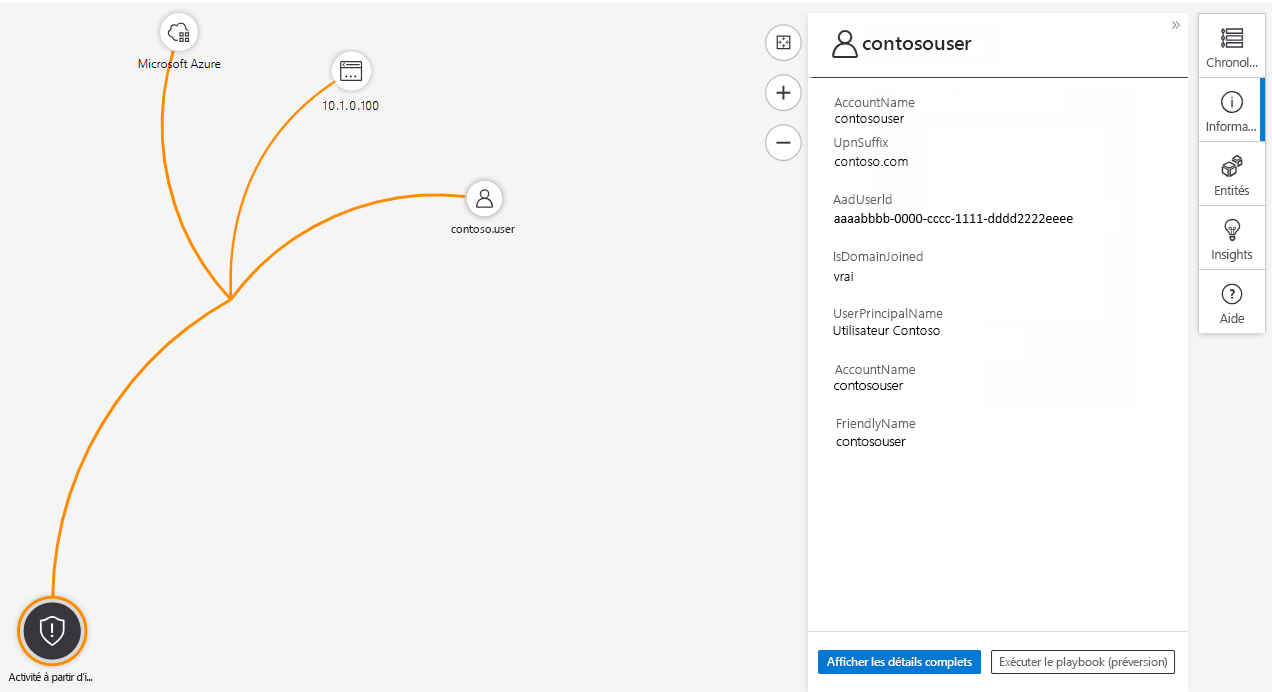

Le mappage des enquêtes vous permet d’explorer au niveau du détail un incident. Plusieurs entités, y compris des utilisateurs, des appareils et des appliances, peuvent être mappées à un incident. Par exemple, vous pouvez obtenir des détails sur un utilisateur identifié dans le cadre de l'incident.

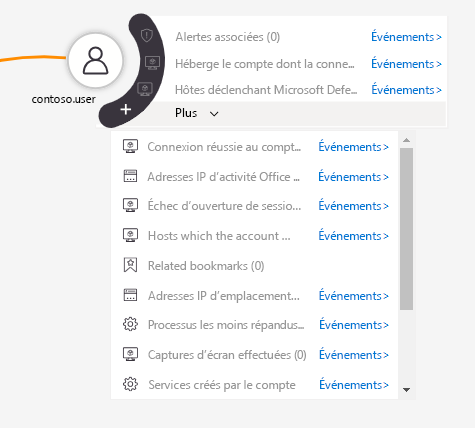

Si vous survolez une entité, vous verrez apparaître une liste de requêtes d'exploration conçues par des analystes et des experts en sécurité de Microsoft. Vous pouvez utiliser les requêtes d'exploration pour enquêter plus efficacement.

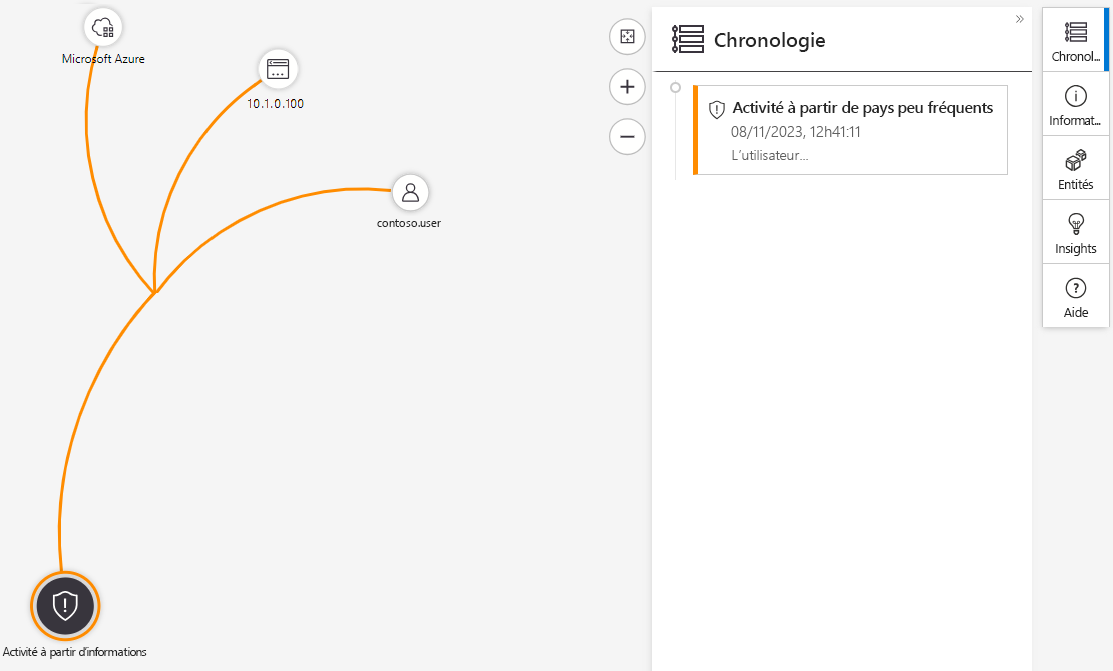

Le mappage des requêtes vous donne également une chronologie qui vous aide à comprendre quel événement s’est produit à un moment donné. Utilisez la fonctionnalité de chronologie pour comprendre le chemin qu’une menace a pu prendre au fil du temps.