Comprendre les concepts de sécurité dans Dataverse

L’une des fonctionnalités clés de Dataverse est son modèle de sécurité enrichi qui peut être adapté en fonction de nombreux scénarios d’utilisation commerciale. Ce modèle de sécurité est en jeu seulement si une base de données Dataverse est disponible dans l’environnement. En tant qu’administrateur, vous n’allez probablement pas créer vous-même l’intégralité du modèle de sécurité, mais vous allez souvent être impliqué dans le processus de gestion des utilisateurs, en vous assurant qu’ils disposent de la configuration appropriée et en résolvant les problèmes liés à un accès sécurisé.

Sécurité basée sur les rôles

Dataverse utilise la sécurité basée sur les rôles pour regrouper une collection de privilèges. Ces rôles de sécurité peuvent être associés soit directement à des utilisateurs, soit à des centres de profit et des équipes Dataverse. Des utilisateurs peuvent ensuite être associés à l’équipe, et donc tous les utilisateurs associés à l’équipe bénéficient du rôle. Un concept clé de la sécurité de Dataverse à comprendre est que les privilèges sont cumulables avec le plus grand nombre d’accès prévalant. Par exemple, si un utilisateur a deux rôles de sécurité, l’un avec des privilèges de suppression mais sans privilèges d’écriture et l’autre avec des privilèges d’écriture mais sans privilèges de suppression, l’utilisateur pourra à la fois supprimer et écrire dans l’environnement. De même, si vous avez accordé un accès en lecture au niveau de l’organisation élargi à tous les enregistrements de contact, vous ne pouvez pas revenir en arrière et masquer un seul enregistrement.

Centres de profit

Les centres de profit offrent une sécurité et une structure permettant de regrouper les utilisateurs et permettent souvent d’imiter la structure par département d’une organisation. Chaque utilisateur affecté à un environnement Dataverse fait partie d’un centre de profit. Chaque base de données Dataverse a un seul centre de profit racine et plusieurs centres de profit enfants peuvent être créées si nécessaire. Tout centre de profit enfant peut être supprimé, mais le centre de profit racine ne peut l’être. En outre, chaque centre de profit enfant peut avoir d’autres centres de profit enfants.

Un centre de profit parent désigne tout centre de profit auquel sont rattachés un ou plusieurs centres de profit dans la hiérarchie.

Un centre de profit enfant désigne tout centre de profit se trouvant immédiatement sous un autre dans la hiérarchie commerciale d’une organisation.

Les centres de profit peuvent être structurés conformément à une structure organisationnelle traditionnelle pour l’accès hiérarchique aux données ou de sorte que les données soient compartimentées dans une hiérarchie arborescente, et l’utilisateur peut travailler et accéder aux données de tout centre de profit, quel que soit le centre de profit auquel il est affecté. Pour en savoir plus sur la création d’une telle structure de données, consultez Structure matricielle d’accès aux données (centres de profit modernisés).

Remarque

Les rôles de sécurité d’un utilisateur sont affectés dans son centre de profit. Si un utilisateur est déplacé vers un autre centre de profit, ses rôles de sécurité doivent être réaffectés. Chaque utilisateur est membre d’un seul centre de profit, mais une équipe peut avoir des membres utilisateurs de plusieurs centres de profit. L’implémentation de la sécurité au niveau des colonnes sera décrite plus loin dans ce module.

Propriété de table/d’enregistrement

Dataverse prend en charge deux types de propriété d’enregistrement : appartenant à une organisation et appartenant à un utilisateur ou une équipe. La propriété d’enregistrement est un choix qui est effectué lors de la création de la table et ne peut pas être modifié. Pour des raisons de sécurité, les seuls choix de niveau d’accès pour les enregistrements appartenant à une organisation sont les suivants : l’utilisateur peut ou non effectuer l’opération. Pour les enregistrements appartenant à un utilisateur ou à une équipe, les choix de niveau d’accès pour la plupart des privilèges sont les suivants :

Organisation hiérarchisée

Centre de profit

Centre de profit et centre de profit enfant

Uniquement les enregistrements de l’utilisateur

Propriété d’enregistrement dans les centres de profit modernisés

Dans les centres de profit modernisés, vous pouvez avoir des utilisateurs propriétaires d’enregistrements dans tous les centres de profit. Tout ce dont les utilisateurs ont besoin est un rôle de sécurité (dans tout centre de profit) qui dispose du privilège de lecture sur la table d’enregistrements. Les utilisateurs n’ont pas besoin d’avoir un rôle de sécurité affecté dans chaque centre de profit où réside l’enregistrement. L’utilisation de cette fonctionnalité nécessite certains ajustements des paramètres de votre organisation. Pour en savoir plus sur la configuration, consultez Propriété d’enregistrement dans les centres de profit modernisés.

Équipes (y compris les équipes de groupe)

Les équipes sont une autre composante importante de la sécurité. Les équipes appartiennent à un centre de profit. Chaque centre de profit possède une équipe par défaut créée automatiquement lors de sa création. Les membres de l’équipe par défaut sont gérés par Dataverse et contiennent toujours tous les utilisateurs associés au centre de profit concerné. Vous ne pouvez ni ajouter, ni supprimer manuellement des membres de l’équipe par défaut : ils sont ajustés dynamiquement par le système au fur et à mesure que de nouveaux utilisateurs sont associés aux/dissociés des centres de profit. Il existe deux types d’équipes : les équipes propriétaires et les équipes d’accès.

Les équipes propriétaires peuvent détenir des enregistrements, ce qui donne à tout membre de l’équipe un accès direct à ces enregistrements. Les utilisateurs peuvent être membres de plusieurs équipes. Ainsi, les équipes peuvent être un moyen efficace d’accorder des autorisations aux utilisateurs de manière générale, sans microgérer l’accès au niveau de l’utilisateur individuel.

Les équipes d’accès sont abordées dans la section suivante dans le cadre du partage d’enregistrement.

Partage d’enregistrement

Les enregistrements individuels peuvent être partagés un par un avec un autre utilisateur. Il s’agit d’un moyen puissant de gérer les exceptions qui ne relèvent pas de la propriété d’enregistrement ou du membre d’un modèle d’accès de centre de profit. Cela devrait cependant être une exception, car il s’agit d’un moyen moins performant de contrôler l’accès. Le partage est plus difficile à dépanner, car il ne s’agit pas d’un contrôle d’accès implémenté de manière homogène. Le partage peut être effectué au niveau de l’utilisateur et de l’équipe. Partager avec une équipe est un mode de partage plus efficace. Un concept de partage plus avancé avec les équipes d’accès permet de créer automatiquement une équipe et de partager l’accès à des enregistrements avec l’équipe sur la base de l’application d’un modèle d’équipe d’accès (modèle d’autorisations). Une équipe d’accès peut également être utilisée sans les modèles, avec ajout manuel/suppression manuelle de ses membres. Une équipe d’accès est plus performante, car elle ne permet pas la possession d’enregistrements par l’équipe ou l’affectation de rôles de sécurité à l’équipe. Les utilisateurs bénéficient d’un accès aux enregistrements, car ils sont partagés avec l’équipe dont les utilisateurs sont membres.

Sécurité au niveau des enregistrements dans Dataverse

L’accès d’un utilisateur à un enregistrement est la combinaison de tous ses rôles de sécurité, du centre de profit auquel il est associé, des équipes dont il est membre et des enregistrements partagés avec lui. N’oubliez pas que tous les accès dans Dataverse sont cumulables pour tous ces concepts dans le cadre d’un environnement de base de données Dataverse. Ces droits sont accordés uniquement au sein d’une seule base de données et font l’objet d’un suivi individuel dans chaque base de données Dataverse : un utilisateur doit donc disposer d’une licence appropriée pour accéder à Dataverse.

Sécurité au niveau des colonnes permettant de contrôler l’accès

Lorsque le contrôle d’accès au niveau des enregistrements n’est pas adéquat pour votre scénario métier, Dataverse fournit une fonctionnalité de sécurité au niveau des colonnes pour permettre un contrôle plus granulaire de la sécurité au niveau des colonnes. La sécurité au niveau des colonnes peut être activée sur toutes les colonnes personnalisés et la plupart des colonnes système. Les métadonnées de chaque colonne définissent s’il s’agit d’une option disponible pour la colonne système.

La sécurité au niveau des colonnes est activée colonne par colonne. L’accès est ensuite géré en créant un profil de sécurité de colonne. Le profil contient toutes les colonnes pour lesquelles la sécurité au niveau des colonnes est activée et l’accès accordé par ce profil spécifique. Chaque colonne peut être contrôlée dans le profil pour un accès en création, mise à jour ou lecture. Les profils de sécurité de colonne sont ensuite associés à un utilisateur ou des équipes pour accorder ces privilèges aux utilisateurs sur les enregistrements auxquels ils ont déjà accès. Notez que la sécurité au niveau des colonnes n’a rien à voir avec la sécurité au niveau des enregistrements. Un utilisateur doit déjà avoir accès à l’enregistrement du profil de sécurité de colonne pour lui accorder l’accès aux colonnes. La sécurité au niveau des colonnes doit être utilisée si nécessaire et sans excès, car elle peut ajouter une surcharge préjudiciable si elle est trop utilisée.

Pour en savoir plus sur l’implémentation de la sécurité au niveau des colonnes, nous avons inclus un exemple un peu plus loin dans cette unité.

Gestion de la sécurité dans plusieurs environnements

Il est possible de regrouper et déplacer les rôles de sécurité et les profils de sécurité de colonne d’un environnement à l’autre à l’aide de solutions Dataverse. Les centres de profit et les équipes doivent être créés et gérés dans chaque environnement, ainsi que l’affectation des utilisateurs aux composants de sécurité nécessaires.

Configuration de la sécurité d’un environnement d’utilisateurs

Une fois les rôles, les équipes et les centres de profit créés dans un environnement, vous pouvez affecter aux utilisateurs leurs configurations de sécurité. Tout d’abord, lorsque vous créez un utilisateur, vous l’associez à un centre de profit. Par défaut, il s’agit du centre de profit racine de l’organisation. Il est également ajouté à l’équipe par défaut de ce centre de profit.

De plus, vous affectez tous les rôles de sécurité dont l’utilisateur a besoin. Vous l’ajoutez également en tant que membre de toute équipe. N’oubliez pas que les équipes peuvent également avoir des rôles de sécurité, donc les droits effectifs de l’utilisateur sont la combinaison des rôles de sécurité affectés directement combinés avec ceux de toutes les équipes dont il est membre. La sécurité est toujours additive, offrant l’autorisation la moins restrictive de l’un de ses droits.

N’oubliez pas non plus que si vous avez utilisé la sécurité au niveau des colonnes, vous devez associer l’utilisateur ou une équipe de l’utilisateur à l’un des profils de sécurité de colonne que vous avez créés.

En raison de sa complexité, l’établissement d’un plan de sécurité est optimisé dans le cadre d’un effort conjoint entre les créateurs d’applications et l’équipe qui administre les autorisations de l’utilisateur. Tout changement majeur doit être coordonné bien avant son déploiement dans l’environnement.

Exemple de configuration de la sécurité au niveau des colonnes

Avant d’aborder notre exemple, découvrons comment implémenter la sécurité au niveau des colonnes. Un administrateur système doit effectuer les tâches suivantes :

Activation de la sécurité au niveau des colonnes sur une ou plusieurs colonnes d’une table donnée

Association d’un autre profil de sécurité existant ou création d’un ou plusieurs profils de sécurité pour accorder l’accès approprié à des utilisateurs ou équipes spécifiques

Un profil de sécurité détermine :

Autorisations pour les colonnes sécurisées

Utilisateurs et équipes

Un profil de sécurité peut être configuré pour accorder à un utilisateur ou aux membres d’une équipe les autorisations suivantes au niveau des colonnes :

Lecture : accès en lecture seule aux données de la colonne concernée.

Création : les utilisateurs ou équipes du profil concerné peuvent ajouter des données à la colonne concernée lors de la création d’un enregistrement.

Mise à jour : les utilisateurs ou équipes du profil concerné peuvent mettre à jour les données de la colonne concernée après leur création.

Une combinaison de ces trois autorisations peut être configurée afin de déterminer les privilèges utilisateur pour une colonne de données spécifique.

Important

À moins qu’un ou plusieurs profils de sécurité ne soient affectés à un champ de sécurité activé, seuls les utilisateurs dotés du rôle de sécurité Administrateur système ont accès au champ.

À présent, voici le contexte de notre exemple : selon la stratégie de votre société, seuls les gestionnaires de compte et les administrateurs système doivent pouvoir consulter le crédit autorisé d’un client.

Pour restreindre l’accès, vous pouvez implémenter la sécurité au niveau des colonnes en procédant comme suit :

Activer la sécurité au niveau des colonnes

Connectez-vous à Power Apps en tant qu’administrateur.

Sélectionnez un environnement.

Dans le volet gauche, cliquez sur Dataverse.

Cliquez sur Tables, puis sélectionnez la vue Tout.

Sélectionnez la table Compte.

Dans le volet Schéma, cliquez sur Colonnes. Recherchez et sélectionnez la colonne Crédit autorisé. (Vous pouvez utiliser le champ de saisie de recherche en haut à droite de la vue Colonnes ou faire défiler la liste vers le bas.)

Dans le volet droit, cliquez sur Options avancées.

Sélectionnez Activer la sécurité au niveau des colonnes.

Cliquez sur Enregistrer. Une fois l’enregistrement terminé, la sécurité au niveau des colonnes est activée.

Configurer le profil de sécurité

Connectez-vous à Power Apps en tant qu’administrateur.

En haut à droite, cliquez sur l’icône (Paramètres) représentant un engrenage, puis sélectionnez Centre d’administration. Une instance distincte du navigateur du Centre d’administration Power Platform s’ouvre alors.

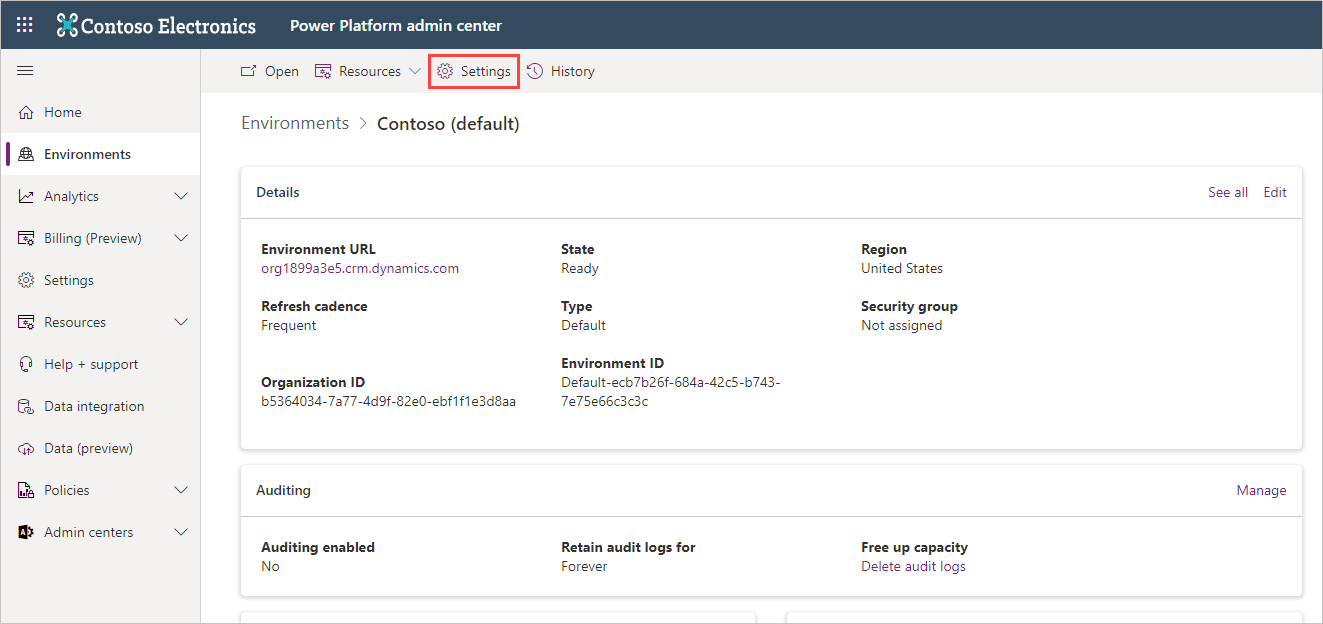

Cliquez sur Environnements dans le menu de navigation gauche, puis sélectionnez l’environnement dans lequel vous souhaitez configurer le profil de sécurité.

Dans le ruban d’en-tête, cliquez sur Paramètres.

Cliquez sur la liste déroulante Utilisateurs + autorisations, puis sélectionnez Profils de sécurité de colonne. (Vous pouvez également rechercher ce paramètre dans le champ de recherche sous l’en-tête de l’écran Paramètres.)

Dans le ruban supérieur, cliquez sur + Nouveau profil. Un volet nommé Créer un profil de sécurité de colonne s’affiche alors sur le côté droit de votre écran. Saisissez un nom, par exemple Gestionnaire de compte. Vous pouvez également ajouter une description, le cas échéant.

Cliquez sur Enregistrer. Le volet se ferme alors pour révéler votre nouveau profil répertorié sous Profils de sécurité de colonne.

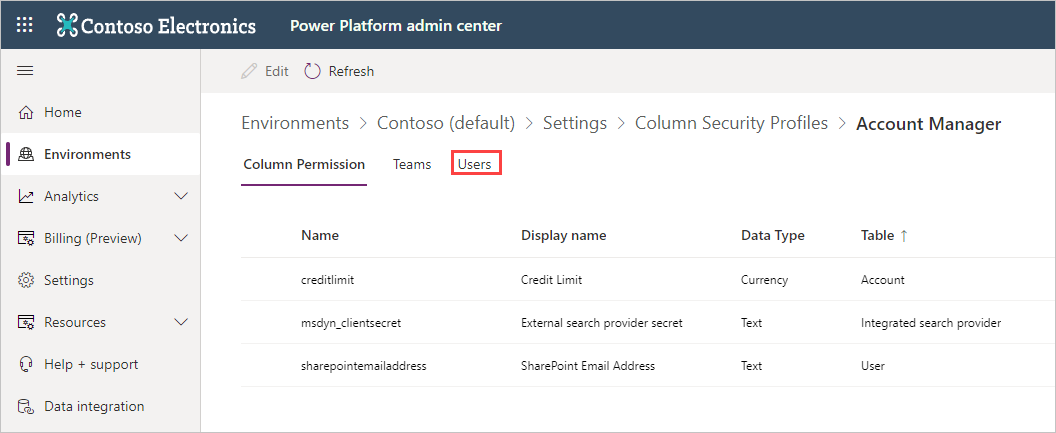

Sélectionnez votre profil Gestionnaire de compte. Ensuite, nous allons ajouter des utilisateurs à ce profil. Trois onglets sont représentés sous l’en-tête de l’écran, y compris Autorisation de colonne (où vous vous trouvez par défaut), Équipes et Utilisateurs. Cliquez sur l’onglet Utilisateurs.

Cliquez sur + Cliquez ici pour ajouter des utilisateurs. Un volet Ajouter des utilisateurs s’ouvre alors sur le côté droit de l’écran. Saisissez les noms d’utilisateur ou adresses e-mail des utilisateurs à ajouter, puis sélectionnez chaque nom dans la liste déroulante qui s’affiche pour l’ajouter à la liste. Si vous ajoutez un nom par erreur, vous pouvez cliquer sur le X à droite de l’utilisateur pour le supprimer de la liste.

Une fois que vous êtes satisfait de votre liste d’utilisateurs, cliquez sur Ajouter en bas du volet Ajouter des utilisateurs. Si vous devez ajouter d’autres utilisateurs, notez le bouton + Ajouter des utilisateurs en haut de l’écran.

À présent, cliquez sur l’onglet Autorisation de colonne.

Sélectionnez la colonne Crédit autorisé, puis cliquez sur Modifier en haut.

Dans le volet droit Modifier la sécurité de colonne, sélectionnez Autorisé sous Lecture.

Cliquez sur Enregistrer. Le volet se ferme alors et votre onglet Autorisation de colonne affiche les nouveaux paramètres relatifs aux gestionnaires de compte pour la colonne Crédit autorisé.

Autrement dit, les utilisateurs non présents dans le profil de sécurité Gestionnaire de compte pour cette colonne n’ont pas accès à la colonne Crédit autorisé dans la table ou les vues Compte. La valeur du champ affiche une icône de verrouillage avec ******** pour indiquer que le champ est sécurisé.

Sécurité hiérarchique permettant de contrôler l’accès

Le modèle de sécurité hiérarchique étend la sécurité de Dataverse en permettant aux responsables d’accéder aux enregistrements de leurs subordonnés ou de travailler en leur nom. Il peut être utilisé avec tous les autres modèles de sécurité existants.

Deux modèles de sécurité peuvent être utilisés pour les hiérarchies : la hiérarchie des responsables et la hiérarchie des postes. Avec la hiérarchie des responsables, un responsable doit appartenir au même centre de profit que son subordonné ou au centre de profit parent du centre de profit du subordonné pour avoir accès aux données de ce dernier. La hiérarchie des postes permet d’accéder aux données sur l’ensemble des centres de profit.

Hiérarchie des responsables

Le modèle de sécurité de la hiérarchie des responsables est basé sur la chaîne de gestion ou la structure hiérarchique directe. La relation entre le responsable et le subordonné est établie à l’aide du champ Responsable de la table des utilisateurs. Avec ce modèle de sécurité, les responsables peuvent accéder aux données auxquelles leurs subordonnés ont accès. Ils peuvent effectuer du travail pour le compte de leurs subordonnés directs ou accéder à des informations nécessitant une approbation. Le responsable peut avoir un accès complet aux données de ses subordonnés directs. Pour les subordonnées indirects, un responsable peut avoir uniquement un accès en lecture seule à leurs données.

Hiérarchie des postes

Avec la sécurité de la hiérarchie des postes, différents postes de l’organisation peuvent être définis et organisés dans la hiérarchie à l’aide de la table Poste. Vous pouvez ensuite ajouter des utilisateurs à tout poste à l’aide de la colonne de recherche Poste sur l’enregistrement utilisateur. Les utilisateurs occupant un poste à un niveau supérieur de la hiérarchie ont accès aux données des utilisateurs occupant un poste à un niveau inférieur, dans le chemin ancêtre direct. Comme pour la hiérarchie des responsables, les postes parents ont un accès complet aux données des postes enfants, mais les postes supérieurs à un parent direct ont un accès en lecture seule.

Remarque

Dans les deux modèles hiérarchiques, un utilisateur à un niveau supérieur de la hiérarchie doit disposer au moins du privilège Lecture de niveau utilisateur sur une table, afin de voir les données des subordonnés. Par exemple, si un responsable n’a pas l’accès en lecture à l’entité Incident, il ne peut pas voir les incidents auxquels ses subordonnés ont accès.

Exemple de configuration de la sécurité hiérarchique

Voyons comment configurer la sécurité hiérarchique dans un environnement de votre organisation. Tout d’abord, nous allons configurer les paramètres, puis les hiérarchies des gestionnaires et des postes.

Configurer les paramètres système relatifs à la sécurité hiérarchique

Veillez à disposer des autorisations Administrateur système permettant de mettre à jour les paramètres. Si vous ne disposez pas des autorisations adéquates, vous devez contacter votre administrateur système.

La sécurité hiérarchique est désactivée par défaut. Pour l’activer, procédez comme suit :

Connectez-vous à Power Apps (en tant qu’administrateur).

En haut à droite, cliquez sur l’icône (Paramètres) représentant un engrenage, puis sélectionnez Centre d’administration.

Cliquez sur Environnements dans le menu gauche, puis sélectionnez l’environnement que vous souhaitez configurer.

Dans le ruban supérieur, cliquez sur Paramètres.

Cliquez sur la liste déroulante Utilisateurs + autorisations, puis sélectionnez Sécurité hiérarchique.

Quelques instants après, un nouvel onglet de navigateur intitulé Sécurité hiérarchique s’ouvre. Cochez la case en regard de l’option Activer la modélisation hiérarchique. Les options de modèle hiérarchique sont alors disponibles. Dans ce cas, assurons-nous que l’option Hiérarchie des responsables est sélectionnée et que votre champ Profondeur hiérarchique est défini sur 3. (Il s’agit des valeurs par défaut.) La profondeur hiérarchique désigne le nombre de niveaux de profondeur pour lesquels un responsable dispose d’un accès en lecture seule aux données de ses subordonnés.

Important

Pour apporter toute modification à la Sécurité hiérarchique, vous devez disposer du privilège Changer les paramètres de sécurité hiérarchique.

Configurer une hiérarchie des responsables et une hiérarchie des postes

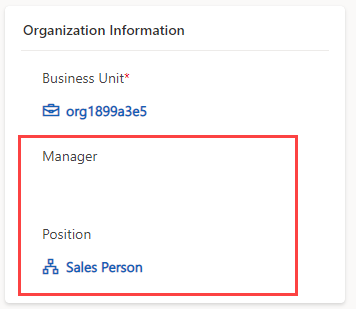

Nous pouvons créer une hiérarchie des responsables à l’aide de la relation entre les responsables sur l’enregistrement utilisateur système. Le champ de recherche Responsable (ParentsystemuserID) vous permet de spécifier le responsable de l’utilisateur. Si vous avez déjà créé la hiérarchie des postes, vous pouvez également marquer l’utilisateur avec un poste particulier dans la hiérarchie des postes.

Dans l’onglet de navigateur Sécurité hiérarchique où vous avez activé les options Activer la modélisation hiérarchique et Hiérarchie des gestionnaires, procédez comme suit :

Sous Hiérarchie des responsables, cliquez sur Configurer.

Affectez à chaque utilisateur un responsable et un poste (facultatif). Vous pouvez rechercher un utilisateur à l’aide du champ de filtrage en haut à droite. Sélectionnez un utilisateur sous Utilisateurs activés pour afficher la fenêtre contextuelle Utilisateur.

Dans l’exemple suivant, nous avons sélectionné notre utilisateur Adele Vance. Adele Vance rend compte à Nestor Wilke dans la hiérarchie des responsables et a également le poste de Vendeur dans la hiérarchie des postes :

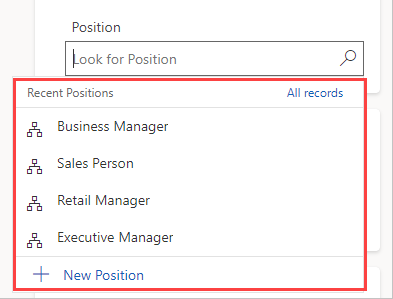

Pour ajouter un utilisateur à un poste spécifique dans la hiérarchie des postes, cliquez sur le champ de recherche nommé Poste dans le formulaire de l’enregistrement utilisateur. Les postes existants dans votre hiérarchie organisationnelle s’affichent alors et vous pourrez rechercher des postes à l’aide du champ de recherche.

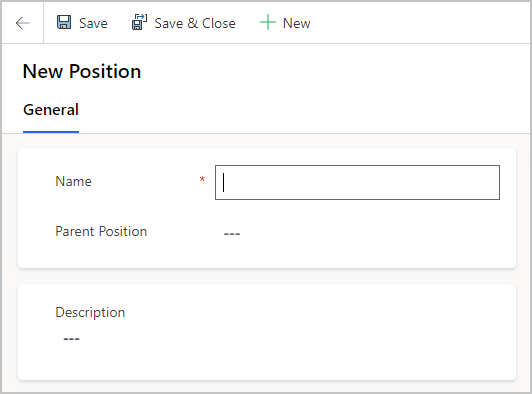

Vous pouvez ajouter des postes si nécessaire en cliquant sur + Nouveau poste. Une fenêtre contextuelle Nouveau poste s’ouvre alors. Ensuite, vous saisissez le Nom et (facultativement) le Poste parent. Si vous enregistrez ce poste, il est disponible dans votre hiérarchie des postes.

Créer une hiérarchie des postes

Connectez-vous au Centre d’administration Power Platform.

Cliquez sur Environnements et choisissez votre environnement à modifier.

Cliquez sur Paramètres dans le ruban.

Développez Utilisateurs + autorisations et sélectionnez Sécurité hiérarchique. (Vous pouvez également saisir hiérarchie dans le champ Rechercher un paramètre sous l’en-tête.)

Cliquez sur la case d’option en regard d’Activer le modèle de hiérarchie des responsables et vérifiez que le champ Profondeur est défini sur 3 (par défaut).

Cliquez sur Configurer.

Pour chaque poste, indiquez son nom, son parent et sa description. Ajoutez des utilisateurs au poste concerné à l’aide du champ de recherche nommé Utilisateurs à ce poste. Vous trouverez ci-dessous un exemple de hiérarchie des postes avec les postes actifs. Vous pouvez sélectionner tout poste et affecter/ajouter d’autres postes dans votre hiérarchie.

Si vous sélectionnez un poste, vous pouvez voir une liste des utilisateurs occupant ce poste. Chaque utilisateur est sélectionnable. La sélection d’un utilisateur vous redirige vers son écran d’administration Utilisateur, où vous pouvez modifier ses détails si nécessaire. Les flèches Précédent en haut à gauche de la fenêtre vous redirigent vers les écrans précédents.

L’écran Postes actifs vous permet de vous assurer que chaque utilisateur est configuré avec les postes adéquats dans votre hiérarchie.

Considérations relatives aux performances

Pour améliorer les performances, voici nos recommandations :

Maintenez la sécurité hiérarchique effective à 50 utilisateurs ou moins sous un responsable/poste. Votre hiérarchie peut comporter plus de 50 utilisateurs sous un responsable/poste, mais le paramètre Profondeur vous permet de réduire le nombre de niveaux d’accès en lecture seule et ainsi de limiter le nombre effectif d’utilisateurs sous un responsable/poste à 50 utilisateurs ou moins.

Utilisez des modèles de sécurité hiérarchique avec d’autres modèles de sécurité existants pour des scénarios plus complexes. Évitez de créer de nombreux centres de profit : créez-en plutôt moins et ajoutez une sécurité hiérarchique.