Enregistrer les résultats clés avec des signets

Pour chasser les menaces qui pèsent sur l’environnement de Contoso, vous devez passer en revue de grandes quantités de données de journal pour débusquer les comportements malveillants. Au cours de ce processus, vous souhaiterez peut-être enregistrer des événements pour ensuite les réexaminer et les analyser de façon à valider certaines hypothèses et mieux comprendre une compromission.

Chasser en utilisant des signets

Dans Microsoft Sentinel, les signets peuvent vous aider dans votre repérage des menaces en conservant les requêtes que vous avez exécutées avec les résultats de requêtes que vous jugez intéressants. Vous pouvez également enregistrer vos observations contextuelles et référencer vos découvertes en ajoutant des balises et des notes. Les données avec signet sont visibles par vous et vos collègues pour faciliter la collaboration.

Vous pouvez à tout moment consulter vos données marquées d’un signet sous l’onglet Signets de la page Chasse. Vous pouvez utiliser les options de filtrage et de recherche pour trouver rapidement des données spécifiques dans le cadre de l’examen en cours. Vous pouvez aussi examiner vos données marquées d’un signet directement dans la table HuntingBookmark de votre espace de travail Log Analytics.

Notes

Même si les événements marqués d’un signet contiennent des informations d’événement standard, ils peuvent être utilisés de différentes façons dans l’interface Microsoft Sentinel.

Créer ou ajouter des incidents avec des signets

Vous pouvez utiliser des signets pour créer un incident ou ajouter des résultats de requêtes marqués d’un signet aux incidents existants. Le bouton Actions d’incident situé dans la barre d’outils vous permet d’effectuer l’une ou l’autre de ces tâches quand un signet est sélectionné.

Les incidents que vous créez à partir de signets peuvent être gérés dans la page Incidents avec les autres incidents créés dans Microsoft Sentinel.

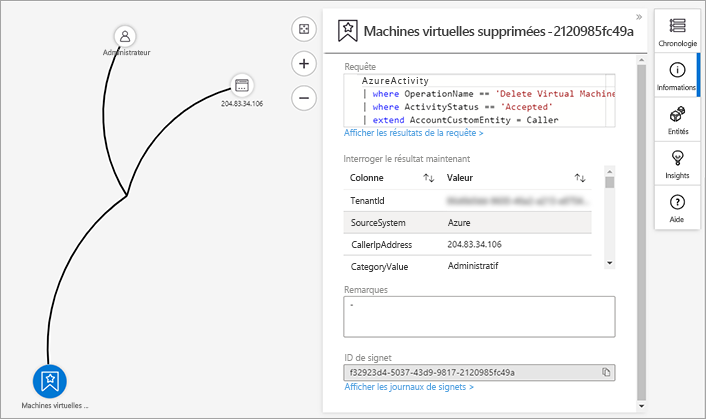

Utiliser le graphe d’investigation pour explorer les signets

Vous pouvez examiner les signets de la même façon que vous le feriez pour les incidents dans Microsoft Sentinel. Dans la page Chasse, sélectionnez Investiguer pour ouvrir le graphe d’investigation de l’incident. Le graphe d’investigation est un outil visuel permettant d’identifier les entités impliquées dans l’attaque et les relations entre elles. Si l’incident implique plusieurs alertes dans le temps, vous pouvez aussi passer en revue la chronologie des alertes et les corrélations entre celles-ci.

Passer en revue les détails de l’entité

Vous pouvez sélectionner chaque entité figurant sur le graphe pour observer les informations contextuelles complètes les concernant. Ces informations incluent les relations avec d’autres entités, l’utilisation de compte et des détails sur les flux de données. Pour chaque domaine d’information, vous pouvez accéder aux événements connexes dans Log Analytics et ajouter les données d’alerte associées dans le graphe.

Examiner les détails d’un signet

Vous pouvez sélectionner le signet sur le graphe pour consulter les métadonnées importantes liées à la sécurité et au contexte de l’environnement du signet.

Choisissez la meilleure réponse à la question suivante, puis sélectionnez Vérifier vos réponses.