Observer les menaces dans le temps avec le stream en direct

Vous pouvez utiliser le stream en direct de chasse pour tester les requêtes sur les événements en direct, à mesure qu’ils se déroulent. Livestream offre des sessions interactives qui peuvent vous avertir quand Microsoft Sentinel trouve des événements correspondants pour votre requête.

Un stream en direct est toujours basé sur une requête. En règle générale, vous utilisez la requête pour circonscrire les événements de journal de streaming, si bien que seuls les événements liés à vos efforts de chasse aux menaces apparaissent. Vous pouvez utiliser un stream en direct pour :

- Tester de nouvelles requêtes sur les événements en direct.

- Générer des notifications pour les menaces.

- Lancer des investigations.

Les requêtes de stream en direct sont actualisées toutes les 30 secondes et génèrent des notifications Azure en cas de nouveaux résultats.

Créer un stream en direct

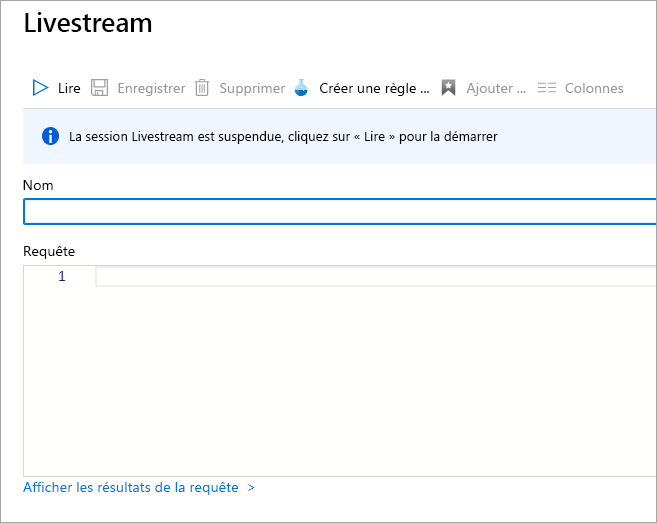

Pour créer un livestream à partir de la page Chasse dans Microsoft Sentinel, sélectionnez l’onglet Livestream, puis sélectionnez Nouveau livestream dans la barre d’outils.

Notes

Sachant que les requêtes de stream en direct s’exécutent en continu dans votre environnement dynamique, vous ne pouvez pas utiliser les paramètres de temps dans une requête de stream en direct.

Afficher un stream en direct

Dans la nouvelle page Stream en direct, attribuez un nom à la session de stream en direct et à la requête qui fournira les résultats de la session. Les notifications d’événements de stream en direct s’affichent dans vos notifications du Portail Azure.

Gérer un stream en direct

Vous pouvez lire le stream en direct pour examiner les résultats ou l’enregistrer pour référence ultérieure. Les sessions de stream en direct enregistrées peuvent être consultées sous l’onglet Stream en direct de la page Chasse. Vous pouvez aussi élever les événements d’une session de stream en direct en alerte en sélectionnant les événements, puis en sélectionnant Élever en alerte dans la barre de commandes.

Vous utiliserez certainement un stream en direct pour suivre les activités de base pour la suppression de ressources Azure et identifier les autres ressources Azure qui doivent être suivies. Par exemple, la requête suivante retourne les événements d’activité Azure qui ont inscrit une ressource supprimée :

AzureActivity

| where OperationName has 'delete'

| where ActivityStatus == 'Accepted'

| extend AccountCustomEntity = Caller

| extend IPCustomEntity = CallerIpAddress

Utiliser une requête de stream en direct pour créer une règle analytique

Si la requête retourne des résultats significatifs, vous pouvez sélectionner Créer une règle analytique dans la barre de commandes pour créer une règle analytique basée sur la requête. Une fois que la règle affine la requête pour identifier les ressources spécifiques, elle peut générer des alertes ou des incidents quand les ressources sont supprimées.

Choisissez la meilleure réponse à la question suivante, puis sélectionnez Vérifier vos réponses.