Créer une stratégie de barrière d'information

Les cloisonnements de l’information (IB) sont des stratégies qu’un administrateur peut configurer pour empêcher des individus ou des groupes de communiquer entre eux.

Les stratégies DNS empêchent également les recherche et la découverte. Si vous tentez de communiquer avec une personne avec laquelle vous ne devriez pas communiquer, vous ne trouverez pas cet utilisateur dans le sélecteur de personnes. Les obstacles à l’information peuvent être utilisés dans certains des cas suivants :

Lorsqu'il faut empêcher une équipe de communiquer ou de partager des données avec une autre équipe spécifique.

Quand une équipe ne doit pas communiquer ou partager des données avec quiconque en dehors de cette équipe.

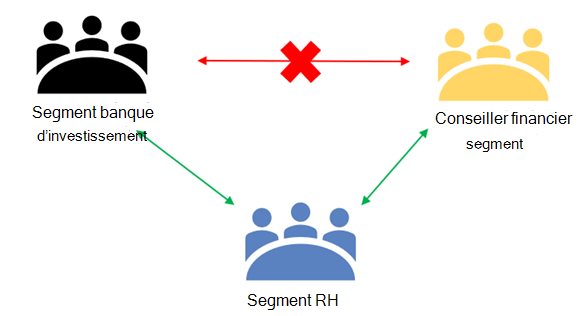

Voici un exemple. Alex appartient au segment des banques et Bill à celui des conseillers financiers. Alex et Bill ne peuvent pas communiquer entre eux car la politique d'IB de l'organisation bloque la communication et la collaboration entre ces deux segments. Cependant, Alain et Gilbert peuvent communiquer avec Luc des Ressources Humaines.

Fonctionnement des obstacles à l’information Teams

Les obstacles aux informations sont pris en charge dans Microsoft Teams, SharePoint et OneDrive. Dans Microsoft Teams, les politiques de l'IB sont déclenchées lorsque les événements suivants se produisent dans Teams :

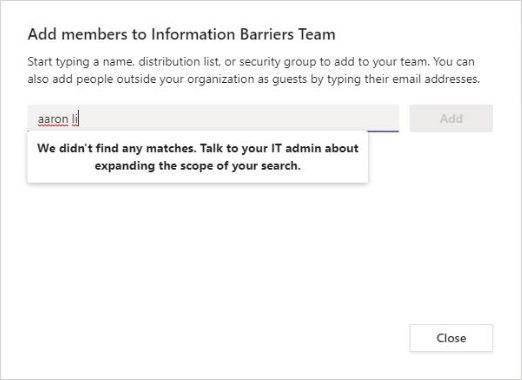

Ajout de membres à une équipe : chaque fois que vous ajoutez un utilisateur à une équipe, la politique de cet utilisateur doit être évaluée par rapport aux politiques d'IB des autres membres de l'équipe. Si la stratégie de l’utilisateur les empêche d’être ajoutés à l’équipe, l’utilisateur ne s’affiche pas dans la recherche.

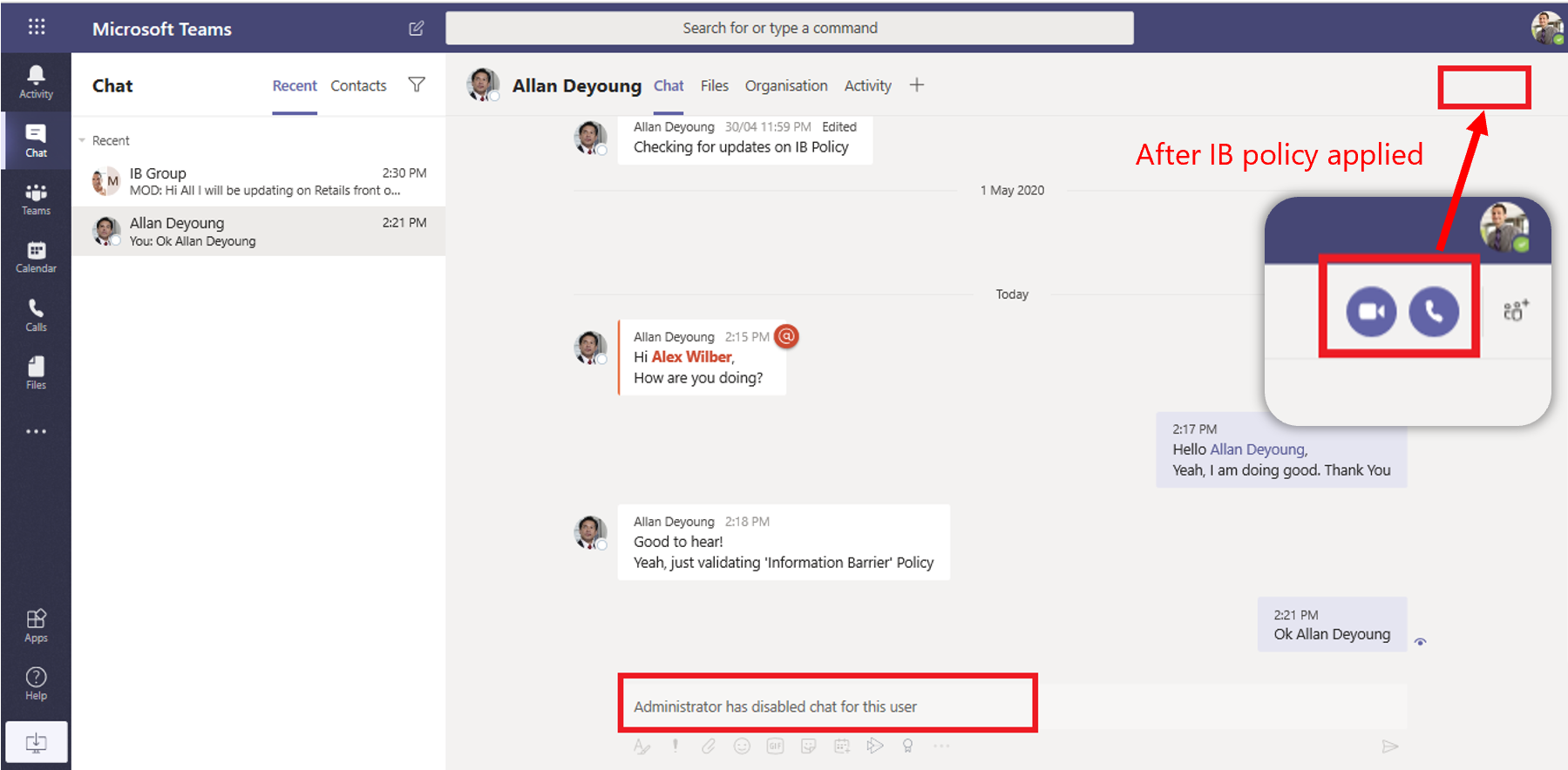

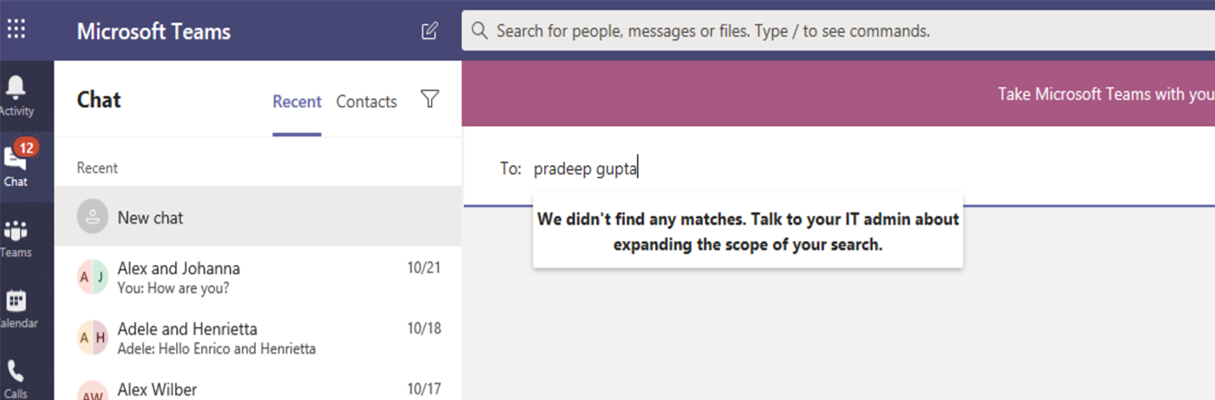

Une nouvelle discussion est demandée : chaque fois qu'un utilisateur demande une nouvelle discussion avec un ou plusieurs autres utilisateurs, la discussion est évaluée pour s'assurer qu'elle n'enfreint aucune politique de l'IB. Si la conversation enfreint une politique de l'IB, la conversation n'est pas entamée. Voici un exemple de conversation 1:1.

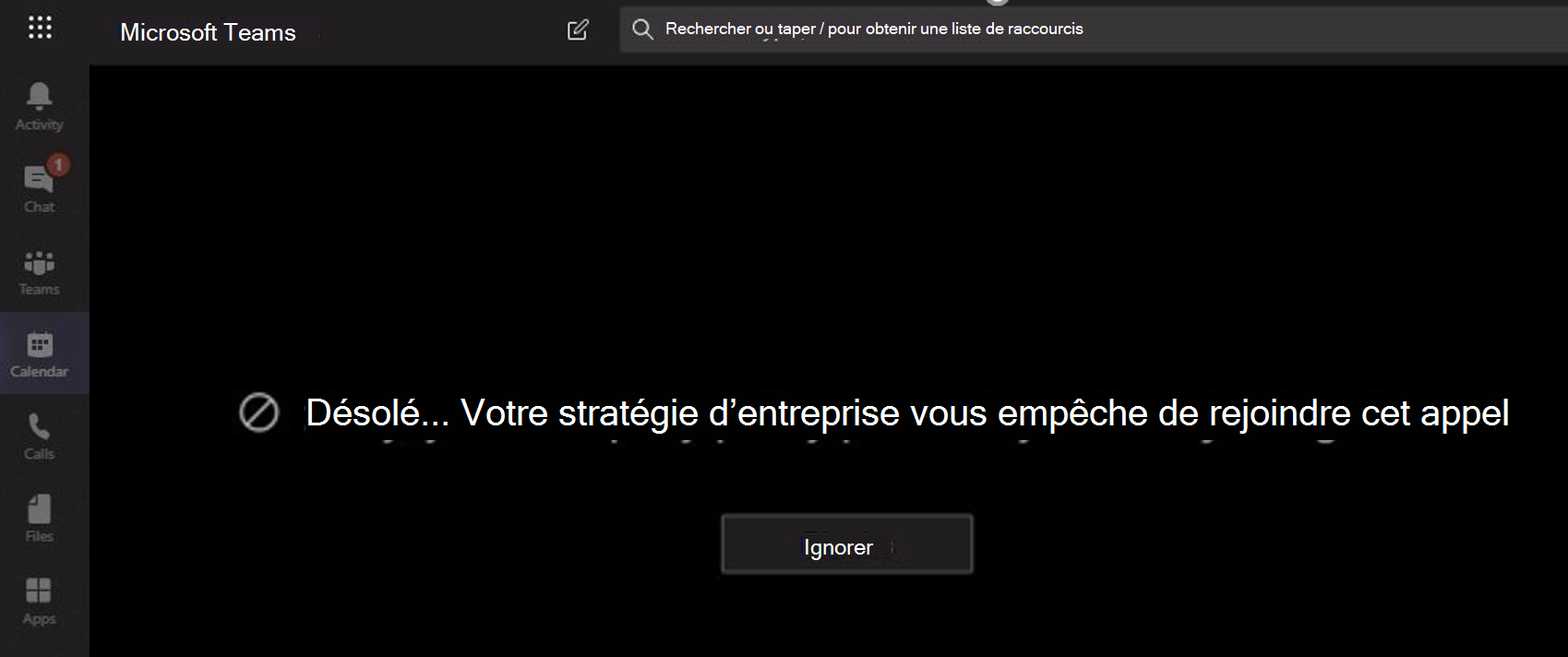

Un utilisateur est invité à participer à une réunion : lorsqu'un utilisateur est invité à participer à une réunion, la politique d'IB qui s'applique à l'utilisateur est évaluée par rapport aux politiques d'IB qui s'appliquent aux autres membres de l'équipe. En cas de violation, l’utilisateur n’est pas autorisé à participer à la réunion.

Un écran est partagé entre deux ou plusieurs utilisateurs : lorsqu'un utilisateur partage un écran avec d'autres utilisateurs, ce partage doit être évalué pour s'assurer qu'il ne viole pas les politiques de l'IB des autres utilisateurs. En cas de violation d’une stratégie DENT, le partage d’écran n’est pas autorisé. Voici un exemple de partage d’écran après l’application de la stratégie. Les icônes de partage d’écran et d’appel ne sont pas visibles.

Un utilisateur passe un appel téléphonique dans Teams : Chaque fois qu'un utilisateur lance un appel vocal (via VOIP) à un autre utilisateur ou groupe d'utilisateurs, l'appel est évalué pour s'assurer qu'il ne viole pas les politiques d'IB des autres membres de l'équipe. En cas de violation, l’appel vocal est bloqué.

Invités dans Teams : les stratégies DUT S’appliquent également aux invités Teams client. Vous pouvez définir les politiques de l'IB une fois que les invités peuvent être découverts dans la liste d'adresses globale de votre organisation.

Lorsque les administrateurs créent ou mettent à jour des politiques de barrière d'information, le service recherche automatiquement les membres pour s'assurer que les membres de l'équipe ne violent aucune politique. S'il y a de nouvelles violations, les mesures suivantes sont prises :

Conversation 1:1 : Si la communication entre deux utilisateurs n'est plus autorisée (en raison de l'application à l'un ou aux deux utilisateurs d'une politique qui bloque la communication), la communication ultérieure est bloquée. Leurs conversations de conversation existantes deviennent en lecture seule.

Chat de groupe : si les participants à un chat de groupe violent une politique modifiée ou nouvelle, les participants concernés sont retirés du chat et ils peuvent voir l'historique de la conversation en lecture seule.

Équipe : tous les utilisateurs qui ont été supprimés du groupe sont supprimés de l’équipe et ne peuvent pas voir ou participer à des conversations nouvelles ou existantes.

Flux de travail

Il existe plusieurs étapes pour configurer les stratégies de cloisonnement de l’information. Lorsqu’une équipe est créée, un site SharePoint est mis en service et associé Microsoft Teams pour l’expérience de fichiers. Les stratégies d’obstacle à l’information ne sont pas honorées sur SharePoint site et les fichiers par défaut. Pour activer les barrières d'information dans SharePoint et OneDrive, voir Utiliser les barrières d'information avec SharePoint.

| Phase | Ce qui est impliqué |

|---|---|

| Assurez-vous que les conditions préalables sont remplies | - Vérifiez que vous disposez des licences et autorisations requises vérifier que votre annuaire inclut des données pour la segmentation des utilisateurs. activer la recherche d’annuaire étendue pour Microsoft Teams. vous assurer que l’enregistrement d’audit est activé. vous assurer qu’aucune stratégie de carnet d’adresses Exchange n’est mise en place. - Utiliser PowerShell fournir le consentement d’administrateur pour Microsoft Teams. |

| Partie 1 : segmenter les utilisateurs de votre organisation | - Déterminer les stratégies nécessaires - Créer une liste de segments à définir - Identifier les attributs à utiliser - Définir des segments en termes de filtres de stratégie |

| Partie 2 : définir des stratégies de obstacle aux informations | - Définir vos stratégies (ne pas encore appliquer) - Choisir parmi deux types (bloquer ou autoriser) |

| Si vous souhaitez en savoir plus, consultez la partie 3 : appliquer des stratégies de cloisonnement de l’information. | - Définir des stratégies sur l’état actif - Exécuter l’application de stratégie - Afficher l’état de la stratégie |

Prérequis pour les obstacles à l’information

Les conditions préalables suivantes doivent être en place pour implémenter les obstacles à l’information :

Licences requises pour les barrières d'information : Les barrières d'information sont une fonction de conformité avancée. La fonctionnalité est disponible pour les utilisateurs titulaires de l’une des licences suivantes :

- Microsoft 365 E5/A5/G5

- Office 365 E5/A5/G5

- Conformité à Microsoft 365 E5/A5/G5/F5

- Microsoft 365 E5/A5/F5/G5 Gestion des risques liés aux initiés

Autorisations pour les politiques de barrière d'information : Pour définir ou modifier les politiques de barrière d'information, les administrateurs doivent être affectés à l'un des rôles suivants :

- Administrateur global de Microsoft 365 Enterprise

- Administrateur général Office 365

- Administrateur de conformité

Données d’annuaire : assurez-vous que la structure de votre organisation est reflétée dans les données d’annuaire.

Recherche dans l’annuaire : ce paramètre doit être allumé.

Enregistrement d’audit : pour rechercher l’état d’une application de stratégie, l’enregistrement d’audit doit être allumé.

Aucune stratégie de carnet d’adresses : assurez-vous Exchange stratégies de carnet d’adresses sont en place.

PowerShell avec le module Sécurité& et conformité : les barrières d'information peuvent être configurées à l'aide de PowerShell et en connectant le module Sécurité et conformité à votre locataire Microsoft 365.

Consentement de l’administrateur pour les obstacles aux informations dans Microsoft Teams : utilisez la procédure suivante pour permettre aux stratégies d’obstacle à l’information de fonctionner comme prévu dans Microsoft Teams.

Exécutez les applets de commande Windows PowerShell suivantes dans cet ordre:

# Login with the Azure Resource Manager PowerShell to your tenant: Login-AzureRmAccount # Save the information barrier service app id to a variable: $appId="bcf62038-e005-436d-b970-2a472f8c1982" # Get a service principal in Azure for the app id: $sp=Get-AzureRmADServicePrincipal -ServicePrincipalName $appId # If a service principal could not be retrieved, create a new one: if ($sp -eq $null) { New-AzureRmADServicePrincipal -ApplicationId $appId } # Start the process to grant consent, by running: Start-Process https://login.microsoftonline.com/common/adminconsent?client_id=$appIdLorsque vous y invitez, connectez-vous à l’aide de votre compte scolaire ou Office 365.

Dans la boîte de dialogue Permissions demandées, vérifiez les informations, puis sélectionnez Accepter.

Partie 1 : segmenter les utilisateurs de votre organisation

Au cours de cette phase, vous déterminez quelles politiques de barrière d'information sont nécessaires, vous dressez une liste des segments à définir, puis vous définissez vos segments. Lors de la segmentation des utilisateurs, il existe deux règles importantes :

Un utilisateur ne doit figurer que dans un seul segment.

Chaque segment ne doit avoir qu’un seul obstacle aux informations.

Un segment est défini par certains attributs d’annuaire.

Pour affecter des utilisateurs à un segment, vous utilisez l’applet de commande New-OrganizationSegment avec le paramètre UserGroupFilter :

Ouvrez PowerShell et connectez le module PowerShell de sécurité et de conformité à votre locataire.

Exécutez la cmdlet suivante et remplacez segment-name par un nom significatif et attribut et valeur-attribut par l'attribut de répertoire souhaité pour filtrer les membres du segment.

New-OrganizationSegment -Name "segment-name" -UserGroupFilter "attribute -eq 'attribute-value'"Pour définir un segment nommé HR, à l’aide de l’attribut Département, utilisez la commande suivante :

New-OrganizationSegment -Name "Sales" -UserGroupFilter "Department -eq 'Sales'Répétez ce processus pour chaque segment que vous souhaitez définir.

Partie 2 : définir des stratégies de obstacle aux informations

Après avoir créé des segments, vous pouvez créer les stratégies qui limitent les segments de communication. Il existe deux types de stratégies de réunion :

Les stratégies de blocage bloquent les communications entre les segments.

Les stratégies d'autorisation permettent à un segment de communiquer uniquement avec un autre segment.

Scénario 1: bloquer les communications entre les segments

Pour empêcher les segments de communiquer entre eux, vous avez besoin de deux stratégies : une pour chaque direction. Chaque stratégie bloque la communication à sens unique. Utilisez l’applet de commande New-InformationBarrierPolicy avec le paramètre SegmentsBlocked :

New-InformationBarrierPolicy -Name "policyname" -AssignedSegment "segment1name" -SegmentsBlocked "segment2name"

Par exemple, pour bloquer les communications entre les services Ventes et Recherche, utilisez la commande ci-après :

## Prevent Sales from communicating with Research

New-InformationBarrierPolicy -Name "Sales-Research" -AssignedSegment "Sales" -SegmentsBlocked "Research" -State Inactive

## Prevent Research from communicating with Sales

New-InformationBarrierPolicy -Name "Research-Sales" -AssignedSegment "Research" -SegmentsBlocked "Sales" -State Inactive

Scénario 2:: Autoriser un segment à communiquer avec un seul autre segment

Pour permettre à un segment de communiquer avec un autre segment, utilisez la New-InformationBarrierPolicy cmdlet avec le paramètre SegmentsAllowed:

New-InformationBarrierPolicy -Name "policyname" -AssignedSegment "segment1name" -SegmentsAllowed "segment2name","segment1name"

Par exemple, pour permettre au segment Recherche de communiquer uniquement avec les RH et la Fabrication, utilisez cette commande :

New-InformationBarrierPolicy -Name "Research-HRManufacturing" -AssignedSegment "Research" -SegmentsAllowed "HR","Manufacturing","Research" -State Inactive

Si vous souhaitez en savoir plus, consultez la partie 3 : appliquer des stratégies de cloisonnement de l’information.

Les politiques de barrière d'information ne sont pas en vigueur tant que vous ne les faites pas passer au statut actif, puis que vous les appliquez.

Utilisez la

Get-InformationBarrierPolicycmdlet pour voir la liste des politiques qui ont été définies. Notez le statut et l'identité (GUID) de chaque politique.Pour définir une stratégie sur l’état actif, utilisez l’applet de commande

Set-InformationBarrierPolicyavec un paramètreIdentityet définissez le paramètreStatesurActive:Set-InformationBarrierPolicy -Identity GUID -State ActiveExécutez l’applet de commande suivante pour démarrer les obstacles à l’information dans votre locataire :

Start-InformationBarrierPoliciesApplication

Après avoir exécuté Start-InformationBarrierPoliciesApplication, attendez 30 minutes pour que le système commence à appliquer les politiques. Le système applique les stratégies utilisateur par utilisateur. Le système traite environ 5 000 comptes d’utilisateurs par heure.

Pour plus d’informations, reportez-vous aux rubriques suivantes :