Implémenter et configurer Microsoft Entra Domain Services

Les organisations, utilisant Microsoft Entra ID uniquement dans le cloud, peuvent activer Microsoft Entra Domain Services pour un réseau virtuel Azure, puis obtenir un nouveau domaine managé. Les utilisateurs et les groupes dans Microsoft Entra ID sont disponibles au sein du domaine créé. Celui-ci dispose de services d’annuaire semblables au service AD DS local, avec notamment la prise en charge de la stratégie de groupe, ainsi que des protocoles Kerberos et LDAP.

Vous pouvez joindre des machines virtuelles Azure exécutant Windows au domaine créé, et vous pouvez les gérer à l’aide des paramètres de stratégie de groupe de base. En activant Microsoft Entra Domain Services, les codes de hachage des informations d’identification requis pour l’authentification NTLM et Kerberos sont stockés dans Microsoft Entra ID.

Dans la mesure où Contoso est une organisation hybride, elle peut intégrer les identités de son service AD DS local avec Microsoft Entra Domain Services à l’aide de Microsoft Entra Connect. Les utilisateurs des organisations hybrides peuvent avoir la même expérience quand ils accèdent à des ressources de domaine dans une infrastructure locale, ou quand ils accèdent aux ressources de machines virtuelles qui s’exécutent dans un réseau virtuel Azure intégré avec Microsoft Entra Domain Services.

Implémenter Microsoft Entra Domain Services

Pour implémenter, configurer et utiliser Microsoft Entra Domain Services, vous devez disposer d’un locataire Microsoft Entra créé sur un abonnement Microsoft Entra. En outre, pour utiliser Microsoft Entra Domain Services, vous devez avoir déployé la synchronisation de hachage du mot de passe avec Microsoft Entra Connect. Cela est nécessaire, car dans la mesure où Microsoft Entra Domain Services fournit une authentification NTLM et Kerberos, les informations d’identification des utilisateurs sont obligatoires.

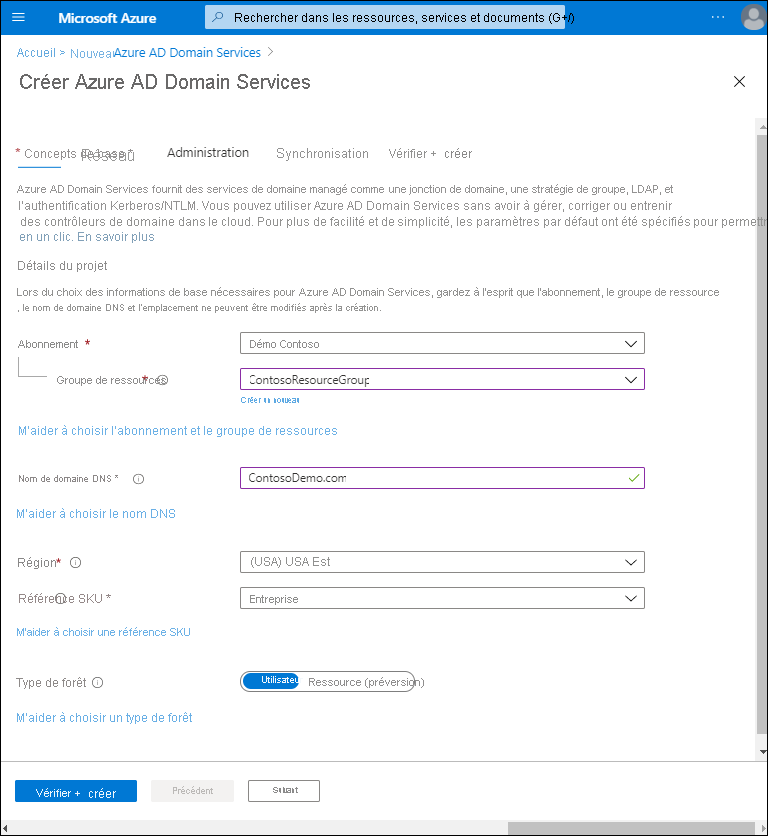

Quand vous activez Microsoft Entra Domain Services pour votre locataire, vous devez sélectionner le nom de domaine DNS à utiliser pour ce service. Vous devez également sélectionner le domaine à synchroniser avec votre environnement local.

Attention

Vous ne devez pas utiliser un espace de noms de domaine DNS Azure ou local.

Le tableau suivant décrit les options de nom de domaine DNS disponibles.

| Option | Description |

|---|---|

| Nom de domaine intégré | Par défaut, le nom de domaine intégré de l’annuaire est utilisé (suffixe .onmicrosoft.com). Si vous souhaitez activer l’accès LDAP sécurisé au domaine managé via Internet, vous ne pouvez pas créer de certificat numérique pour sécuriser la connexion avec ce domaine par défaut. Microsoft détient le domaine .onmicrosoft.com : une autorité de certification n’émettra donc pas de certificat. |

| Noms de domaine personnalisés | L’approche la plus courante consiste à spécifier un nom de domaine personnalisé, en général celui que vous possédez déjà et qui est routable. Quand vous utilisez un domaine personnalisé routable, le trafic peut s’écouler correctement en fonction des besoins pour prendre en charge vos applications. |

| Suffixes de domaine non routables | D’une façon générale, nous vous recommandons d’éviter un suffixe de nom de domaine non routable, comme contoso.local. Le suffixe .local n’est pas routable et peut entraîner des problèmes de résolution DNS. |

Conseil

Vous devrez peut-être créer des enregistrements DNS supplémentaires pour d’autres services dans votre environnement, ou des redirecteurs DNS conditionnels entre les espaces de noms DNS existants dans votre environnement.

Durant l’implémentation, vous devez également sélectionner le type de forêt à provisionner. Une forêt est une construction logique utilisée par AD DS pour regrouper un ou plusieurs domaines. Il existe deux types de forêt, comme indiqué dans le tableau suivant.

| Type de forêt | Description |

|---|---|

| Utilisateur | Ce type de forêt synchronise tous les objets de Microsoft Entra ID, notamment les comptes d’utilisateur créés dans un environnement AD DS local. |

| Ressource | Ce type de forêt synchronise uniquement les utilisateurs et les groupes créés directement dans Microsoft Entra ID. |

Vous devez ensuite choisir l’emplacement Azure où le domaine managé doit être créé. Si vous choisissez une région qui prend en charge les zones de disponibilité, les ressources Microsoft Entra Domain Services sont distribuées entre les zones pour offrir une redondance supplémentaire.

Remarque

Vous n’êtes pas obligé de configurer Microsoft Entra Domain Services pour sa distribution entre les zones. La plateforme Azure gère automatiquement la distribution des ressources par zone.

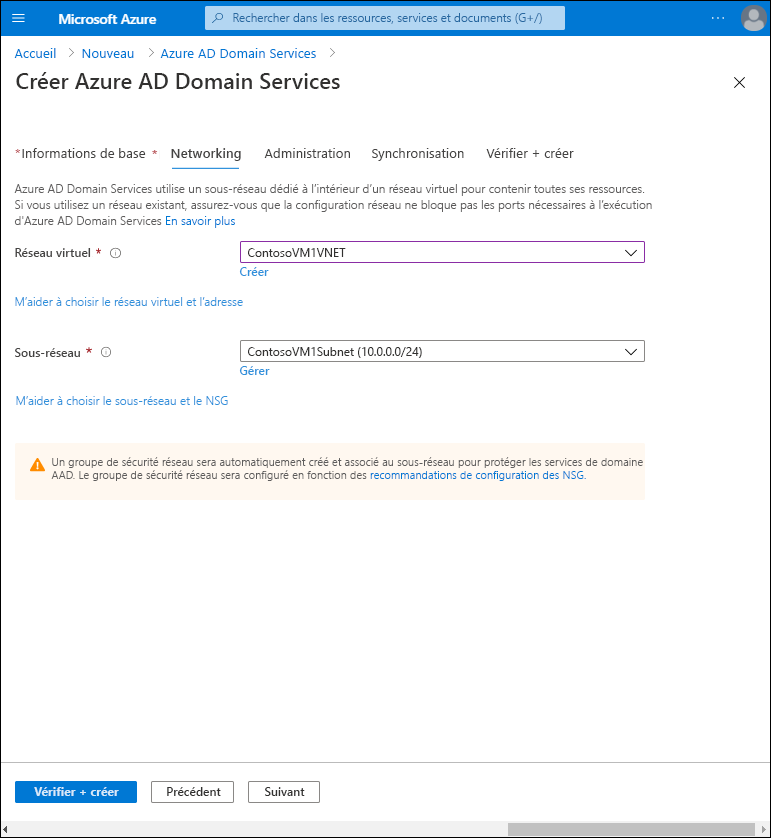

Vous devez également sélectionner un réseau VNet auquel vous allez connecter ce service. Dans la mesure où Microsoft Entra Domain Services fournit des fonctionnalités pour des ressources locales, vous devez disposer d’un réseau VNet entre votre environnement local et celui d’Azure.

Lors de l’approvisionnement, Microsoft Entra Domain Services crée deux applications d’entreprise dans votre locataire Microsoft Entra. Dans la mesure où ces applications sont nécessaires au fonctionnement de votre domaine managé, vous ne devez pas les supprimer. Les applications d’entreprise sont les suivantes :

- Services de contrôleur de domaine.

- AzureActiveDirectoryDomainControllerServices.

Après avoir déployé l’instance Microsoft Entra Domain Services, vous devez configurer le réseau VNet pour permettre à d’autres machines virtuelles et applications connectées d’utiliser le domaine managé. Pour fournir cette connectivité, vous devez mettre à jour les paramètres du serveur DNS pour que votre réseau VNet pointe vers les adresses IP associées à votre instance Microsoft Entra Domain Services.

Pour authentifier les utilisateurs sur le domaine managé, Microsoft Entra Domain Services nécessite que les codes de hachage de mot de passe soient dans un format adapté à l’authentification NTLM et Kerberos. Microsoft Entra ID ne génère pas et ne stocke pas les codes de hachage de mot de passe au format requis pour l’authentification NTLM ou Kerberos, à moins d’activer Microsoft Entra Domain Services pour votre locataire. Pour des raisons de sécurité, Microsoft Entra ID ne stocke pas non plus d’informations d’identification par mot de passe sous forme de texte en clair. Par conséquent, Microsoft Entra ID ne peut pas générer automatiquement ces codes de hachage de mot de passe NTLM ou Kerberos en fonction des informations d’identification existantes des utilisateurs. Une fois configurés, les codes de hachage de mot de passe utilisables sont stockés dans le domaine managé par Microsoft Entra Domain Services.

Remarque

Si vous supprimez le domaine managé par Microsoft Entra Domain Services, tous les codes de hachage de mot de passe stockés à ce stade sont également supprimés.

Les informations d’identification synchronisées dans Microsoft Entra ID ne peuvent pas être réutilisées si vous créez par la suite un domaine managé par Microsoft Entra Domain Services. Vous devez reconfigurer la synchronisation de hachage du mot de passe pour stocker à nouveau les codes de hachage du mot de passe. Les machines virtuelles jointes précédemment à un domaine (ou les utilisateurs) ne vont plus pouvoir s’authentifier immédiatement. Microsoft Entra ID doit générer et stocker les codes de hachage de mot de passe dans le nouveau domaine managé Microsoft Entra Domain Services.

Les étapes de génération et de stockage de ces codes de hachage de mot de passe diffèrent pour les comptes d’utilisateur cloud uniquement créés dans Microsoft Entra ID et ceux synchronisés à partir de votre répertoire local à l’aide de Microsoft Entra Connect. Un compte d’utilisateur cloud uniquement est un compte créé dans votre répertoire Microsoft Entra à l’aide du Portail Azure ou des cmdlets PowerShell Microsoft Graph. Ces comptes d’utilisateurs ne sont pas synchronisés à partir d’un annuaire local.

Pour les comptes d’utilisateur cloud uniquement, les utilisateurs doivent modifier leurs mots de passe avant de pouvoir utiliser Microsoft Entra Domain Services. Ce processus de modification du mot de passe entraîne la génération et le stockage, dans Microsoft Entra ID, des codes de hachage de mot de passe pour les authentifications Kerberos et NTLM. Le compte n’est pas synchronisé de Microsoft Entra ID vers Microsoft Entra Domain Services tant que le mot de passe n’est pas modifié. Faire expirer les mots de passe de tous les utilisateurs cloud du locataire qui ont besoin d’utiliser Microsoft Entra Domain Services, ce qui force la modification du mot de passe à la prochaine connexion, ou demander aux utilisateurs cloud de modifier manuellement leur mot de passe.

Conseil

Pour qu’un utilisateur puisse réinitialiser son mot de passe, vous devez configurer le locataire Microsoft Entra afin de permettre la réinitialisation de mot de passe en libre-service.

Documentation supplémentaire

Pour en savoir plus, consultez les documents suivants.

- Tutoriel : Créez et configurez un domaine managé par Microsoft Entra Domain Services avec des options de configuration avancées.

- Tutoriel : Créer une confiance de forêt sortante pour un domaine local dans Microsoft Entra Domain Services (préversion)

- Implémenter synchronisation de hachage du mot de passe avec Microsoft Entra Connect Sync.