Configurer et gérer les rôles Microsoft Entra

Microsoft Entra ID est le service de gestion des identités et des accès basé sur le cloud de Microsoft, qui permet à vos employés de se connecter et d'accéder aux ressources dans :

- Ressources externes telles que Microsoft 365, le portail Azure et des milliers d’autres applications SaaS.

- Ressources internes telles que les applications situées sur votre réseau d’entreprise et intranet ainsi que les applications cloud développées par votre propre organisation.

Qui utilise Microsoft Entra ID ?

Microsoft Entra ID est destiné aux :

- administrateurs informatiques – en tant qu'administrateur informatique, vous pouvez utiliser Microsoft Entra ID pour contrôler l'accès à vos applications et à vos ressources d'application, en fonction de vos exigences professionnelles. Par exemple, vous pouvez utiliser Microsoft Entra ID pour exiger une authentification multifacteur lors de l'accès à des ressources organisationnelles importantes. En outre, vous pouvez utiliser Microsoft Entra ID pour automatiser l'approvisionnement des utilisateurs entre votre Windows Server AD existant et vos applications cloud, notamment Microsoft 365. Microsoft Entra ID vous offre enfin des outils puissants pour vous aider à protéger automatiquement les identités et informations d’identification des utilisateurs et à répondre à vos exigences en matière de gouvernance.

- développeurs d'applications – en tant que développeur d'applications, vous pouvez utiliser Microsoft Entra ID comme une approche basée sur des normes pour ajouter une authentification unique (SSO) à votre application. Cette authentification lui permet de fonctionner avec les informations d'identification préexistantes d'un utilisateur. Microsoft Entra ID fournit également des API qui peuvent vous aider à créer des expériences d'application personnalisées en utilisant les données organisationnelles existantes.

- abonnés à Microsoft 365, Office 365, Azure ou Dynamics CRM Online – En tant qu'abonné, vous utilisez déjà Microsoft Entra ID. Chaque abonné Microsoft 365, Office 365, Azure et Dynamics CRM Online est automatiquement un abonné Microsoft Entra. Vous pouvez immédiatement commencer à gérer l’accès à vos applications cloud intégrées.

Dans Microsoft Entra ID, si l'un de vos utilisateurs a besoin d'une autorisation pour gérer les ressources Microsoft Entra, vous devez lui attribuer un rôle qui lui donne les autorisations dont il a besoin.

Si vous débutez sur Azure, vous trouverez peut-être un peu difficile de comprendre l'ensemble des différents rôles dans Azure. La section suivante explique les rôles suivants et fournit des informations supplémentaires sur les rôles Azure et Microsoft Entra :

- Rôles d’administrateur d’abonnements classique

- Rôles Azure

- Rôles Microsoft Entra

Rôles Microsoft Entra

Les rôles Microsoft Entra sont utilisés pour gérer les ressources Microsoft Entra dans un répertoire. Les actions telles que la création ou la modification d’utilisateurs sont les plus courantes. Toutefois, la nécessité d’attribuer des rôles d’administration à d’autres personnes, de réinitialiser les mots de passe utilisateur, de gérer les licences utilisateur et de gérer les domaines est courante. Le tableau suivant décrit quelques-uns des rôles Microsoft Entra les plus importants.

| Rôle Microsoft Entra | autorisations | Remarques |

|---|---|---|

| Administrateur général | Gérer l'accès à toutes les fonctionnalités administratives de Microsoft Entra ID et aux services rassemblés dans Microsoft Entra ID. | La personne qui s'inscrit comme abonné de Microsoft Entra devient automatiquement administrateur général. |

| Attribution des rôles d’administrateur à d’autres personnes | ||

| Réinitialisation des mots de passe des utilisateurs et de tous les autres administrateurs | ||

| Administrateur d'utilisateurs | Création et gestion de tous les aspects liés aux utilisateurs et aux groupes | |

| Gestion des tickets de support | ||

| Suivi de l’intégrité des services | ||

| Changement des mots de passe des utilisateurs, des administrateurs du support technique et autres administrateurs d’utilisateurs | ||

| Administrateur de facturation | Achats | |

| Gérer les abonnements | ||

| Gestion des tickets de support | ||

| Suivi de l’intégrité des services |

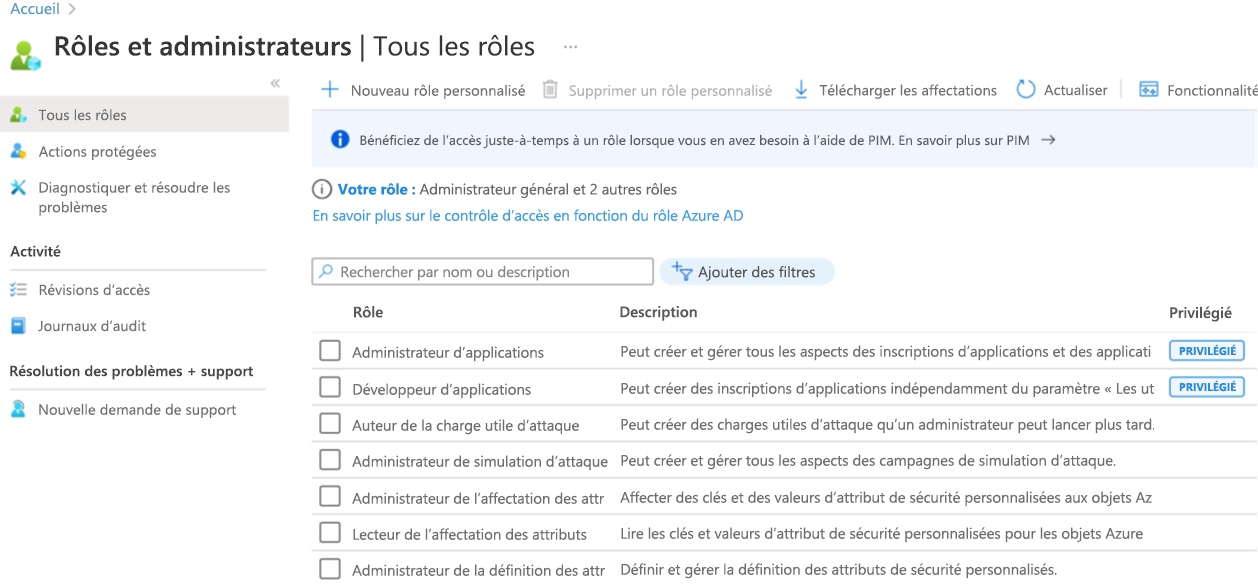

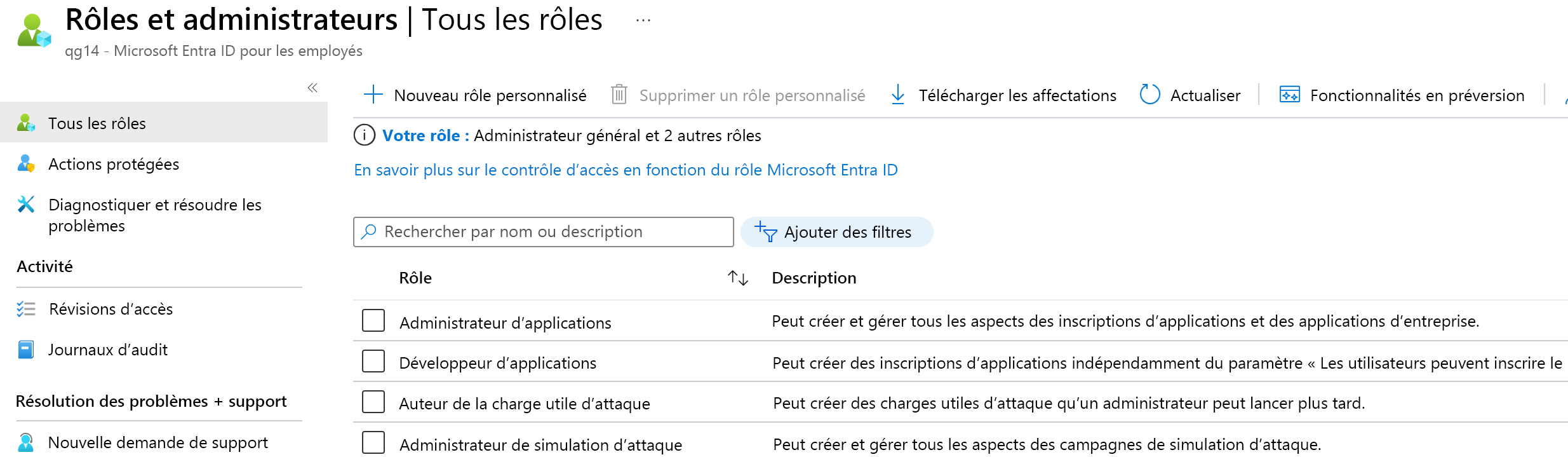

Dans le portail Azure, vous pouvez voir la liste des rôles Microsoft Entra à l'écran Rôles et administrateurs.

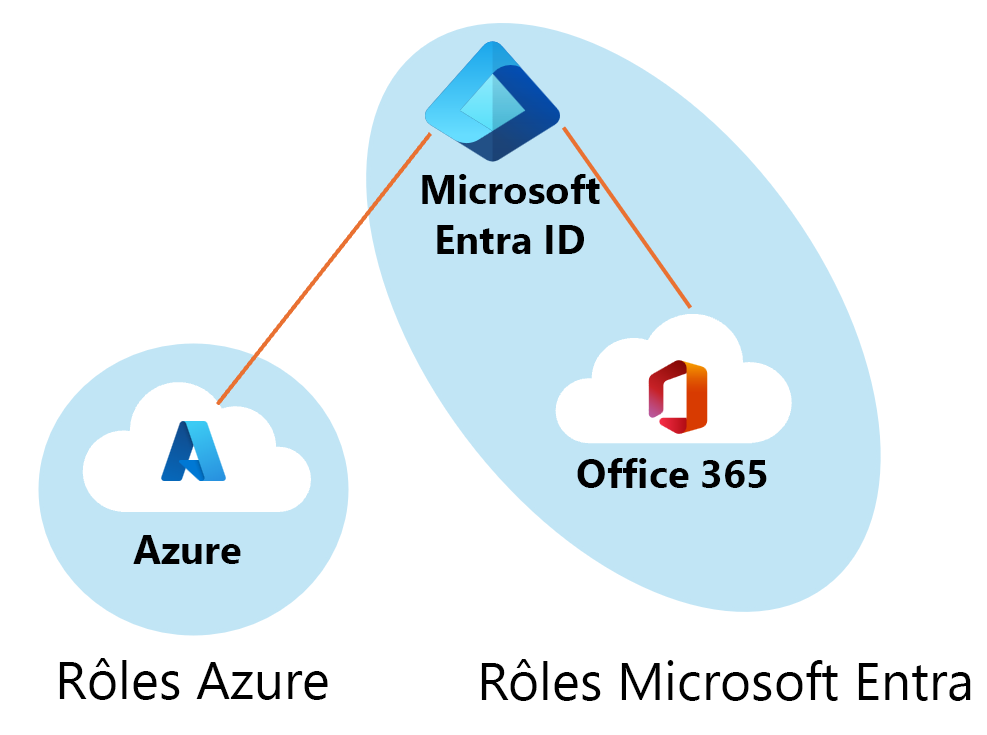

Les différences entre les rôles Azure et les rôles Microsoft Entra

Globalement, les rôles Azure contrôlent les autorisations pour gérer les ressources Azure, tandis que les rôles Microsoft Entra contrôlent les autorisations pour gérer les ressources Microsoft Entra. Le tableau suivant compare quelques différences.

| Rôles Azure | Rôles Microsoft Entra |

|---|---|

| Gérer l’accès aux ressources Azure | Gérer l’accès aux ressources Microsoft Entra |

| Prise en charge des rôles personnalisés | Prise en charge des rôles personnalisés |

| L’étendue peut être spécifiée à plusieurs niveaux (groupe d’administration, abonnement, groupe de ressources, ressource) | L’étendue est au niveau de l’abonné ou peut être appliquée à une unité administrative |

| Les informations sur les rôles sont accessibles dans le portail Azure, Azure CLI, Azure PowerShell, les modèles Azure Resource Manager et l’API REST | Les informations des rôles sont accessibles dans le portail d'administration Azure, Centre d'administration Microsoft 365, Microsoft Graph et PowerShell |

Les rôles Azure et les rôles Microsoft Entra se recoupent-ils ?

Par défaut, les rôles Azure et les rôles Microsoft Entra n’englobent pas Azure et Microsoft Entra ID. Toutefois, si un administrateur général élève son accès en choisissant le commutateur Gestion de l’accès pour les ressources Azure dans le portail Azure, il reçoit le rôle Administrateur de l’accès utilisateur (rôle Azure) sur tous les abonnements d’un locataire spécifique. Le rôle Administrateur de l’accès utilisateur permet à l’utilisateur d’accorder à d’autres utilisateurs l’accès aux ressources Azure. Ce commutateur peut être utile pour récupérer l’accès à un abonnement.

Plusieurs rôles Microsoft Entra couvrent Microsoft Entra ID et Microsoft 365, comme les rôles Administrateur général et Administrateur utilisateur. Par exemple, si vous êtes membre du rôle Administrateur général, vous disposez des fonctionnalités d’administrateur général dans Microsoft Entra ID et Microsoft 365, avec par exemple la possibilité d’apporter des changements dans Microsoft Exchange et Microsoft SharePoint. Toutefois, par défaut, l’administrateur général n’a pas accès aux ressources Azure.

Affecter des rôles

Il existe plusieurs façons d'attribuer des rôles dans Microsoft Entra ID. Vous devez choisir celui qui répond le mieux à vos besoins. L’interface utilisateur peut être légèrement différente pour chaque méthode, mais les options de configuration sont similaires. Les méthodes d’affectation de rôles sont les suivantes :

Affectation d’un rôle à un utilisateur ou à un groupe

- Microsoft Entra ID - Rôles et administration - Sélectionner un rôle - + Ajouter une attribution

Affectation d’un utilisateur ou d’un groupe à un rôle

- Microsoft Entra ID – Ouvrir Utilisateurs (ou Groupes) – Sélectionner un utilisateur (ou un groupe) – Rôles attribués - + Ajouter une attribution

Affecter un rôle à une étendue, comme un abonnement, un groupe de ressources ou un groupe d’administration

- Via le contrôle d’accès (IAM) au sein de chaque écran de paramètres

Affecter un rôle à l’aide de PowerShell ou d’une API Microsoft Graph

Affecter un rôle à un groupe à l’aide de Privileged Identity Management

La meilleure méthode pour vos besoins de configuration peut être utilisée, mais il faut veiller à ce qu’il n’y ait pas de restrictions intégrées. Vous pouvez attribuer accidentellement un rôle d’administration à un groupe avec des utilisateurs qui n’ont pas besoin d’un accès administratif. Les autorisations supplémentaires peuvent entraîner la modification d’une solution par un utilisateur n’ayant pas clairement conscience de ses actions, ou même constituer un angle d’attaque potentiel pour les attaquants. La bonne gouvernance des identités est la clé.

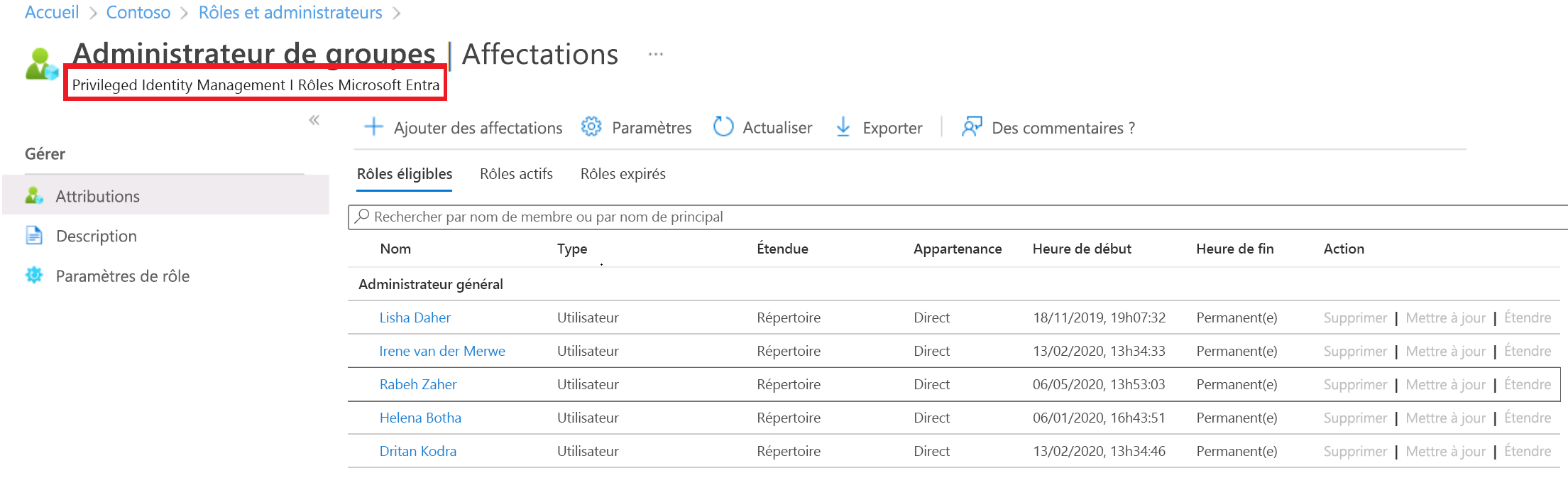

Exemple : utilisation de PIM pour affecter un rôle

L'attribution de rôles Microsoft Entra à un utilisateur se fait généralement sur la page Rôles attribués à un utilisateur. Vous pouvez également configurer l’éligibilité de l’utilisateur à disposer du droit d’être promu juste-à-temps dans un rôle avec Privileged Identity Management (PIM).

Remarque

Si vous avez un plan de licence Microsoft Entra ID Premium P2 et que vous utilisez déjà PIM, toutes les tâches de gestion des rôles sont effectuées dans l'expérience Privileged Identity Management. Cette fonctionnalité est actuellement limitée à l’attribution d’un seul rôle à la fois. Actuellement, vous ne pouvez pas sélectionner plusieurs rôles et les affecter à un utilisateur tous en même temps.

Créer et attribuer un rôle personnalisé dans Microsoft Entra ID

Cette section explique comment créer de nouveaux rôles personnalisés dans Microsoft Entra ID. Pour connaître les principes de base des rôles personnalisés, consultez la vue d’ensemble des rôles personnalisés. Le rôle peut être affecté soit au niveau de l’étendue au niveau du répertoire, soit à une étendue de ressource d’inscription d’application uniquement.

Vous pouvez créer des rôles personnalisés dans l'onglet Rôles et administrateurs de la page de présentation de Microsoft Entra ID.

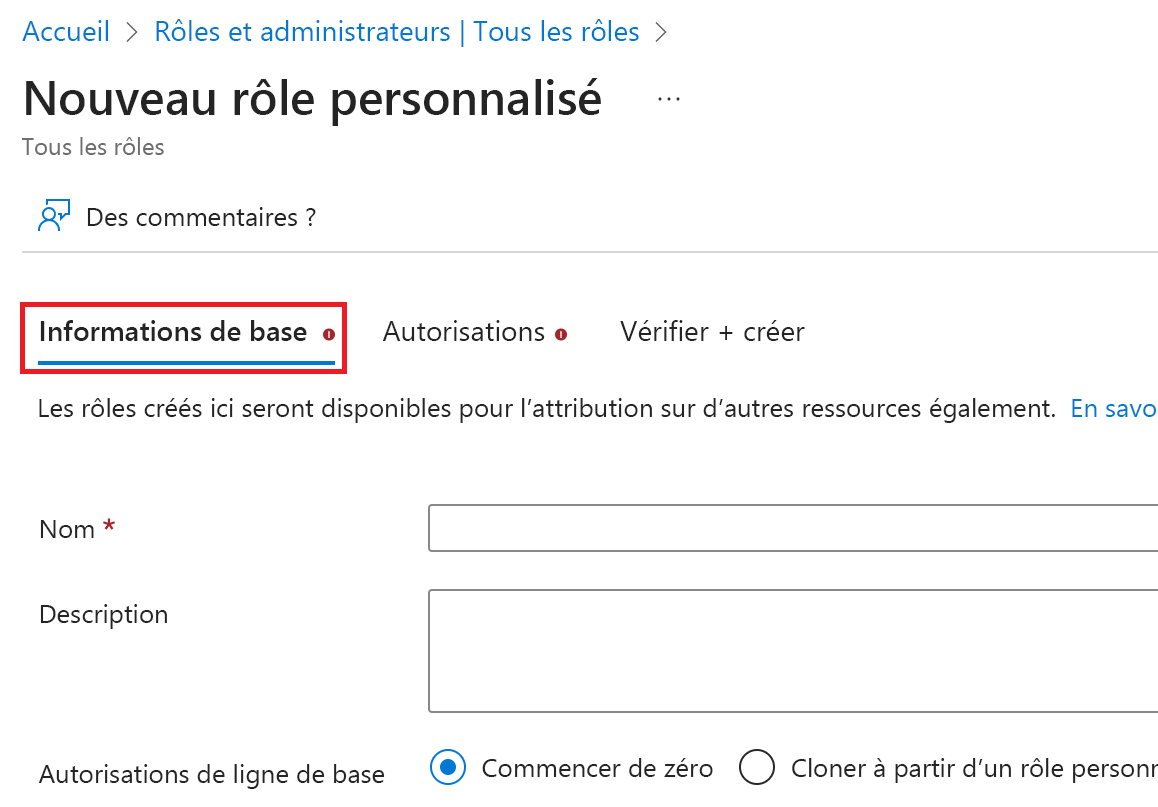

Sélectionnez Microsoft Entra ID - Rôles et administrateurs - Nouveau rôle personnalisé.

Dans l'onglet Notions de base, indiquez un nom et une description pour le rôle, puis sélectionnez Suivant.

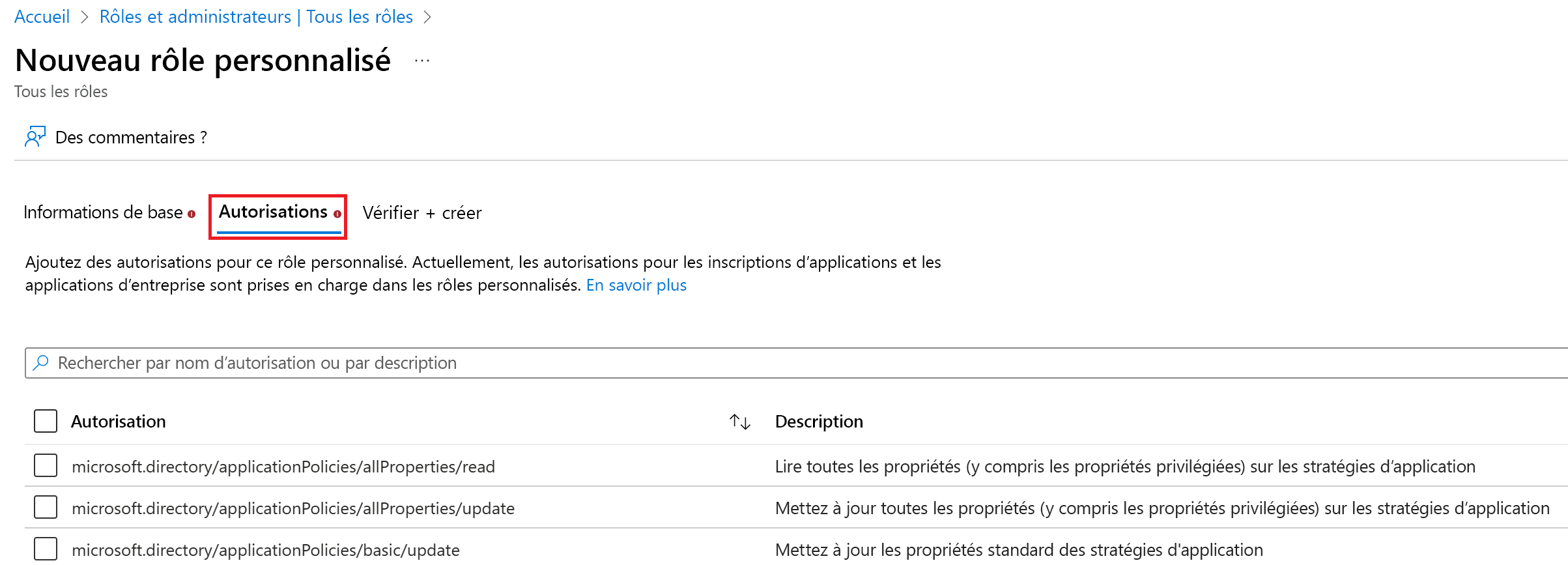

Sous l'onglet Permissions, sélectionnez les permissions nécessaires pour gérer les propriétés de base et les propriétés des informations d’identification des inscriptions d’applications.

Tout d’abord, entrez « informations d’identification » dans la barre de recherche et sélectionnez la permission

microsoft.directory/applications/credentials/update.

Ensuite, entrez « de base » dans la barre de recherche, sélectionnez l’autorisation

microsoft.directory/applications/basic/update, puis Suivant.Sur l’onglet Vérifier + Créer, vérifiez les permissions, puis sélectionnez Créer.

Votre rôle personnalisé s’affiche dans la liste des rôles disponibles à affecter.