Introduction

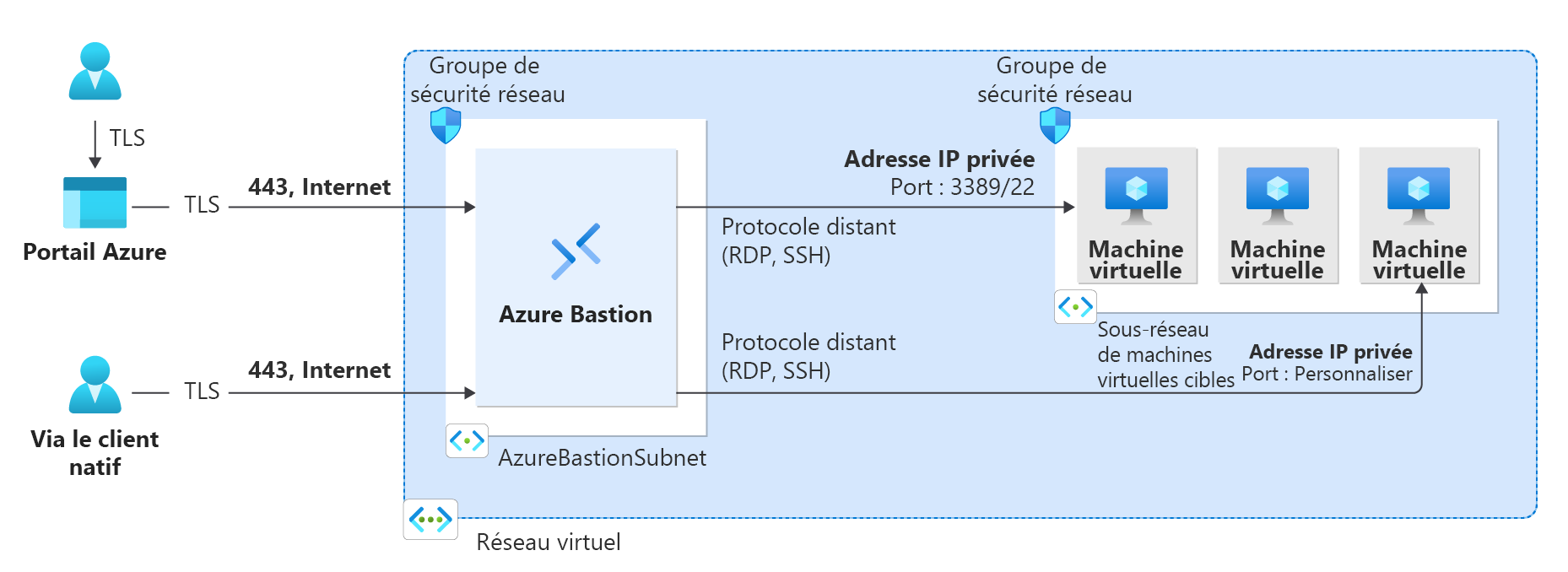

Les administrateurs de serveur savent qu’il est efficace d’administrer et de gérer à distance les serveurs dans un centre de données local. Avec des machines virtuelles Windows IaaS (infrastructure as a service) déployées dans Azure, les administrateurs doivent s’appuyer uniquement sur la gestion à distance pour administrer et gérer les ressources cloud. Mais comment les administrateurs peuvent-ils se connecter de manière sécurisée aux machines virtuelles basées sur le cloud à distance sans exposer les interfaces de gestion de ces machines virtuelles à Internet ? Azure Bastion est un service que vous pouvez utiliser pour vous connecter de manière sécurisée à vos machines virtuelles Azure à distance sans avoir à exposer les ports d’administration à distance à Internet.

Exemple de scénario

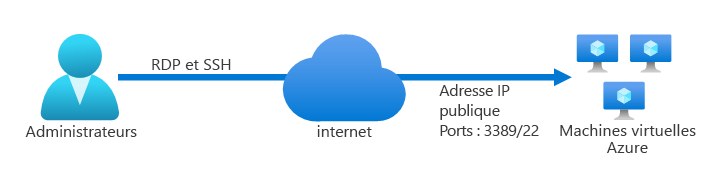

Supposez que vous avez une application métier qui répond aux besoins du département Recherche de votre organisation. Dans le passé, cette application s’exécutait sur deux ordinateurs Windows Server dans le centre de données de votre siège social. Chaque fois que vous aviez besoin d’administrer l’application, vous vous connectiez à l’aide du protocole RDP (Remote Desktop Protocol) sur le port TCP 3389. Vous utilisiez également Secure Shell (SSH), sur le port 22 pour administrer les machines virtuelles. Comme l’application était hébergée sur une ressource de calcul dans un centre de données privé, vous aviez quelques inquiétudes concernant l’accès par des hackers malveillants sur Internet. Toutefois, l’application s’exécute maintenant sur des machines virtuelles hébergées dans Azure.

Pour vous connecter aux machines virtuelles, vous devez maintenant exposer une adresse IP publique sur chaque machine virtuelle pour vos connexions RDP/SSH. Toutefois, les vulnérabilités potentielles du protocole rendent ce type de connexion indésirable. En guise de solution, vous pouvez utiliser une machine virtuelle « jumpbox » en tant qu’intermédiaire entre votre console de gestion et les machines virtuelles cibles. Vous pourriez également implémenter Azure Bastion.

Qu’allez-vous faire ?

Découvrir les avantages de l’utilisation d’Azure Bastion pour protéger vos machines virtuelles hébergées, en vous montrant comment Azure Bastion :

- Élimine la nécessité d’exposer des ports RDP et SSH à Internet.

- Utilise de manière sécurisée RDP et SSH.

Quel est le principal objectif ?

À la fin de cette session, vous êtes en mesure de déterminer comment utiliser Azure Bastion pour sécuriser les sessions de gestion à distance sur vos machines virtuelles hébergées sur Azure.