Comment fonctionne Azure Bastion

RDP et SSH sont souvent le moyen principal utilisé pour se connecter à des machines virtuelles IaaS distantes, mais l’exposition de ces ports de gestion à Internet présente des risques de sécurité significatifs. Dans cette unité, nous expliquons comment vous pouvez vous connecter de manière sécurisée avec ces protocoles en déployant Azure Bastion du côté public de votre réseau de périmètre. Dans cette unité, vous allez découvrir :

- L’architecture d’Azure Bastion.

- Comment Azure Bastion fournit des connexions RDP/SSH sécurisées aux machines virtuelles hébergées.

- La configuration requise pour Azure Bastion, afin que vous puissiez évaluer sa pertinence dans votre organisation.

Architecture d’Azure Bastion

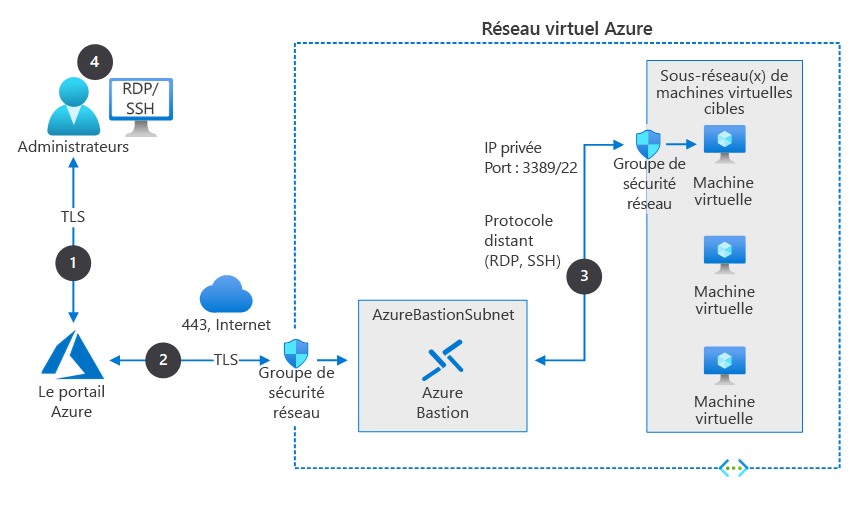

Le diagramme suivant illustre l’architecture d’un déploiement Azure Bastion classique et le processus de connexion de bout en bout. Dans ce diagramme :

- Azure Bastion est déployé dans un réseau virtuel qui contient plusieurs machines virtuelles Azure.

- Des groupes de sécurité réseau protègent les sous-réseaux dans le réseau virtuel.

- Le groupe de sécurité réseau protégeant le sous-réseau de machines virtuelles autorise le trafic RDP et SSH à partir du sous-réseau Azure Bastion.

- Azure Bastion prend en charge les communications uniquement via un port TCP 443 à partir du Portail Azure ou d’un client natif (non illustré).

Notes

Les machines virtuelles protégées et l’hôte Azure Bastion sont connectés au même réseau virtuel, mais dans des sous-réseaux différents.

Le processus de connexion classique dans Azure Bastion est le suivant :

- Un administrateur se connecte au portail Azure à l’aide de n’importe quel navigateur HTML5 en utilisant une connexion sécurisée avec TLS. L’administrateur sélectionne la machine virtuelle à laquelle il souhaite se connecter.

- Le portail se connecte par le biais d’une connexion sécurisée à Azure Bastion via un groupe de sécurité réseau qui protège le réseau virtuel hébergeant la machine virtuelle ciblée.

- Azure Bastion lance une connexion à la machine virtuelle cible.

- La session RDP ou SSH s’ouvre dans le navigateur sur la console administrateur. Azure Bastion diffuse les informations de session via des packages personnalisés. Ces packages sont protégés par TLS.

Avec Azure Bastion, vous n’avez pas besoin d’exposer directement le protocole RDP/SSH à Internet sur une IP publique. Au lieu de cela, vous vous connectez à Azure Bastion de manière sécurisée avec SSL (Secure Sockets Layer), et lui se connecte aux machines virtuelles cibles à l’aide d’une IP privée.

Conditions d’utilisation

Les administrateurs qui souhaitent se connecter à des machines virtuelles IaaS dans Azure par le biais d’Azure Bastion ont besoin du rôle Lecteur sur :

- La machine virtuelle cible.

- L’interface réseau avec IP privée sur la machine virtuelle cible.

- La ressource Azure Bastion.

Lorsque vous déployez Azure Bastion, vous le déployez sur son propre sous-réseau au sein d’un réseau virtuel ou réseau virtuel appairé.

Conseil

Le sous-réseau doit se nommer AzureBastionSubnet.

Azure Bastion étant protégé par le groupe de sécurité réseau du réseau virtuel, votre groupe de sécurité réseau doit prendre en charge le flux de trafic suivant :

- Entrants :

- Connexions RDP et SSH du sous-réseau Azure Bastion au sous-réseau de votre machine virtuelle cible

- Accès par le port TCP 443 à partir d’Internet à l’IP publique d’Azure Bastion

- Accès TCP à partir du gestionnaire de passerelle Azure sur les ports 443 ou 4443.

- Sortants :

- Accès TCP à partir de la plateforme Azure sur le port 443 afin de prendre en charge la journalisation des diagnostics.

Notes

Le gestionnaire de passerelle Azure gère les connexions du portail au service Azure Bastion.