Qu’est-ce que Microsoft Defender pour IoT ?

Microsoft Defender pour IoT fournit une supervision passive et sans agent, avec la découverte des ressources et la supervision de la sécurité dans les environnements réseau vitaux pour l’entreprise. Defender pour IoT est une solution de détection et de réponse réseau conçue pour la découverte et la sécurisation des appareils IoT/OT.

Defender pour IoT utilise l’analyse comportementale IoT/OT et le renseignement sur les menaces. Il va au-delà des solutions basées sur des signatures pour intercepter les menaces modernes. Il est possible par exemple que des programmes malveillants zero-day et des tactiques de subsistance soient manqués par des indicateurs statiques de compromission, mais qu’ils soient interceptés par Defender pour IoT.

Defender pour IoT aide les équipes OT et informatiques à découvrir automatiquement les ressources, connexions et vulnérabilités critiques non managées. Utilisez Defender pour IoT pour détecter les comportements anormaux ou non autorisés sans affecter la stabilité ni les performances IoT/OT.

Découvrir votre réseau

Bénéficiez-vous d’une visibilité sur l’ensemble des appareils de votre réseau ? Vous ne pouvez protéger que les appareils que vous connaissez. Dans notre exemple d’entreprise de gestion des bâtiments, la détection peut inclure des appareils comme des ascenseurs, des entrées de parking, des caméras et des systèmes d’éclairage.

La console des capteurs Defender pour IoT fournit une page Inventaire des appareils et une page Mappage des appareils. Ces deux pages fournissent des données d’exploration sur chacun des appareils OT/IoT de votre réseau, ainsi que les connexions entre eux.

Inventaire des appareils : affichez les détails de l’appareil comme les adresses IP et les fournisseurs, les protocoles associés, les microprogrammes et les alertes liées à l’appareil.

Carte des appareils : afficher les chemins de connexion des appareils OT, les topologies réseau OT/IoT et le mappage sur le modèle Purdue pour la sécurité ICS.

Vous pouvez par exemple utiliser la carte d’appareil en particulier quand vous implémentez une stratégie Confiance Zéro. Vous devez comprendre les connexions entre les appareils pour segmenter les appareils sur leurs propres réseaux et gérer l’accès granulaire.

Gérer les risques et les vulnérabilités du réseau

Une fois que vous avez acquis une visibilité et une compréhension des appareils de votre réseau, vous devez assurer le suivi des risques et des vulnérabilités de vos appareils.

Les rapports d’évaluation des risques de Defender pour IoT sont disponibles à partir de chaque console des capteurs. Les rapports vous aident à identifier les vulnérabilités dans votre réseau. Les vulnérabilités concernent notamment des appareils non autorisés, des systèmes non corrigés, des connexions Internet non autorisées et des appareils avec des ports ouverts inutilisés.

Utilisez les données signalées pour classer les activités par ordre de priorité quand vous atténuez les risques sur vos ressources OT/IoT les plus sensibles, notamment sur les appareils dont la compromission présenterait un impact majeur sur votre organisation. L’impact peut concerner par exemple des incidents de sécurité, une perte de revenus ou un vol d’adresses IP sensibles.

Rester à jour en bénéficiant du renseignement sur les menaces le plus récent

À mesure que le paysage de la sécurité change et évolue, de nouveaux risques et menaces ne cessent d’apparaître. Le groupe de recherche sur la sécurité Defender pour IoT, Section 52, est une équipe de chercheurs spécialisés dans la sécurité et de scientifiques des données axée sur l’OT/IoT. L’équipe Section 52 se compose d’experts spécialisés dans la chasse aux menaces, l’ingénierie à rebours des programmes malveillants, la réponse aux incidents et l’analyse des données.

La section 52 organise en continu les packages de renseignement sur les menaces créés spécifiquement pour les environnements OT/IoT. Ce package contient la dernière version des éléments suivants :

- Incidents préoccupants, comme les signatures de programmes malveillants, les requêtes DNS malveillantes et les adresses IP malveillantes.

- Vulnérabilités et expositions courantes pour mettre à jour la création de rapport de gestion des vulnérabilités pour Defender pour IoT.

- Profils de ressources qui améliorent les fonctionnalités de découverte des ressources Defender pour IoT.

Vous pouvez vous tenir au courant des dernières menaces OT/IoT grâce à un déploiement Defender pour IoT mis à jour avec les packages de renseignement sur les menaces les plus récents.

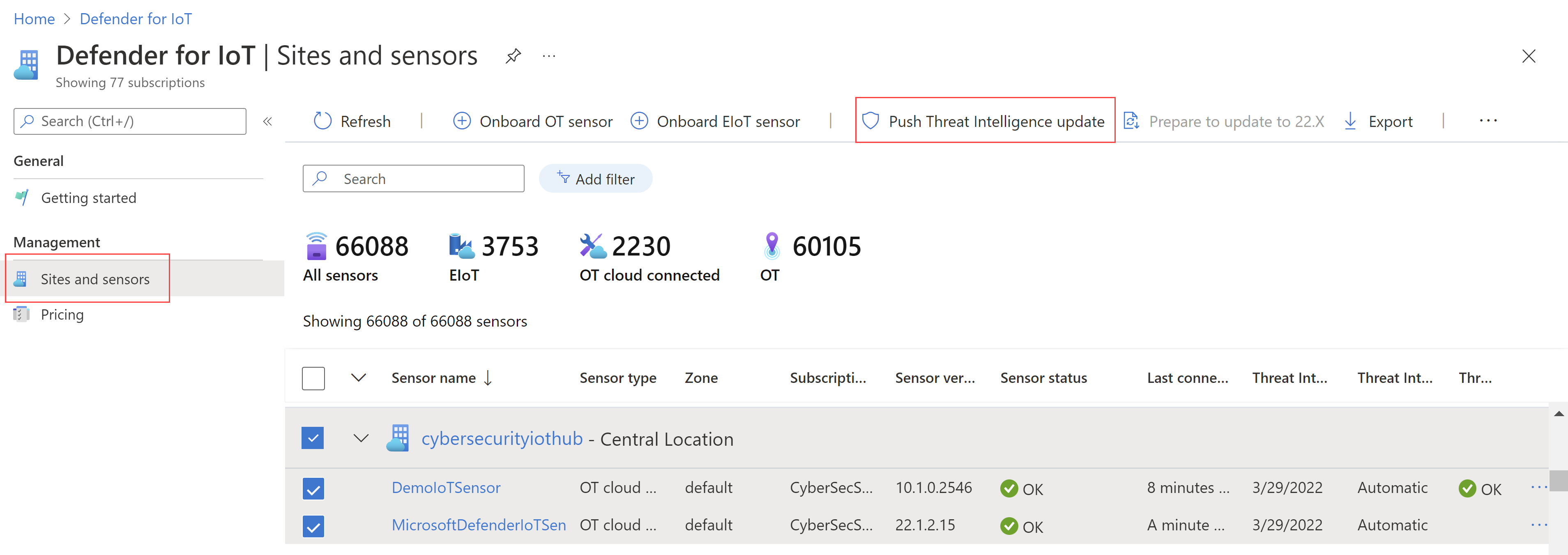

Gérer vos sites et capteurs

Bien que vous puissiez déployer Defender pour IoT dans un environnement en air gap et local, vous pouvez également intégrer des capteurs d’appareils locaux à partir du cloud à l’aide du portail Azure. Utilisez la page Démarrage pour inscrire vos capteurs auprès d’un abonnement et d’une ressource Azure spécifiques. Le déploiement à partir du portail est utile si vous souhaitez réduire les exigences opérationnelles et de maintenance sur vos systèmes de gestion, et si d’autres services Microsoft et Azure sont déployés.

Les capteurs intégrés sont visibles sur la page Sites et capteurs de Defender pour IoT dans le portail Azure. Cette page est familière aux utilisateurs Azure expérimentés. Elle affiche les détails de chaque site et de chaque capteur. Vous pouvez utiliser la page Sites et capteurs pour afficher la zone, l’état de connexion et l’état de mise à jour du renseignement sur les menaces de chaque capteur. Vous pouvez également l’utiliser pour ajouter des capteurs supplémentaires à votre déploiement.

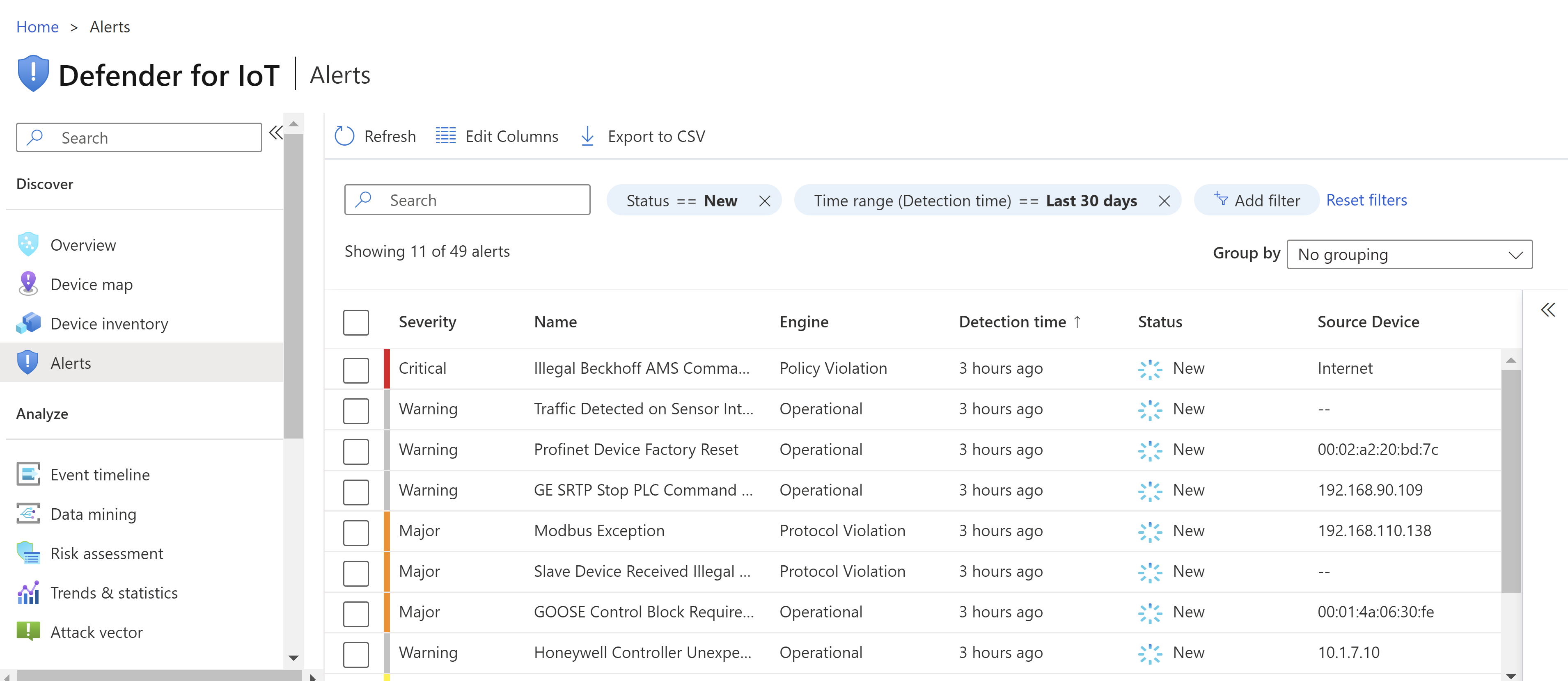

Une fois que vous avez intégré des sites et des capteurs à Defender pour IoT, utilisez des alertes opérationnelles pour superviser les événements qui se produisent sur votre réseau. Les alertes opérationnelles sont utiles en cas de défaillances ou de configuration erronée des équipements. Grâce à l’analyse de votre réseau en continu par Defender pour IoT, vous pouvez par exemple identifier un espace de travail d’ingénierie qui n’est pas configuré correctement et traiter rapidement la cause racine de vos problèmes.

Intégrer à d’autres services Microsoft et partenaires

Si d’autres systèmes sont déployés pour la supervision et la gouvernance de la sécurité, vous pouvez intégrer la sécurité OT/IoT aux autres systèmes afin d’offrir une expérience fluide à vos équipes.

Vous pouvez par exemple intégrer Defender pour IoT directement à Microsoft Sentinel ou à des services partenaires, comme Splunk, IBM QRadar ou ServiceNow.

Intégrez Defender pour IoT à d’autres services pour :

- Éliminer les silos qui ralentissent la communication entre les équipes informatiques et OT, et fournir un langage commun aux systèmes afin de résoudre rapidement les problèmes.

- Résoudre rapidement les attaques qui dépassent les limites IT/OT, comme TRITON.

- Utilisez les flux de travail, la formation et les outils que vous avez créés pendant des années pour votre équipe SOC et appliquez-les à la sécurité IoT/OT.

Intégrer à Microsoft Sentinel

L’intégration de Defender pour IoT et de Microsoft Sentinel permet aux équipes SOC une détection et une réponse plus rapides pendant toute la chronologie des attaques. L’intégration de Defender pour IoT et Microsoft Sentinel permet d’améliorer la communication, les processus et le temps de réponse des analystes de sécurité et du personnel OT. Les classeurs Microsoft Sentinel, les règles analytiques, ainsi que les playbooks des opérations de sécurité et de réponse vous aident à superviser et à répondre aux menaces OT détectées dans Defender pour IoT.

Installez le connecteur de données Defender pour IoT dans votre espace de travail Microsoft Sentinel. Le connecteur de données Defender pour IoT est fourni avec le contenu intégré suivant :

- Classeurs : utilisez les classeurs Microsoft Sentinel pour visualiser et superviser vos données Defender pour IoT à partir de Microsoft Sentinel. Les classeurs fournissent des investigations guidées pour les entités OT, sur la base des incidents ouverts, des notifications d’alertes et des activités pour les ressources OT.

- Modèles de règle d’analytique : utilisez les modèles de règle d’analytique Microsoft Sentinel pour configurer les déclencheurs d’événements générés par Defender for IoT à partir du trafic OT.

Vous pouvez ensuite utiliser les playbooks Microsoft Sentinel pour créer des actions de correction automatisées à exécuter en tant que routine afin d’automatiser et d’orchestrer la réponse aux menaces. Exécutez les guides opérationnels manuellement ou définissez-les pour qu’ils s’exécutent automatiquement en réponse à des alertes ou incidents spécifiques. Utilisez une règle d’analytique ou une règle d’automatisation comme déclencheur.