Comprendre la modélisation des menaces

La modélisation des menaces est un élément fondamental de Microsoft Security Development Lifecycle (SDL).

Il s’agit d’une technique d’ingénierie que vous pouvez utiliser pour vous aider à identifier les menaces, les attaques, les vulnérabilités et les contre-mesures susceptibles d’affecter votre application.

Vous pouvez utiliser la modélisation des menaces pour façonner la conception de votre application, répondre aux objectifs de sécurité de votre entreprise et réduire les risques.

Partant du principe que les utilisateurs ne sont pas experts en sécurité, l’outil facilite la modélisation des menaces pour tous les développeurs en fournissant des instructions claires sur la création et l’analyse des modèles de menace.

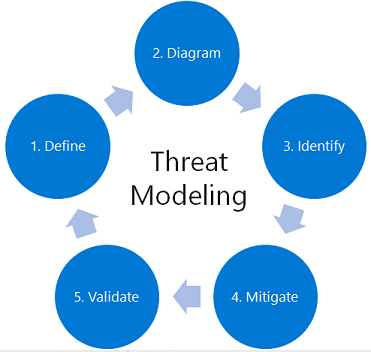

Il existe cinq principales étapes de modélisation des menaces :

- Définition des exigences de sécurité.

- Création d’un diagramme d’application.

- Identification des menaces.

- L’atténuation des menaces.

- Validation de l’atténuation des menaces.

La modélisation des menaces doit faire partie de votre cycle de vie de développement type, car elle vous permet d’affiner votre modèle de menace et de réduire progressivement les risques.

Outil Microsoft de modélisation des menaces

Microsoft Threat Modeling Tool facilite la modélisation des menaces pour tous les développeurs via une notation standard pour visualiser les composants système, les flux de données et les limites de sécurité.

Il aide également les modélisateurs de menaces à identifier les classes de menaces qu’ils doivent prendre en compte en fonction de la structure de leur conception logicielle.

L’outil a été conçu en partant du principe que les utilisateurs ne sont pas experts en sécurité, c’est pourquoi il facilite la modélisation des menaces pour tous les développeurs en fournissant des instructions claires sur la création et l’analyse des modèles de menace.

Threat Modeling Tool permet à tout développeur ou architecte de logiciels de :

- Communiquer sur la conception de la sécurité de leurs systèmes.

- Analyser ces conceptions pour identifier des problèmes de sécurité potentiels à l’aide d’une méthodologie éprouvée.

- Suggérer et gérer l’atténuation des problèmes de sécurité.

Pour plus d’informations, vous pouvez consulter :