Présentation de la gestion des accès privilégiés

La gestion des accès privilégiés permet un contrôle d’accès granulaire sur les tâches d’administration privilégiées dans Microsoft Purview, en particulier dans Exchange Online. Elle peut faciliter la protection de votre organisation contre des violations utilisant les comptes d’administration privilégiés existants avec un accès permanent aux données sensibles ou un accès aux paramètres de configuration critiques.

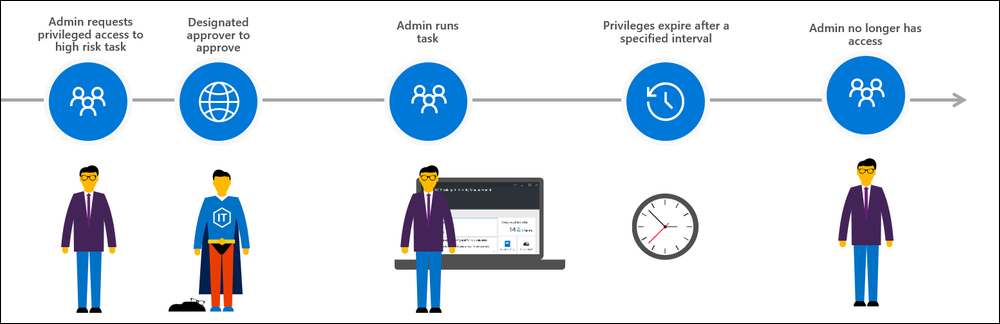

La gestion de l’accès privilégié repose sur le principe d’Aucun accès permanent, qui exige que les utilisateurs demandent un accès juste à temps pour effectuer des tâches avec élévation et privilégiées, et que les demandes d’accès doivent être approuvées par un groupe d’approbateurs autorisés. Cette configuration permet aux utilisateurs d’effectuer la tâche particulière, sans risque d’exposition aux données sensibles ou aux paramètres de configuration critiques. L’activation de la gestion des accès privilégiés dans Microsoft Purview permet à votre organisation de fonctionner sans privilèges permanents et de fournir une couche de défense contre les vulnérabilités d’accès administratif permanent dans Exchange Online.

Regardez la vidéo ci-dessous pour obtenir une vue d’ensemble rapide de la gestion des accès privilégiés dans Microsoft Purview.

Remarque

Cette fonctionnalité est fournie avec :

- Microsoft 365 E5

- Microsoft 365 E5 Conformité

- Microsoft 365 E5 : Gestion des risques internes

Veuillez consulter les Conseils de licence Microsoft 365 pour la conformité & la sécurité afin de déterminer les licences exigées pour votre organisation.

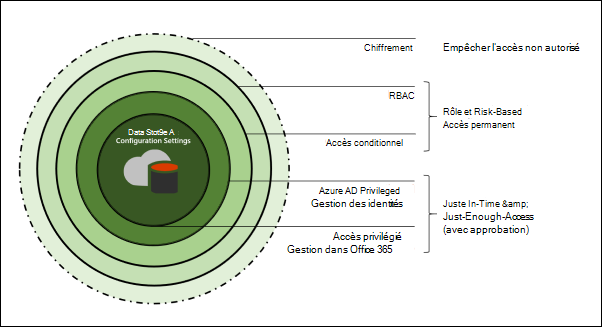

Niveaux de protection

La gestion de l’accès privilégié complète les autres protections de fonctionnalités d’accès et de données au sein de l’architecture de sécurité Microsoft 365. L’inclusion de la gestion de l’accès privilégié dans le cadre d’une approche intégrée et multiniveau de la sécurité fournit un modèle de sécurité qui optimise la protection des informations sensibles et des paramètres de configuration de Microsoft 365. Comme le montre le diagramme, la gestion de l’accès privilégié s’appuie sur la protection fournie avec le chiffrement natif des données Microsoft 365 et le modèle de sécurité de contrôle d’accès basé sur les rôles des services Microsoft 365. Lorsqu’elles sont utilisées avec Microsoft Entra Privileged Identity Management, ces deux fonctionnalités fournissent un contrôle d’accès avec un accès juste-à-temps à différentes étendues.

Microsoft Purview Privileged Access Management est défini et étendu au niveau de la tâche , tandis que Microsoft Entra Privileged Identity Management applique une protection au niveau du rôle avec la possibilité d’exécuter plusieurs tâches. Microsoft Entra Privileged Identity Management autorise principalement la gestion des accès pour les rôles AD et les groupes de rôles, tandis que la gestion des accès privilégiés dans Microsoft Purview s’applique uniquement au niveau de la tâche.

- Activation de la gestion des accès privilégiés tout en utilisant déjà Microsoft Entra Privileged Identity Management : l’ajout de la gestion des accès privilégiés dans Microsoft Purview fournit une autre couche granulaire de fonctionnalités de protection et d’audit pour l’accès privilégié aux données Microsoft 365.

- Activation de Microsoft Entra Privileged Identity Management tout en utilisant déjà la gestion des accès privilégiés : L’ajout de Microsoft Entra Privileged Identity Management à la gestion des accès privilégiés peut étendre l’accès privilégié aux données en dehors de Microsoft 365 qui sont principalement définies par les rôles d’utilisateur ou l’identité.

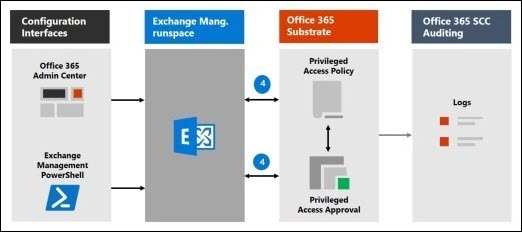

Architecture de la gestion de l’accès privilégié et du flux de travail de l’approbation

Chaque flux de processus suivant décrit l’architecture de l’accès privilégié et la manière dont il interagit avec l’audit Microsoft 365 et l’instance d’exécution d’Exchange Management.

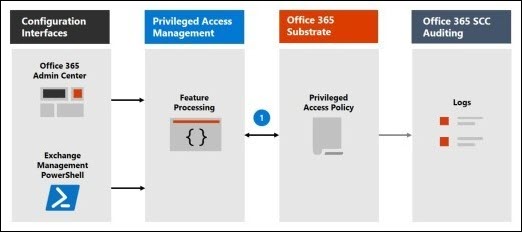

Étape 1 : Configurer une stratégie d’accès privilégié

Lorsque vous configurez une stratégie d’accès privilégié avec le Centre d’administration Microsoft 365 ou Exchange Online PowerShell, vous définissez la stratégie et les processus de fonctionnalités d’accès privilégié et les attributs de stratégie dans le substrat Microsoft 365. Les activités sont enregistrées dans le portail Microsoft Defender. La stratégie est désormais activée et prête à gérer les demandes entrantes pour approbation.

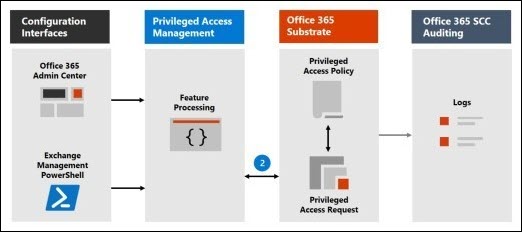

Étape 2 : Demande d’accès

Dans le Centre d’administration Microsoft 365 ou avec Exchange Online PowerShell, les utilisateurs peuvent demander l’accès à des tâches avec élévation de privilèges ou avec élévation de privilèges. La fonctionnalité d’accès privilégié envoie la demande au substrat Microsoft 365 pour traitement par rapport à la stratégie d’accès aux privilèges configurée et enregistre l’activité dans les journaux du portail Microsoft Defender.

Étape 3 : Approbation d’accès

Une demande d’approbation est établie et la notification de demande en attente est envoyée par e-mail aux approbateurs. En cas d’acceptation, la demande d’accès privilégié est traitée comme une approbation et la tâche est prête pour son exécution. En cas de refus, la tâche est bloquée et aucun accès n’est accordé au demandeur. Le demandeur est informé de l’approbation ou du refus par message électronique.

Étape 4 : Traitement de l’accès

Pour une demande approuvée, la tâche est traitée par l’instance d’exécution d’Exchange Management. L’approbation est vérifiée par rapport à la stratégie d’accès privilégié et traitée par le substrat Microsoft 365. Toutes les activités de la tâche sont enregistrées dans le portail Microsoft Defender.

Le flux de travail de l’approbation peut également être illustré comme suit :