Qu’est-ce que l’identité des appareils dans Azure ?

Dans cette unité, vous allez découvrir l’identité des appareils, les options d’inscription et la façon dont elles s’appliquent à divers appareils. Vous apprendrez comment vous pouvez appliquer un accès conditionnel pour améliorer le contrôle d’accès avec vos appareils. Enfin, vous examinerez les avantages et les considérations liés à l’utilisation de l’identité des appareils dans Azure.

Notions de base de l’identité d’appareil

L’identité des appareils dans Microsoft Entra ID vous permet de contrôler les appareils que vous ajoutez à l’instance Microsoft Entra de votre organisation. Elle vous aide également à contrôler les données et les ressources auxquelles ces appareils peuvent accéder. Elle fournit une infrastructure pour implémenter un accès conditionnel basé sur les appareils. Vous pouvez utiliser une stratégie d’accès conditionnel basé sur les appareils pour limiter l’accès des appareils aux ressources de votre organisation.

L’environnement de travail actuel s’étend au-delà des limites contrôlables de votre espace de travail local. Votre équipe peut désormais travailler à divers endroits, non seulement dans son pays ou dans sa région, mais aussi à l’étranger. Les utilisateurs peuvent accéder à un plus grand nombre de technologies. Votre organisation possède certaines de ces technologies, mais n’en possède pas d’autres.

Le défi de l’équipe informatique est de savoir comment offrir à vos utilisateurs une flexibilité tout en protégeant les données de votre entreprise. Vous souhaitez prendre en charge vos utilisateurs et leur permettre d’être productifs partout où ils travaillent et sur n’importe quel appareil qu’ils utilisent, mais vous devez toujours maintenir les ressources et les actifs de votre organisation en sécurité.

Trouver un équilibre entre la protection des ressources et l’offre d’une plus grande flexibilité aux utilisateurs sur les appareils dont ils se servent est au centre de l’identité des appareils. Chaque appareil que vous souhaitez connecter à votre réseau doit être connu. Les outils comme Microsoft Intune peuvent optimiser ce qui est connu sur un appareil en garantissant une conformité aux exigences de l’organisation.

Associer Microsoft Entra ID à l’authentification unique signifie que les utilisateurs peuvent accéder aux services et aux applications sur n’importe quel appareil. Cette solution répond aux besoins de votre organisation de protéger ses ressources et ses actifs tout en donnant aux utilisateurs la flexibilité qu’ils souhaitent.

Options d’inscription des appareils

Pour ajouter un appareil à Microsoft Entra ID, vous avez trois options d’inscription :

Inscrit à Microsoft Entra : Ces appareils tombent dans la catégorie BYOD (Bring Your Own Device). Ils sont généralement détenus par des personnes privées ou utilisent un compte Microsoft personnel ou un autre compte local. Cette méthode d’inscription d’appareil est la moins restrictive car elle prend en charge les appareils exécutant Windows 10 (ou version plus récente), iOS, iPadOS, Android et macOS. La sécurité des appareils est généralement fournie par un mot de passe, un code PIN, un schéma (pattern) ou Windows Hello.

Joint à Microsoft Entra : Votre organisation possède ces appareils. Les utilisateurs accèdent à votre instance Microsoft Entra basée sur le cloud avec leur compte professionnel. Les identités des appareils existent uniquement dans le cloud. Cette option est disponible uniquement pour les appareils Windows 10, Windows 11 ou Windows Server 2019. L’installation Server Core de Windows Server 2019 n’est pas prise en charge. La sécurité de cette option utilise un mot de passe ou Windows Hello.

Jonction hybride Microsoft Entra : Cette option est similaire à la jonction à Microsoft Entra. Les appareils sont la propriété de l’organisation et vous vous y connectez avec un compte Microsoft Entra qui appartient à cette organisation. Les identités des appareils existent dans le cloud et localement. L’option hybride convient mieux aux organisations qui ont besoin d’un accès en local et au cloud. Cette option prend en charge Windows 8,1, 10 et 11, ainsi que Windows Server 2012 (ou versions ultérieures).

Accès conditionnel

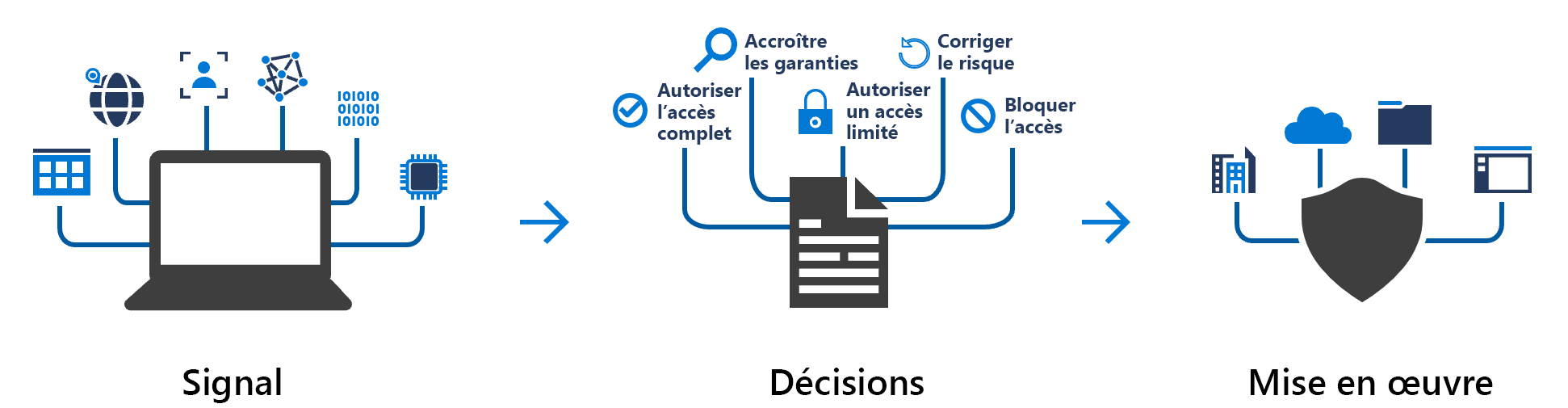

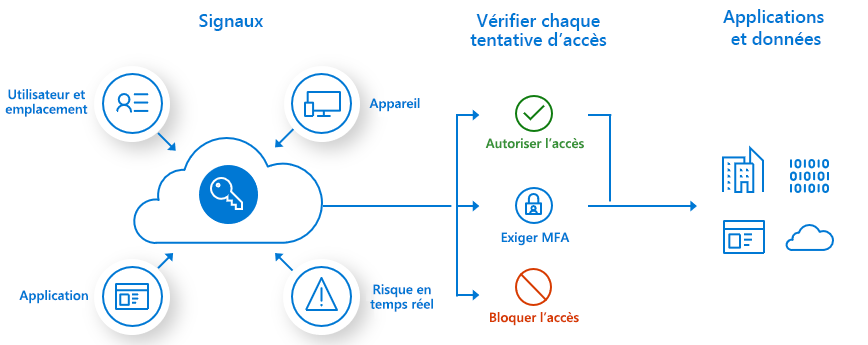

L’accès conditionnel dans Microsoft Entra ID utilise des données de sources, appelées signaux, les valide par rapport à une base de règles définissable par l’utilisateur et choisit le meilleur résultat pour appliquer les stratégies de sécurité de votre organisation. L’accès conditionnel permet de gérer les identités des appareils, mais les stratégies d’accès conditionnel peuvent être complexes.

Leur forme la plus simple peut être envisagée comme des instructions « Si-Alors ». Si un utilisateur souhaite accéder à une ressource, alors il doit remplir la condition pour en faire la demande. Exemple : Un responsable de la paie veut accéder à l’application de paie. La stratégie d’accès conditionnel lui demande d’utiliser un appareil conforme et d’exécuter l’authentification multifacteur pour accéder à l’application.

Les stratégies d’accès conditionnel sont appliquées une fois que l’utilisateur a réussi l’authentification du premier facteur, généralement avec un nom d’utilisateur et un mot de passe. Ces stratégies ne remplacent pas l’authentification du premier facteur. Elles sont utilisées pour accéder à des facteurs, comme un appareil, un emplacement ou une application, et pour évaluer le risque en temps réel.

Types de signaux courants

L’accès conditionnel utilise de nombreux types de signaux courants pour prendre une décision sur le résultat à recommander.

Les signaux comprennent les types suivants :

- Appartenance d’un utilisateur ou d’un groupe, pour fournir un accès affiné aux ressources.

- Informations sur l’emplacement IP, avec une liste verte d’adresses IP approuvées et une liste rouge d’adresses IP bloquées ou interdites.

- Appareil vous permet de spécifier le type d’appareil et son état.

- Application vous permet de contrôler l’accès à une application pour un appareil spécifique.

- Détection des risques en temps réel et calculés permet à Microsoft Entra ID d’identifier les comportements non seulement lors de la connexion, mais aussi pendant toute la durée de la session de l’utilisateur.

- Microsoft Defender for Cloud Apps fournit un monitoring en temps réel de la session et de l’accès à l’application de l’utilisateur. Defender for Cloud Apps vous permet également de contrôler votre environnement cloud.

Décisions courantes

L’accès conditionnel évalue les signaux et fournit une décision :

- Bloquer l’accès, décision la plus restrictive.

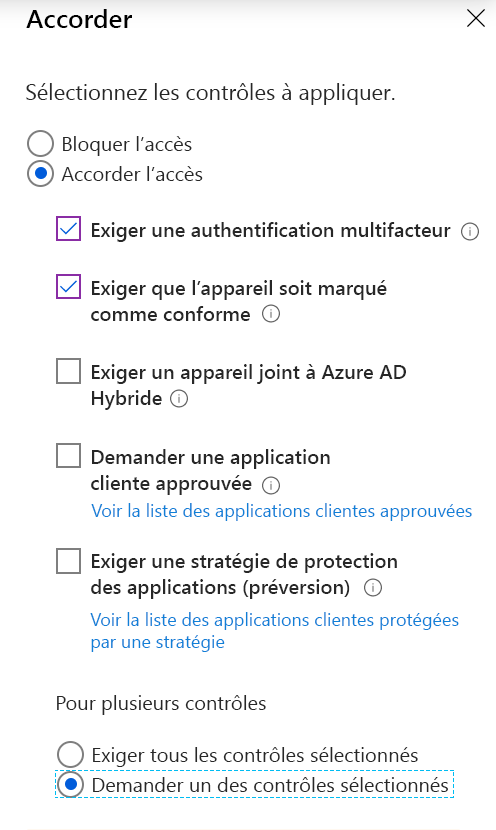

- Accorder l’accès, option la moins restrictive, mais peut nécessiter d’autres critères avant d’autoriser l’accès.

Ces critères peuvent être l’un des suivants ou plus :

- Authentification multifacteur

- Appareil marqué comme conforme

- Appareil avec jonction hybride à Microsoft Entra

- Application approuvée

- Besoin d’une stratégie de protection d’application

Si votre organisation utilise l’authentification multifacteur Microsoft Entra, les utilisateurs n’ont pas besoin d’effectuer une authentification multifacteur quand ils utilisent un appareil qui est conforme à la gestion des périphériques mobiles (GPM) et joint à Microsoft Entra. Vous pouvez sélectionner l’option Demander un des contrôles sélectionnés avec vos contrôles d’octroi sélectionnés. Si vous avez besoin d’une sécurité renforcée pour une application de paie par exemple, sélectionnez Demander tous les contrôles sélectionnés pour exiger l’authentification multifacteur et un appareil conforme.

Stratégies couramment appliquées

De nombreuses organisations ont des problèmes d’accès courants pour lesquels les stratégies d’accès conditionnel peuvent être utiles, comme :

- Exiger l’authentification multifacteur pour les utilisateurs avec des rôles d’administration.

- Exiger l’authentification multifacteur pour les tâches de gestion Azure.

- Bloquer les connexions pour les utilisateurs essayant d’utiliser des protocoles d’authentification anciens.

- Exiger des emplacements approuvés pour l’inscription à l’authentification multifacteur Microsoft Entra.

- Bloquer ou accorder l’accès à partir d’emplacements spécifiques.

- Bloquer les comportements de connexion risqués.

- Exiger des appareils gérés par l’organisation pour des applications spécifiques.

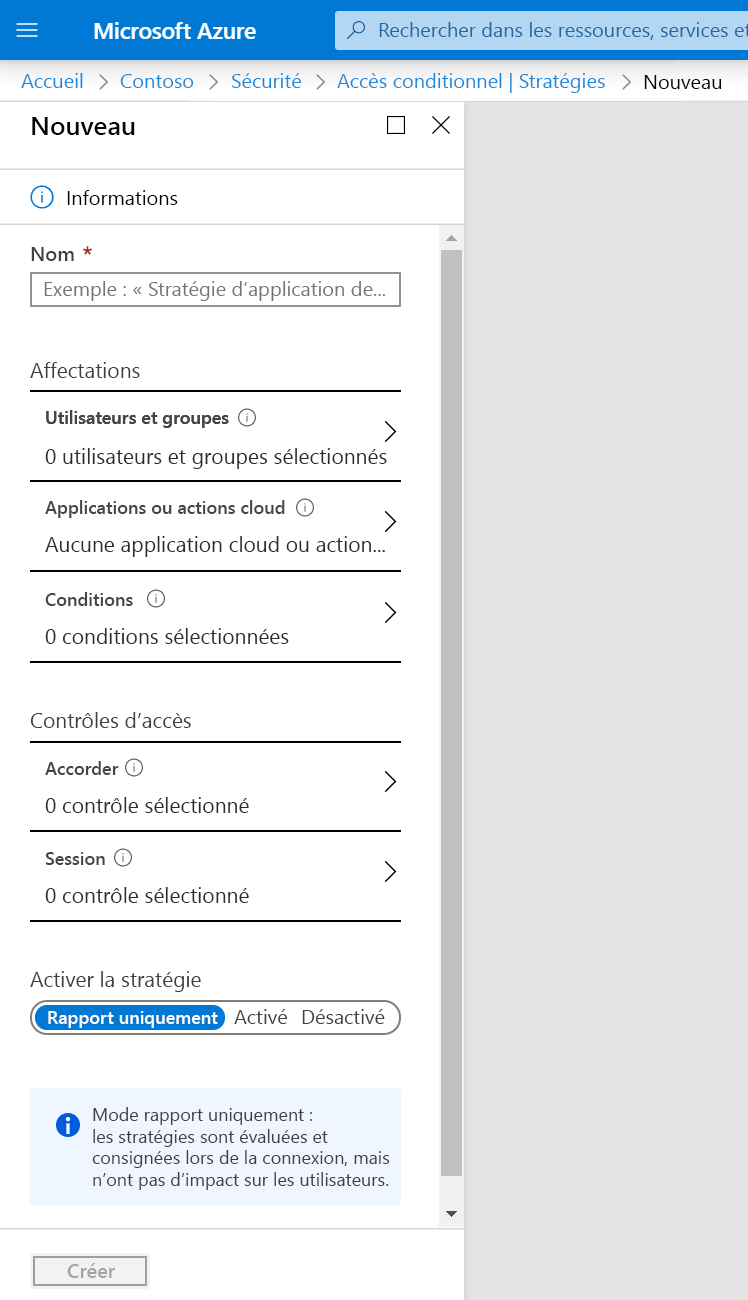

Sélections pour créer une stratégie d’accès conditionnel

Pour créer une stratégie d’accès conditionnel, accédez à Microsoft Entra ID>Sécurité>Accès conditionnel>Nouvelle stratégie sur le portail Azure.

Pour que votre stratégie fonctionne, vous devez configurer :

| Quoi | Comment | Pourquoi |

|---|---|---|

| Applications cloud | Sélection d’une ou de plusieurs applications. | Une stratégie d’accès conditionnel a pour fonction de vous permettre de contrôler la manière dont les utilisateurs autorisés peuvent accéder à des applications cloud. |

| Utilisateurs et groupes | Sélectionnez au moins un utilisateur ou un groupe autorisé à accéder à vos applications cloud sélectionnées. | Une stratégie d’accès conditionnel qui n’a ni utilisateur ni groupe affectés n’est jamais déclenchée. |

| Contrôles d’accès | Sélection d’au moins un contrôle d’accès. | Si vos conditions sont satisfaites, votre processeur de stratégie doit savoir comment procéder. |

Avantages de la gestion des identités d’appareils

Voici quelques-uns des avantages d’utiliser l’identité des appareils associée à l’accès conditionnel dans Microsoft Entra ID :

- La combinaison simplifie la procédure d’ajout et de gestion des appareils dans Microsoft Entra ID.

- La combinaison réduit les conflits pour les utilisateurs lorsqu’ils passent d’un appareil à l’autre.

- Microsoft Entra ID prend en charge des outils GPM tels que Microsoft Intune.

- Vous pouvez utiliser l’authentification unique (SSO, single sign-on) avec tous les appareils inscrits ou joints.

Considérations sur l’utilisation de la gestion des identités d’appareils

Lors de l’évaluation de l’identité de l’appareil, tenez compte des facteurs suivants :

- L’utilisation des options de jonction ou de jonction hybride à Microsoft Entra vous limite à utiliser le système d’exploitation Windows ou Windows Server sur l’appareil.

- L’accès conditionnel demande une licence Microsoft Entra ID P1 ou une licence Microsoft 365 Business.