Qu’est-ce que la jonction à Microsoft Entra ?

Vous avez maintenant une meilleure compréhension de l’identité des appareils et de l’accès conditionnel. Vous voulez explorer la jonction à Microsoft Entra et voir comment elle peut être utilisée pour améliorer la gestion des appareils à la fois pour Azure et votre instance Active Directory Domain Services locale.

Dans cette unité, vous allez découvrir la jonction à Microsoft Entra et comment l’utiliser pour la gestion des infrastructures et des appareils.

Notions de base de la jonction à Microsoft Entra

Avec la jonction à Microsoft Entra, vous pouvez joindre des appareils à votre organisation Microsoft Entra sans avoir à effectuer de synchronisation avec une instance Active Directory locale. La jonction à Microsoft Entra convient mieux aux organisations qui sont principalement basées sur le cloud, mais elle peut aussi fonctionner dans un environnement local et cloud hybride.

Appareils pris en charge

La jonction à Microsoft Entra fonctionne avec les appareils Windows 10, Windows 11 ou Windows Server 2019. L’installation Server Core de Windows Server 2019 n’est pas prise en charge. Si vous utilisez un système d’exploitation Windows antérieur, vous devrez effectuer une mise à niveau vers Windows 10, Windows 11 ou Windows Server 2019.

Infrastructure des identités

Déterminez le modèle d’infrastructure des identités qui répond le mieux aux besoins de votre organisation :

- Environnement géré : Cet environnement utilise l’authentification directe ou la synchronisation de hachage de mot de passe pour fournir une authentification unique (SSO) à vos appareils.

- Environnements fédérés : Ces environnements exigent l’utilisation d’un fournisseur d’identité. Ce fournisseur doit prendre en charge les protocoles WS-Trust et WS-Fed pour que la jonction à Microsoft Entra fonctionne en mode natif avec les appareils Windows. WS-Fed est requis pour joindre un appareil à Microsoft Entra ID. WS-Trust est nécessaire pour se connecter à un appareil joint à Microsoft Entra.

- Cartes à puce et authentification basée sur les certificats : Ces méthodes ne permettent pas de joindre des appareils à Microsoft Entra ID. Cependant, si vous avez configuré Active Directory Federation Services, vous pouvez utiliser des cartes à puce pour vous connecter aux appareils joints à Microsoft Entra. Nous vous recommandons d’utiliser un service comme Windows Hello Entreprise, qui prend en charge l’authentification sans mot de passe sur les appareils Windows 10 et Windows 11.

- Configuration manuelle d’utilisateurs : Si vous créez des utilisateurs dans votre instance Active Directory locale, vous devez synchroniser les comptes avec votre instance Microsoft Entra ID en utilisant Microsoft Entra Connect. Si vous créez des utilisateurs dans Microsoft Entra ID, aucune configuration supplémentaire n’est nécessaire.

Gestion des appareils

La jonction à Microsoft Entra utilise la plateforme de gestion des périphériques mobiles (GPM) pour gérer les appareils attachés à Microsoft Entra ID. MDM offre un moyen d’appliquer les configurations requises par l’organisation, comme le chiffrement du stockage, la complexité des mots de passe, les installations logicielles et les mises à jour logicielles.

Les dernières versions de Windows 10 et de Windows 11 disposent d’un client MDM intégré qui fonctionne avec tous les systèmes MDM compatibles.

Pour gérer vos appareils joints à Microsoft Entra, il existe deux approches :

MDM uniquement : Tous les appareils joints sont gérés exclusivement par le biais d’un fournisseur MDM, comme Intune. Si votre organisation utilise des stratégies de groupe, vous devez vérifier la prise en charge de votre stratégie MDM.

Cogestion : Tous les appareils joints utilisent à la fois un agent System Center Configuration Manager installé localement et votre fournisseur MDM. Microsoft Intune fournit des fonctionnalités de cogestion avec Configuration Manager. Vous pouvez utiliser Configuration Manager pour gérer l’appareil tandis que MDM fournit des stratégies de gestion d’utilisateurs.

Nous vous recommandons d’utiliser l’approche GPM seule pour gérer tous les appareils joints à Microsoft Entra.

Considérations sur les ressources et l’accès aux applications

Pour une expérience utilisateur optimale et pour améliorer l’accès à votre application, envisagez de déplacer toutes les applications et toutes les ressources vers Azure. Bien que cela soit possible dans certains cas, ce n’est pas toujours pratique. Dans cette section, nous allons explorer les options d’accès pour vos applications et vos ressources :

Applications basées sur le cloud : Toutes les applications migrées et toutes les nouvelles applications sont ajoutées à la galerie d’applications Microsoft Entra. Les utilisateurs joints à Microsoft Entra peuvent utiliser l’authentification unique pour accéder à ces applications. La majorité des navigateurs prennent en charge l’authentification unique. La jonction à Microsoft Entra prend en charge l’authentification unique pour l’accès des appareils aux applications qui utilisent encore Win32.

Applications web locales : Vous pouvez toujours accéder à n’importe quel logiciel dédié ou personnalisé hébergé localement via la jonction à Microsoft Entra. Pour accéder à ces applications, chaque utilisateur doit ajouter l’application à ses sites de confiance ou sa zone intranet en fonction de l’emplacement de l’application. Cette action permet à l’application d’utiliser l’authentification intégrée de Windows sans inviter l’utilisateur à s’authentifier.

Autres appareils : Cette option permet d’inclure des applications existantes via des protocoles hérités et des partages réseau locaux. Les deux sont disponibles aux appareils joints à Microsoft Entra avec l’authentification unique, à condition qu’ils soient connectés à votre contrôleur de domaine.

Ressources de l’imprimante : Ces ressources ne seront pas automatiquement disponibles via la jonction à Microsoft Entra. Les utilisateurs peuvent toujours se connecter directement à une imprimante à l’aide de son chemin d’accès UNC.

Options de provisionnement

Lorsque vous déployez la jonction à Microsoft Entra, vous avez trois possibilités pour approvisionner les appareils et les joindre à Microsoft Entra ID :

Libre-service : Demande aux utilisateurs de configurer manuellement l’appareil pendant l’expérience Windows OOBE (out-of-box experience) des nouveaux appareils, ou en utilisant les paramètres Windows pour les appareils plus anciens. Le libre-service convient mieux aux utilisateurs qui ont une solide expérience informatique.

Windows Autopilot : Vous permet de préconfigurer les appareils Windows, notamment de joindre automatiquement l’appareil à votre organisation Active Directory, l’inscription automatique à MDM et la création de contenu OOBE client. Cette approche simplifie la gestion et le déploiement des appareils au sein de votre organisation. Vous pouvez provisionner et déployer vos appareils Windows. L’utilisateur procède à l’expérience OOBE comme s’il était nouveau.

Inscription en bloc : Vous permet de définir un package de configuration qui s’applique à un grand nombre de nouveaux appareils Windows en même temps.

Le tableau suivant présente les fonctionnalités clés de chaque approche :

| Fonctionnalité | Libre-service | Windows Autopilot | Inscription en bloc |

|---|---|---|---|

| Interaction utilisateur pendant l’installation | Oui | Oui | Non |

| Implication informatique | Non | Oui | Oui |

| Flux applicables | OOBE et paramètres | OOBE seul | OOBE seul |

| Droits d’administration locaux pour l’utilisateur principal | Oui | Configurable | Non |

| Prise en charge OEM requise | Non | Oui | Non |

Paramètres de l’appareil

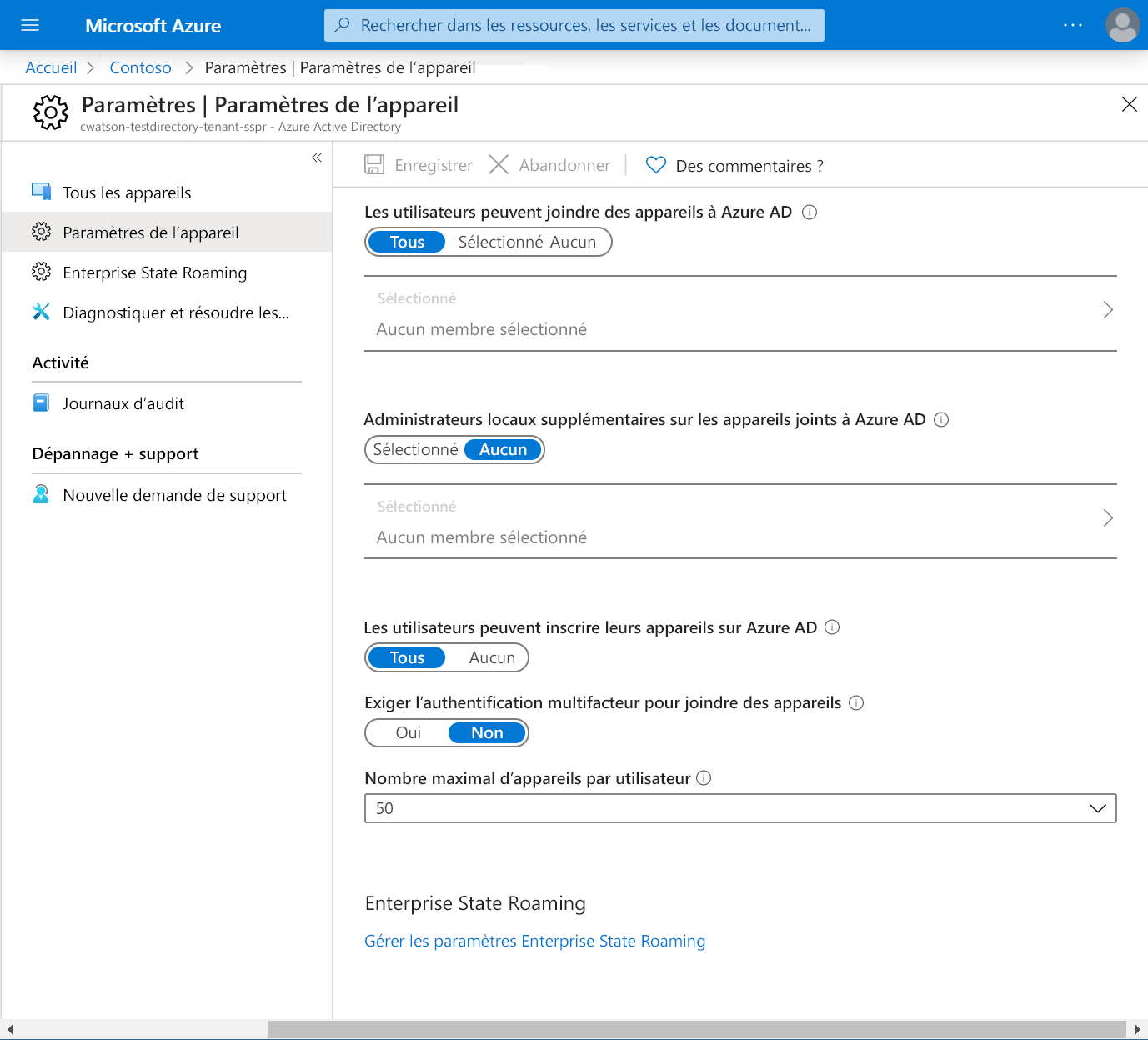

Dans le Portail Azure, vous pouvez contrôler la façon dont les nouveaux appareils sont joints à votre organisation. Accédez à Microsoft Entra ID>Appareils>Paramètres des appareils. À partir de là, vous pouvez configurer les fonctionnalités suivantes et activer la jonction à Microsoft Entra.

| Champ | Description |

|---|---|

| Les utilisateurs peuvent joindre des appareils à Microsoft Entra ID | Tout permet à tous les utilisateurs de joindre leur appareil. Sélectionné vous permet d’ajouter des utilisateurs spécifiques qui peuvent joindre des appareils. Aucun empêche tous les utilisateurs de joindre leurs appareils. |

| Administrateurs locaux supplémentaires sur les appareils joints à Microsoft Entra | Vous permet de spécifier d’autres utilisateurs à inclure comme administrateurs locaux sur tous les appareils joints. Par défaut, cette option est activée. Microsoft Entra ID ajoute les rôles d’administrateur général et d’administrateur de l’appareil en tant qu’administrateurs locaux sur les appareils. |

| Les utilisateurs peuvent inscrire leurs appareils avec Microsoft Entra ID | Permet aux utilisateurs d’inscrire leurs appareils avec la jonction à Microsoft Entra. Si vous utilisez Microsoft Intune ou Gestion des appareils mobiles pour Microsoft 365, l’inscription de l’appareil est nécessaire. Si l’un de ces services est configuré dans votre organisation Microsoft Entra, Tout est sélectionné et cette option est désactivée. |

| Exiger l’authentification multifacteur pour joindre des appareils | Vous permet d’appliquer l’authentification multifacteur Microsoft Entra lorsque l’appareil joint Microsoft Entra ID. Pour les utilisateurs qui joignent des appareils à Microsoft Entra ID avec l’authentification multifacteur, les appareils eux-mêmes deviennent un deuxième facteur. |

| Nombre maximal d’appareils par utilisateur | Vous permet de spécifier le nombre maximal d’appareils qu’un utilisateur peut avoir dans Microsoft Entra ID. Si un utilisateur atteint ce maximum, il doit supprimer un appareil pour en ajouter un nouveau. |

Pour notre scénario, nous pouvons ajouter un groupe pilote d’utilisateurs pour essayer la jonction AD. Ici, vous choisissez Les utilisateurs peuvent joindre des appareils à Microsoft Entra ID>Sélectionné, puis vous ajoutez des membres de votre groupe pilote. Lorsque vous êtes prêt à déployer la jonction à Microsoft Entra à l’ensemble de votre organisation Microsoft Entra, sélectionnez Tout.

Paramètres de mobilité

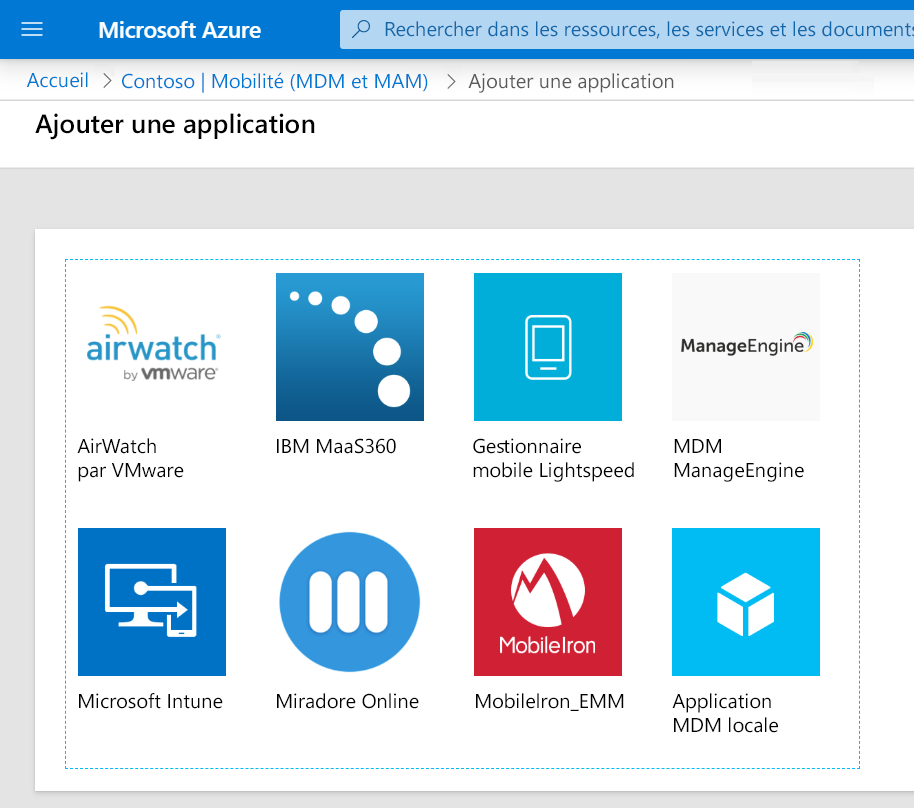

Vous devrez peut-être ajouter un fournisseur MDM pour pouvoir configurer les paramètres de mobilité. Pour ajouter votre fournisseur GPM, accédez à Microsoft Entra ID>Mobilité (GPM et GAM)>Ajouter une application.

Une fois que vous avez ajouté votre fournisseur MDM, vous pouvez configurer les paramètres de mobilité suivants :

| Paramètre de mobilité | Description |

|---|---|

| Portée de l’utilisateur GDR | Sélectionnez Aucun, Certain(e)s ou Tout. Si l’utilisateur se trouve dans l’étendue GPM et que vous disposez d’un abonnement Microsoft Entra ID P1 ou P2, l’inscription GPM est automatisée avec la jonction à Microsoft Entra. Tous les utilisateurs de l’étendue doivent disposer d’une licence appropriée pour votre système MDM. Sinon, l’inscription GPM échoue et la jonction à Microsoft Entra est annulée. Si l’utilisateur n’est pas dans l’étendue GPM, la jonction à Microsoft Entra se fait sans aucune inscription GPM. L’appareil est un appareil non géré. |

| URL MDM | Les trois URL relatives à votre configuration MDM sont URL des conditions d’utilisation de MDM, URL de détection MDM et URL de conformité MDM. Chaque URL a une valeur par défaut prédéfinie. Si ces champs sont vides, contactez votre fournisseur MDM pour plus d’informations. |

| Paramètres MAM | La gestion des applications mobiles (GAM) ne s’applique pas à la jonction à Microsoft Entra. |

N’oubliez pas que vous devez limiter l’accès aux ressources de l’organisation aux seuls appareils gérés par votre organisation que votre système de gestion des appareils mobiles (MDM, mobile device management) considère comme conformes. Pour notre scénario, nous souhaitons ajouter le fournisseur MDM de notre organisation et sélectionner Portée de l’utilisateur GDR>Tout.

Expérience utilisateur lors de la jonction d’un appareil Windows 10 ou Windows 11

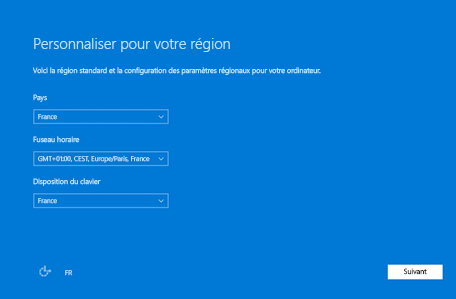

Vous avez donné un nouvel appareil à un collaborateur très bon en informatique. Il va utiliser l’approche du libre-service pour joindre l’appareil à votre organisation Active Directory, qui fait appel à l’authentification multifacteur. Les étapes suivantes vous montrent à quoi ressemble ce workflow :

Après avoir démarré l’appareil, l’employé suit les invites pour le configurer, notamment la personnalisation de sa région et la sélection d’une langue.

L’employé accepte les termes du contrat de licence logiciel Microsoft.

L’employé sélectionne la connexion réseau pour la connexion au cloud.

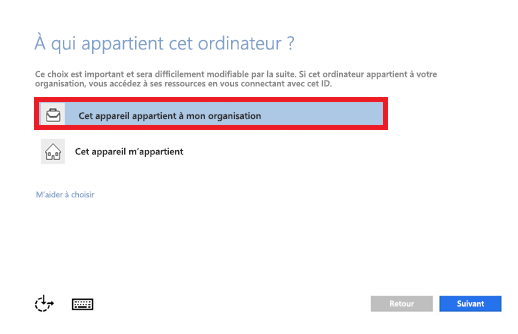

Face à la question À qui appartient cet ordinateur ?, l’employé sélectionne Cet appareil appartient à mon organisation.

L’employé se connecte avec les informations d’identification fournies par votre organisation.

Il est invité à procéder à une authentification multifacteur.

Microsoft Entra ID vérifie les paramètres de configuration pour voir si l’appareil doit être inscrit à GPM.

Une fois la vérification de la configuration réussie, l’appareil est inscrit auprès de l’instance Microsoft Entra de l’organisation. Si MDM est utilisé, l’appareil est inscrit et géré.