Classifier et protéger les informations sensibles

L'un des éléments clés du cadre Defender for Cloud Apps est la protection de vos informations sensibles. Le niveau de confidentialité est une expression subjective, car cela peut varier d’une organisation à l’autre.

Ici, vous allez comprendre comment trouver les applications qui accèdent à vos données, comment classifier les informations sensibles, comment les protéger contre les accès non autorisés, et comment surveiller et signaler l’intégrité globale de votre environnement.

Qu'est-ce qu'Azure Information Protection ?

Un employé peut charger accidentellement un fichier au mauvais endroit. Ils peuvent également envoyer des informations confidentielles à une personne qui ne devrait pas les avoir. Par conséquent, les informations peuvent être perdues ou rendues accessibles à la mauvaise personne. Toute information perdue ou exposée de manière incorrecte peut avoir de graves conséquences juridiques, financières ou de réputation pour votre organisation. Les informations sont essentielles pour toute organisation moderne et vous souhaitez vous assurer qu’elles sont protégées à tout moment.

Pour vous aider, Microsoft Defender for Cloud Apps s'intègre nativement à Azure Information Protection, un service en nuage qui aide à classer et à protéger les fichiers et les courriels dans votre organisation.

Remarque

Vous devez activer le connecteur d’application pour Microsoft 365 afin de tirer parti de Azure Information Protection

Vous renforcez la protection des informations avec Microsoft Defender for Cloud Apps par étapes :

Phase 1 : Découvrir les données

Pendant cette phase, vous vous assurez que les applications sont connectées à Microsoft Defender for Cloud Apps afin qu'il puisse analyser et classer les données, puis appliquer des politiques et des contrôles. Vous pouvez le faire de deux manières différentes : utiliser un connecteur d’application ou utiliser le contrôle d’application par accès conditionnel.

Phase 2 : Classifier les informations sensibles

Dans cette phase, vous allez effectuer les opérations suivantes :

Décidez des éléments qui sont sensibles dans le contexte de votre organisation. Microsoft Defender for Cloud Apps inclut plus de 100 types d'informations sensibles prédéfinis, ainsi que des étiquettes par défaut dans Azure Information Protection. Les types d’informations sensibles et les étiquettes définissent la façon de gérer, par exemple, les numéros de passeport et les numéros d’identité nationaux/régionaux. Vous pouvez également utiliser des étiquettes par défaut dans Azure Information Protection. Ces étiquettes seront utilisées par Microsoft Defender for Cloud Apps lors de l'analyse, pour classer les informations. Les étiquettes sont les suivantes :

- Personnel : données à usage personnel et non professionnel uniquement.

- Public : données qui peuvent être partagées pour la consommation publique, telles que des affiches marketing et des billets de blog.

- Général : données qui ne peuvent pas être partagées pour une consommation publique, mais qui peuvent être partagées avec des partenaires externes. Par exemple, les chronologies de projet et les graphiques organisationnels.

- Confidentiel: données susceptibles de nuire à l’organisation si elles sont partagées avec des personnes non autorisées. Par exemple, les prévisions et les données du compte de vente.

- Hautement confidentiel : données très sensibles qui provoquent des dommages graves en cas de partage avec des personnes non autorisées. Par exemple, les détails du client, les mots de passe et le code source.

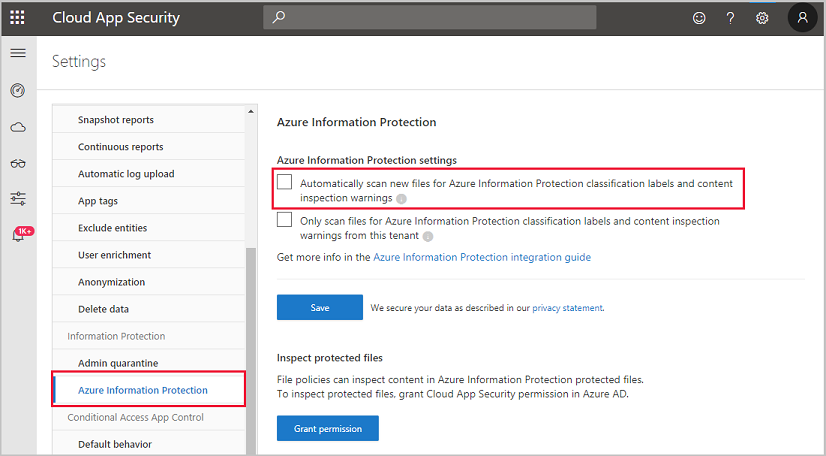

Activez l'intégration d'Azure Information Protection dans Microsoft Defender for Cloud Apps en sélectionnant Analyser automatiquement les nouveaux fichiers pour les étiquettes de classification d'Azure Information Protection dans le volet Paramètres :

Phase 3 : Protéger les données

Il existe différents types de stratégies que vous pouvez créer pour détecter les informations sensibles et agir en conséquence. Par exemple, vous pouvez créer une Stratégie de fichier pour analyser le contenu des fichiers dans vos applications en temps réel et pour rechercher des données au repos. Les stratégies de fichiers vous permettent d’appliquer des actions de gouvernance. Vous pouvez ensuite automatiquement :

- Déclencher des alertes et des notifications par e-mail.

- Modifier l’accès au partage pour les fichiers.

- Mettre en quarantaine les fichiers.

- Supprimer les autorisations de fichier ou de dossier.

- Déplacer les fichiers vers un dossier corbeille.

Pour créer une stratégie de fichier

Ouvrir Microsoft Defender pour les applications cloud

Sélectionnez le volet Contrôle

Sélectionnez Stratégies > Créer une stratégie

Sélectionner Stratégie de fichier

Lorsque le formulaire s’affiche, vous renseignez les champs suivants :

Champ Description Gravité de la stratégie Définit l’importance de la stratégie et indique s’il faut déclencher une notification. La gravité de la stratégie peut être personnalisée pour identifier rapidement le risque associé à une correspondance de stratégie. Catégorie Il s’agit d’une étiquette informative que vous affectez à la stratégie pour vous aider à la localiser ultérieurement. Par défaut, pour les stratégies de fichier, la protection contre la perte de données (DLP) est appliquée. Créer un filtre pour les fichiers sur lesquelles cette stratégie agit Il est utilisé pour déterminer les applications qui déclencheront la stratégie. Dans l’idéal, cela doit être défini pour être aussi étroit que possible afin d’éviter les faux positifs. Appliquer à (1er) Sélectionnez les applications découvertes qui déclencheront la stratégie. Il existe deux choix : · Tous les fichiers à l’exception des dossiers sélectionnés : pour appliquer la stratégie à tous les fichiers. · Dossiers sélectionnés : pour appliquer la stratégie à des applications telles que Box, SharePoint, OneDrive et Dropbox. Appliquer à (2e) Sélectionnez les utilisateurs et les groupes à inclure dans cette stratégie. Il existe trois options : · Tous les propriétaires de fichiers · Propriétaires de fichiers des groupes d’utilisateurs sélectionnés · Tous les propriétaires de fichiers, à l’exclusion des groupes sélectionnés Méthode d’inspection du contenu Sélectionnez la façon dont vous souhaitez que les fichiers soient inspectés. Il existe deux options : · DLP intégré · Les services de classification des données (DCS) Microsoft recommandent DCS, car cela vous permet d’utiliser une expérience d’étiquetage unifiée dans Microsoft 365, Azure Information Protection et Microsoft Defender for Cloud Apps. Governance Sélectionnez les actions de gouvernance que vous souhaitez que Microsoft Defender for Cloud Apps effectue lorsqu’une correspondance est détectée. Lorsque vous avez terminé, sélectionnez Créer pour créer votre stratégie de fichier.

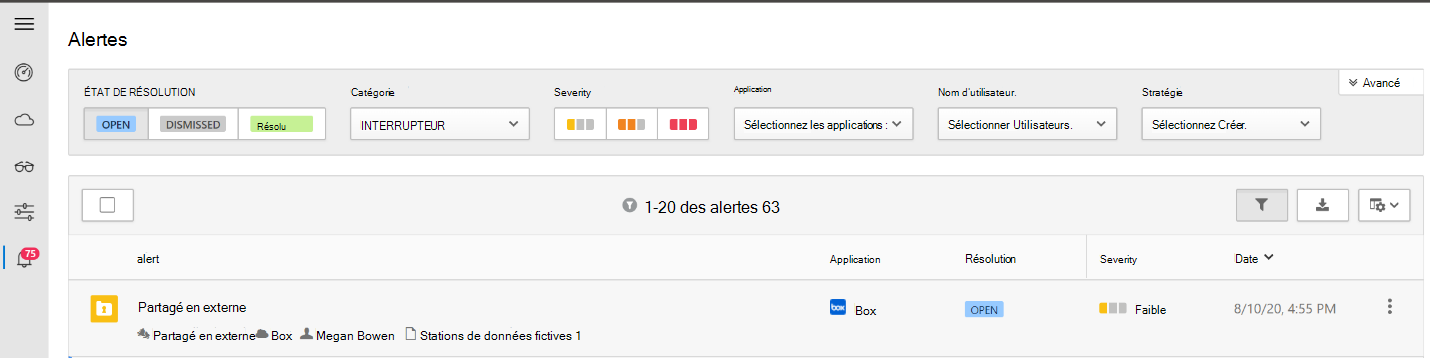

Phase 4 : Surveiller et signaler

Consultez votre tableau de bord pour rechercher les alertes et l’intégrité globale de votre environnement. Par exemple, pour examiner les alertes liées aux fichiers, accédez au volet Alertes, puis sélectionnez DLP dans le champcatégorie.

Vous pouvez examiner une alerte liée à un fichier pour mieux comprendre ce qui a provoqué son déclenchement. Vous pouvez également ignorer une alerte que vous déterminez susceptible d’être ignorée. Vous pouvez également exporter vos alertes vers un fichier CSV pour une analyse plus approfondie.