Utiliser le blocage comportemental

Le paysage des menaces actuel regorge de logiciels malveillants sans fichier. Des logiciels malveillants avec des menaces hautement polymorphes qui évoluent plus rapidement que les solutions traditionnelles, et des attaques humaines qui s’adaptent à ce que leurs adversaires trouvent sur les appareils compromis. Les solutions de sécurité traditionnelles ne suffisent pas à arrêter de telles attaques. Vous avez besoin de fonctionnalités d’intelligence artificielle (IA) et de Machine Learning (ML), telles que le blocage comportemental et la contenance, qui sont incluses dans Defender pour point de terminaison.

Les fonctionnalités de blocage comportemental et de contenance peuvent aider à identifier et à arrêter les menaces en fonction de leurs comportements et de leurs arborescences de processus, même lorsque la menace a déjà démarré. La protection nouvelle génération, EDR, et les composants et fonctionnalités de Defender pour point de terminaison travaillent de concert dans les fonctionnalités de blocage comportemental et de contenance.

Les fonctionnalités de blocage comportemental et de contenance s’utilisent avec plusieurs composants et fonctionnalités de Defender pour point de terminaison pour arrêter immédiatement les attaques et empêcher leur progression.

La protection nouvelle génération (qui comprend Antivirus Microsoft Defender) peut détecter les menaces en analysant les comportements et arrêter les menaces dont l’exécution a commencé.

La protection évolutive des points de terminaison (EDR) reçoit des signaux de sécurité sur votre réseau, les appareils et le comportement du noyau du système d’exploitation. À mesure que des menaces sont détectées, des alertes sont créées. Plusieurs alertes du même type sont regroupées en incidents, ce qui permet à votre équipe des opérations de sécurité d’enquêter et de répondre plus facilement.

Defender pour point de terminaison offre une large gamme d’optiques recouvrant les identités, les e-mails, les données et les applications. Ainsi que les signaux de comportement du réseau, des points de terminaison et du noyau reçus via l’EDR. Un composant de Microsoft Defender XDR, Defender for Endpoint, traite et met en corrélation ces signaux, déclenche des alertes de détection et regroupe les alertes associées dans des incidents.

Grâce à ces fonctionnalités, il est possible d’empêcher ou de bloquer davantage de menaces, même si elles commencent à s’exécuter. Chaque fois qu’un comportement suspect est détecté, la menace est contenue, des alertes sont créées et les menaces sont arrêtées dans leur élan.

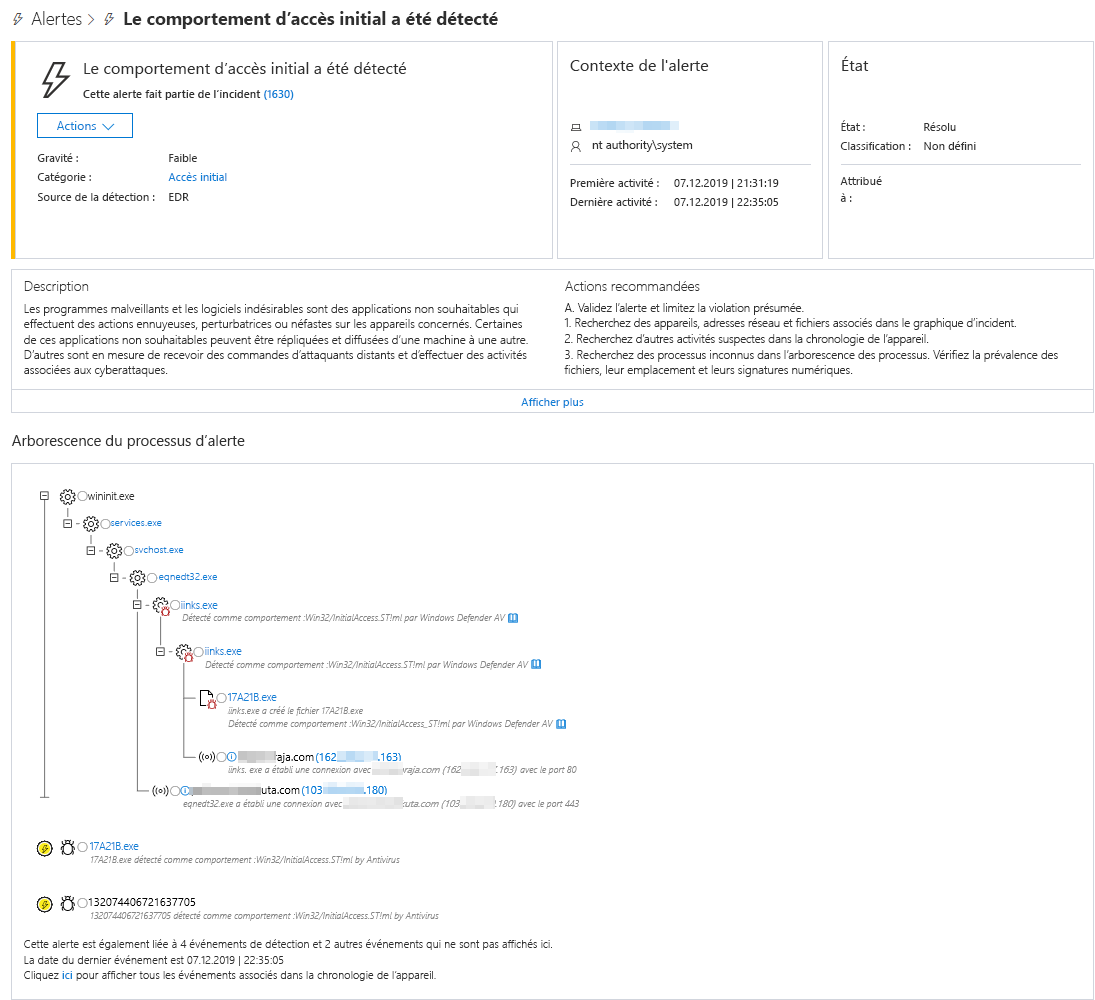

L’image suivante montre un exemple d’alerte déclenchée par des fonctionnalités de blocage comportemental et de contenance :

Blocage comportemental du client

Le blocage comportemental du client est un composant des fonctionnalités de blocage comportemental et de contenance dans Defender pour point de terminaison. À mesure que des comportements suspects sont détectés sur les appareils (appelés clients ou points de terminaison), des artefacts (tels que les fichiers ou les applications) sont bloqués, vérifiés et corrigés automatiquement.

Fonctionnement du blocage comportemental du client

Antivirus Microsoft Defender peut détecter un comportement suspect, du code malveillant, des attaques sans fichier et en mémoire, et bien plus encore sur un appareil. Lorsque des comportements suspects sont détectés, Antivirus Microsoft Defender surveille et envoie ces comportements suspects et leurs arborescences de processus au service de protection cloud. Machine Learning fait la distinction entre applications malveillantes et comportements appropriés en quelques millisecondes et classe chaque artefact. Dès qu’un artefact est détecté comme malveillant, il est bloqué sur l’appareil.

Chaque fois qu’un comportement suspect est détecté, une alerte est générée et visible dans le portail Microsoft Defender

Le blocage comportemental du client est efficace, car il permet non seulement d’empêcher une attaque de démarrer, mais il peut également aider à arrêter une attaque dont l’exécution a commencé. Avec le blocage de boucle de rétroaction (une autre fonctionnalité de blocage comportemental et de contenance), les attaques sont empêchées sur les autres appareils de votre organisation.

Détections basées sur le comportement

Les détections basées sur le comportement sont nommées en fonction de la matrice MITRE ATT&CK pour entreprises. La convention d’affectation de noms permet d’identifier la phase d’attaque où un comportement malveillant a été observé :

| Tactique | Nom de la menace pour la détection |

|---|---|

| Accès initial | Comportement : Win32/InitialAccess.*!ml |

| Exécution | Comportement : Win32/Execution.*!ml |

| Persistance | Comportement : Win32/Persistence.*!ml |

| Réaffectation de privilèges | Comportement : Win32/PrivilegeEscalation.*!ml |

| Évasion de défense | Comportement : Win32/DefenseEvasion.*!ml |

| Accès aux informations d’identification | Comportement : Win32/CredentialAccess.*!ml |

| Découverte | Comportement : Win32/Discovery.*!ml |

| Déplacement latéral | Comportement : Win32/LateralMovement.*!ml |

| Collection | Comportement : Win32/Collection.*!ml |

| Commande et contrôle | Comportement : Win32/CommandAndControl.*!ml |

| Exfiltration | Comportement : Win32/Exfiltration.*!ml |

| Impact | Comportement: Win32/Impact.*!ml |

| Sans catégorie | Win32/Generic.*!ml |

Blocage de boucle de rétroaction

Le blocage de boucle de rétroaction, également appelé protection rapide, est un composant des fonctionnalités de blocage comportemental et de contenance de Microsoft Defender pour point de terminaison. Avec le blocage de boucle de rétroaction, les appareils au sein de votre organisation sont mieux protégés contre les attaques.

Fonctionnement du blocage de boucle de rétroaction

Lorsqu’un comportement ou un fichier suspect est détecté, par exemple par Antivirus Microsoft Defender, les informations relatives à cet artefact sont envoyées à plusieurs classifieurs. Le moteur de boucle de protection rapide inspecte et met en corrélation les informations avec d’autres signaux pour prendre la décision de bloquer ou non un fichier. La vérification et la classification des artefacts sont rapides. Cela entraîne un blocage rapide des programmes malveillants confirmés et diffuse la protection sur l’ensemble de l’écosystème.

Lorsque la protection rapide est en place, une attaque peut être arrêtée sur un appareil, sur d’autres appareils de l’organisation et sur des appareils d’autres organisations, car une attaque tente d’élargir sa présence.

Protection évolutive des points de terminaison en mode bloc

Lorsque la protection évolutive des points de terminaison (EDR) en mode bloc est activée, Defender pour point de terminaison bloque les artefacts ou les comportements malveillants qui sont observés via une protection après violation. L’EDR en mode bloc fonctionne en arrière-plan pour corriger les artefacts malveillants détectés après une violation.

L’EDR en mode bloc est également intégré à Gestion des menaces et des vulnérabilités. L’équipe de sécurité de votre organisation recevra une recommandation de sécurité pour activer l’EDR en mode bloc s’il ne l’est pas déjà.

Que se passe-t-il lorsque quelque chose est détecté ?

Lorsque l’EDR en mode bloc est activé et qu’un artefact malveillant est détecté, des actions de blocage et de correction sont effectuées. Vous verrez l’état de détection bloqué ou empêché en tant qu’actions effectuées dans le Centre de notifications.

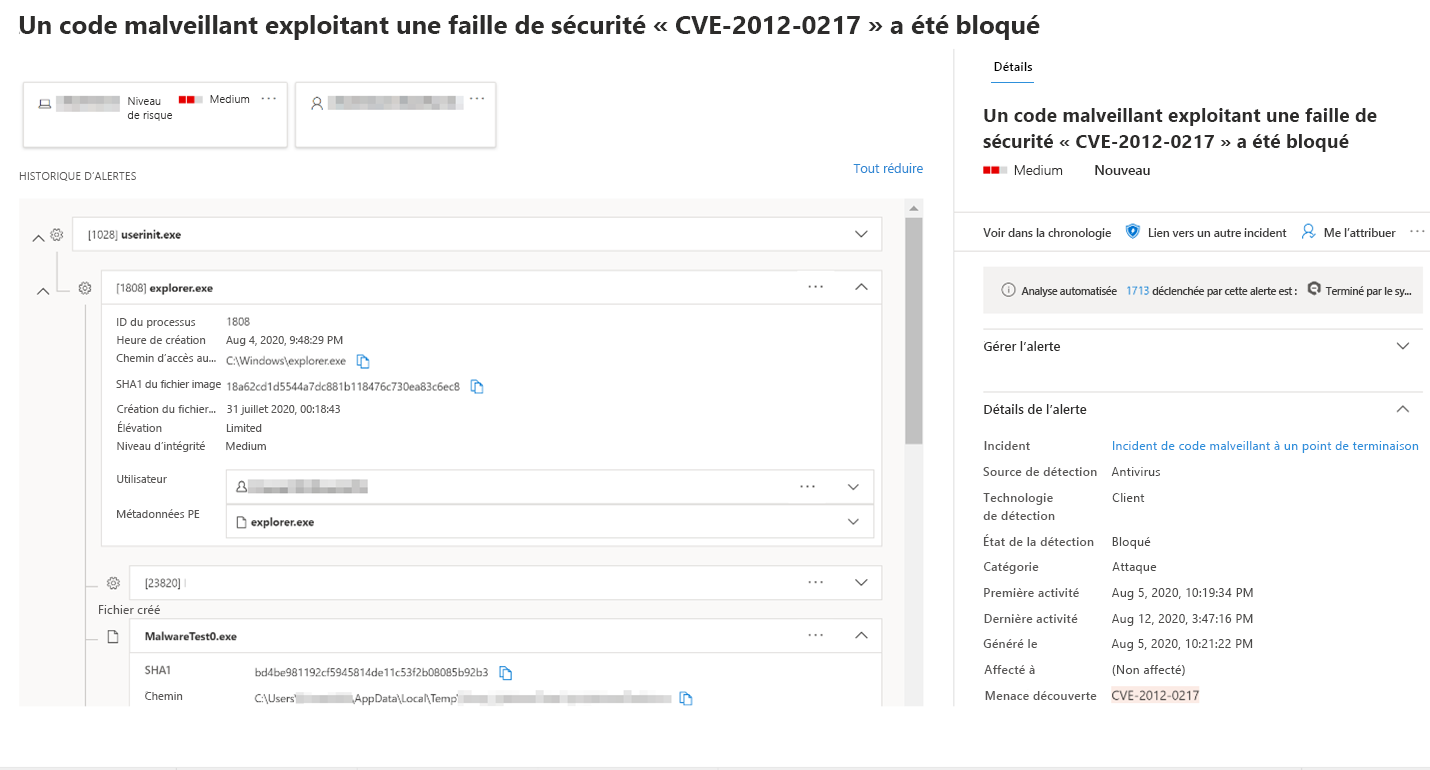

L’image suivante montre une instance de logiciel indésirable qui a été détectée et bloquée par l’EDR en mode bloc :