Considérations relatives à la planification d’une configuration sécurisée

Compte tenu du fait que le déploiement de serveurs avec Arc englobe des milliers de machines dans plusieurs bureaux gérant des charges de travail vitales pour l’entreprise, la sécurité est une priorité pour Wide World Importers. Lors de la planification d’un déploiement sécurisé, il est important de réfléchir à la façon dont les rôles d’accès, les stratégies et les options de réseau peuvent être appliquées simultanément pour garantir la conformité et la protection des ressources.

Les serveurs avec Azure Arc bénéficient non seulement d’une sécurité intégrée avec partage de données et chiffrement minutieux dès la conception, mais aussi de toute une gamme de configurations de sécurité supplémentaires. Pour garantir un déploiement sécurisé, vous devrez peut-être préparer une zone d’atterrissage efficace pour les ressources avec Arc en configurant les contrôles d’accès, l’infrastructure de gouvernance et les options de réseau avancées appropriés. Dans cette unité, vous allez apprendre à :

Configurer le contrôle d’accès en fonction du rôle (RBAC) : développez un plan d’accès pour contrôler qui peut accéder à la gestion des serveurs avec Azure Arc et consulter leurs données à partir d’autres services Azure.

Développer un plan de gouvernance Azure Policy : déterminez comment implémenter la gouvernance des serveurs et des machines hybrides dans l’étendue de l’abonnement ou du groupe de ressources avec Azure Policy.

Sélectionner les options de réseau avancées : déterminez si vous aurez besoin d’un serveur proxy ou d’Azure Private Link pour le déploiement de vos serveurs avec Arc

Sécuriser les identités et le contrôle d’accès

Chaque serveur compatible avec Azure Arc possède une identité gérée dans le cadre d'un groupe de ressources au sein d'une souscription Azure. Cette identité représente le serveur s’exécutant sur site ou dans un autre environnement Cloud. L’accès à cette ressource est contrôlé par le contrôle d’accès en fonction du rôle (RBAC) Azure standard. Un serveur avec Azure Arc a deux rôles spécifiques : Intégration Azure Connected Machine et Administrateur des ressources Azure Connected Machine.

Le rôle Intégration d’Azure Connected Machine est disponible pour l’intégration à grande échelle et il peut uniquement lire ou créer de nouveaux serveurs avec Azure Arc dans Azure. Il ne peut pas servir à supprimer des serveurs déjà inscrits ni à gérer des extensions. En tant que bonne pratique, nous vous recommandons d’attribuer ce rôle uniquement au principal du service Microsoft Entra utilisé pour l’intégration des machines à grande échelle.

Les utilisateurs avec le rôle Administrateur des ressources Azure Connected Machine peuvent lire, modifier, ré-intégrer et supprimer une machine. Ce rôle est conçu pour prendre en charge la gestion des serveurs avec Azure Arc, mais aucune autre ressource dans le groupe de ressources ou l’abonnement.

De plus, l’agent Azure Connected Machine utilise l’authentification par clé publique pour communiquer avec le service Azure. Après avoir intégré un serveur à Azure Arc, une clé privée est enregistrée sur le disque et utilisée chaque fois que l’agent communique avec Azure. En cas de vol, la clé privée peut être utilisée sur un autre serveur pour communiquer avec le service et faire comme s’il s’agissait du serveur d’origine. Entre autres actions possibles, l’obtention de l’accès à l’identité attribuée par le système et à toutes les ressources auxquelles l’identité a accès. Le fichier de la clé privée est protégé pour que le compte HIMDS ne puisse y accéder qu’en lecture. Pour empêcher les attaques hors connexion, nous vous recommandons vivement d’utiliser le chiffrement de disque complet (par exemple, BitLocker, dm-crypt, etc.) sur le volume du système d’exploitation de votre serveur.

Gouvernance Azure Policy

La Conformité réglementaire d’Azure Policy fournit des définitions d’initiatives créées et gérées par Microsoft, qui sont dites intégrées, pour les domaines de conformité et les contrôles de sécurité associés à différents standards de conformité. Voici quelques stratégies Azure de conformité réglementaire :

- Australian Government ISM PROTECTED

- Benchmark de sécurité Azure

- Azure Security Benchmark v1

- PBMM fédéral du Canada

- CMMC niveau 3

- FedRAMP High

- FedRAMP Moderate

- HIPAA HITRUST 9.2

- IRS 1075 septembre 2016

- ISO 27001:2013

- New Zealand ISM Restricted

- NIST SP 800-171 R2

- NIST SP 800-53 Rev. 4

- NIST SP 800-53 Rev. 5

- UK OFFICIAL et UK NHS

Avant de déployer des serveurs avec Azure Arc sur un groupe de ressources, vous pouvez définir et affecter de manière systémique des stratégies Azure avec leurs tâches de correction respectives au niveau du groupe de ressources, de l’abonnement ou du groupe d’administration afin de garantir la mise en place de garde-fous d’audit et de conformité.

Sécuriser le réseau avec Private Link

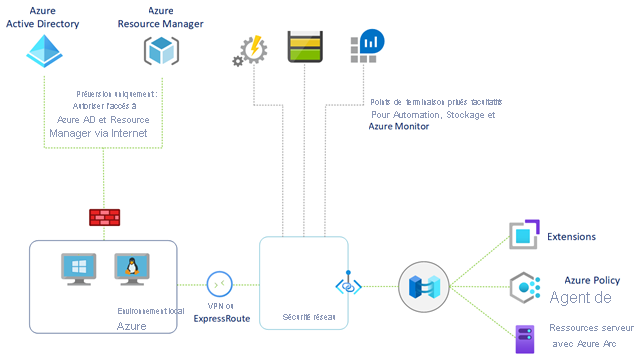

Au-delà du point de terminaison public, il existe deux autres options de sécurisation du réseau pour les serveurs avec Azure Arc : un serveur proxy et Azure Private Link.

Si votre machine communique par le biais d’un serveur proxy pour se connecter à Internet, vous pouvez spécifier l’adresse IP du serveur proxy ou le nom et le numéro de port que la machine utilise pour communiquer avec le serveur proxy. Vous pouvez établir cette spécification directement dans le Portail Azure lors de la génération d’un script pour intégrer plusieurs machines à Arc.

Pour les scénarios avec une sécurité élevée, Azure Private Link vous permet de lier de manière sécurisée des services PaaS Azure à votre réseau virtuel en utilisant des points de terminaison privés. Pour de nombreux services, il vous suffit de configurer un point de terminaison par ressource. Vous pouvez ainsi connecter vos serveurs locaux ou multiclouds à Azure Arc et envoyer tout le trafic via Azure ExpressRoute ou une connexion VPN de site à site au lieu d'utiliser des réseaux publics. En utilisant Private Link avec des serveurs avec Arc, vous pouvez :

- vous connecter en privé à Azure Arc sans ouvrir d'accès au réseau public ;

- Vérifiez que les données de la machine ou du serveur Azure Arc ne sont accessibles que via des réseaux privés autorisés.

- connecter en toute sécurité votre réseau privé local à Azure Arc à l'aide d'ExpressRoute et de Private Link ;

- Conservez tout le trafic au sein du réseau principal Microsoft Azure.