Exercice d’attribution de rôles Microsoft Entra dans Privileged Identity Management

Avec Microsoft Entra ID, un Administrateur général peut attribuer des rôles d’administrateur Microsoft Entra permanents. Ces attributions de rôles peuvent être créées via le portail Azure ou à l’aide de commandes PowerShell.

Le service Microsoft Entra Privileged Identity Management (PIM) permet également aux Administrateurs de rôle privilégié d’établir des attributions permanentes du rôle Administrateur. En outre, les Administrateurs de rôle privilégié peuvent rendre les utilisateurs éligibles pour les rôles Administrateur de Microsoft Entra. Un administrateur éligible peut activer le rôle lorsqu’il en a besoin, puis l’autorisation expirera lorsqu’il aura terminé.

Attribuer un rôle

Suivez ces étapes pour rendre un utilisateur éligible pour un rôle d'administrateur Microsoft Entra.

Connectez-vous au centre d’administration Microsoft Entra en tant qu’administrateur client.

Recherchez, puis sélectionnez Microsoft Entra Privileged Identity Management.

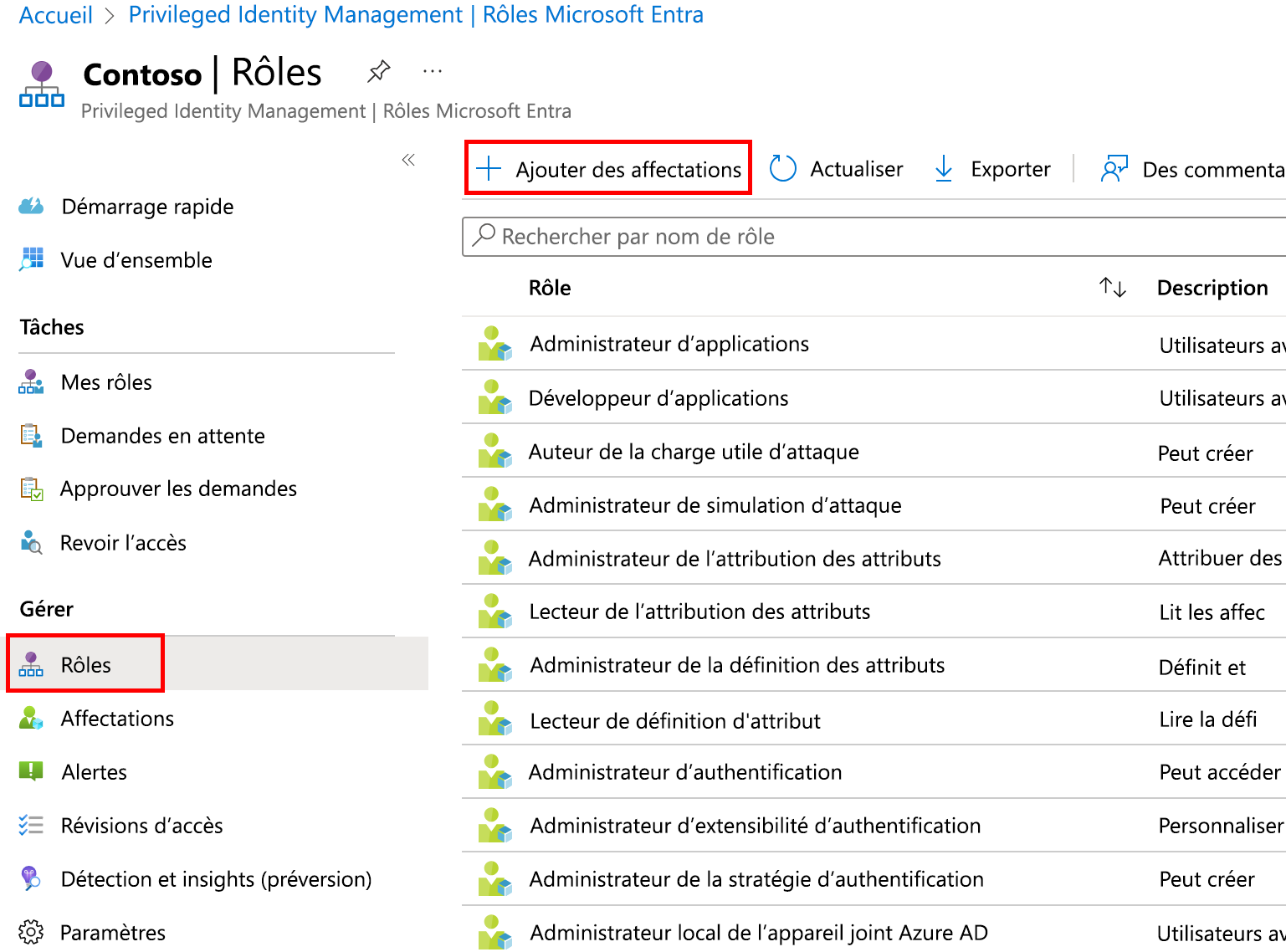

Dans l’écran Privileged Identity Management, dans la navigation de gauche, sélectionnez rôles Microsoft Entra.

Sur la page Démarrage rapide, dans le volet de navigation de gauche, sélectionnez Rôles.

Dans le menu du haut, sélectionnez +Ajouter des affectations.

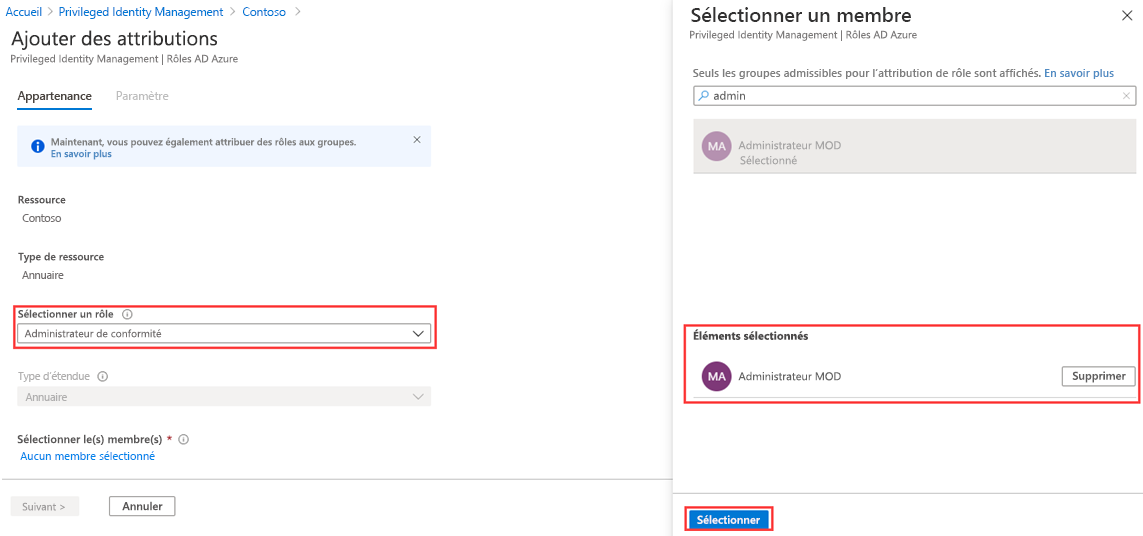

Dans le volet Ajouter des affectations, sous l’onglet Appartenance , passez en revue les paramètres.

Sélectionnez le menu Sélectionner un rôle, puis sélectionnez Administrateur de conformité. Vous pouvez utiliser le filtre Rechercher un rôle par nom pour vous aider à localiser un rôle.

Sous Sélectionner des membres, sélectionnez Aucun membre sélectionné.

Dans le volet Sélectionner un membre, sélectionnez votre compte administrateur, puis sélectionnez Sélectionner.

Dans l’écran Ajouter des affectations, sélectionnez Suivant.

Sous l’onglet Paramètres, sous Type d’affectation, passez en revue les options disponibles. Pour cette tâche, utilisez le paramètre par défaut.

- Les attributions de membres éligibles exigent des membres qu’ils effectuent une action pour utiliser ce rôle. Il peut s’agir de procéder à une vérification de l’authentification multifacteur (MFA), de fournir une justification professionnelle ou de demander une approbation aux approbateurs désignés.

- Les attributions de membres actifs n’exigent pas des membres qu’ils effectuent une action pour utiliser ce rôle. Les membres actifs disposent des privilèges affectés au rôle.

Passez en revue les paramètres restants, puis sélectionnez Affecter.

Activer vos rôles Microsoft Entra

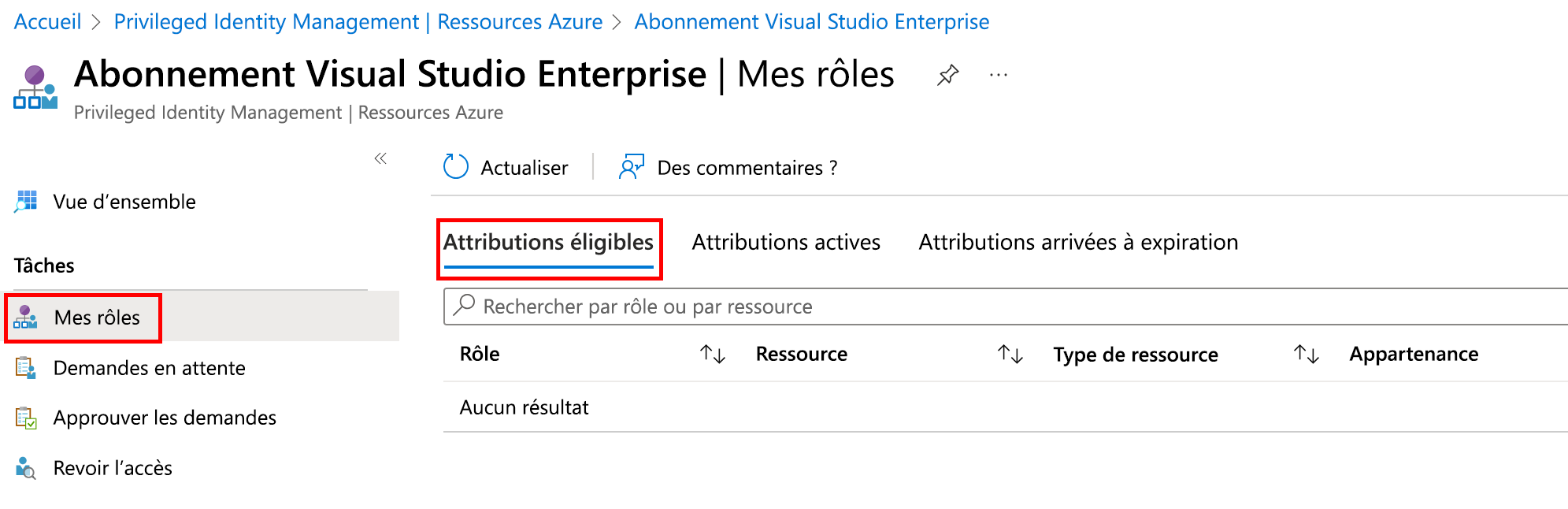

Lorsque vous devez assumer un rôle Microsoft Entra, vous pouvez demander l'activation en ouvrant Mes rôles dans Privileged Identity Management.

Dans l’écran Privileged Identity Management, dans le volet de navigation de gauche, sélectionnez Mes rôles.

Dans le volet Mes rôles, passez en revue la liste des affectations éligibles.

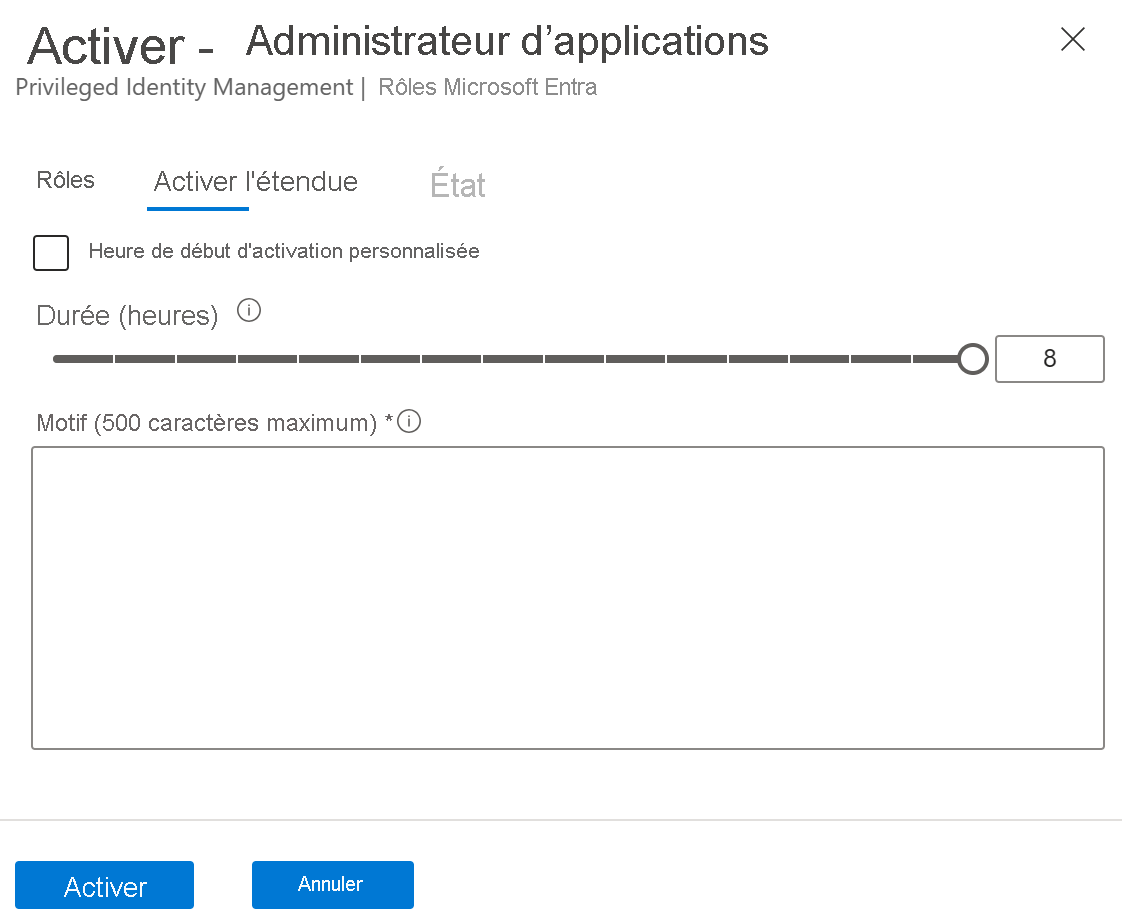

Dans la ligne rôle d’Administrateur de conformité, sélectionnez Activer.

Dans le volet Activer – Administrateur de conformité, sélectionnez Vérification supplémentaire nécessaire, puis suivez les instructions pour fournir une vérification de sécurité supplémentaire. Vous ne devez vous authentifier qu’une seule fois par session.

Une fois la vérification de sécurité supplémentaire effectuée, dans le volet Activer – Administrateur de conformité, dans la zone Raison, entrez la justification de l’activation de ce rôle.

Sélectionnez Activer.

Affecter un rôle avec une étendue restreinte

Pour certains rôles, l’étendue des autorisations accordées peut être limitée à une unité d’administration, un principal de service ou une application unique. Cette procédure est un exemple si vous attribuez un rôle qui a l’étendue d’une unité administrative.

Dans l’écran Privileged Identity Management, dans le volet de navigation de gauche, sélectionnez Rôles Microsoft Entra.

Dans le volet Rôles, dans le menu supérieur, sélectionnez + Ajouter des affectations.

Dans l’écran Ajouter des affectations, sélectionnez le menu Sélectionner un rôle, puis sélectionnez Administrateur d’utilisateurs.

Sélectionnez le menu Type d’étendue et passez en revue les options disponibles. Pour le moment, vous utilisez le type d’étendue Annuaire.

Conseil

Accédez à Gérer les unités administratives dans Microsoft Entra ID pour obtenir plus d’informations sur le type d’étendue d’unité administrative.

Semblable à l’affectation d’un rôle sans étendue restreinte. Ajoutez des membres et renseignez les options des paramètres. Pour le moment, sélectionnez Annuler.

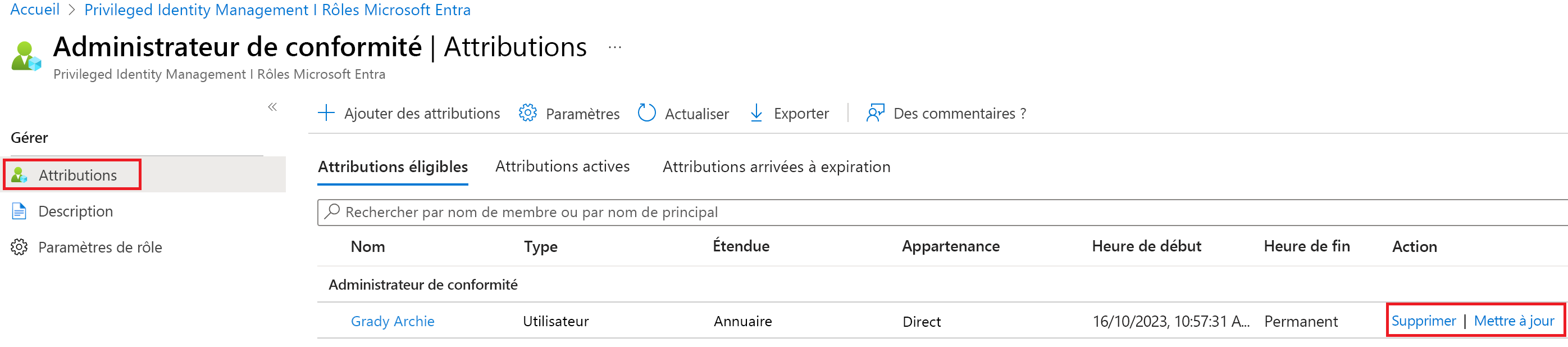

Mettre à jour ou supprimer une attribution de rôle existante

Suivez ces étapes pour mettre à jour ou supprimer une attribution de rôle existante.

Dans l’écran Ouvrir Microsoft Entra Privileged Identity Management, puis Rôles Microsoft Entra, dans le volet de navigation de gauche, sélectionnez Attributions.

Dans la liste Affectations, pour l’Administrateur de la conformité, passez en revue les options de la colonne Action .

Sélectionnez Mettre à jour et passez en revue les options disponibles dans le volet Paramètres d’appartenance. Lorsque vous avez terminé, fermez le volet.

Sélectionnez Supprimer.

Dans la boîte de dialogue Supprimer, passez en revue les informations, puis sélectionnez Oui.