Exercice : activer l’authentification multifacteur Microsoft Entra

Vous pouvez passer en revue les étapes de base nécessaires à la configuration et à l’activation de l’authentification multifacteur Microsoft Entra avec des stratégies conditionnelles. Gardez en tête qu’un vrai déploiement nécessite une grande réflexion et une planification importante. Assurez-vous d’évaluer les liens de la documentation à la fin de ce module avant d’activer l’authentification multifacteur dans vos environnements.

Important

Pour cet exercice, vous avez besoin de Microsoft Entra ID P1 ou P2. Vous pouvez utiliser un essai gratuit de 30 jours pour essayer cette fonctionnalité ou simplement lire les instructions ci-dessous pour comprendre le flux.

Configurer des options d’authentification multifacteur

Connectez-vous au portail Azure en utilisant un compte d’administrateur général.

Accédez au tableau de bord Microsoft Entra à l’aide de l’option Microsoft Entra ID dans le menu latéral.

Sélectionnez Sécurité dans le menu de gauche.

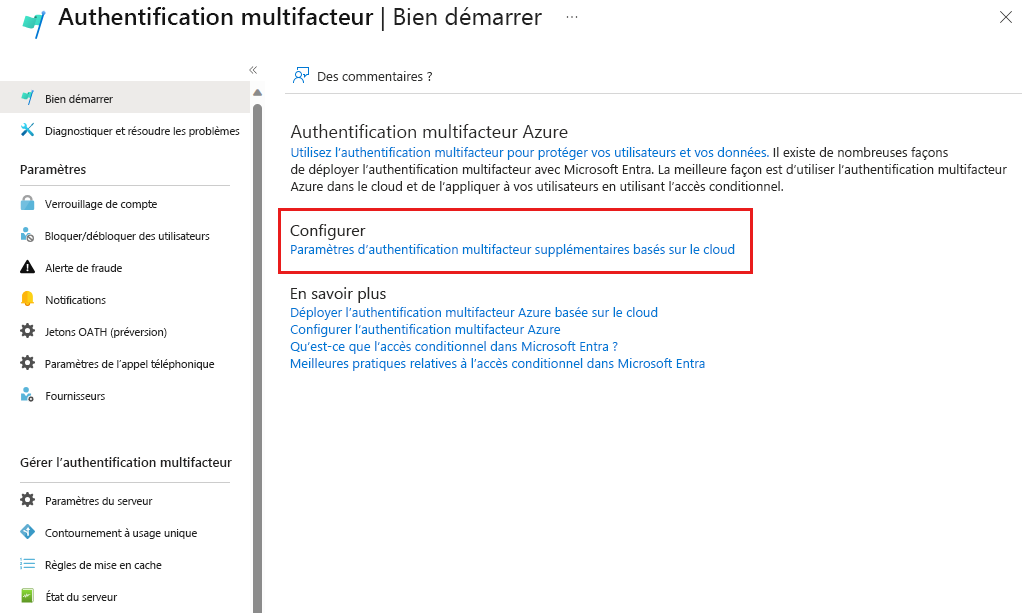

Sélectionnez Authentification multifacteur sous l’en-tête Gérer dans le menu. Vous trouvez ici des options pour l’authentification multifacteur.

Sous Configurer, sélectionnez Paramètres informatiques supplémentaires de l’authentification multifacteur. Une nouvelle page de navigateur s’ouvre. Vous pouvez y voir toutes les options d’authentification multifacteur pour Azure.

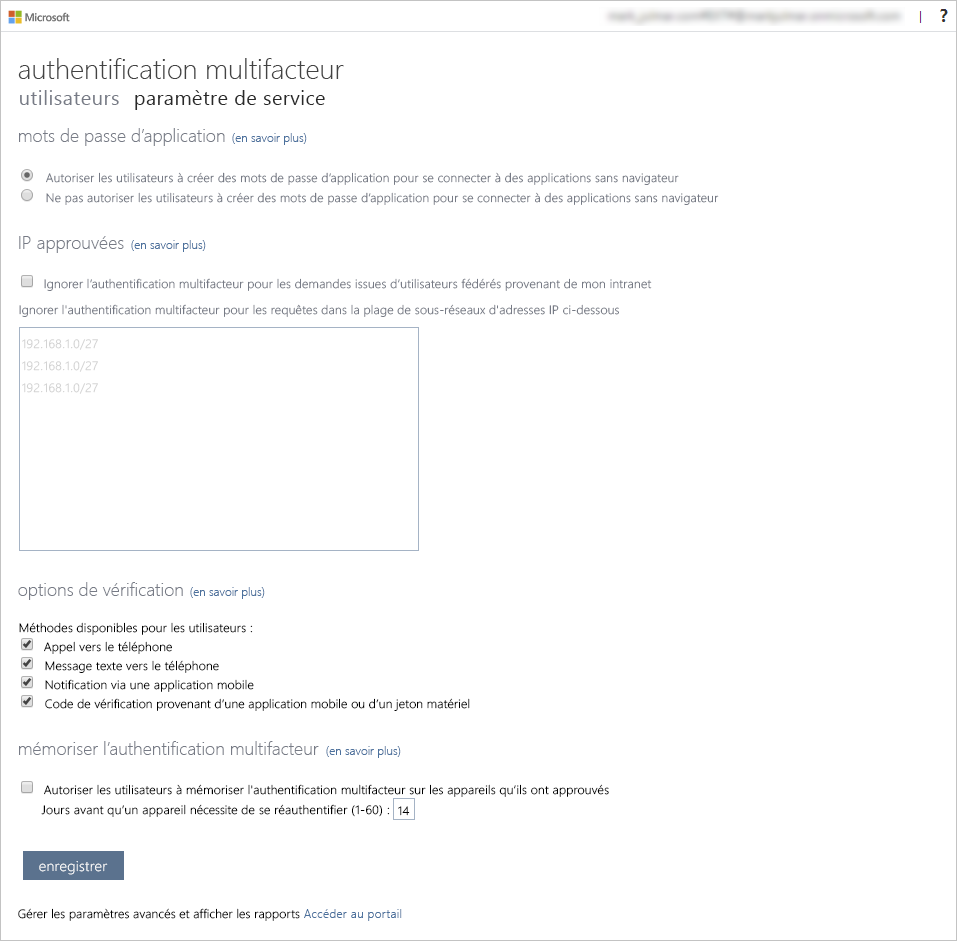

Cette page est le lieu pour vous de sélectionner les méthodes d’authentification prises en charge. Dans cet exemple, tous sont sélectionnés.

Ici, vous pouvez aussi activer ou désactiver les mots de passe d’application, ce qui permet aux utilisateurs de créer des mots de passe uniques de compte pour les applications qui ne prennent pas en charge l’authentification multifacteur. Cette fonctionnalité permet à l’utilisateur de s’authentifier avec son identité Microsoft Entra en utilisant un mot de passe différent propre à cette application.

Configurer les règles d’accès conditionnel pour la MFA

Examinez ensuite comment configurer des règles de la stratégie d’accès conditionnel afin que les utilisateurs invités utilisent l’authentification multifacteur pour accéder à des applications spécifiques sur votre réseau.

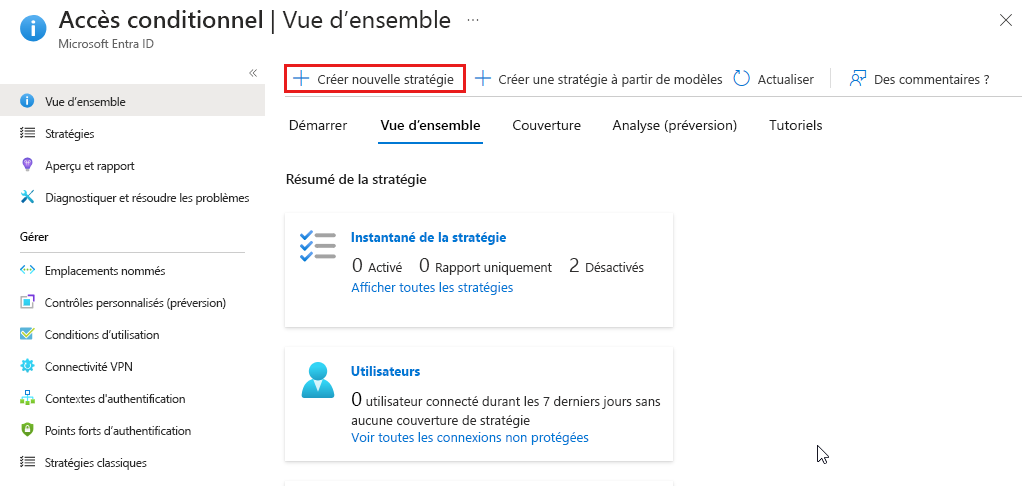

Revenez au Portail Azure, puis sélectionnez Microsoft Entra ID>Sécurité>Accès conditionnel.

Dans le menu supérieur, sélectionnez Créer une stratégie.

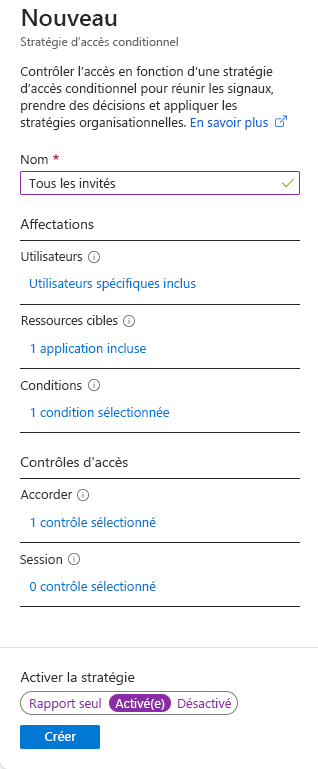

Nommez votre stratégie, par exemple Tous les invités.

Sous Utilisateurs, sélectionnez 0 utilisateur et groupe sélectionné.

- Sous Inclure, choisissez Sélectionner les utilisateurs et les groupes.

- Sélectionnez utilisateurs et groupes, puis choisissez Sélectionner.

Sous Ressources cibles, sélectionnez Aucune ressource cible sélectionnée.

- Sélectionnez Applications cloud.

- Sous Inclure, choisissez Sélectionner les applications.

- Sous Sélectionner, choisissez Aucun. Sélectionnez les applications dans les options de droite, puis choisissez Sélectionner.

Sous Conditions, sélectionnez 0 condition sélectionnée.

- Sous Emplacements, sélectionnez Non configuré.

- Sous Configurer, sélectionnez Oui, puis N’importe quel emplacement.

Sous Accorder, sélectionnez 0 contrôle sélectionné.

- Assurez-vous que Accorder l’accès est sélectionné.

- Sélectionnez l’option Exiger l’authentification multifacteur et choisissez Sélectionner. Cette option applique l’authentification multifacteur.

Définissez l’option Activer la stratégie sur Activée, puis sélectionnez Créer.

L’authentification multifacteur est maintenant activée pour vos applications sélectionnées. La prochaine fois qu’un utilisateur ou un invité tente de se connecter à cette application, il va être invité à s’inscrire à l’authentification multifacteur.