Comprendre Microsoft Defender pour SQL

La sécurité des bases de données Microsoft Defender pour le cloud vous permet de protéger l’ensemble de votre parc de bases de données en détectant les attaques courantes et en prenant en charge l’activation et la réponse aux menaces pour les types de bases de données les plus populaires dans Azure.

Les types de bases de données protégées sont les suivants :

- Bases de données SQL Azure

- Serveurs SQL Server sur des machines

- Bases de données relationnelles open source (OSS RDB)

- La base de données Azure Cosmos DB offre une protection aux moteurs et aux types de données, avec des surfaces d’attaque et des risques de sécurité différents. Des détections de sécurité sont effectuées pour la surface d’attaque spécifique de chaque type de base de données.

La protection des bases de données de Defender pour le cloud détecte les tentatives inhabituelles et potentiellement malveillantes d’accès à vos bases de données ou d’exploitation de celles-ci. Les capacités avancées de détection des menaces et les données Microsoft Threat Intelligence sont utilisées pour fournir des alertes de sécurité contextuelles. Ces alertes comprennent des mesures visant à atténuer les menaces détectées et à prévenir les attaques futures.

Vous pouvez activer la protection des bases de données sur votre abonnement ou exclure des types de ressources de bases de données spécifiques.

Microsoft Defender pour SQL comprend deux plans qui étendent le package de sécurité des données de Defender pour le cloud pour sécuriser les bases de données et leurs données où qu’elles se trouvent.

Qu’est-ce que Microsoft Defender pour SQL protège ?

Microsoft Defender pour SQL comprend deux plans Microsoft Defender distincts :

Defender pour les serveurs de bases de données Azure SQL protège :

Azure SQL Database

Azure SQL Managed Instance

Pool SQL dédié dans Azure Synapse

Microsoft Defender pour les serveurs SQL Server sur les machines étend les protections de vos serveurs SQL Azure natifs pour prendre en charge les environnements hybrides et protéger les serveurs SQL (toutes les versions prises en charge) hébergés dans Azure, d’autres environnements cloud et même les machines locales :

SQL Server sur machines virtuelles

Serveurs SQL locaux :

SQL Server avec Azure Arc (préversion)

SQL Server exécuté sur des machines Windows sans Azure Arc

Quels sont les avantages de Microsoft Defender pour SQL ?

Ces deux plans comprennent des fonctionnalités qui permettent d’identifier et d’atténuer les vulnérabilités potentielles des bases de données, et de détecter les activités anormales susceptibles d’indiquer des menaces pour les bases de données :

Évaluation des vulnérabilités : service d’analyse qui vous permet de découvrir, de suivre les vulnérabilités de base de données potentielles et vous aide à les corriger. Les analyses d’évaluation fournissent une vue d’ensemble de l’état de sécurité de vos machines SQL, ainsi que des détails sur les résultats de la sécurité.

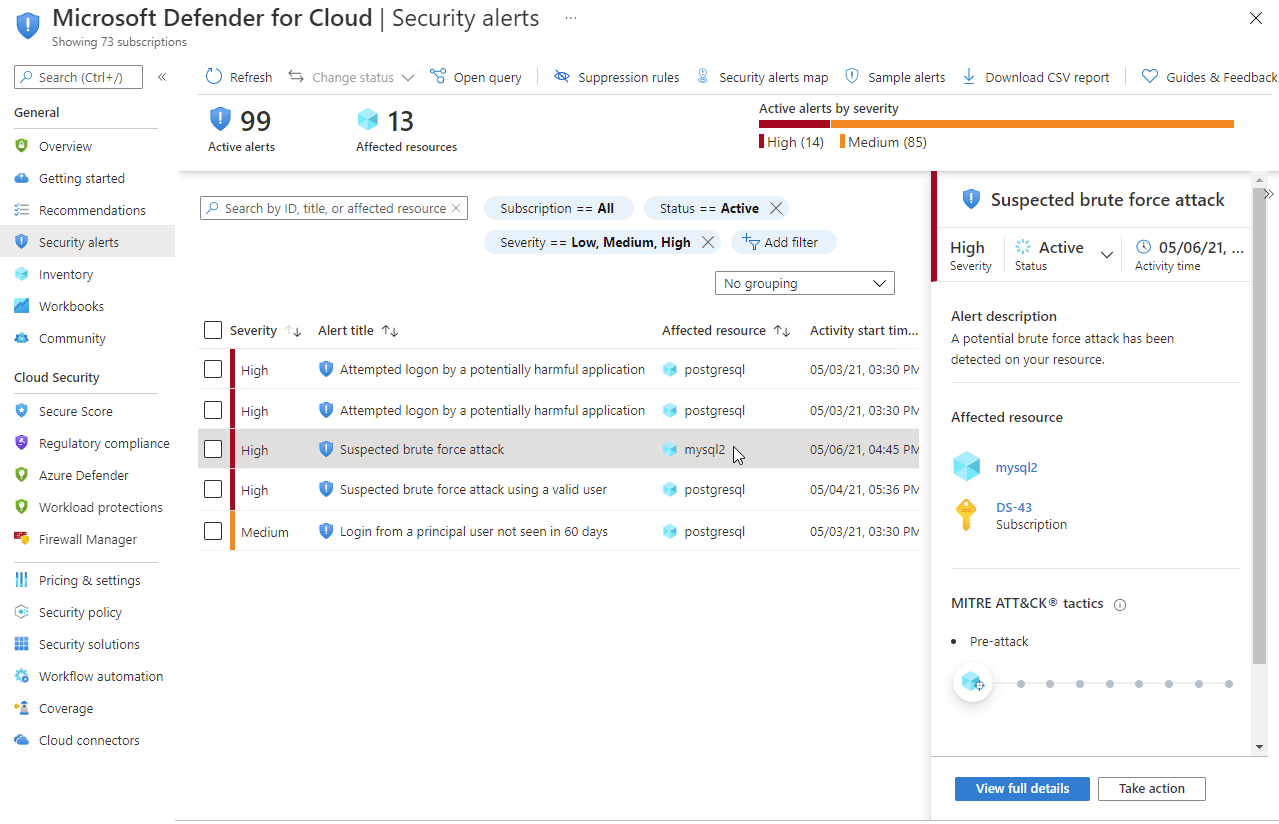

Protection avancée contre les menaces : service de détection qui permet d’effectuer un monitoring continu des serveurs SQL pour repérer les menaces telles que l’injection de code SQL, les attaques par force brute et les abus de privilèges. Ce service fournit des alertes de sécurité orientées sur l’action dans Defender pour le cloud avec des détails sur l’activité suspecte, des conseils sur la façon de limiter les menaces et des options pour poursuivre vos investigations avec Microsoft Sentinel.

Quels sont les types d’alertes proposés par Defender pour SQL ?

Les alertes de sécurité enrichies par le renseignement sur les menaces sont déclenchées dans les cas suivants :

Attaques potentielles par injection de code SQL, y compris les vulnérabilités détectées lorsque les applications génèrent une instruction SQL défectueuse dans la base de données

Modèles de requête et d’accès à la base de données anormaux, par exemple, un nombre anormalement élevé d’échecs de tentatives de connexion avec des informations d’identification différentes (tentative d’attaque par force brute)

Activité suspecte de la base de données, par exemple, lorsqu’un utilisateur légitime accède à un ordinateur SQL Server à partir d’un ordinateur compromis qui a communiqué avec un serveur C&C à exploration crypto

Les alertes fournissent des détails sur l’incident qui les a déclenchées et des suggestions pour enquêter et contrer les menaces.

Quels sont les avantages de Microsoft Defender pour les bases de données relationnelles open source ?

Ce plan Defender pour le cloud apporte des protections contre les menaces pour les bases de données relationnelles open source suivantes :

- Azure Database pour PostgreSQL

- Azure Database pour MySQL

- Azure Database for MariaDB

Lorsque vous activez ce plan, Microsoft Defender pour le cloud fournit des alertes lorsqu’il détecte un accès anormal à la base de données et des modèles de requête ainsi que des activités de base de données suspectes.

Alertes Microsoft Defender pour les bases de données relationnelles open source

Les alertes de sécurité enrichies par le renseignement sur les menaces sont déclenchées dans les cas suivants :

- Accès aux bases de données et modèles de requête anormaux Par exemple, un nombre anormalement élevé d’échecs de tentatives de connexion avec diverses informations d’identification (tentative par force brute)

- Activités suspectes de la base de données Par exemple, un utilisateur légitime accède à une instance SQL Server à partir d’un ordinateur compromis qui a communiqué avec un serveur C&C d’exploration crypto

- Attaques par force brute Avec la possibilité de séparer une force brute simple d’une force brute sur un utilisateur valide ou une force brute réussie.

Quels sont les avantages de Microsoft Defender pour Azure Cosmos DB ?

Microsoft Defender pour Azure Cosmos DB détecte les injections de code SQL potentielles, les acteurs malveillants connus de Microsoft Threat Intelligence, les modèles d’accès suspects et l’exploitation potentielle de votre base de données par le biais d’identités compromises ou d’insiders malveillants.

Vous pouvez activer la protection pour toutes vos bases de données (recommandé) ou activer Microsoft Defender pour Azure Cosmos DB au niveau de l’abonnement ou au niveau de la ressource.

Defender pour Azure Cosmos DB analyse continuellement le flux de données de télémétrie généré par le service Azure Cosmos DB. Quand des activités potentiellement malveillantes sont détectées, des alertes de sécurité sont générées. Ces alertes sont affichées dans Defender pour le cloud avec les détails de l’activité suspecte, ainsi que les étapes d’investigation, les actions correctives et les recommandations de sécurité correspondantes.

Defender pour Azure Cosmos DB n’accède pas aux données du compte Azure Cosmos DB et n’a aucun impact sur ses performances.

Alertes Microsoft Defender pour Microsoft Defender pour Azure Cosmos DB

Les alertes de sécurité enrichies par le renseignement sur les menaces sont déclenchées dans les cas suivants :

Attaques par injection de code SQL potentielles : En raison de la structure et des fonctionnalités des requêtes Azure Cosmos DB, un grand nombre d’attaques par injection de code SQL connues ne peuvent pas fonctionner dans Azure Cosmos DB. Toutefois, certaines variantes d’injections de code SQL peuvent réussir et entraîner l’exfiltration des données de vos comptes Azure Cosmos DB. Defender pour Azure Cosmos DB détecte à la fois les tentatives qui ont réussi et celles qui ont échoué. En outre, il vous aide à renforcer votre environnement pour éviter ces menaces.

Modèles d’accès anormaux à la base de données : Par exemple, les accès à partir d’un nœud de sortie TOR, les adresses IP suspectes connues, les applications et les emplacements inhabituels.

Activité suspecte de la base de données : Par exemple, des modèles de liste de clés suspects qui ressemblent à des techniques malveillantes connues de mouvement latéral et des modèles d’extraction de données suspects.