Instructions pour résoudre les problèmes liés à BitLocker

Cet article traite des problèmes courants dans BitLocker et fournit des instructions pour résoudre ces problèmes. Cet article fournit également des informations telles que les données à collecter et les paramètres à case activée. Ces informations facilitent considérablement le processus de résolution des problèmes.

Passer en revue les journaux des événements

Ouvrez observateur d'événements et passez en revue les journaux suivants sousJournaux >des applications et des servicesMicrosoft >Windows :

Api BitLocker. Passez en revue le journal de gestion , le journal des opérations et tous les autres journaux générés dans ce dossier. Les journaux par défaut portent les noms uniques suivants :

- Microsoft-Windows-BitLocker-API/Management

- Microsoft-Windows-BitLocker-API/Operational

- Microsoft-Windows-BitLocker-API/Tracing : affiché uniquement lorsque l’option Afficher les journaux d’analyse et de débogage est activée

BitLocker-DrivePreparationTool. Passez en revue le journal Administration, le journal des opérations et tous les autres journaux générés dans ce dossier. Les journaux par défaut portent les noms uniques suivants :

- Microsoft-Windows-BitLocker-DrivePreparationTool/Administration

- Microsoft-Windows-BitLocker-DrivePreparationTool/Operational

En outre, consultez le journalsystèmedes journaux> Windows pour les événements qui ont été générés par les sources d’événements TPM et TPM-WMI.

Pour filtrer et afficher ou exporter les journaux, vous pouvez utiliser l’outil en ligne de commande wevtutil.exe ou l’applet de commande PowerShell Get-WinEvent .

Par exemple, pour utiliser wevtutil.exe pour exporter le contenu du journal des opérations du dossier BitLocker-API vers un fichier texte nommé BitLockerAPIOpsLog.txt, ouvrez une fenêtre d’invite de commandes et exécutez la commande suivante :

wevtutil.exe qe "Microsoft-Windows-BitLocker/BitLocker Operational" /f:text > BitLockerAPIOpsLog.txt

Pour utiliser l’applet de commande Get-WinEvent afin d’exporter le même journal vers un fichier texte séparé par des virgules, ouvrez une fenêtre Windows PowerShell et exécutez la commande suivante :

Get-WinEvent -logname "Microsoft-Windows-BitLocker/BitLocker Operational" | Export-Csv -Path Bitlocker-Operational.csv

Le Get-WinEvent peut être utilisé dans une fenêtre PowerShell avec élévation de privilèges pour afficher les informations filtrées du journal système ou de l’application à l’aide de la syntaxe suivante :

Pour afficher les informations relatives à BitLocker :

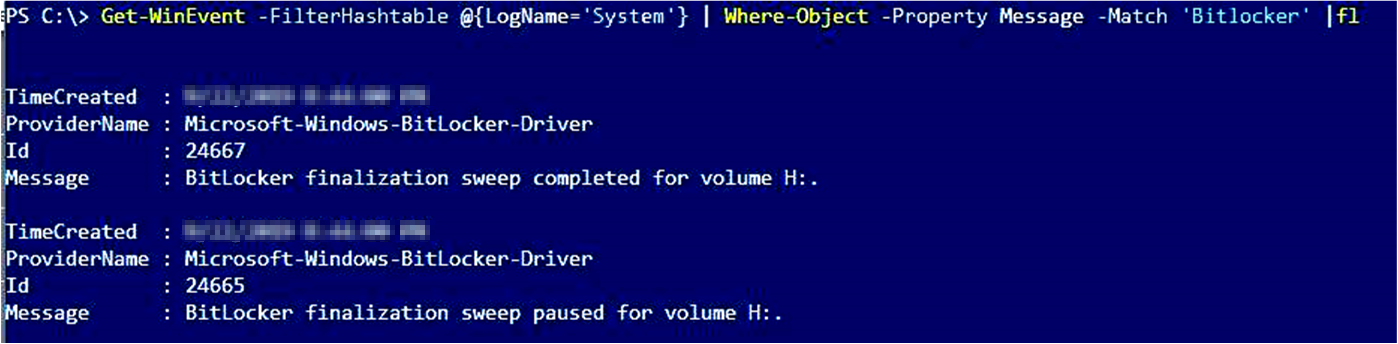

Get-WinEvent -FilterHashtable @{LogName='System'} | Where-Object -Property Message -Match 'BitLocker' | flLa sortie d’une telle commande se présente comme suit :

Pour exporter les informations relatives à BitLocker :

Get-WinEvent -FilterHashtable @{LogName='System'} | Where-Object -Property Message -Match 'BitLocker' | Export-Csv -Path System-BitLocker.csvPour afficher les informations relatives au module de plateforme sécurisée :

Get-WinEvent -FilterHashtable @{LogName='System'} | Where-Object -Property Message -Match 'TPM' | flPour exporter les informations relatives au module de plateforme sécurisée :

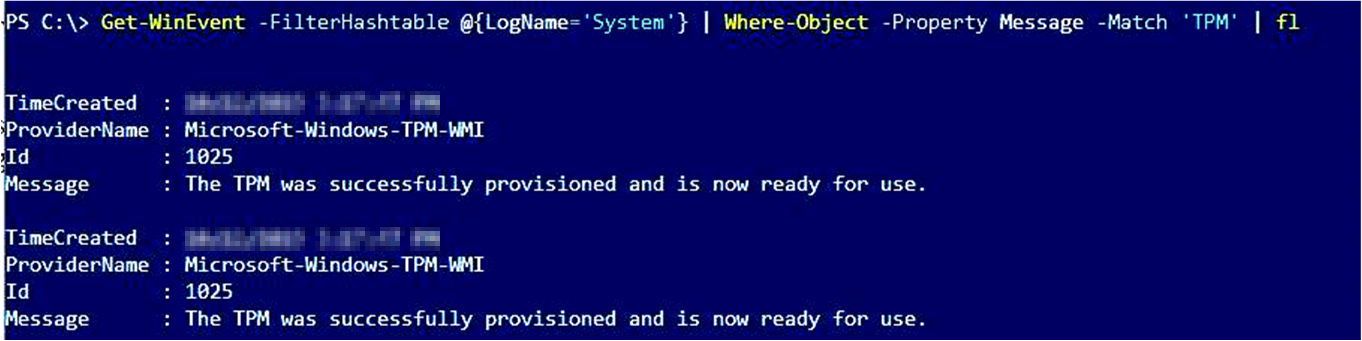

Get-WinEvent -FilterHashtable @{LogName='System'} | Where-Object -Property Message -Match 'TPM' | Export-Csv -Path System-TPM.csvLa sortie d’une telle commande ressemble à ce qui suit.

Remarque

Lorsque vous contactez Support Microsoft, il est recommandé d’exporter les journaux répertoriés dans cette section.

Collecter des informations status à partir des technologies BitLocker

Ouvrez une fenêtre de Windows PowerShell avec élévation de privilèges et exécutez chacune des commandes suivantes :

| Command | Notes | Plus d’informations |

|---|---|---|

Get-Tpm > C:\TPM.txt |

Applet de commande PowerShell qui exporte des informations sur le module de plateforme sécurisée (TPM) de l’ordinateur local. Cette applet de commande affiche des valeurs différentes selon que la puce TPM est version 1.2 ou 2.0. Cette applet de commande n’est pas prise en charge dans Windows 7. | Get-Tpm |

manage-bde.exe -status > C:\BDEStatus.txt |

Exporte des informations sur le status de chiffrement général de tous les lecteurs de l’ordinateur. | manage-bde.exe status |

manage-bde.exe c: -protectors -get > C:\Protectors |

Exporte des informations sur les méthodes de protection utilisées pour la clé de chiffrement BitLocker. | manage-bde.exe protecteurs |

reagentc.exe /info > C:\reagent.txt |

Exporte des informations sur une image en ligne ou hors connexion sur la status actuelle de l’environnement de récupération Windows (WindowsRE) et toute image de récupération disponible. | reagentc.exe |

Get-BitLockerVolume \| fl |

Applet de commande PowerShell qui obtient des informations sur les volumes que le chiffrement de lecteur BitLocker peut protéger. | Get-BitLockerVolume |

Passer en revue les informations de configuration

Ouvrez une fenêtre d’invite de commandes avec élévation de privilèges et exécutez les commandes suivantes :

Command Notes Plus d’informations gpresult.exe /h <Filename>Exporte l’ensemble d’informations de stratégie résultant et enregistre les informations sous la forme d’un fichier HTML. gpresult.exe msinfo.exe /report <Path> /computer <ComputerName>Exporte des informations complètes sur le matériel, les composants système et l’environnement logiciel sur l’ordinateur local. L’option /report enregistre les informations sous la forme d’un fichier .txt. msinfo.exe Ouvrez le Registre Rédacteur et exportez les entrées dans les sous-clés suivantes :

HKLM\SOFTWARE\Policies\Microsoft\FVEHKLM\SYSTEM\CurrentControlSet\Services\TPM\

Vérifier les conditions préalables à BitLocker

Les paramètres courants qui peuvent entraîner des problèmes pour BitLocker incluent les scénarios suivants :

Le module de plateforme sécurisée doit être déverrouillé. Vérifiez la sortie de la commande d’applet de commande PowerShell get-tpm pour la status du module de plateforme sécurisée.

Windows RE doit être activé. Vérifiez la sortie de la commande reagentc.exe pour la status de WindowsRE.

La partition réservée par le système doit utiliser le format correct.

- Sur les ordinateurs UEFI (Unified Extensible Firmware Interface), la partition réservée par le système doit être au format FAT32.

- Sur les ordinateurs hérités, la partition réservée par le système doit être au format NTFS.

Si l’appareil en cours de problème est une ardoise ou une tablette PC, utilisez https://gpsearch.azurewebsites.net/#8153 pour vérifier la status de l’option Activer l’utilisation de l’authentification BitLocker nécessitant une entrée clavier de prédémarrage sur les ardoises.

Pour plus d’informations sur les conditions préalables à BitLocker, consultez Déploiement de base De BitLocker : Utilisation de BitLocker pour chiffrer des volumes

Prochaines étapes

Si les informations examinées jusqu’à présent indiquent un problème spécifique (par exemple, WindowsRE n’est pas activé), le problème peut avoir un correctif simple.

La résolution des problèmes qui n’ont pas de causes évidentes dépend exactement des composants impliqués et du comportement affiché. Les informations recueillies permettent d’affiner les domaines à examiner.

Si l’appareil en cours de résolution des problèmes est géré par Microsoft Intune, consultez Application de stratégies BitLocker à l’aide de Intune : problèmes connus.

Si BitLocker ne démarre pas ou ne peut pas chiffrer un lecteur et que des erreurs ou des événements liés au module de plateforme sécurisée se produisent, consultez BitLocker ne peut pas chiffrer un lecteur : problèmes connus du module de plateforme sécurisée.

Si BitLocker ne démarre pas ou ne peut pas chiffrer un lecteur, consultez BitLocker ne peut pas chiffrer un lecteur : problèmes connus.

Si le déverrouillage réseau BitLocker ne se comporte pas comme prévu, consultez Déverrouillage réseau BitLocker : problèmes connus.

Si BitLocker ne se comporte pas comme prévu lorsqu’un lecteur chiffré est récupéré, ou si BitLocker a récupéré un lecteur de manière inattendue, voir Récupération BitLocker : problèmes connus.

Si BitLocker ou le lecteur chiffré ne se comporte pas comme prévu et que des erreurs ou des événements liés au TPM se produisent, consultez BitLocker et TPM : autres problèmes connus.

Si BitLocker ou le lecteur chiffré ne se comporte pas comme prévu, consultez Configuration de BitLocker : problèmes connus.

Il est recommandé de conserver les informations collectées à portée de main si Support Microsoft est contacté pour obtenir de l’aide sur la résolution du problème.