Conseils de résolution des problèmes liés à l’authentification Kerberos

Ce guide vous fournit les concepts fondamentaux utilisés lors de la résolution des problèmes d’authentification Kerberos.

Liste de contrôle pour la résolution des problèmes

Une erreur Kerberos est un symptôme d’un autre échec de service. Le protocole Kerberos s’appuie sur de nombreux services qui doivent être disponibles et fonctionner correctement pour que toute authentification se produise.

Pour déterminer si un problème se produit avec l’authentification Kerberos, vérifiez que le journal des événements système détecte les erreurs des services (par exemple, Kerberos, kdc, LsaSrv ou Netlogon) sur le client, le serveur cible ou le contrôleur de domaine qui fournissent l’authentification. Si de telles erreurs existent, il peut également y avoir des erreurs associées au protocole Kerberos.

Les audits d’échec dans le journal des événements de sécurité du serveur cible peuvent indiquer que le protocole Kerberos a été utilisé lorsqu’une défaillance de connexion s’est produite.

Avant d’inspecter le protocole Kerberos, vérifiez que les services ou conditions suivants fonctionnent correctement :

- L’infrastructure réseau fonctionne correctement et tous les ordinateurs et services peuvent communiquer.

- Le contrôleur de domaine est accessible. Vous pouvez exécuter la commande

nltest /dsgetdc:<Domain Name> /force /kdc(par exemple)nltest /dsgetdc:contoso.com /force /kdcsur le serveur client ou cible. - Le système DNS (Domain Name System) est configuré correctement et résout correctement les noms d’hôtes et les services.

- Les horloges sont synchronisées dans le domaine.

- Toutes les mises à jour critiques et mises à jour de sécurité pour Windows Server sont installées.

- Tous les logiciels, y compris les logiciels non-Microsoft, sont mis à jour.

- L’ordinateur est redémarré si vous exécutez un système d’exploitation serveur.

- Les services et serveurs requis sont disponibles. Le protocole d’authentification Kerberos nécessite un contrôleur de domaine fonctionnel, une infrastructure DNS et un réseau pour fonctionner correctement. Vérifiez que vous pouvez accéder à ces ressources avant de commencer à résoudre le problème du protocole Kerberos.

Si vous avez examiné toutes ces conditions et que vous rencontrez toujours des problèmes d’authentification ou des erreurs Kerberos, vous devez rechercher une solution plus approfondie. Les problèmes peuvent être causés par la configuration du protocole Kerberos ou par la façon dont d’autres technologies qui fonctionnent avec le protocole Kerberos sont configurées.

Problèmes courants et solutions

Problèmes de délégation Kerberos

Dans un scénario classique, le compte d’emprunt d’identité est un compte de service affecté à une application web ou au compte d’ordinateur d’un serveur web. Le compte emprunt d’identité serait un compte d’utilisateur nécessitant l’accès aux ressources via une application web.

Il existe trois types de délégation à l’aide de Kerberos :

Délégation complète (délégation non contrainte)

La délégation complète doit être évitée autant que possible. L’utilisateur (utilisateur frontal et utilisateur principal) peut se trouver dans différents domaines et également dans différentes forêts.

Délégation contrainte (transition de protocole et de Kerberos uniquement)

L’utilisateur peut provenir de n’importe quel domaine ou forêt, mais les services frontaux et principaux doivent s’exécuter dans le même domaine.

Délégation contrainte basée sur les ressources (RBCD)

L’utilisateur peut provenir de n’importe quel domaine, et les ressources front-end et back-end peuvent provenir de n’importe quel domaine ou forêt.

Résolution des problèmes de délégation Kerberos les plus courants

- Nom du principal de service manquant ou dupliqué

- Échecs de résolution de noms ou réponses incorrectes (adresses IP incorrectes données pour un serveur)

- Les tickets Kerberos volumineux (MaxTokenSize) et l’environnement ne sont pas configurés correctement

- Ports bloqués par des pare-feu ou des routeurs

- Le compte de service n’a pas reçu de privilèges appropriés (attribution de droits utilisateur)

- Services frontaux ou back-end non dans le même domaine et configuration de délégation contrainte

Pour plus d’informations, consultez l’article suivant :

- La délégation contrainte pour CIFS échoue avec ACCESS_DENIED erreur

- Configurer la délégation contrainte pour un compte de service personnalisé

- Configurer la délégation contrainte sur le compte NetworkService

L’authentification unique (SSO) est interrompue et invite à l’authentification une seule fois

Examinez les scénarios suivants :

- Une application cliente et serveur telle que le serveur Microsoft Edge et Internet Information Services (IIS). Le serveur IIS est configuré avec l’authentification Windows (Negotiate).

- Une application cliente et serveur comme un client SMB et un serveur SMB. Par défaut, le serveur SMB est configuré avec Negotiate Security Support Provider Interface (SSPI).

Un utilisateur ouvre Microsoft Edge et navigue sur un site web http://webserver.contoso.cominterne. Le site web est configuré avec Negotiate et ce site web demande l’authentification. Une fois que l’utilisateur entre manuellement le nom d’utilisateur et le mot de passe, l’utilisateur obtient l’authentification et le site web fonctionne comme prévu.

Note

Ce scénario est un exemple de client et de serveur. La technique de résolution des problèmes est la même pour tous les clients et serveurs configurés avec des Authentification Windows intégrés.

Les Authentification Windows intégrés sont rompus au niveau de l’utilisateur ou de l’ordinateur.

Résolution des problèmes des méthodes

Passez en revue la configuration du client pour un paramètre d’authentification intégré, qui peut être activé au niveau de l’application ou de l’ordinateur. Par exemple, toutes les applications basées sur HTTP recherchent le site dans une zone approuvée lors de la tentative d’authentification intégrée.

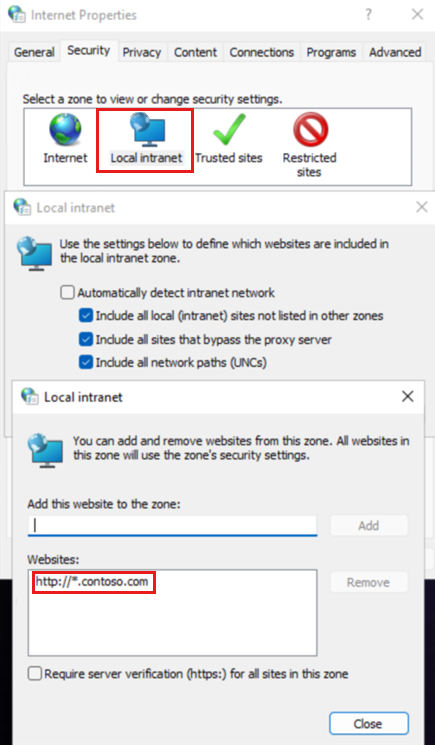

Ouvrez inetcpl.cpl (Options Internet), que toutes les applications HTTP utilisent pour les configurations Internet Explorer et vérifiez si le site web est configuré en tant qu’intranet local.

Les applications ont également une configuration pour effectuer des Authentification Windows intégrées.

Microsoft Edge ou Internet Explorer a un paramètre Activer l’authentification Windows intégrée à activer.

Passez en revue la configuration de l’application et l’ordinateur client peut obtenir un ticket Kerberos pour un nom de principal de service (SPN) donné. Dans cet exemple, le SPN est

http/webserver.contoso.com.Message de réussite lorsque vous pouvez trouver le SPN :

C:>klist get http/webserver.contoso.com Current LogonId is 0:0x9bd1f A ticket to http/webserver.contoso.com has been retrieved successfully.Message d’erreur lorsque vous ne trouvez pas le SPN :

C:>klist get http/webserver.contoso.com klist failed with 0xc000018b/-1073741429: The SAM database on the Windows Server does not have a computer account for this workstation trust relationship.

Identifiez et ajoutez les SPN respectifs aux comptes d’utilisateur, de service ou d’ordinateur appropriés.

Si vous avez identifié que les SPN peuvent être récupérés, vous pouvez vérifier s’ils sont inscrits sur le compte approprié à l’aide de la commande suivante :

setspn -F -Q */webserver.contoso.com

Problèmes de découverte du contrôleur de domaine d’authentification

Les serveurs d’applications configurés avec des Authentification Windows intégrés ont besoin de contrôleurs de domaine pour authentifier l’utilisateur/l’ordinateur et le service.

L’incapacité de contacter un contrôleur de domaine pendant le processus d’authentification entraîne l’erreur 1355 :

Le domaine spécifié n’existe pas ou n’a pas pu être contacté

Impossible d’accéder à une ressource configurée avec le Authentification Windows intégré avec une erreur 1355

Note

Les messages d’erreur peuvent différer du point de vue de l’application, mais la signification de l’erreur est que le client ou le serveur ne parvient pas à découvrir un contrôleur de domaine.

Voici des exemples de tels messages d’erreur :

-

L’erreur suivante s’est produite lors de la tentative de jonction au domaine « Contoso » :

Le domaine spécifié n’existe pas ou n’a pas pu être contacté. -

Le contrôleur de domaine pour le domaine contoso.com est introuvable

-

Impossible de contacter le contrôleur de domaine 1355

Principales causes du problème

Configuration incorrecte du DNS sur le client

Vous pouvez exécuter la

ipconfig /allcommande et passer en revue la liste des serveurs DNS.Configuration incorrecte du DNS sur les contrôleurs de domaine dans un domaine ou une forêt approuvé

Ports réseau bloqués entre le client et les contrôleurs de domaine

Ports de découverte dc : UDP 389 (UDP LDAP) et UDP 53 (DNS)

Étapes de dépannage

- Exécutez la

nslookupcommande pour identifier les configurations incorrectes DNS. - Ouvrez les ports requis entre le client et le contrôleur de domaine. Pour plus d'informations, consultez Comment configurer un pare-feu pour des domaines et des approbations Active Directory.

Scénario de test d’analyse des journaux

Environnement et configuration

Ordinateur client

Client1.contoso.com(un ordinateur Windows 11) joint le domaineContoso.com.Utilisateur

JohnL’utilisateur appartient à

Contoso.coml’ordinateur client et se connecte.Options Internet sur l’ordinateur client

Tous les sites web font partie de la zone intranet locale.

Serveur

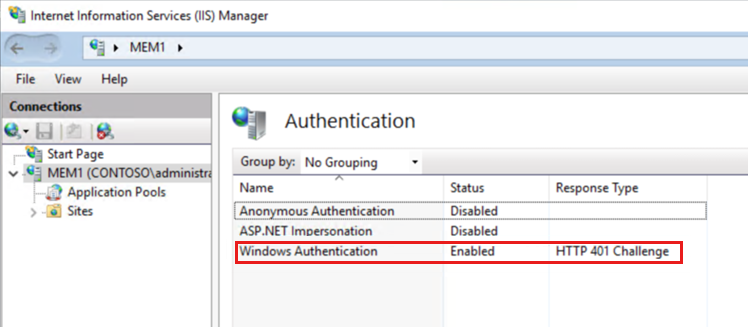

IISServer.contoso.com(Windows Server 2019) joint le domaineContoso.com.Configuration de l'authentification

L’authentification Windows est activée.

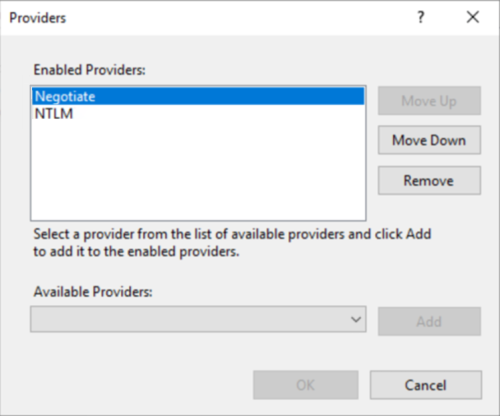

Fournisseurs d’authentification : Négocier

Les fournisseurs activés sont définis comme suit :

Flux d’authentification

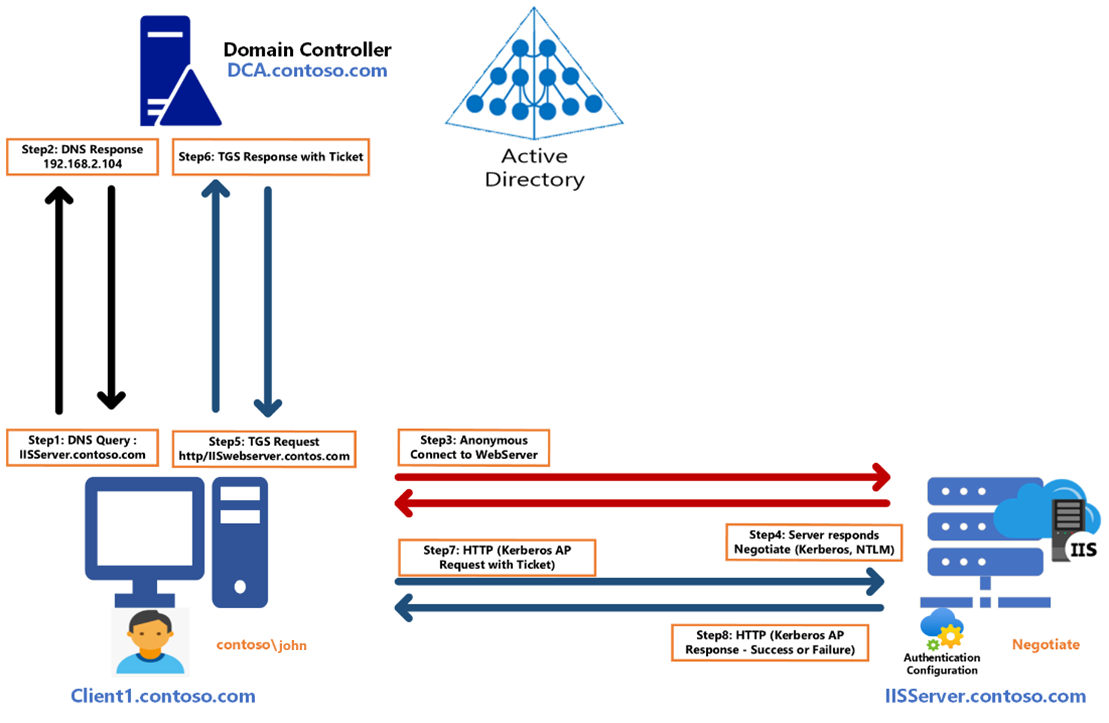

- L’utilisateur

Johnse connecte àClient1.contoso.com, ouvre un navigateur Microsoft Edge et se connecte àIISServer.contoso.com. - L’ordinateur client effectue les étapes ci-dessous (étape 1 dans le diagramme ci-dessus) :

- Le programme de résolution DNS met

IISServer.contoso.comen cache pour vérifier si ces informations sont déjà mises en cache. - Le programme de résolution DNS vérifie le fichier HOSTS pour tout mappage situé

IISServer.contoso.comdans C :\Windows\System32\drivers\etc\Hosts. - Envoyez une requête DNS au serveur DNS préféré (configuré sur les paramètres de configuration IP), qui est également un contrôleur de domaine dans l’environnement.

- Le programme de résolution DNS met

- Le service DNS en cours d’exécution sur le contrôleur de domaine examine ses zones configurées, résout l’enregistrement Host A et répond avec une adresse IP de

IISServer.contoso.com(étape 2 dans le diagramme ci-dessus). - L’ordinateur client effectue une négociation TCP tridirectionnel sur le port TCP 80 vers

IISServer.contoso.com. - L’ordinateur client envoie une requête HTTP anonyme à

IISServer.contoso.com. - Le serveur IIS à l’écoute sur le port 80 reçoit la demande, examinez la configuration de l’authentification des serveurs IIS et renvoyez une réponse de défi HTTP 401 à l’ordinateur client avec Negotiate comme configuration d’authentification

Client1.contoso.com(étape 3 dans le diagramme ci-dessus). - Le processus Microsoft Edge en

Client1.contoso.comcours d’exécution sait que le serveur IIS est configuré avec Negotiate et vérifie si le site web fait partie de la zone intranet locale. Si le site web se trouve dans la zone intranet locale, le processus Microsoft Edge appellera LSASS.exe pour obtenir un ticket Kerberos avec un SPNHTTP\IISServer.contoso.com(étape 5 dans le diagramme ci-dessus). - Le contrôleur de domaine (service KDC) reçoit la requête, recherche sa base de

Client1.contoso.comdonnées pour le SPNHTTP\IISServer.contoso.comet rechercheIISServer.contoso.comest configuré avec ce SPN. - Le contrôleur de domaine répond avec une réponse TGS avec le ticket pour le serveur IIS (étape 6 dans le diagramme ci-dessus).

- Le processus Microsoft Edge sur l’ordinateur client envoie une demande Kerberos Application Protocol (AP) au serveur web IIS avec le ticket TGS Kerberos émis par le contrôleur de domaine.

- Le processus IIS appelle LSASS.exe sur le serveur web pour déchiffrer le ticket et créer un jeton avec l’appartenance au groupe SessionID et Utilisateurs pour l’autorisation.

- Le processus IIS obtient un handle de LSASS.exe au jeton pour prendre des décisions d’autorisation et permettre à l’utilisateur de se connecter à une réponse AP.

Analyse du moniteur réseau du flux de travail

Note

Vous devez être un utilisateur du groupe Administrateurs local pour effectuer les activités ci-dessous.

Installez Microsoft Network Monitor sur l’ordinateur client (

Client1.contoso.com).Exécutez la commande suivante dans une fenêtre d’invite de commandes avec élévation de privilèges (cmd.exe) :

ipconfig /flushdnsDémarrez le moniteur réseau.

Ouvrez le navigateur Microsoft Edge et tapez

http://iisserver.contoso.com.Analyse des traces réseau :

Requête DNS vers le contrôleur de domaine pour un enregistrement Host A :

IISServer.contoso.com.3005 00:59:30.0738430 Client1.contoso.com DCA.contoso.com DNS DNS:QueryId = 0x666A, QUERY (Standard query), Query for iisserver.contoso.com of type Host Addr on class InternetRéponse DNS du service DNS sur le contrôleur de domaine.

3006 00:59:30.0743438 DCA.contoso.com Client1.contoso.com DNS DNS:QueryId = 0x666A, QUERY (Standard query), Response - Success, 192.168.2.104Le processus Microsoft Edge se

Client1.contoso.comconnecte au serveurIISServer.contoso.comweb IIS (connexion anonyme).3027 00:59:30.1609409 Client1.contoso.com iisserver.contoso.com HTTP HTTP:Request, GET / Host: iisserver.contoso.comLe serveur IIS répond avec la réponse HTTP 401 : Négocier et NTLM (configuration effectuée sur le serveur IIS).

3028 00:59:30.1633647 iisserver.contoso.com Client1.contoso.com HTTP HTTP:Response, HTTP/1.1, Status: Unauthorized, URL: /favicon.ico Using Multiple Authetication Methods, see frame details WWWAuthenticate: Negotiate WWWAuthenticate: NTLMLa requête Kerberos est envoyée au contrôleur

DCA.contoso.comdeClient1.contoso.comdomaine avec un SPN :HTTP/iisserver.contoso.com.3034 00:59:30.1834048 Client1.contoso.com DCA.contoso.com KerberosV5 KerberosV5:TGS Request Realm: CONTOSO.COM Sname: HTTP/iisserver.contoso.comLe contrôleur

DCA.contoso.comde domaine répond avec la requête Kerberos, qui a une réponse TGS avec un ticket Kerberos.3036 00:59:30.1848687 DCA.contoso.com Client1.contoso.com KerberosV5 KerberosV5:TGS Response Cname: John Ticket: Realm: CONTOSO.COM, Sname: HTTP/iisserver.contoso.com Sname: HTTP/iisserver.contoso.comLe processus Microsoft Edge est

Client1.contoso.comdésormais dirigé vers le serveur IIS avec une demande d’API Kerberos.3040 00:59:30.1853262 Client1.contoso.com iisserver.contoso.com HTTP HTTP:Request, GET /favicon.ico , Using GSS-API Authorization Authorization: Negotiate Authorization: Negotiate YIIHGwYGKwYBBQUCoIIHDzCCBwugMDAuBgkqhkiC9xIBAgIGCSqGSIb3EgECAgYKKwYBBAGCNwICHgYKKwYBBAGCNwICCqKCBtUEggbRYIIGzQYJKoZIhvcSAQICAQBugga8MIIGuKADAgEFoQMCAQ6iBwMFACAAAACjggTvYYIE6zCCBOegAwIBBaENGwtDT05UT1NPLkNPTaIoMCagAwIBAqEfMB0bBEhUVFAbF SpnegoToken: 0x1 NegTokenInit: ApReq: KRB_AP_REQ (14) Ticket: Realm: CONTOSO.COM, Sname: HTTP/iisserver.contoso.comLe serveur IIS répond avec une réponse que l’authentification est terminée.

3044 00:59:30.1875763 iisserver.contoso.com Client1.contoso.com HTTP HTTP:Response, HTTP/1.1, Status: Not found, URL: / , Using GSS-API Authentication WWWAuthenticate: Negotiate oYG2MIGzoAMKAQChCwYJKoZIgvcSAQICooGeBIGbYIGYBgkqhkiG9xIBAgICAG+BiDCBhaADAgEFoQMCAQ+ieTB3oAMCARKicARuIF62dHj2/qKDRV5XjGKmyFl2/z6b9OHTCTKigAatXS1vZTVC1dMvtNniSN8GpXJspqNvEfbETSinF0ee7KLaprxNgTYwTrMVMnd95SoqBkm/FuY7WbTAuPvyRmUuBY3EKZEy NegotiateAuthorization: GssAPI: 0x1 NegTokenResp: ApRep: KRB_AP_REP (15)

Exécutez la

klist ticketscommande pour passer en revue le ticket Kerberos dans la sortie de commande surClient1.contoso.com.Client: John @ CONTOSO.COM Server: HTTP/iisserver.contoso.com @ CONTOSO.COM KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a10000 -> forwardable renewable pre_authent name_canonicalize Start Time: 11/28/2022 0:59:30 (local) End Time: 11/28/2022 10:58:56 (local) Renew Time: 12/5/2022 0:58:56 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0 Kdc Called: DCA.contoso.comPassez en revue l’ID d’événement 4624 sur le serveur IIS montrant l’audit

Success:

Par défaut, le

SuccessouFailureles audits sont activés sur tous les systèmes d’exploitation serveur de Windows. Vous pouvez vérifier si l’audit est activé par la commande suivante.Si vous trouvez que l’audit n’est pas activé, activez l’audit. Passez en revue la catégorie d’ouverture de session dans la liste ci-dessous. Comme vous pouvez l’observer, la sous-catégorie d’ouverture de session est activée avec

Success and Failure.C:\>auditpol /get /Subcategory:"logon" System audit policy Category/Subcategory Setting Logon/Logoff Logon Success and FailureSi vous n’observez pas l’ouverture de session avec

Success and Failure, exécutez la commande pour l’activer :C:\>auditpol /set /subcategory:"Logon" /Success:enable /Failure:enable The command was successfully executed.

Passez en revue l’ID d’événement de sécurité de réussite 4624 sur IISServer.contoso.com

Observez les champs suivants :

Logon type: 3 (ouverture de session réseau)Security IDdansNew Logonle champ :Contoso\JohnSource Network Address: adresse IP de l’ordinateur clientLogon ProcessetAuthentication Package:Kerberos

Log Name: Security

Source: Microsoft-Windows-Security-Auditing

Date: 11/28/2022 12:59:30 AM

Event ID: 4624

Task Category: Logon

Level: Information

Keywords: Audit Success

User: N/A

Computer: IISServer.contoso.com

Description:

An account was successfully logged on.

Subject:

Security ID: NULL SID

Account Name: -

Account Domain: -

Logon ID: 0x0

Logon Information:

Logon Type: 3

Restricted Admin Mode: -

Virtual Account: No

Elevated Token: No

Impersonation Level: Impersonation

New Logon:

Security ID: CONTOSO\John

Account Name: John

Account Domain: CONTOSO.COM

Logon ID: 0x1B64449

Linked Logon ID: 0x0

Network Account Name: -

Network Account Domain: -

Logon GUID: {<GUID>}

Process Information:

Process ID: 0x0

Process Name: -

Network Information:

Workstation Name: -

Source Network Address: 192.168.2.101

Source Port: 52655

Detailed Authentication Information:

Logon Process: Kerberos

Authentication Package: Kerberos

Résoudre les problèmes de flux de travail d’authentification

Utilisez l’une des méthodes suivantes pour résoudre le problème.

Vérifiez si vous pouvez résoudre le nom du serveur web IIS (

IISServer.contoso.com) à partir deClient1.contoso.com.Vérifiez si le serveur DNS répond à l’adresse IP correcte du serveur IIS à l’aide de l’applet de commande suivante :

PS C:\> Resolve-DnsName -Name IISServer.contoso.com Name Type TTL Section IPAddress ---- ---- --- ------- --------- IISServer.contoso.com A 1200 Answer 192.168.2.104Vérifiez si les ports réseau sont ouverts entre l’ordinateur client et le serveur web IIS (

IISServer.contoso.com) à l’aide de l’applet de commande suivante :PS C:\> Test-NetConnection -Port 80 IISServer.contoso.com ComputerName : IISServer.contoso.com RemoteAddress : 192.168.2.104 RemotePort : 80 InterfaceAlias : Ethernet 2 SourceAddress : 192.168.2.101 TcpTestSucceeded : TrueVérifiez si vous obtenez un ticket Kerberos à partir du contrôleur de domaine.

Ouvrez une invite de commandes normale (et non une invite de commandes administrateur) dans le contexte de l’utilisateur qui tente d’accéder au site web.

Exécutez la commande

klist purge.Exécutez la commande

klist get http/iisserver.contoso.comcomme suit :PS C:\> klist get http/iisserver.contoso.com Current LogonId is 0:0xa8a98b A ticket to http/iisserver.contoso.com has been retrieved successfully. Cached Tickets: (2) #0> Client: John @ CONTOSO.COM Server: krbtgt/CONTOSO.COM @ CONTOSO.COM KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40e10000 -> forwardable renewable initial pre_authent name_canonicalize Start Time: 11/28/2022 1:28:11 (local) End Time: 11/28/2022 11:28:11 (local) Renew Time: 12/5/2022 1:28:11 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x1 -> PRIMARY Kdc Called: DCA.contoso.com #1> Client: John @ CONTOSO.COM Server: http/iisserver.contoso.com @ CONTOSO.COM KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a10000 -> forwardable renewable pre_authent name_canonicalize Start Time: 11/28/2022 1:28:11 (local) End Time: 11/28/2022 11:28:11 (local) Renew Time: 12/5/2022 1:28:11 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0 Kdc Called: DCA.contoso.comVous trouverez un ticket Kerberos pour le SPN

http/IISServer.contoso.comdans laCached Ticket (2)colonne.

Vérifiez si le service web IIS s’exécute sur le serveur IIS à l’aide des informations d’identification par défaut.

Ouvrez une invite PowerShell normale (et non une invite PowerShell d’administrateur) dans le contexte de l’utilisateur qui tente d’accéder au site web.

PS C:\> invoke-webrequest -Uri http://IIsserver.contoso.com -UseDefaultCredentials PS C:\> invoke-webrequest -Uri http://IIsserver.contoso.com -UseDefaultCredentials StatusCode : 200 StatusDescription : OK Content : <!DOCTYPE html PUBLIC "-//W3C//DTD XHTML 1.0 Strict//EN" "http://www.w3.org/TR/xhtml1/DTD/xhtml1-strict.dtd"> <html xmlns="http://www.w3.org/1999/xhtml"> <head> <meta http-equiv="Content-Type" cont... RawContent : HTTP/1.1 200 OK Persistent-Auth: true Accept-Ranges: bytes Content-Length: 703 Content-Type: text/html Date: Mon, 28 Nov 2022 09:31:40 GMT ETag: "3275ea8a1d91:0" Last-Modified: Fri, 25 Nov 2022...Passez en revue le journal des événements de sécurité sur le serveur IIS :

- Journal des événements de réussite 4624

- Journal des événements d’erreur 4625

Processus d’isolation : vous pouvez utiliser les étapes de résolution des problèmes ci-dessous pour vérifier si d’autres services sur le serveur IIS peuvent traiter l’authentification Kerberos.

Configuration requise :

Le serveur IIS doit exécuter une version serveur de Windows.

Le serveur IIS doit avoir un port ouvert pour les services comme SMB (port 445).

Créez un partage ou fournissez à l’utilisateur

Johndes autorisations de lecture sur l’un des dossiers (par exemple, Software$) déjà partagés sur l’ordinateur.Connectez-vous à

Client1.contoso.com.Ouvrez l’Explorateur Windows.

Tapez \IISServer.contoso.com \Software$.

Ouvrez les événements de sécurité et

IISServer.contoso.comvérifiez si vous observez l’ID d’événement 4624.Ouvrez une invite de commandes normale en

Client1.contoso.comtant qu’utilisateurJohn. Exécutez la commande et passez enklist ticketsrevue le ticketCIFS/IISServer.contoso.com.#1> Client: John @ CONTOSO.COM Server: cifs/iisserver.contoso.com @ CONTOSO.COM KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a10000 -> forwardable renewable pre_authent name_canonicalize Start Time: 11/28/2022 1:40:22 (local) End Time: 11/28/2022 11:28:11 (local) Renew Time: 12/5/2022 1:28:11 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0 Kdc Called: DCA.contoso.comCollecter les traces réseau sur

Client1.contoso.com. Passez en revue les traces réseau pour observer quelle étape échoue afin que vous puissiez affiner davantage les étapes et résoudre le problème.