Conseils de résolution des problèmes windows LAPS

Ce guide fournit les concepts fondamentaux à utiliser lors de la résolution des problèmes liés à la solution de mot de passe d’administrateur local Windows (WINDOWS LAPS).

Windows LAPS est une fonctionnalité Windows qui gère et sauvegarde automatiquement le mot de passe d’un compte d’administrateur local sur vos appareils joints à Microsoft Entra ou Windows Server Active Directory. Vous pouvez également utiliser LAPS Windows pour gérer et sauvegarder automatiquement le mot de passe du compte en mode réparation Directory Services (DSRM) sur vos contrôleurs de domaine Windows Server Active Directory. Un administrateur autorisé peut récupérer le mot de passe DSRM et l’utiliser. Pour plus d’informations, consultez Qu’est-ce que Windows LAPS ?

Note

- Cet article concerne Windows LAPS (la nouvelle fonctionnalité), et non pour la version laPS héritée ou l’ancienne version de LAPS.

- Cet article répertorie uniquement quelques-unes des principales causes racines possibles. D’autres causes peuvent également exister, mais ne sont pas découvertes.

- La liste suivante contient les ID d’événement les plus courants et peut ne pas inclure tous les événements WINDOWS LAPS.

Résolution des problèmes liés à Windows LAPS à l’aide d’événements Windows

Pour afficher les événements Windows LAPS, accédez aux journaux>des applications et des services Microsoft>Windows>LAPS>Opérationnel dans l’Observateur d’événements.

Note

- Le traitement Windows LAPS commence par l’ID d’événement 10003 et se termine par l’ID d’événement 10004.

- Si le traitement du cycle en cours échoue pour une raison quelconque, l’ID d’événement 10005 est journalisé.

Windows LAPS a deux scénarios :

Windows LAPS Active Directory

Les ordinateurs clients sont configurés pour stocker le mot de passe dans Active Directory.

Windows LAPS Azure Microsoft Entra ID

Les ordinateurs clients sont configurés pour stocker le mot de passe dans l’ID Microsoft Entra.

Le tableau suivant répertorie les ID d’événement connectés dans différents scénarios :

| ID événement | Scénario |

|---|---|

| 10006 | Windows LAPS Active Directory |

| 10011 | Windows LAPS Active Directory |

| 10012 | Windows LAPS Active Directory |

| 10013 | Windows LAPS Active Directory et Microsoft Entra ID |

| 10017 | Windows LAPS Active Directory |

| 10019 | Windows LAPS Active Directory et Microsoft Entra ID |

| 10025 | Windows LAPS Microsoft Entra ID |

| 10026 | Windows LAPS Microsoft Entra ID |

| 10027 | Windows LAPS Active Directory et Microsoft Entra ID |

| 10028 | Windows LAPS Microsoft Entra ID |

| 10032 | Windows LAPS Microsoft Entra ID |

| 10034 | Windows LAPS Active Directory |

| 10035 | Windows LAPS Active Directory |

| 10048 | Windows LAPS Active Directory et Microsoft Entra ID |

| 10049 | Windows LAPS Active Directory et Microsoft Entra ID |

| 10056 | Windows LAPS Active Directory |

| 10057 | Windows LAPS Active Directory |

| 10059 | Windows LAPS Microsoft Entra ID |

| 10065 | Windows LAPS Active Directory |

ID d’événement 10006

LAPS password encryption is required but the Active Directory domain is not yet at 2016 domain functional level. The password was not updated and no changes will be made until this is corrected

Par défaut, Windows LAPS chiffre le mot de passe du compte géré sur l’ordinateur client. Pour prendre en charge le chiffrement, le niveau fonctionnel du domaine doit être Windows Server 2016.

Résolution

- Augmentez le niveau fonctionnel du domaine si nécessaire.

- Désactivez la stratégie de groupe Activer le chiffrement de mot de passe pour les ordinateurs clients.

Note

Nous vous déconseillons de désactiver le chiffrement de mot de passe stocké sur le contrôleur de domaine.

ID d’événement 10011

LAPS failed when querying Active Directory for the current computer state

Windows LAPS interroge régulièrement (toutes les heures) Active Directory pour connaître l’état de l’ordinateur, et l’ordinateur client utilise le service Netlogon pour découvrir un contrôleur de domaine sur celui-ci.

Résolution

Si vous êtes dans un environnement où vous disposez d’une connectivité uniquement à un contrôleur de domaine accessible en écriture, ouvrez les ports réseau entre l’ordinateur client et le contrôleur de domaine.

Pour plus d’informations, consultez La vue d’ensemble du service et la configuration requise pour les ports réseau pour Windows.

ID d’événement 10012

The Active Directory schema has not been updated with the necessary LAPS attributes

Pour introduire Windows LAPS, vous devez étendre le schéma avec des attributs Windows LAPS. Ou, si vous utilisez Windows LAPS en mode d’émulation LAPS hérité, vous devez étendre le schéma avec les attributs LAPS hérités. Ce problème se produit pour l’une des raisons suivantes :

Cause racine 1

Le schéma n’a pas été étendu avec les nouveaux attributs WINDOWS LAPS.

Cause racine 2

Une réplication Active Directory temporaire existe entre le contrôleur de domaine local (DC) et le contrôleur de domaine principal (PDC).

Cause racine 3

Problème de réplication Active Directory sur le contrôleur de domaine local.

Résolution de la cause racine 1

Exécutez l’applet Update-LapsADSchema de commande PowerShell pour mettre à jour le schéma Active Directory à l’aide des privilèges d’administrateur de schéma.

Si vous utilisez l’émulation LAPS héritée, étendez le schéma avec l’applet Update-AdmPwdADSchema de commande PowerShell (cette action nécessite d’abord l’installation du produit LAPS hérité).

Résolution de la cause racine 2

En raison de la latence de réplication, les attributs de schéma n’ont pas été répliqués sur le contrôleur de domaine local. Vous pouvez utiliser le composant logiciel enfichable LDP ou ADSIEDIT pour identifier si les attributs de schéma Windows LAPS ont été répliqués. Forcez la réplication Active Directory de la partition de schéma avec le maître de schéma à l’aide de la commande suivante :

repadmin /replicate DC2.contoso.com PDC.contoso.com CN=Schema,CN=Configuration,DC=contoso,dc=com /force

Note

- Remplacez

DC2.contoso.compar le nom du contrôleur de domaine identifié par l’ID d’événement 10055 dans les journaux d’événements Windows LAPS. - Remplacez

PDC.contoso.compar le nom du contrôleur de domaine principal dans votre environnement. Vous pouvez identifier le contrôleur de domaine principal à l’aide de lanltest /dsgetdc:contoso.com /pdc /forcecommande.

Résolution de la cause racine 3

Il existe un problème de réplication Active Directory entre le contrôleur de domaine local et d’autres contrôleurs de domaine du domaine. Vous pouvez afficher l’ID d’événement 10055 dans les journaux des événements Windows LAPS pour vérifier le nom du contrôleur de domaine et exécuter la repadmin /showreps commande pour identifier les erreurs de réplication.

Pour plus d’informations, consultez Résolution des problèmes de réplication Active Directory.

ID d’événement 10013

LAPS failed to find the currently configured local administrator account

Windows LAPS lit le nom de l’administrateur local à partir de la stratégie de groupe ou du paramètre Intune Nom du compte d’administrateur à gérer. Si ce paramètre n’est pas configuré, il recherche le compte local avec un IDENTIFICATEUR de sécurité (SID) se terminant par 500 (administrateur). Si Windows LAPS ne trouve pas le compte, l’ID d’événement 10013 est journalisé.

Dans la version actuelle de Windows LAPS, il n’existe aucune fonctionnalité permettant de créer l’utilisateur géré.

Résolution

Vérifiez et vérifiez que l’utilisateur géré est présent dans les utilisateurs locaux à l’aide de l’une des méthodes suivantes :

- Utilisez lusrmgr.msc pour ouvrir les utilisateurs et groupes locaux.

- Exécutez la commande

net user.Note

Assurez-vous qu’il n’existe aucun espace de fin au début et à la fin du compte.

ID d’événement 10017

LAPS failed to update Active Directory with the new password. The current password has not been modified

Il s’agit d’un événement d’état à la fin d’un cycle de traitement Windows LAPS. Cet événement n’a aucune cause racine. Vous devez donc examiner le traitement antérieur des événements où Windows LAPS a rencontré un problème.

Résolution

- Ouvrez une invite de commandes PowerShell avec élévation de privilèges et exécutez l’applet de

Invoke-lapsPolicyProcessingcommande. - Ouvrez l’Observateur d’événements et accédez aux journaux>d’activité Applications et services Microsoft>Windows>LAPS>Opérationnel.

- Filtrez le dernier traitement des événements à partir de l’ID d’événement 10003 à l’ID d’événement 10005.

- Corrigez les erreurs antérieures à l’ID d’événement 10017.

ID d’événement 10019

LAPS failed to update the local admin account with the new password

Windows LAPS ne peut pas mettre à jour le mot de passe du compte d’utilisateur géré localement sur l’ordinateur local. Windows LAPS a trouvé l’utilisateur géré, mais a rencontré des difficultés à modifier le mot de passe.

Résolution

- Identifiez s’il existe un problème de ressource comme une fuite de mémoire ou un problème de mémoire insuffisante. Redémarrez l’ordinateur pour vérifier si vous observez une erreur similaire.

- Une application ou un pilote de filtre tiers qui gère le même utilisateur géré n’autorise pas Windows LAPS à gérer le mot de passe.

ID d’événement 10025

Azure discovery failed

L’appareil (joint à Microsoft Entra ou joint hybride) configuré avec Windows LAPS pour stocker les mots de passe dans l’ID Microsoft Entra doit découvrir le point de terminaison d’inscription d’entreprise.

Résolution

- Vérifiez que vous pouvez vous connecter correctement au point de terminaison d’inscription (

https://enterpriseregistration.windows.net). Si vous ouvrez Microsoft Edge ou Google Chrome et que vous vous connectez au point de terminaison d’inscription (https://enterpriseregistration.windows.net), vous obtenez un message « Point de terminaison introuvable ». Ce message signifie que vous pouvez vous connecter au point de terminaison d’inscription d’entreprise. - Si vous utilisez un serveur proxy, vérifiez que votre proxy est configuré dans le contexte système. Vous pouvez ouvrir une invite de commandes avec élévation de privilèges et exécuter la

netsh winhttp show proxycommande pour afficher le proxy.

ID d’événement 10026

LAPS was unable to authenticate to Azure using the device identity

Ce problème se produit s’il existe un problème avec le jeton d’actualisation principal (PRT) de l’appareil.

Résolution

- Vérifiez que vous avez activé la fonctionnalité Windows LAPS dans votre locataire Azure.

- Vérifiez que la machine n’est pas supprimée ou désactivée dans votre locataire Azure.

- Ouvrez une invite de commandes, exécutez la

dsregcmd /statuscommande et vérifiez les sections suivantes pour connaître les erreurs suivantes :Device statusSSO dataDiagnostic data

- Vérifiez le message d’erreur à l’aide de la commande dsregcmd et résolvez le problème.

- Résolvez les problèmes liés aux appareils joints hybrides Microsoft Entra à l’aide de La résolution des problèmes liés aux appareils joints hybrides Microsoft Entra.

- Utilisez l’outil De résolution des problèmes d’inscription d’appareil pour identifier et résoudre les problèmes d’inscription d’appareil.

- Si vous recevez un message d’erreur, consultez les codes d’erreur d’authentification et d’autorisation Microsoft Entra pour obtenir la description de l’erreur et une résolution des problèmes supplémentaires.

ID d’événement 10027

LAPS was unable to create an acceptable new password. Please verify that the LAPS password length and complexity policy is compatible with the domain and local password policy settings

Windows LAPS ne peut pas mettre à jour le mot de passe du compte d’utilisateur géré localement sur l’ordinateur local. Windows LAPS a trouvé l’utilisateur géré, mais a rencontré des difficultés à modifier le mot de passe.

Résolution

Vérifiez la stratégie de mot de passe sur l’ordinateur en exécutant la

net accountscommande dans une invite de commandes. Validez l’une des stratégies de mot de passe si elles ne répondent pas aux critères de la stratégie de mot de passe configurée par Windows LAPS, comme la complexité du mot de passe, la longueur du mot de passe ou l’âge du mot de passe.Identifiez si le paramètre est appliqué via un objet de stratégie de groupe local (GPO), un objet de stratégie de groupe de domaine ou des paramètres de sécurité local en exécutant la

GPRESULT /hcommande. Modifiez les paramètres de stratégie de groupe ou de sécurité pour qu’ils correspondent aux paramètres de mot de passe de l’objet de stratégie de groupe Windows LAPS. Les paramètres sont configurés via le paramètre Paramètres de mot de passe dans GPO ou Intune (MDM).Note

Vos stratégies de mot de passe configurées dans Active Directory, l’objet de stratégie de groupe local ou les paramètres de sécurité doivent correspondre aux paramètres de mot de passe Windows LAPS, ou doivent contenir des paramètres inférieurs à ceux de la configuration des paramètres de mot de passe Windows LAPS.

Vérifiez si vous avez des filtres de mot de passe tiers susceptibles de bloquer la définition du mot de passe.

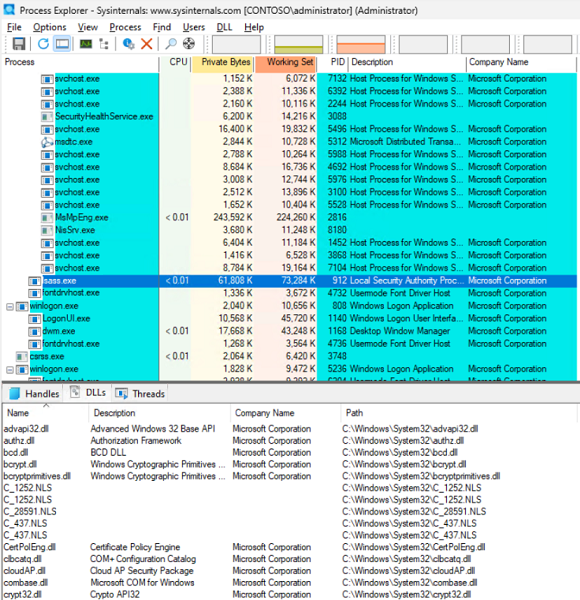

Téléchargez l’Explorateur de processus.

Extrayez et exécutez l’Explorateur de processus en tant qu’administrateur.

Sélectionnez le processus LSASS.exe dans le volet gauche.

Sélectionnez Affichage Afficher>le volet inférieur.

Sélectionnez Afficher les>DLL d’affichage>du volet inférieur.

Le volet inférieur affiche les DLL ou modules chargés. Identifiez s’il existe des modules tiers à l’aide du champ Nom de la société (tous les modules autres que Microsoft).

Passez en revue la liste DLL pour identifier si le nom de la DLL tierce (module) contient des mots clés tels que « sécurité », « mot de passe » ou « stratégies ». Désinstallez ou arrêtez l’application ou le service qui peut utiliser cette DLL.

Ordinateur joint à l’ID Microsoft Entra

Microsoft Entra ID ou appareils joints hybrides peuvent être gérés à l’aide de la gestion des appareils mobiles (MDM) (Intune), des objets de stratégie de groupe locaux ou de tout logiciel tiers similaire.

- Vérifiez la stratégie de mot de passe sur l’ordinateur en exécutant la

net accountscommande dans une invite de commandes. Validez l’une des stratégies de mot de passe si elles ne répondent pas aux critères de la stratégie de mot de passe configurée par Windows LAPS, comme la complexité du mot de passe, la longueur du mot de passe ou l’âge du mot de passe. - Identifiez si la stratégie en conflit est appliquée via Intune, un objet de stratégie de groupe local ou un logiciel tiers similaire comme Intune pour gérer les stratégies de mot de passe sur l’ordinateur.

ID d’événement 10028

LAPS failed to update Azure Active Directory with the new password

L’ordinateur client Windows LAPS met régulièrement à jour les mots de passe. Cet événement s’affiche si l’ordinateur client configuré avec Windows LAPS ne peut pas mettre à jour le mot de passe avec l’ID Microsoft Entra.

Résolution

- Vérifiez que vous avez activé la fonctionnalité Windows LAPS dans votre locataire Azure.

- Vérifiez que la machine n’est pas supprimée ou désactivée dans votre locataire Azure.

- Ouvrez une invite de commandes et exécutez la

dsregcmd /statuscommande pour vérifier les sections suivantes pour connaître les erreurs suivantes :Device statusSSO dataDiagnostic data

- Vérifiez le message d’erreur à l’aide de la commande dsregcmd et résolvez le problème.

- Utilisez résoudre les problèmes liés aux appareils joints hybrides à Microsoft Entra pour résoudre les problèmes liés aux appareils joints hybrides à Microsoft Entra.

- Utilisez l’outil De résolution des problèmes d’inscription d’appareil pour identifier et résoudre les problèmes d’inscription d’appareil.

- Si vous recevez un message d’erreur, consultez les codes d’erreur d’authentification et d’autorisation Microsoft Entra pour obtenir la description de l’erreur et une résolution des problèmes supplémentaires.

ID d’événement 10032

LAPS was unable to authenticate to Azure using the device identity

Il peut y avoir des problèmes liés à l’authentification Microsoft Entra lors de l’utilisation du PRT d’appareil.

Résolution

- Vérifiez que vous avez activé la fonctionnalité Windows LAPS dans votre locataire Azure.

- Vérifiez que la machine n’est pas supprimée ou désactivée dans votre locataire Azure.

- Ouvrez une invite de commandes et exécutez la

dsregcmd /statuscommande pour vérifier les sections suivantes pour connaître les erreurs suivantes :Device statusSSO dataDiagnostic data

- Vérifiez le message d’erreur à l’aide de la commande dsregcmd et résolvez le problème.

- Utilisez résoudre les problèmes liés aux appareils joints hybrides à Microsoft Entra pour résoudre les problèmes liés aux appareils joints hybrides à Microsoft Entra.

- Utilisez l’outil De résolution des problèmes d’inscription d’appareil pour identifier et résoudre les problèmes d’inscription d’appareil.

- Si vous recevez un message d’erreur, consultez les codes d’erreur d’authentification et d’autorisation Microsoft Entra pour obtenir la description de l’erreur et une résolution des problèmes supplémentaires.

ID d’événement 10034

The configured encryption principal is an isolated (ambiguous) name. This must be corrected before the configured account's password can be managed. Please specify the name in either user@domain.com or domain\user format.

Le principal de chiffrement est configuré via le paramètre Configurer les déchiffreurs de mot de passe autorisés à l’aide de GPO ou MDM (Intune). Il apparaît que le paramètre n’est pas configuré correctement.

Résolution

Corrigez la configuration d’Intune ou d’objet de stratégie de groupe. Ce paramètre accepte deux valeurs :

- SID d’un groupe de domaines ou d’un utilisateur

- Nom de groupe dans <Nom> de domaine\<Nom> de groupe, <Nom> de domaine\<Nom> d’utilisateur ou <Nom> d’utilisateur@<Nom de domaine>

Note

Vérifiez qu’il n’existe aucun espace de fin au début et à la fin du paramètre.

ID d’événement 10035

The configured encryption principal name could not be mapped to a known account. This must be corrected before the configured account's password can be managed.

Le principal de chiffrement est configuré via le paramètre Configurer les déchiffreurs de mot de passe autorisés à l’aide de GPO ou MDM (Intune). Le paramètre accepte un SID ou un nom de groupe de domaine dans <>nom de domaine\<Nom> de groupe, <Nom> de domaine\<Nom> d’utilisateur ou <Nom> d’utilisateur@<Nom> de domaine. L’erreur se produit lorsque le client WINDOWS LAPS ne peut pas résoudre un SID en un nom ou un nom en SID.

Résolution

- Vérifiez que le groupe de domaines existe dans Active Directory et n’a pas été supprimé.

- Si le groupe est nouvellement créé, attendez que la réplication Active Directory converge sur le contrôleur de domaine local de l’ordinateur client.

- Utilisez l’outil Sysinternal PsGetSid pour résoudre manuellement le SID ou le nom.

- Téléchargez PsGetSid.

- Extrayez le fichier téléchargé et ouvrez une invite de commandes avec élévation de privilèges sur l’ordinateur client où vous rencontrez le problème.

- Exécutez la commande

psgetsid -accepteula <SID> or <Name>. Utilisez le SID ou le nom mentionné dans l’ID d’événement 10035.

- Vérifiez s’il existe des erreurs de réplication Active Directory dans la forêt et résolvez-les. Pour plus d’informations, consultez Résolution des problèmes de réplication Active Directory.

ID d’événement 10048

The currently pending post-authentication reset timer has been retried the maximum allowed number attempts and will no longer be scheduled

La nouvelle tentative d’authentification est le nombre d’opérations de nouvelle tentative qui ont tenté de réinitialiser le mot de passe avec le répertoire approprié (ID Microsoft Entra ou Active Directory). Si ce nombre dépasse le maximum de 100 sur un démarrage, cet événement est déclenché.

Résolution

- Identité en cas de problème de connexion à l’annuaire approprié, tel qu’Active Directory ou Microsoft Entra ID.

- Résolvez les autres erreurs lors du traitement des événements WINDOWS LAPS.

ID d’événement 10049

LAPS attempted to reboot the machine as a post-authentication action but the operation failed

Windows LAPS peut être configuré pour une action post-authentification à l’aide du paramètre Actions post-authentification avec GPO ou MDM (Intune). Dans ce scénario, le paramètre est configuré pour redémarrer l’ordinateur s’il détecte une action post-authentification. Cet événement indique que l’ordinateur ne peut pas redémarrer.

Résolution

- Identifiez s’il existe une application bloquant un arrêt de la machine.

- Identifiez si vous avez des privilèges nécessaires pour arrêter l’ordinateur.

ID d’événement 10056

LAPS failed to locate a writable domain controller

Le client WINDOWS LAPS utilise l’opération de modification LDAP (Lightweight Directory Access Protocol) pour écrire des mots de passe dans Active Directory à partir du client WINDOWS LAPS. Windows LAPS doit découvrir un contrôleur de domaine accessible en écriture dans le domaine pour écrire le mot de passe du compte managé.

Résolution

Ouvrez une invite de commandes sur l’ordinateur client et exécutez la commande :

nltest /dsgetdc:<Domain Name> /force /writableSi vous obtenez l’erreur 1355 (contrôleur de domaine pour le domaine introuvable), cela signifie que vous devez résoudre le problème de découverte du contrôleur de domaine accessible en écriture.

Si vous êtes dans un environnement où vous disposez d’une connectivité uniquement à un contrôleur de domaine accessible en écriture, ouvrez les ports réseau entre l’ordinateur client et le contrôleur de domaine. Pour plus d’informations, consultez La vue d’ensemble du service et la configuration requise pour les ports réseau pour Windows.

ID d’événement 10057

LAPS was unable to bind over LDAP to the domain controller with an <Error Code>:

Pendant un traitement en arrière-plan planifié, Windows LAPS doit se connecter à un contrôleur de domaine. Ce traitement est effectué à l’aide du contexte de l’ordinateur. Cette erreur s’affiche s’il existe un problème d’authentification Active Directory entre l’ordinateur client et le contrôleur de domaine.

Résolution

Vérifiez que le compte d’ordinateur n’est pas supprimé dans Active Directory.

Validez les problèmes de canal sécurisé entre le client et le contrôleur de domaine en exécutant une commande avec élévation de privilèges :

nltest /sc_query:<Domain Name>Rejoignez l’ordinateur au domaine.

Note

Vérifiez que vous connaissez le mot de passe de l’administrateur local.

ID d’événement 10059

Azure returned a failure code

L’événement contient également une erreur HTTP. L’erreur se produit lors de la connexion, de l’authentification ou de la mise à jour du mot de passe vers l’ID Microsoft Entra.

Résolution

- Vérifiez que vous pouvez vous connecter au point de terminaison d’inscription Microsoft Entra (

https://enterpriseregistration.windows.net). - Vérifiez que vous avez activé la fonctionnalité Windows LAPS dans votre locataire Azure.

- Vérifiez que la machine n’est pas supprimée ou désactivée dans votre locataire Azure.

- Ouvrez une invite de commandes et exécutez la

dsregcmd /statuscommande pour vérifier les sections suivantes pour connaître les erreurs suivantes :Device statusSSO dataDiagnostic data

- Vérifiez le message d’erreur à l’aide de la commande dsregcmd et résolvez le problème.

- Utilisez résoudre les problèmes liés aux appareils joints hybrides à Microsoft Entra pour résoudre les problèmes liés aux appareils joints hybrides à Microsoft Entra.

- Utilisez l’outil De résolution des problèmes d’inscription d’appareil pour identifier et résoudre les problèmes d’inscription d’appareil.

- Si vous recevez un message d’erreur, consultez les codes d’erreur d’authentification et d’autorisation Microsoft Entra pour obtenir la description de l’erreur et une résolution des problèmes supplémentaires.

ID d’événement 10065

LAPS received an LDAP_INSUFFICIENT_RIGHTS error trying to update the password using the legacy LAPS password attribute. You should update the permissions on this computer's container using the Update-AdmPwdComputerSelfPermission cmdlet, for example:

Cette erreur se produit car l’ordinateur client Windows LAPS doit écrire des mots de passe de l’utilisateur géré.

Ce problème peut également se produire si vous déplacez l’ordinateur vers une autre unité d’organisation (UO) et que l’unité d’organisation de destination n’a pas l’autorisation d’auto-accès à l’ordinateur.

Résolution

Si vous n’avez pas exécuté l’applet de commande Windows LAPS PowerShell pour affecter l’autorisation d’auto-accès au compte d’ordinateur, exécutez l’applet de commande suivante :

Set-LapsADComputerSelfPermission -identity <OU Name>Par exemple :

Set-LapsADComputerSelfPermission -Identity LAPSOU Set-LapsADComputerSelfPermission -Identity OU=LAPSOU,DC=contoso,DC=ComNote

Vous pouvez utiliser un nom unique (DN) si vous avez le même nom pour l’unité d’organisation, mais dans différentes hiérarchies.

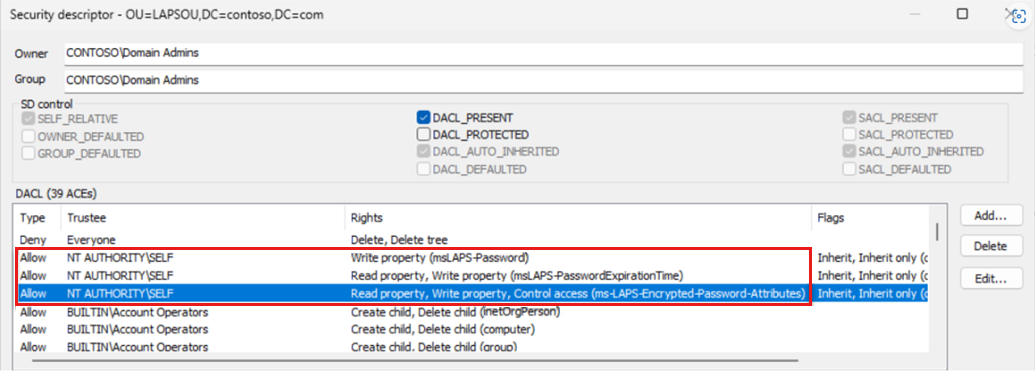

Vérifiez que le compte d’ordinateur dispose de l’autorisation d’auto-autorisation sur l’unité d’organisation où le compte d’ordinateur existe.

Ouverture de session à un contrôleur de domaine avec un privilège d’administrateur de domaine

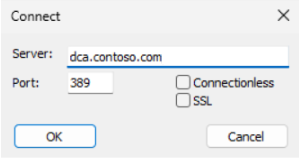

Ouvrez LDP.exe.

Sélectionnez Connexion à la connexion>et configurez le serveur et le port comme suit :

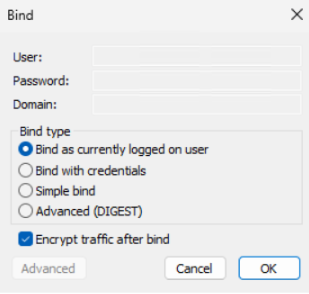

Sélectionnez Liaison de connexion>, configurez les paramètres suivants, puis sélectionnez OK.

Sélectionnez Arborescence d’affichage>. Ensuite, dans la liste déroulante de BaseDN, sélectionnez le domaine où se trouve votre ordinateur client.

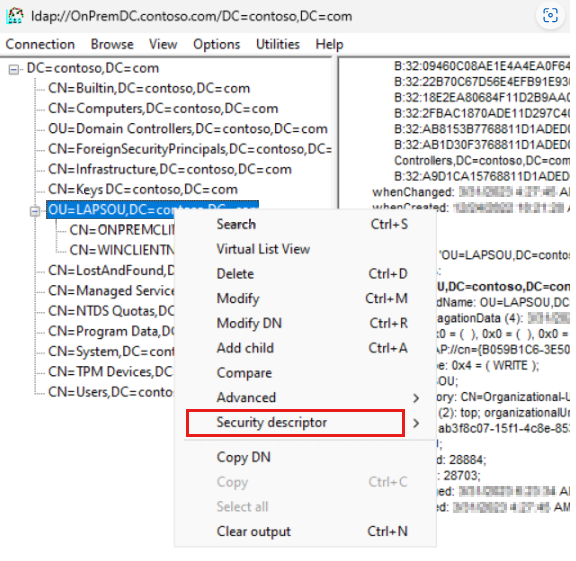

Parcourez l’arborescence de domaine pour identifier l’unité d’organisation où se trouvent les ordinateurs clients. Cliquez avec le bouton droit sur l’unité d’organisation, puis sélectionnez Modifier le descripteur>de sécurité.

Triez la colonne De confiance et recherchez les droits d’utilisateur suivants pour

NT AUTHORITY\SELFles autorisations pour l’attributmsLAPS-Password.