Notes de publication Visual Studio 2019 version 16.4

Notes de publication Visual Studio 2019 version 16.4

Developer Community | Configuration requise | Compatibilité | Code distribuable | Historique des versions | Termes du contrat de licence | Blogs | Documentation sur les nouveautés de Visual Studio

Remarque

Il ne s’agit pas de la dernière version de Visual Studio. Pour télécharger la version la plus récente, veuillez vous rendre sur le site de Visual Studio.

Délai de prise en charge

Visual Studio 2019 version 16.4 n’est désormais plus pris en charge.

Les utilisateurs de la version Enterprise et Professional de Visual Studio 2019 version 16.4 étaient pris en charge et recevaient des correctifs pour les vulnérabilités de sécurité jusqu’en octobre 2021. Ce délai a été déterminé par le fait qu’en août 2020, Visual Studio 2019 version 16.7 a été désigné comme ligne de base de maintenance finale pour le produit Visual Studio 2019. Pour plus d’informations sur les lignes de base prises en charge par Visual Studio, consultez la stratégie de support pour Visual Studio 2019.

Reportez-vous à la dernière version des notes de publication ou accédez au site Visual Studio pour télécharger la dernière version de Visual Studio 2019 prise en charge.

Mises en publication de Visual Studio 2019 version 16.4

- 12 octobre 2021 — Visual Studio 2019 version 16.4.27

- 14 septembre 2021 — Visual Studio 2019 version 16.4.26

- 10 août 2021 — Visual Studio 2019 version 16.4.25

- 13 juillet 2021 — Visual Studio 2019 version 16.4.24

- 8 juin 2021 — Visual Studio 2019 version 16.4.23

- 11 mai 2021 — Visual Studio 2019 version 16.4.22

- 13 avril 2021 — Visual Studio 2019 version 16.4.21

- 09 mars 2021 — Visual Studio 2019 version 16.4.20

- 10 février 2021 — Visual Studio 2019 version 16.4.19

- 09 février 2021 — Visual Studio 2019 version 16.4.18

- 12 janvier 2021 — Visual Studio 2019 version 16.4.17

- 8 décembre 2020 — Visual Studio 2019 version 16.4.16

- 10 novembre 2020 — Visual Studio 2019 version 16.4.15

- 13 octobre 2020 — Visual Studio 2019 version 16.4.14

- 8 septembre 2020 — Visual Studio 2019 version 16.4.13

- 11 août 2020 — Visual Studio 2019 version 16.4.12

- 14 juillet 2020 — Visual Studio 2019 version 16.4.11

- 9 juin 2020 — Visual Studio 2019 version 16.4.10

- 27 mai 2020 — Visual Studio 2019 version 16.4.9

- 12 mai 2020 — Visual Studio 2019 version 16.4.8

- 14 avril 2020 — Visual Studio 2019 version 16.4.7

- 10 mars 2020 — Visual Studio 2019 version 16.4.6

- 11 février 2020 — Visual Studio 2019 version 16.4.5

- 30 janvier 2020 — Visual Studio 2019 version 16.4.4

- 14 janvier 2020 — Visual Studio 2019 version 16.4.3

- 17 décembre 2019 — Visual Studio 2019 version 16.4.2

- 10 décembre 2019 — Visual Studio 2019 version 16.4.1

- 3 décembre 2019 — Visual Studio 2019 version 16.4.0

Notes de publication archivées

- Notes de publication de Visual Studio 2019 version 16.3

- Notes de publication de Visual Studio 2019 version 16.2

- Notes de publication de Visual Studio 2019 version 16.1

- Notes de publication de Visual Studio 2019 version 16.0

Blog Visual Studio 2019

Le blog Visual Studio 2019 est la source officielle où l’équipe d’ingénierie de Visual Studio partage des insights sur le produit. Vous trouverez des informations détaillées sur les versions de Visual Studio 2019 dans les billets de blog suivants :

- « C’est le moment pour la mise en production de Visual Studio 2019 v16.4

- Visual Studio 2019 v 16.4 Preview 2, Fall Sports et Pumpkin Spice

- Prise en charge de .NET Core et bien plus encore dans Visual Studio 2019 version 16.3 - Procédez dès maintenant à la mise à jour !

- Publication de Visual Studio 2019 version 16.3 Préversion 2 et de Visual Studio 2019 pour Mac version 8.3 Préversion 2 !

- Visual Studio 2019 version 16.2 et 16.3 Preview 1 maintenant disponible

- Visual Studio 2019 version 16.2 Preview 2

- Visual Studio 2019 version 16.1 et 16.2 Preview 1

- Visual Studio 2019 : codez plus rapidement. Travaillez plus intelligemment. Créez l’avenir.

Consultez la liste complète de tous les éléments Developer Community pris en compte dans Visual Studio 2019 version 16.4

Visual Studio 2019 version 16.4.27

Visual Studio 2019 version 16.4.27

publiée le 12 octobre 2021

Principaux problèmes résolus dans Visual Studio 2019 version 16.4.27

Avis de sécurité Microsoft

CVE-2021-1971 Vulnérabilité de déni de service dans OpenSSL

Il existe une vulnérabilité potentielle de déni de service dans la bibliothèque OpenSSL qui est consommée par Git.

CVE-2021-3449 Vulnérabilité de déni de service dans OpenSSL

Il existe une vulnérabilité potentielle de déni de service dans la bibliothèque OpenSSL qui est consommée par Git.

CVE-2021-3450 Vulnérabilité de déni de service dans OpenSSL

Il existe un contournement d’indicateur potentiel dans la bibliothèque OpenSSL qui est consommée par Git.

Visual Studio 2019 version 16.4.26

Visual Studio 2019 version 16.4.26

publiée le 14 septembre 2021

Principaux problèmes résolus dans Visual Studio 2019 version 16.4.26

Avis de sécurité Microsoft

CVE-2021-26434 Vulnérabilité d’élévation de privilèges d’affectation d’autorisations incorrecte dans Visual Studio

Il existe une vulnérabilité d’affectation d’autorisations dans Visual Studio après l’installation du développement de jeu avec C++ et la sélection de la charge de travail du programme d’installation Unreal Engine. Le système est vulnérable à une élévation de privilèges faibles, car il crée pendant l’installation un répertoire avec un accès en écriture pour tous les utilisateurs.

CVE-2021-36952 Vulnérabilité liée à l’exécution de code à distance de Visual Studio

Une vulnérabilité d’exécution de code à distance existe dans Visual Studio quand il gère de manière incorrecte des objets en mémoire. Un attaquant qui parvient à exploiter cette vulnérabilité peut exécuter du code arbitraire dans le contexte de l’utilisateur actuel.

Visual Studio 2019 version 16.4.25

Visual Studio 2019 version 16.4.25

publiée le 10 août 2021

Principaux problèmes résolus dans Visual Studio 2019 version 16.4.25

- Correction d’un problème qui impactait l’exécution de la ligne de commande de la commande de mise à jour. Si la mise à jour échoue la première fois, l’émission ultérieure de la commande de mise à jour entraîne désormais la reprise par la mise à jour de l’opération précédente là où elle s’est arrêtée.

Avis de sécurité Microsoft

CVE-2021-26423 Vulnérabilité de déni de service dans .NET Core

Une vulnérabilité de déni de service existe, où des applications serveur .NET (Core) fournissant des points de terminaison WebSocket peuvent être amenées dans une boucle sans fin pendant la tentative de lecture d’une seule image WebSocket.

CVE-2021-34485Vulnérabilité de divulgation d’informations dans .NET Core

Une vulnérabilité de divulgation d’informations existe quand des images mémoire créées par l’outil pour collecter des images mémoire d’incident et des images mémoire à la demande sont créées avec des autorisations de lecture générales sur Linux et macOS.

CVE-2021-34532Vulnérabilité de divulgation d’informations dans .NET Core

Une vulnérabilité de divulgation d’informations existe, où un jeton JWT est journalisé s’il ne peut pas être analysé.

Visual Studio 2019 version 16.4.24

Visual Studio 2019 version 16.4.24

Publication : 13 juillet 2021

Principaux problèmes résolus dans Visual Studio 2019 version 16.4.24

- SDK .NET 3.1.117 inséré dans Visual Studio 2019.

Visual Studio 2019 version 16.4.23

Visual Studio 2019 version 16.4.23

Publication : 08 juin 2021

Principaux problèmes résolus dans Visual Studio 2019 version 16.4.23

Avis de sécurité Microsoft

CVE-2021-31957 Vulnérabilité de déni de service dans ASP.NET

Il existe une vulnérabilité de déni de service quand ASP.NET Core gère incorrectement la déconnexion du client.

Visual Studio 2019 version 16.4.22

Visual Studio 2019 version 16.4.22

Publication : 11 mai 2021

Principaux problèmes résolus dans Visual Studio 2019 version 16.4.22

- Correction d’un problème entraînant l’échec des mises à jour quand un administrateur crée une disposition de Visual Studio pour le déploiement de mises à jour. La mise à jour de la machine cliente échoue, car la disposition a changé les emplacements.

Avis de sécurité Microsoft

CVE-2021-27068 RCE possible lors de la plantation de python.exe dans un dossier imbriqué

Une vulnérabilité d’exécution de code à distance existe lors de l’ouverture d’un espace de travail avec du code Python et que cet espace de travail contient un fichier python.exe dans un sous-dossier de scripts.

CVE-2021-31204 Vulnérabilité d’élévation de privilèges .NET Core

Une vulnérabilité d’élévation de privilèges existe dans .NET 5.0 et .NET Core 3.1 lorsqu’un utilisateur exécute une application de fichier unique sur des systèmes d’exploitation basés sur Linux ou macOS.

Visual Studio 2019 version 16.4.21

Visual Studio 2019 version 16.4.21

Publication : 13 avril 2021

Principaux problèmes résolus dans Visual Studio 2019 version 16.4.21

Avis de sécurité Microsoft

CVE-2021-27064 Vulnérabilité d’élévation de privilèges dans Visual Studio Installer

Une vulnérabilité d’exécution de code à distance existe quand le programme d’installation de Visual Studio exécute le client de commentaires dans un état avec élévation de privilèges.

CVE-2021-28313 / CVE-2021-28321 / CVE-2021-28322 Vulnérabilité d’élévation de privilèges du service Collecteur standard du hub de diagnostics

Une vulnérabilité avec élévation de privilège existe quand le service Collecteur standard du hub de diagnostic ne gère pas correctement les opérations de données.

Visual Studio 2019 version 16.4.20

Visual Studio 2019 version 16.4.20

Publication : 09 mars 2021

Principaux problèmes résolus dans Visual Studio 2019 version 16.4.20

Avis de sécurité Microsoft

CVE-2021-21300 Vulnérabilité d’exécution de code à distance dans Git pour Visual Studio

Une vulnérabilité d’exécution de code à distance existe lorsque Visual Studio clone un référentiel malveillant.

CVE-2021-26701 Vulnérabilité d’exécution de code à distance dans .NET Core

Une vulnérabilité d’exécution de code à distance existe dans .NET 5 et .NET Core en raison de la façon dont l’encodage de texte est effectué.

Visual Studio 2019 version 16.4.19

Visual Studio 2019 version 16.4.19

Publication : 10 février 2021

Principaux problèmes résolus dans Visual Studio 2019 version 16.4.19

Visual Studio 2019 version 16.4.18

Visual Studio 2019 version 16.4.18

Publication : 09 février 2021

Principaux problèmes résolus dans Visual Studio 2019 version 16.4.18

Avis de sécurité Microsoft

CVE-2021-1639 Vulnérabilité d’exécution de code à distance dans le service de langage TypeScript

Une vulnérabilité d’exécution de code à distance existe quand Visual Studio charge un dépôt malveillant contenant des fichiers de code JavaScript ou TypeScript.

CVE-2021-1721 Vulnérabilité de déni de service .NET Core

Une vulnérabilité de déni de service existe en cas de création d’une requête web HTTPS pendant la génération d’une chaîne de certificat X509.

CVE-2021-24112 Vulnérabilité d’exécution de code à distance dans .NET 5 et .NET Core

Une vulnérabilité d’exécution de code à distance existe pendant la suppression de métafichiers quand une interface graphique a toujours une référence sur ces fichiers. Cette vulnérabilité existe uniquement sur les systèmes s’exécutant sur MacOS ou Linux.

Visual Studio 2019 version 16.4.17

Visual Studio 2019 version 16.4.17

Publication : 12 janvier 2020

Principaux problèmes résolus dans Visual Studio 2019 version 16.4.17

Avis de sécurité Microsoft

CVE-2021-1651 / CVE-2021-1680 Vulnérabilité d’élévation de privilèges du service Collecteur standard du hub de diagnostics

Une vulnérabilité avec élévation de privilège existe quand le service Collecteur standard du hub de diagnostic ne gère pas correctement les opérations de données.

CVE-2020-26870 Vulnérabilité liée à l’exécution de code à distance de Visual Studio Installer

Une vulnérabilité liée à l’exécution de code à distance existe lorsque Visual Studio Installer tente d’afficher du code markdown malveillant.

CVE-2021-1723 Vulnérabilité de déni de service de .NET Core et Visual Studio

Une vulnérabilité de déni de service existe dans l’implémentation de Kestrel.

Visual Studio 2019 version 16.4.16

Visual Studio 2019 version 16.4.16

Publication : 8 décembre 2020

Principaux problèmes résolus dans Visual Studio 2019 version 16.4.16

Avis de sécurité Microsoft

CVE-2020-17156 Vulnérabilité liée à l’exécution de code à distance de Visual Studio

Une vulnérabilité d’exécution de code à distance existe lorsque Visual Studio clone un référentiel malveillant.

Visual Studio 2019 version 16.4.15

Visual Studio 2019 version 16.4.15

Publication : 10 novembre 2020

Principaux problèmes résolus dans Visual Studio 2019 version 16.4.15

Avis de sécurité Microsoft

CVE-2020-17100 Vulnérabilité de falsification Visual Studio

Une vulnérabilité de falsification existe lorsque Python Tools pour Visual Studio crée le dossier python27. Un attaquant parvenant à exploiter cette vulnérabilité pourrait exécuter des processus dans un contexte élevé.

Visual Studio 2019 version 16.4.14

Visual Studio 2019 version 16.4.14

Publication : 13 octobre 2020

Principaux problèmes résolus dans Visual Studio 2019 version 16.4.14

- Ajout d’un indicateur d’abonnement pour atténuer l’impact sur les performances de l’erratum JCC sur certains processeurs Intel.

- Le commutateur PGO MEMMAX doit maintenant se comporter de façon à ce que l’entrée utilisateur soit plus susceptible d’être respectée.

- La quantité de mémoire réservée pour le profilage PGO a été réduite.

- Runtime .NET Core 2.1.13 et SDK 3.1.109 (3.1.9) ajoutés à Visual Studio 2019.

Visual Studio 2019 version 16.4.13

Visual Studio 2019 version 16.4.13

Publication : 8 septembre 2020

Principaux problèmes résolus dans Visual Studio 2019 version 16.4.13

Avis de sécurité Microsoft

CVE-2020-1130 Vulnérabilité liée à l’élévation de privilèges du Collecteur standard du hub de diagnostic

Une vulnérabilité avec élévation de privilège existe quand le service Collecteur standard du hub de diagnostic ne gère pas correctement les opérations de données. Un attaquant parvenant à exploiter cette vulnérabilité pourrait exécuter des processus dans un contexte élevé.

CVE-2020-1133 Vulnérabilité liée à l’élévation de privilèges du Collecteur standard du hub de diagnostic

Une vulnérabilité avec élévation de privilège existe quand le Collecteur standard du hub de diagnostic ne gère pas correctement les opérations de fichiers. Un attaquant parvenant à exploiter cette vulnérabilité pourrait exécuter des processus dans un contexte élevé.

CVE-2020-16856 Vulnérabilité liée à l’exécution de code à distance de Visual Studio

Une vulnérabilité d’exécution de code à distance existe dans Visual Studio quand il gère de manière incorrecte des objets en mémoire. Un attaquant qui parvient à exploiter cette vulnérabilité peut exécuter du code arbitraire dans le contexte de l’utilisateur actuel.

CVE-2020-16874 Vulnérabilité liée à l’exécution de code à distance de Visual Studio

Une vulnérabilité d’exécution de code à distance existe dans Visual Studio quand il gère de manière incorrecte des objets en mémoire. Un attaquant qui parvient à exploiter cette vulnérabilité peut exécuter du code arbitraire dans le contexte de l’utilisateur actuel.

CVE-2020-1045 Vulnérabilité permettant de contourner les fonctionnalités de sécurité dans Microsoft ASP.NET Core

Il existe dans Microsoft ASP.NET Core une vulnérabilité qui permet de contourner les fonctionnalités de sécurité et qui est due à la manière dont les noms de cookies encodés sont analysés. L’analyseur de cookie ASP.NET Core décode les chaînes de cookie entières, ce qui peut permettre à un attaquant de définir un deuxième cookie dont le nom est encodé en pourcentage.

Autres correctifs dans 16.4.13

- Correction d’un problème qui provoquait parfois le blocage de Visual Studio ou de MSBuild après l’annulation d’une build C++.

- Les versions de .NET Core qui ne sont plus prises en charge ne seront plus réinstallées lors d’une réparation ou d’une mise à niveau si elles ont été supprimées en dehors du programme d’installation de Visual Studio.

Visual Studio 2019 version 16.4.12

Visual Studio 2019 version 16.4.12

mise en production le 11 août 2020

Principaux problèmes résolus dans Visual Studio 2019 version 16.4.12

Avis de sécurité Microsoft

CVE-2020-1597

Il existe une vulnérabilité de déni de service quand ASP.NET Core gère incorrectement les requêtes web. Un attaquant qui parvenait à exploiter cette vulnérabilité pouvait provoquer un déni de service sur une application web ASP.NET Core. La vulnérabilité peut être exploitée à distance, sans authentification.

Visual Studio 2019 version 16.4.11

Visual Studio 2019 version 16.4.11

publication : 14 juillet 2020

Principaux problèmes résolus dans Visual Studio 2019 version 16.4.11

- Correction d’un bogue occasionnel dans lequel l’analyse du code C/ C++ cessait de répondre.

- Correction d’un bogue où des valeurs incorrectes pouvaient être restaurées après setjmp.

- Les runtimes .NET Core 1.0 et 2.0 ont été marqués comme « hors support » dans l’interface utilisateur du programme d’installation et sont rendus facultatifs pour tous les scénarios.

Avis de sécurité Microsoft

CVE-2020-1393 Vulnérabilité d’élévation de privilèges du service Collecteur standard du hub de diagnostics

Une vulnérabilité d’élévation de privilège existe quand le Service Collecteur standard du concentrateur de diagnostic Windows ne parvient pas à assainir correctement l’entrée, causant un comportement de charge de bibliothèque non sécurisé.

CVE-2020-1416 Vulnérabilité d’élévation de privilèges Visual Studio

Une vulnérabilité d’élévation de privilèges existe dans Visual Studio quand il charge des dépendances logicielles.

CVE-2020-1147 Vulnérabilité de déni de service dans .NET Core

Un attaquant distant non authentifié pouvait exploiter cette vulnérabilité en émettant des requêtes spécialement conçues pour une application ASP.NET Core ou une autre application qui analyse certains types de code XML. La mise à jour de sécurité corrige la vulnérabilité en restreignant les types qui peuvent être présents dans la charge utile XML.

Visual Studio 2019 version 16.4.10

Visual Studio 2019 version 16.4.10

Publication : 9 juin 2020

Principaux problèmes résolus dans Visual Studio 2019 version 16.4.10

- Correction d’un bogue où des valeurs incorrectes pouvaient être restaurées après setjmp.

Avis de sécurité Microsoft

CVE-2020-1108 / CVE-2020-1108Vulnérabilité de déni de service dans .NET Core

Pour corriger totalement l’avis CVE-2020-1108, Microsoft a publié des mises à jour pour .NET Core 2.1 et .NET Core 3.1. Les clients qui utilisent l’une de ces versions de .NET Core doivent installer la dernière version de .NET Core. Consultez les notes de publication pour obtenir les derniers numéros de version et les dernières instructions de mise à jour de .NET Core.

CVE-2020-1202 / CVE-2020-1203 Vulnérabilité d’élévation de privilèges du service Collecteur standard du hub de diagnostics

Une vulnérabilité d’élévation de privilège existe lorsque le collecteur standard du hub de diagnostic ou le collecteur standard de Visual Studio ne parvient pas à gérer correctement les objets en mémoire.

CVE-2020-1293 / CVE-2020-1278 / CVE-2020-1257 Vulnérabilité d’élévation de privilèges du service Collecteur standard du hub de diagnostics

Une vulnérabilité avec élévation de privilège existe lorsque le service Collecteur standard du hub de diagnostic ne gère pas correctement les opérations de fichiers.

Visual Studio 2019 version 16.4.9

Visual Studio 2019 version 16.4.9

Publication : 27 mai 2020

Principaux problèmes résolus dans Visual Studio 2019 version 16.4.9

- Correction d’un bogue de mise en cache dans une analyse utilisée par une optimisation, qui permet de supprimer les instructions marquées à tort comme inutiles. La correction consiste à détecter les cas où nous aurions stocké des données obsolètes dans le cache. Il est difficile de savoir quand exactement cela se produit, mais dans le rapport il s’agissait d’un opérateur modulo sur un index dans une boucle. Pour les cas à venir, nous avons ajouté l’indicateur /d2ssa-bit-estimator- (non pris en charge) pour désactiver entièrement l’optimisation spécifique. Cet indicateur a été ajouté lors de la correction et n’est pas présent dans les versions antérieures.

- Ajout de prise en charge pour atténuer l’impact sur les performances provoqué par la mise à jour de microcode de l’erratum Intel JCC (Jump Conditional Code) dans certains processeurs Intel.

- Résolution des faux avertissements C6244 et des plantages dans cl.exe lors de l’analyse du code, causés par des variables locales lambda.

- ICE dans PREfast 16.5 s’exécute sur du code Office

Visual Studio 2019 version 16.4.8

Visual Studio 2019 version 16.4.8

Publication : 12 mai 2020

Principaux problèmes résolus dans Visual Studio 2019 version 16.4.8

- Ajout d’un changement qui permet aux administrateurs informatiques et aux ingénieurs de déploiement en entreprise de configurer des outils comme le client Microsoft Update et SCCM pour déterminer si les mises à jour de VS2019 16.4 hébergées sur Microsoft Update Catalog et WSUS peuvent être appliquées.

Avis de sécurité Microsoft

CVE-2020-1108 Vulnérabilité de déni de service .NET Core

Un attaquant distant non authentifié pouvait exploiter cette vulnérabilité en émettant des requêtes spécialement conçues pour l’application .NET Core. La mise à jour de sécurité élimine la vulnérabilité en corrigeant la façon dont l’application web .NET Core gère les requêtes web.

CVE-2020-1161 Vulnérabilité de déni de service .NET Core

Un attaquant distant non authentifié pouvait exploiter cette vulnérabilité en émettant des requêtes spécialement conçues pour l’application ASP.NET Core. La mise à jour de sécurité élimine la vulnérabilité en corrigeant la façon dont l’application web ASP.NET Core gère les requêtes web.

Visual Studio 2019 version 16.4.7

Visual Studio 2019 version 16.4.7

Publication : 14 avril 2020

Principaux problèmes résolus dans Visual Studio 2019 version 16.4.7

Avis de sécurité Microsoft

CVE-2020-0899Vulnérabilité d’élévation de privilèges Microsoft Visual Studio

Une vulnérabilité d’élévation de privilèges existe quand le service de mise à jour de Microsoft Visual Studio gère de manière incorrecte les autorisations sur les fichiers. Une personne malveillante qui parvient à exploiter cette vulnérabilité pourrait remplacer le contenu d’un fichier arbitraire dans le contexte de sécurité du système local.

CVE-2020-0900Vulnérabilité d’élévation de privilèges liée au service d’installation des extensions Visual Studio

Une vulnérabilité d’élévation de privilèges existe quand le service d’installation des extensions Visual Studio gère les opérations sur les fichiers de manière incorrecte. Un attaquant parvenant à exploiter la vulnérabilité peut supprimer des fichiers dans des emplacements arbitraires avec des autorisations élevées.

CVE-2020-5260Vulnérabilité liée à la fuite d’informations d’identification de Git pour Visual Studio due à une validation insuffisante sur les URL

Une vulnérabilité liée à la fuite d’informations d’identification existe quand des URL spécialement conçues sont analysées et envoyées à des applications d’assistance des informations d’identification. Cela peut entraîner l’envoi d’informations d’identification à un hôte incorrect.

Visual Studio 2019 version 16.4.6

Visual Studio 2019 version 16.4.6

Publication : 10 mars 2020

Principaux problèmes résolus dans Visual Studio 2019 version 16.4.6

- Erreur de compilation, condition booléenne déduite comme ayant toujours la valeur true.

- Problème de déroulage de boucle (loop unroll) dans le compilateur Visual Studio 2019

- CL (VC v19.24) se bloque pendant la génération d’un dossier de volume Docker

- CL (VC v19.22) se bloque en démarrant avec le paramètre /ZI du conteneur Docker

- Compilation d’intrinsèques SSE avec le compilateur MSVC 19.20 : le code compilé génère des résultats incorrects dans un cas spécifique

- Le code AMP C++ n’est pas compilé dans Visual Studio 2019 16.3.1

- Parfois coroutine_handle<>::destroy() reprend la coroutine au lieu de la détruire.

- Nouvelles options d’atténuation des risques liés à Spectre dans le compilateur C++ : /Qspectre-load et /Qspectre-load-cf pour le renforcement du chargement spéculatif.

Avis de sécurité Microsoft

CVE-2020-0793 et CVE-2020-0810 Vulnérabilité d’élévation de privilège du service Collecteur standard du hub de diagnostic

Une vulnérabilité d’élévation de privilège existe quand le Collecteur standard du hub de diagnostic gère mal les opérations sur les fichiers ou que le Service Collecteur standard du concentrateur de diagnostic Windows ne parvient pas à assainir correctement l’entrée.

CVE-2020-0884 Vulnérabilité d’usurpation d’identité pendant la création d’un complément Outlook Web

Une vulnérabilité d’usurpation d’identité existe pendant la création d’un complément Outlook Web si l’authentification multifacteur est activée, car il comporte une URL de réponse qui n’est pas sécurisée par SSL. Un attaquant qui parviendrait à exploiter cette vulnérabilité pourrait compromettre les jetons d’accès, exposant ainsi des risques liés à la sécurité et à la confidentialité.

CVE-2020-0789 Vulnérabilité de déni de service liée au service d’installation des extensions Visual Studio

Visual Studio 2019 version 16.4.5

Visual Studio 2019 version 16.4.5

Publication : 11 février 2020

Principaux problèmes résolus dans Visual Studio 2019 version 16.4.5

- Conflit de fusion : « Prendre la source »/« Conserver la cible » est manquant

- Plante lors d’une tentative de débogage d’une application UWP

- Impossible de sélectionner la plateforme cible Azure v12 pour le projet de base de données

- Résolution des plantages ou des erreurs qui pouvaient se produire lors de l’exécution de Visual Studio après une installation nécessitant un redémarrage.

- Correction d’un problème lors du déploiement d’applications Xamarin.Android. Auparavant, il fallait désinstaller manuellement l’application de l’appareil ou de l’émulateur.

- Cette modification corrige un bogue dans lequel le compilateur pouvait parfois supprimer à tort une instruction dans une coroutine C++.

Visual Studio 2019 version 16.4.4

Visual Studio 2019 version 16.4.4

Publication : 30 janvier 2020

Principaux problèmes résolus dans Visual Studio 2019 version 16.4.4

- Modèle de projet personnalisé introuvable

- Plantage de msvsmon.exe lors de l’atteinte d’un point d’arrêt dans le code natif C++

- Recherchez un dossier dans l’Explorateur de solutions, puis cliquez sur Accueil ou sur le X dans la zone de recherche. L’affichage est réinitialisé.

- La ligne active des arguments des outils externes est toujours égale à zéro.

- Impossible de créer un projet Function v3.

- Emplacement de lecture de violation d’accès 0xFFFFFFFFFFFFFFFF. après la mise à jour vers VS 2019 Update 16.4.3

- Impossible de créer une application de fonction dans la version 16.4

- MSVC 2019 génère l’instruction AVX-512 en mode AVX/AVX2

- Génération de code incorrect avec RSQRTSS (registre écrasé)

- Plantage du débogueur Visual Studio 2019 lors de l’affichage de la pile des appels FastLink.

- C# : correction d’un plantage quand un constructeur d’attribut est décoré avec lui-même et que l’option Types référence Nullable est activée.

- Correction d’un bogue de l’analyse d’optimisation où nous perdons la trace des informations d’alias pour les tableaux de longueur indéterminée (déclarés sous la forme extern int a[]) quand nous déroulons les boucles, ce qui peut entraîner une suppression incorrecte des magasins inactifs.

Visual Studio 2019 version 16.4.3

Visual Studio 2019 version 16.4.3

Publication : 14 janvier 2020

Avis de sécurité Microsoft

CVE-2020-0602 Vulnérabilité de déni de service dans ASP.NET Core

Un attaquant distant non authentifié pouvait exploiter cette vulnérabilité en émettant des requêtes spécialement conçues pour l’application ASP.NET Core. La mise à jour de sécurité élimine la vulnérabilité en corrigeant la façon dont l’application web ASP.NET Core gère les requêtes web.

CVE-2020-0603 Vulnérabilité d’exécution de code à distance dans ASP.NET Core

Un attaquant distant non authentifié pouvait exploiter cette vulnérabilité en émettant des requêtes spécialement conçues pour l’application ASP.NET Core. La mise à jour de sécurité élimine la vulnérabilité en corrigeant la façon dont l’application web ASP.NET Core gère les objets en mémoire.

CVE-2020-0605 Vulnérabilité d’exécution de code à distance dans .NET Core

Pour exploiter la vulnérabilité, un utilisateur doit ouvrir un fichier spécialement conçu avec une version affectée de .NET Core. Dans le cas d’une attaque par e-mail, un attaquant peut exploiter la vulnérabilité en envoyant le fichier spécialement conçu à l’utilisateur et en persuadant l’utilisateur de l’ouvrir. La mise à jour de sécurité élimine la vulnérabilité en corrigeant la façon dont .NET Core vérifie le balisage source d’un fichier.

CVE-2020-0606 Vulnérabilité d’exécution de code à distance dans .NET Core

Pour exploiter la vulnérabilité, un utilisateur doit ouvrir un fichier spécialement conçu avec une version affectée de .NET Core. Dans le cas d’une attaque par e-mail, un attaquant peut exploiter la vulnérabilité en envoyant le fichier spécialement conçu à l’utilisateur et en persuadant l’utilisateur de l’ouvrir. La mise à jour de sécurité élimine la vulnérabilité en corrigeant la façon dont .NET Core vérifie le balisage source d’un fichier.

Principaux problèmes résolus dans Visual Studio 2019 version 16.4.3

- DateTime.Now = Impossible de fournir la valeur : valeur d’hôte introuvable

- Erreur codegen MSVC lors de l’utilisation de reverse_iterator avec un vecteur (version de débogage x64 C++ 17)

- Erreur C2440 lors de la génération d’atlenc.h avec /permissive- dans Visual Studio 16.4 Preview 1

- La dernière mise à jour de Visual Studio a mis hors service l’authentification NTLM sur Android (apparemment en raison d’une nouvelle version de Momo)

- Visual Studio 16.3.1 ne parvient pas à compiler le code modèle (par exemple à partir du SDK Basler Pylon)

- Utilisation de TypeScript 3.7 pour IntelliSense

- XCode 11.3 est tout à coup trop récent après la mise à jour vers 8.4

- Vous avez chargé un bundle d’applications APK ou Android avec des informations de signature non valides ou manquantes pour certains de ses fichiers. Vous devez créer un bundle d’applications APK ou Android signé valide.

- Impossible d’exécuter le projet UWP

- JavaScript IntelliSense ne fonctionne pas après la mise à jour vers 16.4.1

- Xib : Xcode est trop récent (problème de rendu lors de l’utilisation de composants personnalisés)

- Erreur Storyboard : « Xcode est trop nouveau »

- Améliorations de la stabilité pour le débogage des applications watchOS.

- Ajoute la prise en charge du SDK Xcode 11.3.

- Résolution d’un plantage se produisant quand l’indicateur fstack-protector-strong est activé.

- Correction d’un comportement incohérent avec le débogueur.

Visual Studio 2019 version 16.4.2

Visual Studio 2019 version 16.4.2

Publication : 17 décembre 2019

Principaux problèmes résolus dans Visual Studio 2019 version 16.4.2

- VS2019 Preview 4 a cassé les symboles de compilation conditionnelle en C#

- L’API a été déprécié

- Le débogage Android ne fonctionne pas dans la dernière version 16.4, « L’élément débogué a retourné le code d’erreur INVALID_ARGUMENT »

- Correction d’un délai d’IU fréquent qui peut se produire lors de l’utilisation de l’éditeur.

- Correction d’un plantage quand un constructeur d’attribut est décoré avec lui-même et que les types référence Nullable sont activés lors de l’utilisation de C#.

- Correction d’un problème qui provoquait l’échec du démarrage ou le plantage de Visual Studio lors du chargement de la solution C# sur certaines configurations de machine virtuelle.

- Correction d’un bogue où les symboles de compilation conditionnelle définis par l’utilisateur sont perdus quand la page des propriétés de build se rouvre.

Visual Studio 2019 version 16.4.1

Visual Studio 2019 version 16.4.1

publication le 10 décembre 2019

Principaux problèmes résolus dans Visual Studio 2019 version 16.4.1

- Correction l’erreur « L'opération d'écriture a échoué. Vous devez d’abord acquérir un accès en écriture à partir de dataschemamodelcontroller » lors d’une tentative de publication d’une base de données

- Résolution des exceptions ExecutionEngineException lors de l’utilisation de SignalR sur des appareils iOS dans certaines configurations

- Correctif du plantage de runtime « CEE_RET : pile de types valeur » quand l’interpréteur était activé avec certaines bibliothèques

- TypeScript 3.7.3 est désormais inclus par défaut. Il contient plusieurs correctifs pour des problèmes qui affectent l’expérience de modification JavaScript et TypeScript.

- Possibilité d’atténuation des risques de plantage lié à la sensibilisation par moniteur dans Visual Studio

Avis de sécurité Microsoft

CVE-2019-1349 Vulnérabilité liée à l’exécution à distance de Git pour Visual Studio en raison de restrictions trop faibles sur les noms de sous-modules

Il existe une vulnérabilité liée à l’exécution de code à distance quand Git rencontre des collisions de noms de sous-modules pour des répertoires de sous-modules frères. Une personne malveillante parvenant à exploiter cette vulnérabilité pourrait exécuter à distance du code sur l’ordinateur cible. La mise à jour de sécurité corrige la vulnérabilité en prenant une nouvelle version de Git pour Windows qui exige que le répertoire du clone des sous-modules soit vide.

CVE-2019-1350 Vulnérabilité liée à l’exécution à distance de Git pour Visual Studio en raison de la mise entre guillemets incorrecte d’arguments de ligne de commande

Il existe une vulnérabilité liée à l’exécution de code à distance quand Git interprète des arguments de ligne de commande avec des guillemets au cours d’un clonage récursif conjointement avec des URL SSH. Une personne malveillante parvenant à exploiter cette vulnérabilité pourrait exécuter à distance du code sur l’ordinateur cible. La mise à jour de sécurité corrige la vulnérabilité en prenant une nouvelle version de Git pour Windows qui résout le problème.

CVE-2019-1351 Vulnérabilité liée au remplacement de fichier arbitraire dans Git pour Visual Studio en raison de l’utilisation de noms de lecteurs non composés de lettres lors du clonage

Il existe une vulnérabilité liée au remplacement de fichier arbitraire dans Git quand les noms de lecteurs non composés de lettres contournent les contrôles de sécurité dans git clone. Une personne malveillante parvenant à exploiter cette vulnérabilité pourrait écrire dans des fichiers arbitraires sur l’ordinateur cible. La mise à jour de sécurité corrige la vulnérabilité en prenant une nouvelle version de Git pour Windows qui résout le problème.

CVE-2019-1352 Vulnérabilité liée à l’exécution à distance de Git pour Visual Studio en raison de la non-prise en charge des autres flux de données NTFS

Il existe une vulnérabilité liée à l’exécution de code à distance dans Git lors du clonage et de l’écriture dans le répertoire .git par le biais des autres flux de données NTFS. Une personne malveillante parvenant à exploiter cette vulnérabilité pourrait exécuter à distance du code sur l’ordinateur cible. La mise à jour de sécurité corrige la vulnérabilité en prenant une nouvelle version de Git pour Windows qui a été informée des autres flux de données NTFS.

CVE-2019-1354 Vulnérabilité liée au remplacement de fichier arbitraire dans Git pour Visual Studio en raison de l’absence de refus d’écrire des fichiers suivis contenant des barres obliques inverses

Il existe une vulnérabilité liée au remplacement de fichier arbitraire dans Git selon laquelle des entrées d’arborescence avec des barres obliques inverses et des liens symboliques malveillants pourraient sortir de l’arbre de travail. Une personne malveillante parvenant à exploiter cette vulnérabilité pourrait écrire dans des fichiers arbitraires sur l’ordinateur cible. La mise à jour de sécurité corrige la vulnérabilité en prenant une nouvelle version de Git pour Windows qui n’autorise pas cette utilisation des barres obliques inverses.

CVE-2019-1387 Vulnérabilité liée à l’exécution à distance de Git pour Visual Studio en raison d’une validation trop faible des noms de sous-modules dans les clones récursifs

Il existe une vulnérabilité liée à l’exécution de code à distance dans Git lors du clonage de manière récursive avec des sous-modules. Une personne malveillante parvenant à exploiter cette vulnérabilité pourrait exécuter à distance du code sur l’ordinateur cible. La mise à jour de sécurité corrige la vulnérabilité en prenant une nouvelle version de Git pour Windows qui renforce la validation des noms des sous-modules.

CVE-2019-1486 Vulnérabilité liée à la redirection d’URL Live Share

Une vulnérabilité liée à l’usurpation d’identité a été détectée dans l’extension Visual Studio Live Share, quand un invité connecté à une session Live Share a été redirigé vers une URL arbitraire spécifiée par l’hôte de session. Une personne malveillante aurait pu exploiter cette vulnérabilité et forcer l’ordinateur de l’invité à ouvrir un navigateur et à accéder à une URL malveillante sans consentement explicite. Cela faisait partie de la fonctionnalité « Serveur partagé » de Live Share qui autorisait le transfert automatique des ports pendant une session Live Share active. La dernière mise à jour corrige cette vulnérabilité en invitant l’invité Live Share à donner son consentement avant d’accéder à l’URL spécifiée par l’hôte.

Visual Studio 2019 version 16.4

Visual Studio 2019 version 16.4

mise en production le 3 décembre 2019

Résumé des nouveautés de Visual Studio 2019 version 16.4

- Visual Studio prend désormais en charge « mode de conformité FIPS »

- « Ajuster tout » désormais valeur par défaut du niveau/de la position du zoom dans le Concepteur XAML

- Ajout de la boîte de dialogue Créer une liaison de données

- Améliorations apportées à #regions dans IntelliSense

- Extraits de code XAML dans IntelliSense

- Ouverture de l’éditeur XAML dans une fenêtre distincte du concepteur

- Affichage des ressources pour les assemblys référencés

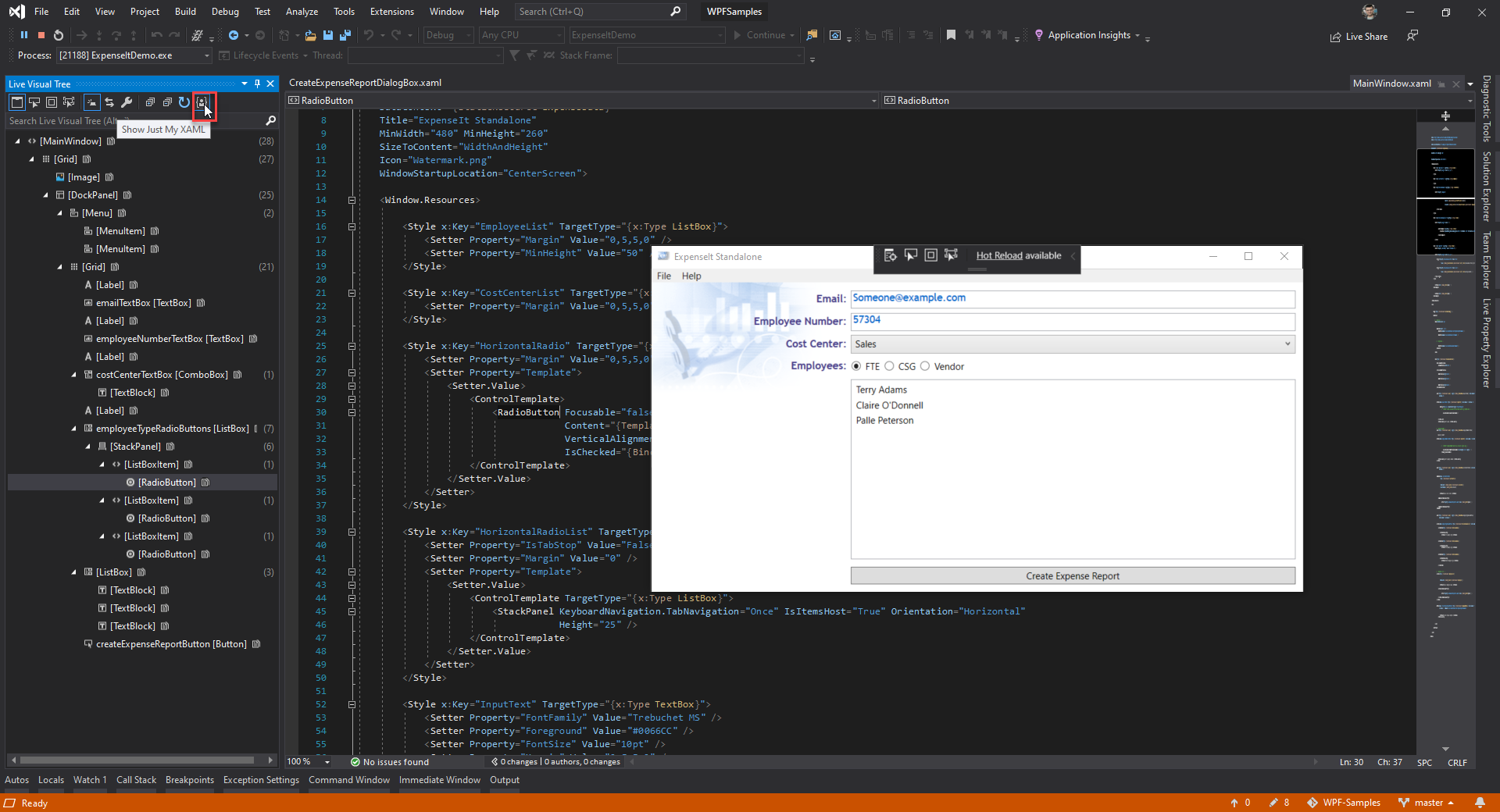

- Uniquement mon XAML dans l’arborescence d’éléments visuels en direct

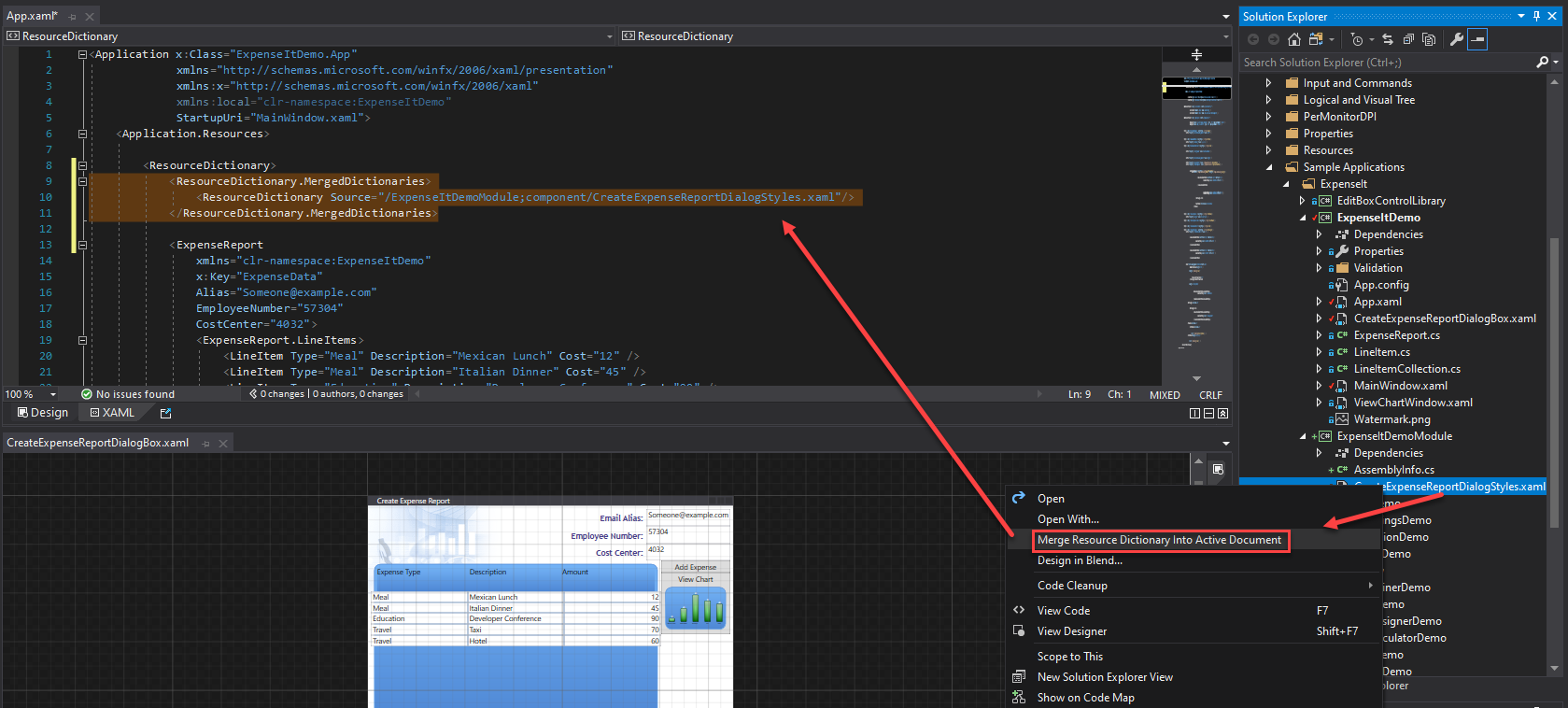

- Fusionner un dictionnaire de ressources

- Prise en charge des îlots XAML

- Modifier le modèle fonctionne désormais avec des contrôles tiers

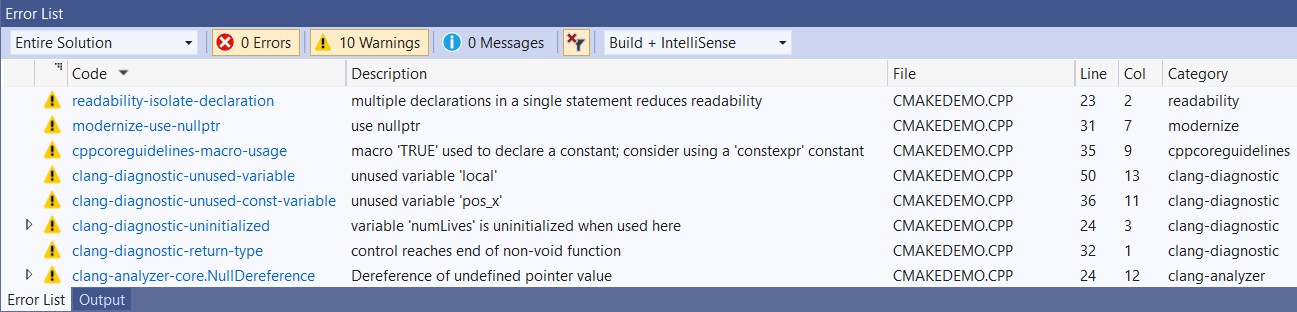

- Prise en charge de Clang-Tidy dans les projets C++ MSBuild et CMake, pour Clang et MSVC.

- Prise en charge AddressSanitizer pour les projets compilés avec MSVC sur Windows.

- Prise en charge de la publication de dépôts Git locaux dans GitHub.

- Possibilité de disposer les onglets de document de façon verticale avec l’affichage vertical des onglets de document.

- Dans cette version, les ajouts relatifs à la productivité .NET incluent la possibilité de configurer le niveau de gravité d’une règle de style de code directement dans la liste d’erreurs, la possibilité de regrouper par type et par membre avec l’option Rechercher toutes les références, et la possibilité d’effectuer une refactorisation pour rendre une fonction locale statique et passer les variables définies en dehors de la fonction, à la déclaration et aux appels de cette fonction.

- Personnalisez rapidement l'affichage des objets dans les fenêtres de débogage à l'aide de la nouvelle fonctionnalité Pinnable Properties (Propriétés épingables).

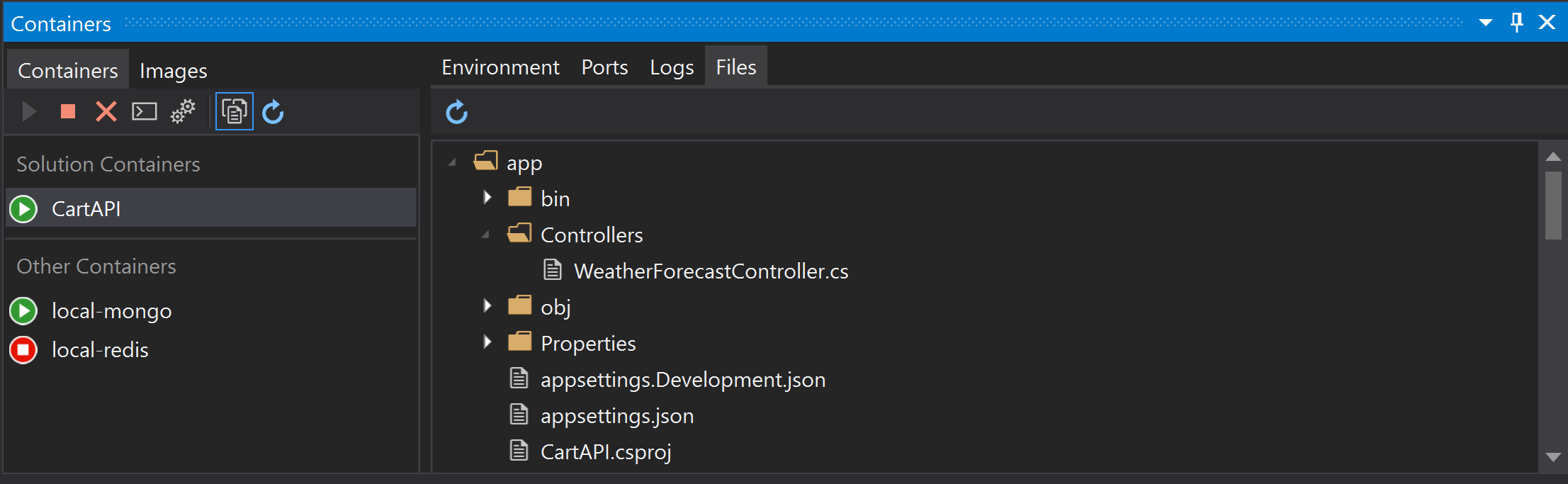

- La fenêtre outil des conteneurs ajoute la possibilité d’inspecter, d’arrêter, de démarrer et de supprimer des conteneurs et des images Docker

- Option permettant d’améliorer les performances de démarrage en masquant automatiquement les fenêtres Outil

- Détection automatique des chaînes de connexions SQL Server et Stockage Azure lors de la gestion des dépendances de publication ou de l'utilisation des Services connectés

- Support ajouté au développement d'Azure Functions à l'aide du runtime 64 bits.

- Ajout de la prise en charge des options de publication d’applications .NET Core 3.0 : prêt à l’exécution (Crossgen), Liaison et SingleExe

- Les ajouts .NET Productivity de cette version incluent la possibilité de configurer le niveau de gravité d'une règle de style de code directement dans l'éditeur, et de naviguer facilement dans la chaîne d'héritage à l'aide de la nouvelle commande Accéder à la base. Des contrôles de valeurs Null ont également été ajoutés pour tous les paramètres, de même que de la documentation XML pour les méthodes de substitution.

- Rechargement à chaud XAML pour Xamarin.Forms

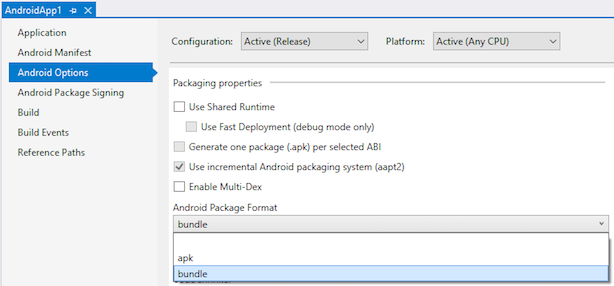

- Publication d’un ensemble d’applications Android

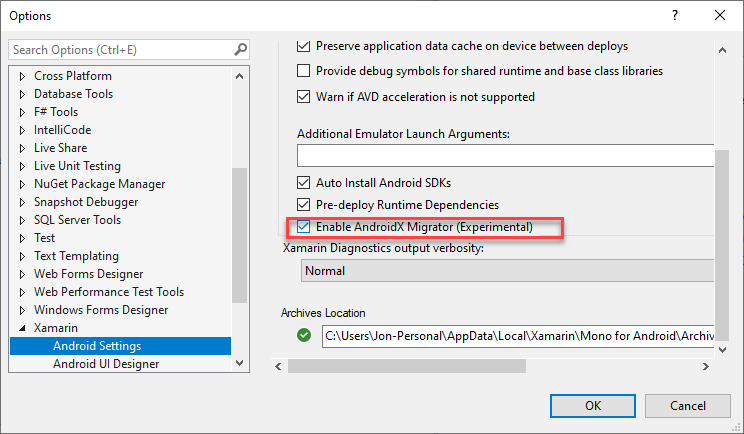

- Assistant de migration AndroidX

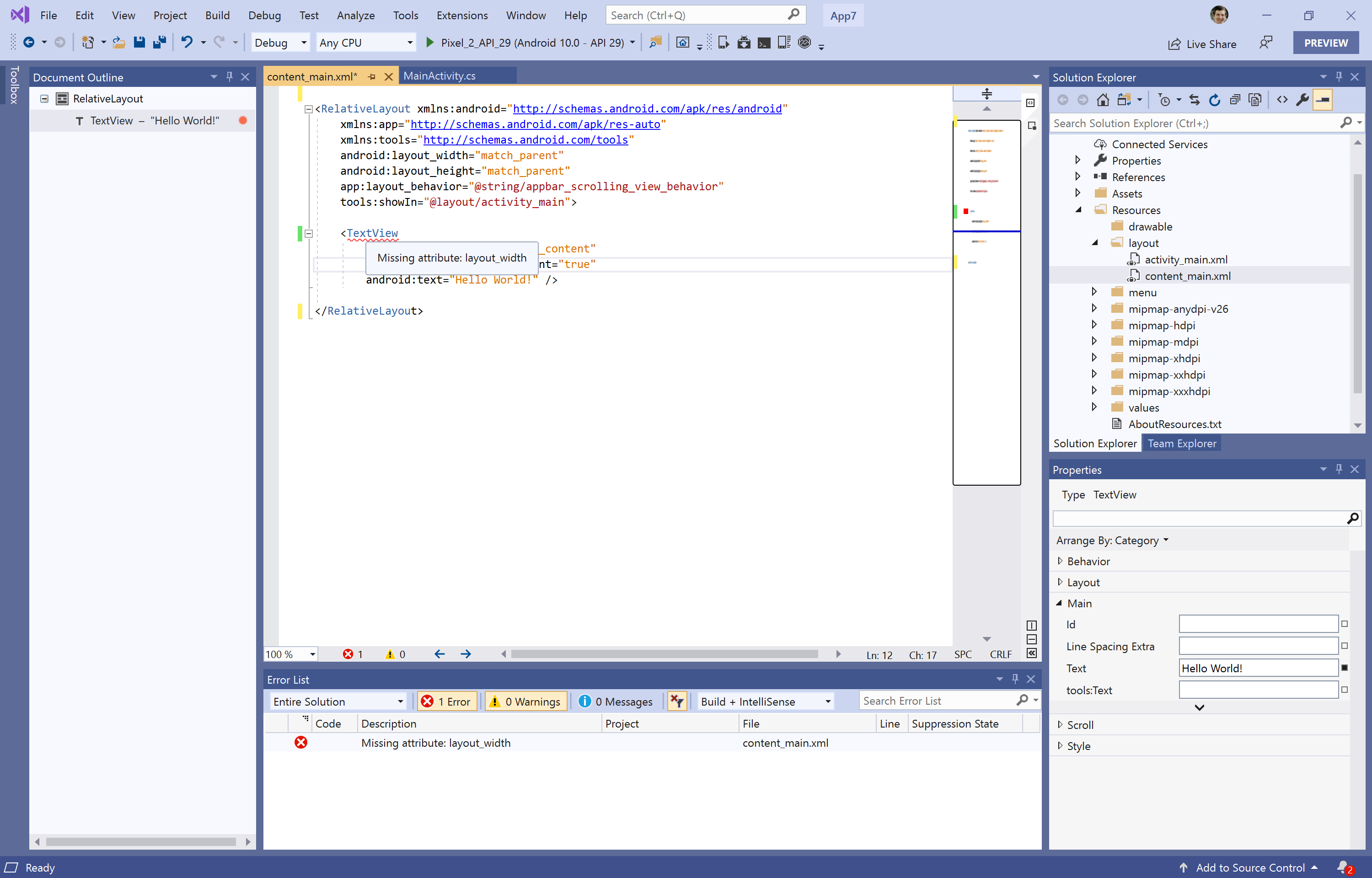

- Vérification lint des dispositions Android

Détail des nouveautés de Visual Studio 2019 version 16.4

Visual Studio prend désormais en charge « mode de conformité FIPS »

À partir de la version 16.4, Visual Studio 2019 prend désormais en charge « mode de conformité FIPS 140-2 » lors du développement d’applications et de solutions pour Windows, Azure et .NET. Lorsque vous développez des applications ou des solutions pour des plateformes non-Microsoft comme Linux, iOS ou Android, ces plateformes peuvent ne pas utiliser d’algorithmes approuvés FIPS 140-2. Les logiciels tiers inclus dans Visual Studio ou les extensions que vous installez ne peuvent pas non plus utiliser d’algorithmes approuvés FIPS 140-2. En outre, le développement pour les solutions SharePoint ne prend pas en charge le mode de conformité FIPS 140-2.

Pour configurer le mode de conformité FIPS 140-2 pour Visual Studio, installez .NET Framework 4.8, puis activez le paramètre de stratégie de groupe Windows : « Chiffrement système : utiliser des algorithmes conformes aux normes FIPS pour le chiffrement, le hachage et la signature. »

Outils WPF/UWP

Les clients qui créent des applications WPF/UWP constateront les améliorations suivantes dans les outils XAML Visual Studio :

Designer

- Le zoom/position du Concepteur XAML est désormais défini par défaut sur Fit All : en fonction des commentaires des clients, nous avons réévalué le comportement de zoom du Concepteur XAML par défaut qui se produit lorsque vous ouvrez une fenêtre XAML/une page/un contrôle/etc. L’expérience précédente stockait le niveau et la position du zoom de chaque fichier dans des sessions Visual Studio, ce qui était source de confusion quand les clients revenaient dans un fichier après un certain temps. À partir de cette version, le niveau et la position du zoom ne sont stockés que pour la durée de la session active, et la valeur par défaut « Ajuster tout » est rétablie après le redémarrage de Visual Studio.

- Créer un dialogue de liaison de données : dans Visual Studio, les développeurs WPF .NET Framework pouvaient accéder à une boîte de dialogue de liaison de données en effectuant un clic droit sur le Concepteur XAML et l’Explorateur de propriétés. Cette boîte de dialogue était également accessible aux développeurs UWP par le passé. Dans cette version, nous reproposons cette expérience aux développeurs UWP et ajoutons la prise en charge des applications WPF .NET Core. Cette fonctionnalité est encore en développement et continue d’être améliorée afin de rétablir la parité avec les fonctionnalités des boîtes de dialogue du .NET Framework.

Éditeur XAML

- Améliorations dans IntelliSense de #regions : Depuis Visual Studio 2015, #regions est pris en charge pour les développeurs XAML dans WPF et UWP et, plus récemment, pour Xamarin.Forms. Dans cette version, nous avons corrigé un bogue lié à IntelliSense. Désormais, #regions s’affiche correctement quand vous commencez à taper <!.

- Extrait dans XAML IntelliSense : nous avons amélioré la fonctionnalité IntelliSense de manière à ce qu’elle prenne en charge l’affichage d’extraits de code XAML, qu’il s’agisse d’extraits de code intégrés ou d’extraits de code personnalisés que vous ajoutez manuellement. Cette version introduit également certains extraits de code XAML prêts à l’emploi comme #region, ColumnDefinition, RowDefinition, Setter et Tag.

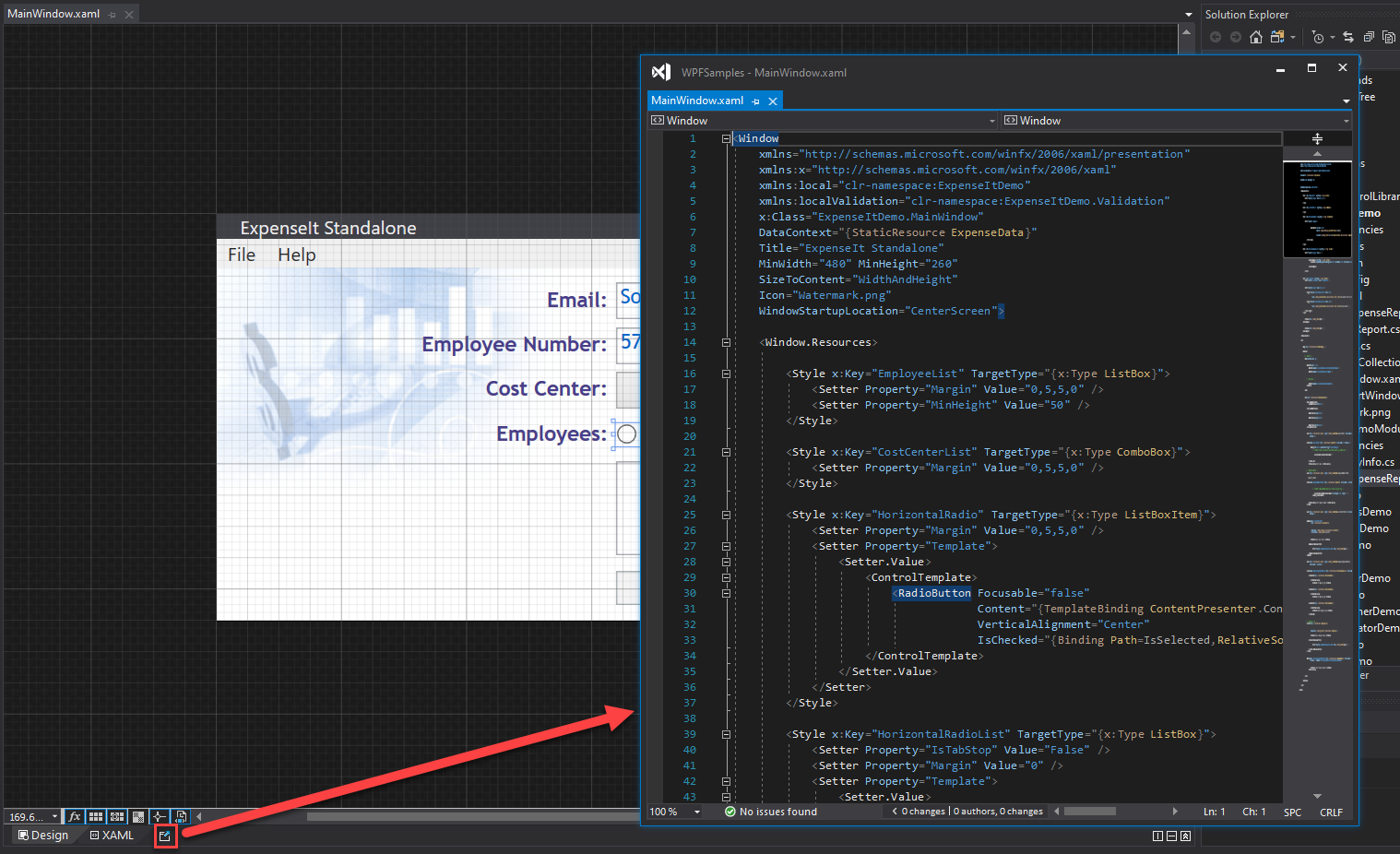

- Éditeur XAML contextuel en tant que fenêtre distincte du concepteur : il est désormais possible de fractionner facilement le concepteur XAML et son éditeur XAML sous-jacent en fenêtres distinctes à l’aide du nouveau bouton XAML contextuel en regard de l’onglet XAML. Quand vous cliquez sur ce bouton, le Concepteur XAML réduit l’onglet XAML associé et ouvre une nouvelle fenêtre réservée à la vue de l’éditeur XAML. Vous pouvez déplacer cette nouvelle fenêtre vers n’importe quel groupe d’affichages ou d’onglets dans Visual Studio. Notez qu’il est toujours possible de développer la vue XAML d’origine, mais que toutes les vues XAML du même fichier restent synchronisées en temps réel.

- Affichage des ressources pour les assemblages référencés : la fonctionnalité IntelliSense dans XAML a été mise à jour pour prendre en charge l’affichage de ressources XAML à partir d’un assembly référencé (quand la source n’est pas disponible) pour les projets WPF .NET Framework et WPF .NET Core.

Outils de débogage XAML

- Just My XAML dans l’arborescence d’éléments visuels en direct : l’arborescence d’éléments visuels en direct est une fonctionnalité proposée aux développeurs UWP et WPF quand ils exécutent leur application en mode débogage. Cette fonctionnalité fait partie des outils d’édition en direct liés à Rechargement à chaud XAML. Auparavant, la fonctionnalité affichait l’intégralité de l’arborescence d’éléments visuels en direct de l’application en cours d’exécution attachée, sans aucun filtre vous permettant de distinguer le code XAML que vous aviez écrit dans votre application. L’expérience résultante était très lourde. Après examen des commentaires des clients, nous avons ajouté une nouvelle option par défaut appelée « Uniquement mon XAML » qui vous permet de limiter l’arborescence aux contrôles que vous avez écrits dans votre application. Bien qu’il s’agisse de la nouvelle option par défaut, il est toujours possible de revenir au comportement précédent à l’aide du bouton situé dans l’arborescence d’éléments visuels en direct ou d’un nouveau paramètre (situé sous : Options > Débogage > Général > Activer Just My XAML)

Ressources et modèles

- Merger les dictionnaires de ressources : vous pouvez désormais fusionner facilement un dictionnaire de ressources existant dans votre projet UWP/WPF avec n’importe quel fichier XAML valide à l’aide de la nouvelle fonctionnalité disponible dans l’Explorateur de solutions. Ouvrez simplement le fichier XAML dans lequel vous souhaitez ajouter l’instruction de fusion, puis recherchez le fichier à fusionner et cliquez dessus avec le bouton droit dans l’Explorateur de solutions. Dans le menu contextuel, sélectionnez l’option « Fusionner le dictionnaire de ressources dans la fenêtre active » pour ajouter le XAML de fusion approprié avec le chemin.

- Modifier le modèle fonctionne désormais avec des contrôles à partir de contrôles tiers : il est désormais possible de créer une copie d’un modèle de contrôles même s’il ne fait pas partie de votre solution en tant que code source. Avec ce changement, la fonctionnalité « Modifier le modèle » est désormais disponible et fonctionne comme pour les éléments internes où la source est disponible. Notez que cette fonctionnalité est applicable aux bibliothèques de contrôle tierces et aux bibliothèques internes où la source n’est pas disponible.

Îlots XAML :

- Amélioration de la prise en charge XAML Island : nous avons ajouté le support du scénario des îlots XAML pour les applications Windows Forms et WPF .NET Core 3, ce qui facilite l’ajout du contrôle XAML UWP dans ces applications. Grâce à ces améliorations, un projet .NET Core 3 peut faire référence à un projet UWP qui contient des contrôles XAML UWP personnalisés. Ces contrôles personnalisés peuvent être utilisés par les contrôles WindowsXamlHost fournis dans la boîte à outils de la communauté Windows V6 (Microsoft.Toolkit.Wpf.UI.XamlHost v6.0). Vous pouvez également utiliser le projet de packaging des applications Windows pour générer MSIX pour .NET Core 3 avec des îlots. Pour savoir comment démarrer consultez notre documentation.

C++

- L’analyse du code prend désormais en charge Clang-Tidy en mode natif pour les projets MSBuild et CMake, que vous utilisiez l’ensemble d’outils Clang ou MSVC. Les vérifications Clang-Tidy peuvent être exécutées dans le cadre de l'analyse du code d'arrière-plan, apparaître sous forme d'avertissements dans l'éditeur (soulignements ondulés) et s'afficher dans la Liste d'erreurs.

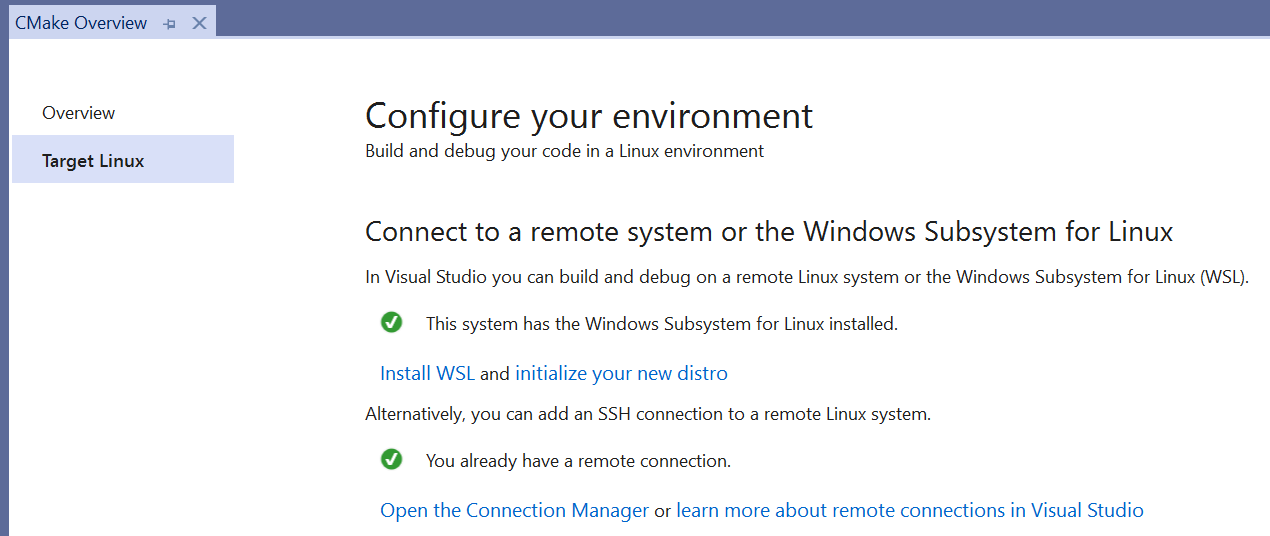

- Les projets Visual Studio CMake comprennent désormais des pages de vue d’ensemble qui vous permettent de bien démarrer avec le développement multiplateforme. Ces pages sont dynamiques et vous permettent de vous connecter à un système Linux et d’ajouter une configuration Linux ou WSL à votre projet CMake.

- Le menu déroulant de lancement des projets CMake affiche désormais les cibles les plus récemment utilisées et vous permet de les filtrer.

- C++ et l’interface CLI prennent désormais en charge l’interopérabilité avec .NET Core 3.1 et versions ultérieures sur Windows.

- Vous pouvez désormais activer ASan pour les projets compilés avec MSVC sur Windows pour l’instrumentation du runtime du code C++ qui permet de détecter les erreurs de mémoire.

- Mises à jour de la bibliothèque C++ standard de MSVC :

- C++17 : Implémentation de la précision générale

to_chars(), en installant des conversions de chaînes élémentaires P0067R5 (charconv). Cela termine l’implémentation de toutes les fonctionnalités de la bibliothèque dans la norme C++17. - C++20 : Implémentation de concepts de changement de nom P1754R1 en standard_case. Pour inclure les fonctionnalités d’évaluation du dernier brouillon de travail C++, utilisez l’indicateur de compilateur

/std:c++latest; l’indicateur peut également être défini dans la page de propriétés du projet C/C++ > Langage par le biais de la propriété Norme du langage C++.

- C++17 : Implémentation de la précision générale

- Une nouvelle collection d’outils nommée C++ Build Insights est désormais disponible. Pour plus d’informations, consultez le blog de l’équipe C++.

Aide à la publication sur GitHub

- La fonctionnalité de publication sur GitHub qui faisait partie de l’extension GitHub pour Visual Studio est désormais incluse dans les GitHub Essentials de Visual Studio.

- Vous pouvez désormais publier des dépôts Git locaux sur GitHub à l’aide du bouton Publier sur GitHub qui se trouve dans la page de synchronisation de Team Explorer.

Affichage vertical des onglets de document dans Visual Studio

Gérez vos onglets de document dans une liste verticale que vous pouvez placer sur la gauche ou sur la droite de votre éditeur.

Outil de débogage des Pinnable Properties

Vous pouvez maintenant identifier et inspecter rapidement des objets lors du débogage en épinglant des propriétés sur des DataTips ou des fenêtres Watch, Autos et Locals grâce à la fonctionnalité Pinnable Properties.

Fenêtre Outil de conteneurs

- Vous pouvez répertorier, inspecter, arrêter, démarrer et supprimer des conteneurs

- Vous pouvez afficher les journaux et le contenu des fichiers pour les conteneurs en cours d’exécution et ouvrir une fenêtre de terminal dans les conteneurs

- Vous pouvez afficher, inspecter et supprimer des images

Masquer automatiquement les fenêtres Outil

L’activation de cette option de fonctionnalité d’évaluation vous permet d’éviter les retards de démarrage qui sont provoqués par le lancement de Visual Studio lorsque plusieurs fenêtres Outil sont ouvertes.

Productivité .NET

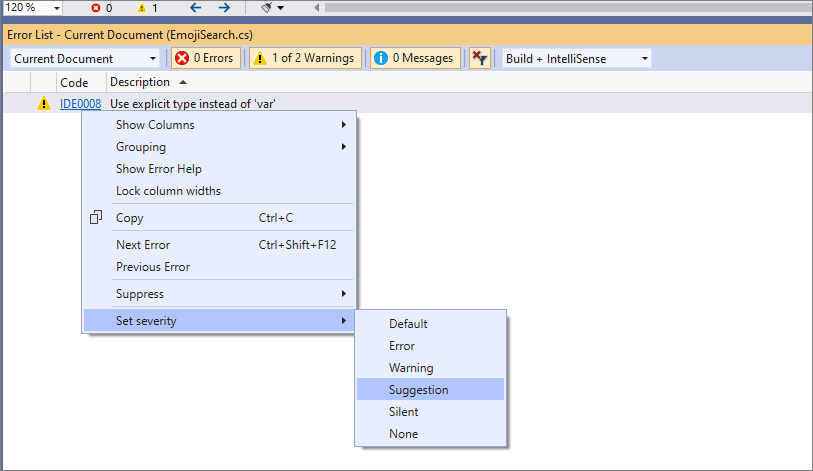

- Vous pouvez maintenant configurer le niveau de gravité d’une règle de style de code directement dans la liste des erreurs. Placez le curseur sur l’erreur, l’avertissement ou la suggestion. Cliquez avec le bouton droit, puis sélectionnez Définir le niveau de gravité. Ensuite, sélectionnez le niveau de gravité que vous souhaitez configurer pour cette règle. Cette opération met à jour votre configuration EditorConfig existante avec la nouvelle gravité de la règle. Cela fonctionne également pour les analyseurs tiers.

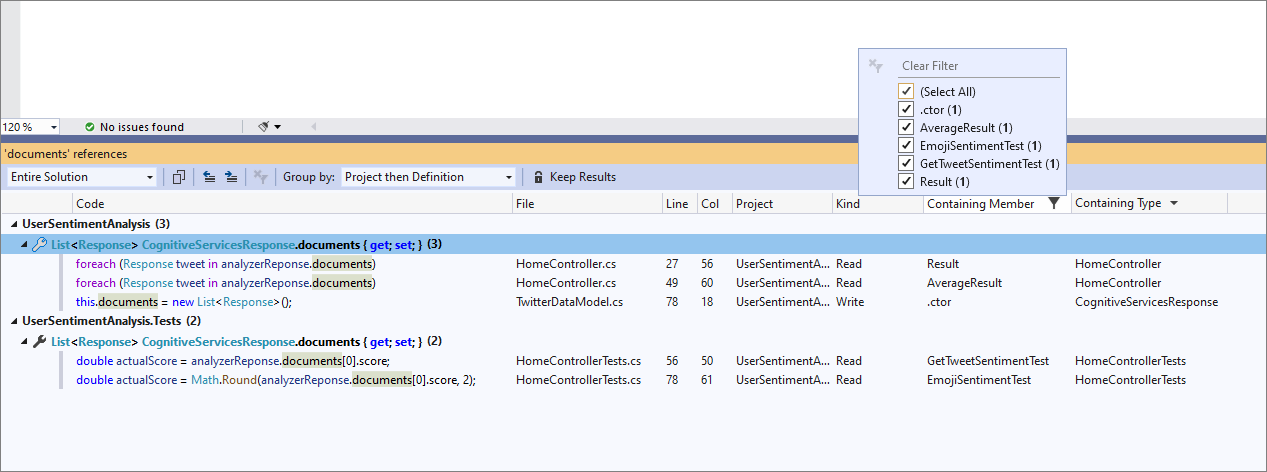

- L’option Rechercher toutes les références permet désormais de regrouper par type et par membre.

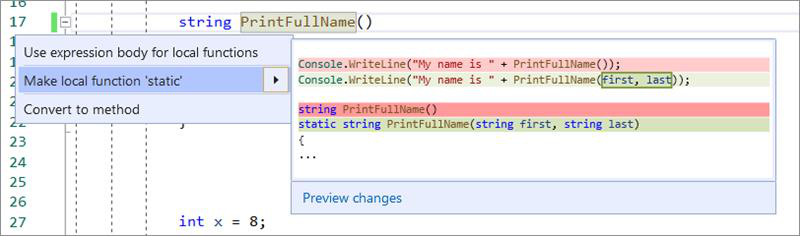

- Vous pouvez désormais rendre une fonction locale statique et passer les variables définies en dehors de la fonction, à la déclaration et aux appels de cette fonction. Placez votre curseur sur le nom de la fonction locale. Appuyez sur (Ctrl+.) pour afficher le menu Actions rapides et refactorisations. Sélectionnez Make local function

static(Rendre la fonction locale statique).

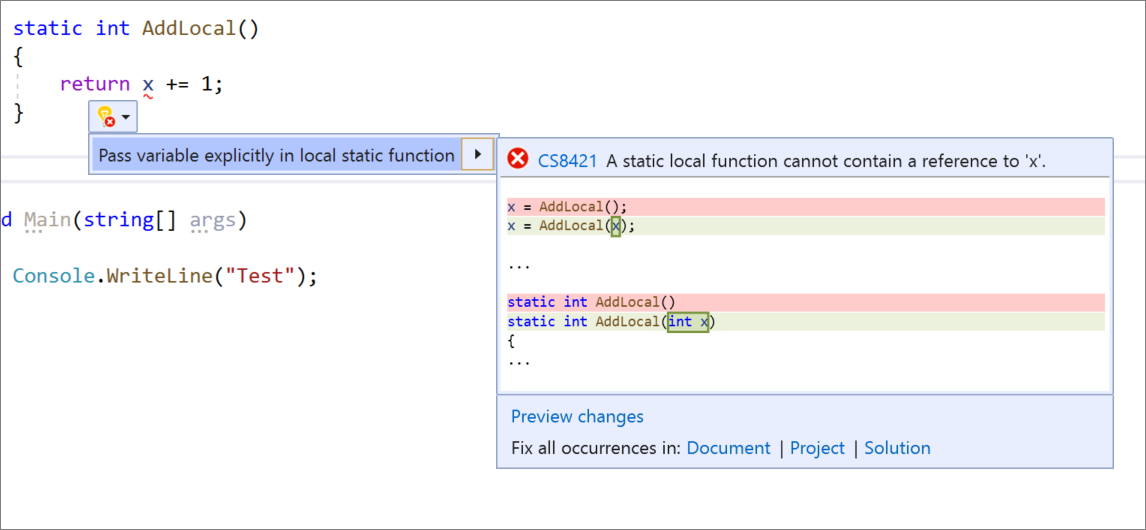

- Vous pouvez maintenant passer explicitement une variable dans une fonction statique locale. Placez le curseur sur la variable de la fonction locale statique. Appuyez sur (Ctrl+.) pour afficher le menu Actions rapides et refactorisations. Sélectionnez Pass variable explicitly in local static function (Passer explicitement la variable dans une fonction statique locale).

Productivité .NET

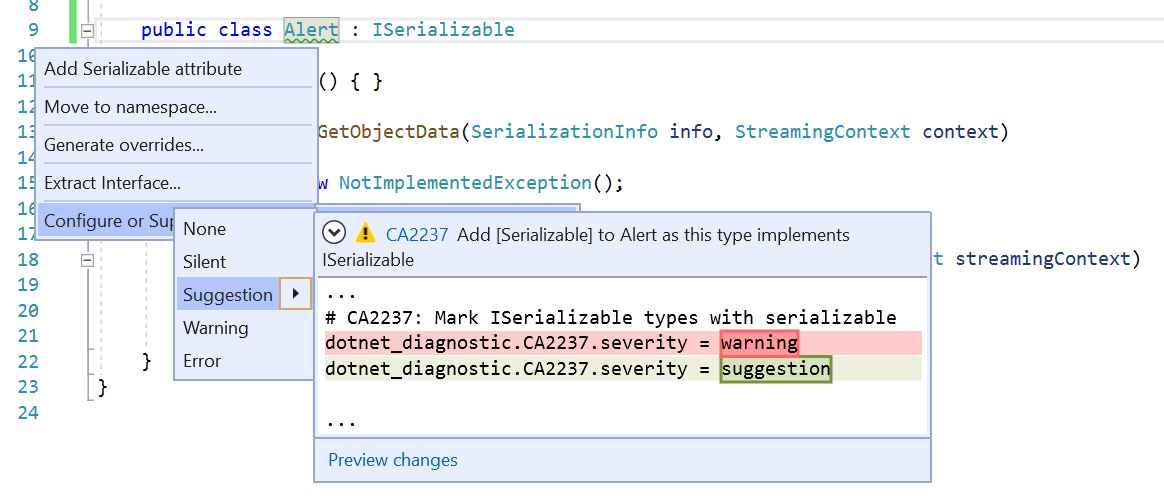

- Vous pouvez maintenant configurer le niveau de gravité d'une règle de style de code directement par le biais de l'éditeur. Si un utilisateur n'a pas de fichier .editorconfig, un fichier sera généré pour lui. Placez votre curseur sur l'erreur, l'avertissement ou la suggestion, et tapez (Ctrl+.) pour ouvrir le menu Actions rapides et refactorisations. Sélectionnez « Problèmes de configuration ou de suppression ». Sélectionnez ensuite la règle, et choisissez le niveau de gravité que vous souhaitez configurer pour celle-ci. Cette opération met à jour votre configuration EditorConfig existante avec la nouvelle gravité de la règle. Cela fonctionne également pour les analyseurs tiers.

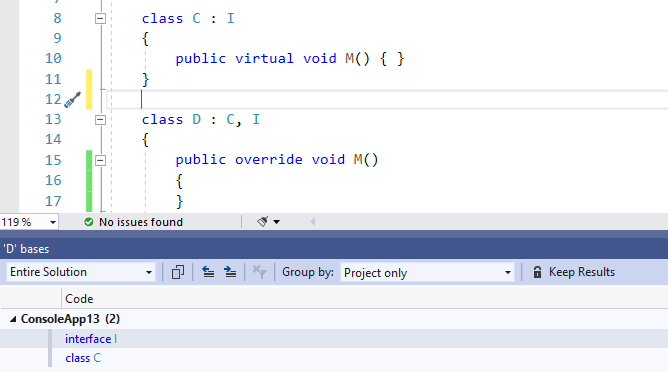

- Vous pouvez maintenant utiliser la commande Accéder à la base pour naviguer dans la chaîne d'héritage. La commande Accéder à la base est disponible dans le menu contextuel (clic droit) de l'élément que vous souhaitez utiliser pour naviguer dans la hiérarchie d'héritage. Vous pouvez aussi taper (Alt+Origine). Lorsqu'il y a plusieurs résultats, une fenêtre Outil s'ouvre avec tous les résultats auxquels vous avez accès.

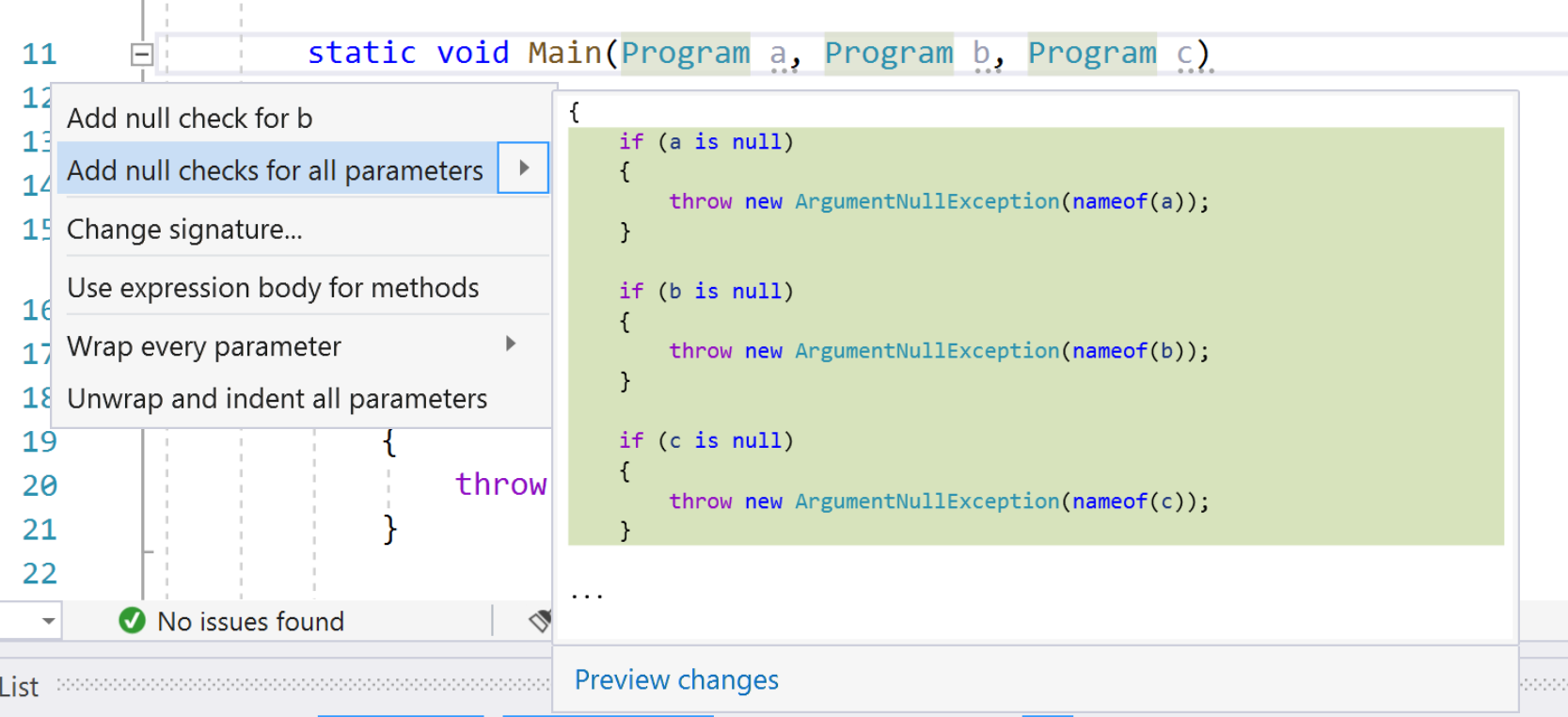

- Vous pouvez désormais ajouter des contrôles de valeurs Null pour tous les paramètres. Des instructions if sont alors ajoutées pour vérifier s'il existe des valeurs Null pour tous les paramètres non contrôlés pouvant accepter une valeur Null. Placez votre curseur sur n’importe quel paramètre de la méthode. Appuyez sur (Ctrl+.) pour afficher le menu Actions rapides et refactorisations. Sélectionnez l'option « Ajouter des contrôles de valeurs Null pour tous les paramètres ».

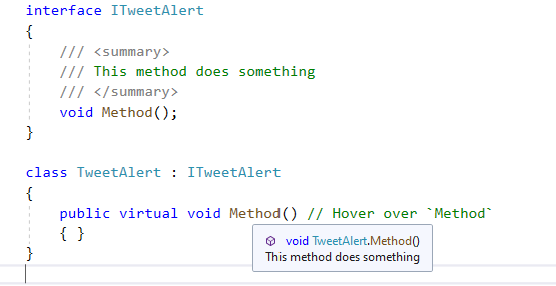

- Les méthodes qui n'ont pas de documentation XML peuvent maintenant hériter automatiquement de la documentation XML de la méthode qu'elles remplacent. Placez votre curseur sur la méthode non documentée qui implémente une méthode d'interface documentée. La section Informations rapides affichera alors la documentation XML de la méthode d'interface. Vous pouvez également hériter des commentaires XML à partir des classes de base et des interfaces avec l’étiquette

<inheritdoc>. Exemples de documentation.

Xamarin

Rechargement à chaud XAML pour Xamarin.Forms

Le rechargement à chaud XAML pour Xamarin.Forms accélère votre développement et facilite la création, l’expérimentation et l’itération sur votre interface utilisateur. Vous n’avez plus besoin de regénérer votre application chaque fois que vous modifiez votre interface utilisateur, car il vous indique instantanément vos modifications dans votre application en cours d’exécution.

Publication d’un ensemble d’applications Android

Vous pouvez maintenant créer des ensembles d’applications Android lors de la publication de vos applications Android dans Visual Studio. Les ensembles d’applications fournissent aux utilisateurs des fichiers APK optimisés conformément aux spécifications de leur appareil lors du téléchargement d’une application à partir du Google Play Store ou d’autres App Stores Android.

Assistant de migration AndroidX

Vous pouvez maintenant utiliser un Assistant de migration AndroidX pour convertir votre application Android en application AndroidX à partir de la bibliothèque de prise en charge Android.

Vérification lint des dispositions Android

Vous avez maintenant accès à un ensemble de problèmes courants lors de la modification de vos dispositions dans le concepteur Android.

Principaux problèmes résolus dans Visual Studio 2019 version 16.4

- Génération de code incorrect avec Visual Studio 2019 16.3.0

- Impossible de se connecter au serveur Mac à l’aide de l’adresse XXX et de l’utilisateur... BuildProcess ne peut pas continuer sans connexion.

- Bogue de compilation MSVC 14.23.28019

- System.MethodAccessException : tentative par méthode

- Atteindre la définition accède à une définition incorrecte dans les scénarios CRTP

- Problème de fermeture de la zone de liste déroulante VS2019

- La connexion à Visual Studio Feedback échoue pour « Échec de l’acquisition du verrou de fichier sur... AadConfiguration.lock »

- Impossible de charger le fichier projet cmake

- ftp publish ne charge pas tous les dossiers

- Collection obligatoire de journaux système VS

- Le démarrage de Visual Studio 2019 à partir de la ligne de commande pour charger le projet CMake ne fonctionne pas.

- PLANTAGE de VS Feedback Tool lors de la tentative de rognage d’une capture d’écran inexistante

- La recherche et l’envoi de commentaires ne fonctionnent pas pour moi derrière un proxy

- L’accès à la définition Résultats de la recherche de symbole ne liste pas le symbole correct

- Plantage systématique de Visual Studio 2019 quand vous cliquez sur le nombre de références

- une erreur s’est produite lors de l’exécution du générateur de code sélectionné « la séquence ne contient aucun élément correspondant »

- Impression d’un diagramme de classes

- Prise en charge de l’instruction ADD SENSITIVITY CLASSIFICATION pour SSDT

- Feedback Tool n’applique pas le thème Contraste élevé noir

- échec de l’ouverture de la fenêtre Explorateur de tests

- Conserver l’état des tests unitaires après la mise à jour du dépôt

- Bogue d’interface explicite introduit dans Mono 6.4

- Erreur Design-Build pour Debug/Arm lors de la configuration de votre projet pour le développement Linux.

- Dans le complément VSTO, VS ne me permet pas de créer une classe WPF

- La dernière mise à jour de Visual Studio a mis hors service l’authentification NTLM sur Android (apparemment en raison d’une nouvelle version de Momo)

- Sans modification des fichiers sources, "des modifications ont été apportées qui ne peuvent pas être compilées..."

- Afficher la fenêtre Sortie au démarrage de la génération ne fonctionne pas correctement

- Possibilité de définir runsettings dans le fichier projet

- Le surligneur C++ cesse partiellement de fonctionner après « une exception de type NullReferenceException »

- Le fait d’appuyer sur le point-virgule ferme IntelliSense au lieu de le taper.

- Conversion automatique de fichiers ANSI .rc en UTF8 !!! (non souhaité !!!)

- Les projets Azure Functions n’atteignent jamais les points d’arrêt quand l’option « Fermer automatiquement la console à l’arrêt du débogage » est activée

- L’ajout d’une zone à partir d’un projet Razor Pages lève « Aucun générateur de modèles automatique n’est pris en charge pour cet élément. »

- Modifier et continuer dans vs2017rc ne fonctionne pas

- Les fenêtres d’outils masqués automatiquement non-WPF peuvent parfois lever une erreur d’initialisation

- Exception de référence Null levée par le débogueur

- Problème lors de l’utilisation de clang-tidy sur le projet utilisant des en-têtes précompilés

- Impossible de créer une archive iOS - Le processus ne peut pas être exécuté sur le serveur XMA (le chemin ou le nom de fichier est trop long)

- Visual Studio se bloque lors de l’utilisation de git blame

- L’option « Analyser la couverture du code » ne figure pas dans le menu de test

- Dans Visual Studio 2019, IntelliSense C++ signale des erreurs qu’il ne signale pas dans Visual Studio 2017

- L’opérateur explicite bool peut être appelé implicitement par les opérateurs de comparaison

- CodeLens ne fonctionne pas

- L’ICE est très fragile

- Erreur irrécupérable C1001 lors de l’utilisation de la fonction de modèle constexpr dans la macro MFC ON_COMMAND_RANGE() avec la version DEBUG

- Le fait d’effectuer une synchronisation avec le document actif quand l’Explorateur de solutions est fermé entraîne la sélection de tous les fichiers

- Les alignas de liaisons structurées (C++ 17) ne fonctionnent pas

- VS2019 C++ n’a pas pu spécialiser SFINAE (régression)

- L’interface CLI d’IntelliSense C++ signale à tort que la propriété n’a pas d’accesseur Set

- Xamarin Fastlane : « Une erreur s’est produite lors de la synchronisation des informations du développeur : "La limite des demandes à iTunes Connect est atteinte." »

- Info-bulle IntelliSense tronquée

- Les mots clés de contrôle C++ ne s’affichent pas dans les suggestions des listes de membres IntelliSense

- Outils de débogage de l’interface utilisateur XAML - Le bouton « Activer la sélection » ne fonctionne pas

- La liste des paramètres de fonction ne s’affiche pas entièrement dans une fenêtre contextuelle lors d’un appel de la fonction avec de nombreux paramètres.

- Mise en forme incorrecte du code avec l’opérateur esperluette v2

- Détection incorrecte de la prise en charge de nodiscard avec raison

- IntelliSense ne voit pas les répertoires vcpkg include pour la configuration WSL de projet CMake

- erreur LNK2005 : « __cdecl Windows ::Foundation ::operator co_await(struct Windows ::Foundation ::IAsyncAction ^) » ( ?? __LFoundation@Windows@@YA@PE$AAUIAsyncAction@01@@Z) déjà défini dans pch.obj

- VS2019 #pragme message 显示异常 - Le message VS2019 #pragme affiche une exception

- Balise d’identificateur

- Le package VCManagedPackage n’a pas été chargé correctement lors de la jonction de la session LiveShare

- Le message VS2019 16.2.1 #pragme affiche une exception

- Le SDK de modélisation VS2019 Win10 1703 DiagramClientView est vide lors du rechargement

- C++/CLR + .Net Core plante Visual Studio

- C++ : génération de code incorrecte pour l’opération de copie de structure

- La désactivation des limites de ressources des outils de diagnostic n’est pas persistante

- L’Explorateur de tests/CMake recherche les tests avant de les exécuter

- Les lignes et colonnes des extraits de code XAML de VS2019 Preview fonctionnent mal avec IntelliSense

- VS2019 16.3 semble détecter AVX512 sur Windows 7 64 bits alors qu’il n’est pas présent

Problèmes connus

Consultez tous les problèmes et solutions de contournement disponibles dans Visual Studio 2019 version 16.4 en suivant le lien ci-dessous.

Commentaires et suggestions

Nous sommes à votre écoute ! Pour tout problème, signalez-les en utilisant l’option Signaler un problème en haut à droite du programme d’installation ou de l’IDE Visual Studio. L’icône ![]() se trouve en haut à droite.

Vous pouvez faire une suggestion de produit ou suivre vos problèmes sur le site Visual Studio Developer Community, où vous pouvez poser des questions, trouver des réponses et proposer de nouvelles fonctionnalités.

Vous pouvez également obtenir une aide gratuite pour l’installation via notre support Live Chat.

se trouve en haut à droite.

Vous pouvez faire une suggestion de produit ou suivre vos problèmes sur le site Visual Studio Developer Community, où vous pouvez poser des questions, trouver des réponses et proposer de nouvelles fonctionnalités.

Vous pouvez également obtenir une aide gratuite pour l’installation via notre support Live Chat.

Blogs

Tirez parti des insights et des recommandations disponibles sur le site Developer Tools Blogs pour rester informé de toutes les nouvelles versions Release et des publications contenant des informations approfondies sur un large éventail de fonctionnalités.

Historique des notes de publication de Visual Studio 2019

Pour plus d’informations sur les versions précédentes de Visual Studio 2019, consultez la page Historique des notes de publication de Visual Studio 2019.