Nouveautés de Windows Server 2016

Cet article décrit les nouvelles fonctionnalités de Windows Server 2016 qui sont susceptibles d'avoir l'impact le plus important lorsque vous utilisez cette version.

Calcul

La zone Virtualisation contient des fonctionnalités et produits de virtualisation que les professionnels de l’informatique peuvent utiliser pour la conception, le déploiement et la maintenance de Windows Server.

Général

Les machines physiques et virtuelles bénéficient d’une plus grande précision du temps en raison des améliorations apportées aux services Synchronisation date/heure de Hyper-V et de Win32. Windows Server peut désormais héberger des services qui sont conformes aux réglementations à venir qui exigent une précision égale à 1 ms en ce qui concerne l’heure UTC.

Hyper-V

La virtualisation du réseau Hyper-V (HNV) est un élément fondamental de la nouvelle solution SDN (Software Defined Networking) de Microsoft et est entièrement intégrée dans la pile SDN. Windows Server 2016 inclut les changements suivants pour Hyper-V :

Windows Server 2016 inclut désormais un commutateur Hyper-V programmable. Le contrôleur de réseau de Microsoft pousse les stratégies HNV vers le bas jusqu'à un agent d'hôte qui s'exécute sur chaque hôte en utilisant le protocole de gestion de base de données Open vSwitch (OVSDB) en tant qu'interface SouthBound (SBI). L’agent hôte stocke cette stratégie à l’aide d’une personnalisation du schéma VTEP et programme des règles de flux complexes dans un moteur de flux performant dans le commutateur Hyper-V. Le moteur de flux du commutateur Hyper-V est le même que celui utilisé par Azure. L'ensemble de la pile SDN jusqu'au contrôleur de réseau et au fournisseur de ressources réseau est également conforme à Azure, ce qui rend ses performances comparables à celles du cloud public Azure. Dans le moteur de flux de Microsoft, le commutateur Hyper-V est équipé pour gérer les règles de flux avec et sans état par le biais d'un simple mécanisme de correspondance qui définit comment les paquets doivent être traités dans le commutateur.

HNV prend désormais en charge l'encapsulation du protocole Virtual eXtensible Local Area Network (VXLAN). HNV utilise le protocole VXLAN en mode de distribution MAC par l'intermédiaire du contrôleur de réseau Microsoft pour mapper les adresses IP du réseau global du locataire aux adresses IP du réseau physique sous-jacent. Les décharges de tâches NVGRE et VXLAN prennent en charge des pilotes tiers pour améliorer les performances.

Windows Server 2016 inclut un équilibreur de charge logiciel (SLB) avec une prise en charge complète du trafic de réseau virtuel et une interaction transparente avec HNV. Le moteur de flux performant met en œuvre le SLB dans le v-Switch du plan de données, puis le contrôleur de réseau le contrôle pour les mappages IP virtuels (VIP) ou IP dynamiques (DIP).

HNV implémente des en-têtes Ethernet L2 corrects pour garantir l’interopérabilité avec des appliances virtuelles et physiques tierces qui dépendent de protocoles standard du secteur. Microsoft s'assure que tous les paquets transmis ont des valeurs conformes dans tous les champs pour garantir l'interopérabilité. HNV nécessite la prise en charge des trames Jumbo (MTU > 1780) dans le réseau physique L2 pour tenir compte de la surcharge des paquets introduite par les protocoles d'encapsulation tels que NVGRE et VXLAN. La prise en charge des trames Jumbo garantit que les machines virtuelles invitées attachées à un réseau virtuel HNV conservent une MTU de 1514.

La prise en charge des conteneurs Windows ajoute des améliorations de performance, une gestion simplifiée du réseau et une prise en charge des conteneurs Windows sur Windows 10. Pour plus d'informations, consultez notre documentation sur les conteneurs Windows et les conteneurs : Docker, Windows et les tendances.

Hyper-V est désormais compatible avec Connected Standby. Lorsque vous installez le rôle Hyper-V sur un ordinateur qui utilise le modèle d'alimentation Always On/Always Connected (AOAC), vous pouvez désormais le configurer pour qu'il utilise l'état d'alimentation Connected Standby.

L'attribution de périphériques discrets vous permet de donner à une machine virtuelle (VM) un accès direct et exclusif à certains périphériques matériels PCIe. Cette fonctionnalité contourne la pile de virtualisation Hyper-V, ce qui permet un accès plus rapide. Pour plus d'informations, voir Affectation de périphériques discrets et Affectation de périphériques discrets - Description et contexte.

Hyper-V prend désormais en charge le chiffrement BitLocker des disques du système d'exploitation dans les machines virtuelles de génération 1. Cette méthode de protection remplace les modules TPM (Trusted Platform Modules) virtuels, qui ne sont disponibles que dans les machines virtuelles de génération 2. Pour décrypter le disque et démarrer la VM, l'hôte Hyper-V doit soit faire partie d'une structure surveillée autorisée, soit disposer de la clé privée de l'un des gardiens de la VM. Le stockage des clés nécessite une VM version 8. Pour plus d'informations, reportez-vous à la section Mise à niveau de la version de la machine virtuelle dans Hyper-V sur Windows ou Windows Server.

La protection des ressources de l'hôte empêche les machines virtuelles d'utiliser trop de ressources système en surveillant les niveaux d'activité excessifs. Lorsque la surveillance détecte un niveau d'activité anormalement élevé dans une VM, elle limite la quantité de ressources consommées par la VM. Vous pouvez activer cette fonctionnalité en exécutant la cmdlet Set-VMProcessor dans PowerShell.

Vous pouvez désormais utiliser l'ajout ou la suppression à chaud pour ajouter ou supprimer des adaptateurs réseau pendant que la VM est en cours d'exécution, sans temps d'arrêt, dans les VM de génération 2 exécutant les systèmes d'exploitation Linux ou Windows. Vous pouvez également ajuster la quantité de mémoire attribuée à une VM en cours d'exécution, même si vous n'avez pas activé la mémoire dynamique sur les VM de génération 1 et 2 exécutant Windows Server 2016 et versions ultérieures ou Windows 10 et versions ultérieures.

Hyper-V Manager prend désormais en charge les fonctionnalités suivantes :

Les informations d'identification alternatives, qui vous permettent d'utiliser un ensemble différent d'informations d'identification dans Hyper-V Manager lors de la connexion à un autre hôte distant Windows Server 2016 ou Windows 10. Vous pouvez également enregistrer ces informations d'identification pour faciliter la connexion.

Vous pouvez désormais gérer Hyper-V sur des machines exécutant Windows Server 2012 R2, Windows Server 2012, Windows 8.1 et Windows 8.

Hyper-V Manager communique désormais avec les hôtes Hyper-V distants à l'aide du protocole WS-MAN, qui permet l'authentification CredSSP, Kerberos et NTLM. Lorsque vous utilisez CredSSP pour vous connecter à un hôte Hyper-V distant, vous pouvez effectuer une migration en direct sans activer la délégation restreinte dans Active Directory. WS-MAN facilite également l'activation des hôtes pour la gestion à distance. WS-MAN se connecte par le biais du port 80 qui est ouvert par défaut.

Les mises à jour des services d'intégration pour les invités Windows sont désormais distribuées via Windows Update. Les fournisseurs de services et les hôtes de nuages privés peuvent donner aux locataires qui possèdent les machines virtuelles le contrôle de l'application des mises à jour. Les locataires Windows peuvent désormais mettre à jour leurs machines virtuelles avec toutes les dernières mises à jour par le biais d'une méthode unique. Pour plus d'informations sur la façon dont les locataires Linux peuvent utiliser les services d'intégration, consultez Machines virtuelles Linux et FreeBSD prises en charge pour Hyper-V sur Windows Server et Windows.

Important

Hyper-V pour Windows Server 2016 n'inclut plus le fichier image vmguest.iso car il n'est plus nécessaire.

Les systèmes d'exploitation Linux exécutés sur des VM de génération 2 peuvent désormais démarrer avec l'option Secure Boot activée. Les systèmes d'exploitation qui prennent en charge Secure Boot sur les hôtes Windows Server 2016 comprennent Ubuntu 14.04 et versions ultérieures, SUSE Linux Enterprise Server 12 et versions ultérieures, Red Hat Enterprise Linux 7.0 et versions ultérieures, et CentOS 7.0 et versions ultérieures. Avant de démarrer la VM pour la première fois, vous devez la configurer pour qu'elle utilise l'autorité de certification Microsoft UEFI dans Hyper-V Manager, Virtual Machine Manager ou en exécutant la cmdlet Set-VMFirmware dans PowerShell.

Les machines virtuelles et les hôtes Hyper-V de génération 2 peuvent désormais utiliser beaucoup plus de mémoire et de processeurs virtuels. Vous pouvez également configurer les hôtes avec plus de mémoire et de processeurs virtuels que les versions précédentes. Ces modifications prennent en charge des scénarios tels que l'exécution de grandes bases de données en mémoire pour le traitement des transactions en ligne (OLTP) et l'entreposage de données (DW) pour le commerce électronique. Pour plus d'informations, consultez les performances des VM Windows Server 2016 Hyper-V à grande échelle pour le traitement des transactions en mémoire. Pour en savoir plus sur la compatibilité des versions et les configurations maximales prises en charge, consultez Mise à niveau de la version de la machine virtuelle dans Hyper-V sur Windows ou Windows Server et Planification de l'évolutivité d'Hyper-V dans Windows Server.

La fonction de virtualisation imbriquée vous permet d'utiliser une VM comme hôte Hyper-V et de créer des VM au sein de l'hôte virtualisé. Vous pouvez utiliser cette fonctionnalité pour créer des environnements de développement et de test exécutant au moins Windows Server 2016 ou Windows 10 avec un processeur compatible Intel VT-x. Pour plus d'informations, consultez la section Qu'est-ce que la virtualisation imbriquée ?

Vous pouvez désormais configurer des points de contrôle de production pour vous conformer aux politiques de support des VM exécutant des charges de travail de production. Ces points de contrôle s'exécutent sur la technologie de sauvegarde à l'intérieur du périphérique invité au lieu d'un état sauvegardé. Les machines virtuelles Windows utilisent le service de cliché instantané de volume (VSS), tandis que les machines virtuelles Linux rincent les tampons du système de fichiers pour créer des points de contrôle cohérents avec le système de fichiers. Vous pouvez toujours utiliser des points de contrôle basés sur des états sauvegardés en utilisant des points de contrôle standard à la place. Pour plus d'informations, voir Choisir entre les points de contrôle standard ou de production dans Hyper-V.

Important

Les nouvelles machines virtuelles utilisent les points de contrôle de production par défaut.

Vous pouvez désormais redimensionner les disques durs virtuels partagés (fichiers

.vhdx) pour le clustering invité sans temps d'arrêt. Vous pouvez également utiliser les clusters invités pour protéger les disques durs virtuels partagés en utilisant Hyper-V Replica pour la reprise après sinistre. Vous ne pouvez utiliser cette fonctionnalité que sur les collections d'un cluster invité pour lequel vous avez activé la réplication via Windows Management Instrumentation (WMI). Pour plus d'informations, voir la classe Msvm_CollectionReplicationService et la présentation du partage des disques durs virtuels.Remarque

La gestion de la réplication d'une collection n'est pas possible via les cmdlets PowerShell ou l'interface WMI.

Lors de la sauvegarde d'une seule machine virtuelle, nous ne recommandons pas l'utilisation d'un groupe de VM ou d'une collection d'instantanés, que l'hôte soit en cluster ou non. Ces options sont destinées à la sauvegarde de clusters d'invités qui utilisent un vhdx partagé. Nous vous recommandons plutôt de prendre un instantané à l'aide du fournisseur Hyper-V WMI (V2).

Vous pouvez désormais créer des VM Hyper-V protégées qui incluent des fonctionnalités empêchant les administrateurs Hyper-V sur l'hôte ou les logiciels malveillants d'inspecter, d'altérer ou de voler les données de l'état de la VM protégée. Les données et l'état sont cryptés afin que les administrateurs Hyper-V ne puissent pas voir la sortie vidéo et les disques disponibles. Vous pouvez également limiter l'exécution des machines virtuelles aux hôtes dont un serveur Host Guardian a déterminé qu'ils sont sains et dignes de confiance. Pour plus d’informations, consultez Présentation de l’infrastructure protégée et des machines virtuelles dotées d’une protection maximale.

Remarque

Les machines virtuelles blindées sont compatibles avec Hyper-V Replica. Pour répliquer une machine virtuelle blindée, vous devez autoriser l'hôte que vous souhaitez répliquer à exécuter cette VM blindée.

La fonction de priorité de l'ordre de démarrage des machines virtuelles en grappe vous permet de mieux contrôler les VM en grappe qui démarrent ou redémarrent en premier. La priorité de l'ordre de démarrage vous permet de démarrer les machines virtuelles qui fournissent des services avant les machines virtuelles qui utilisent ces services. Vous pouvez définir des ensembles, ajouter des machines virtuelles aux ensembles et spécifier des dépendances à l'aide de cmdlets PowerShell telles que New-ClusterGroupSet, Get-ClusterGroupSet et Add-ClusterGroupSetDependency.

Les fichiers de configuration de la machine virtuelle utilisent désormais le format d'extension de fichier

.vmcxtandis que les fichiers de données d'état d'exécution utilisent le format d'extension de fichier.vmrs. Ces nouveaux formats de fichiers sont conçus pour permettre une lecture et une écriture plus efficaces. Ils réduisent également la probabilité de corruption des données en cas de défaillance du stockage.Important

L'extension du nom de fichier

.vmcxindique qu'il s'agit d'un fichier binaire. Hyper-V pour Windows Server 2016 ne prend pas en charge la modification des fichiers.vmcxou.vmrs.Nous avons mis à jour la compatibilité de la version avec les VM de la version 5. Ces VM sont compatibles avec Windows Server 2012 R2 et Windows Server 2016. Cependant, les VM de la version 5 compatibles avec Windows Server 2019 ne peuvent s'exécuter que sur Windows Server 2016, et non sur Windows Server 2012 R2. Si vous déplacez ou importez une VM Windows Server 2012 R2 vers un serveur exécutant une version ultérieure de Windows Server, vous devez mettre à jour manuellement la configuration de la VM pour utiliser les fonctionnalités des versions ultérieures de Windows Server. Pour plus d'informations sur la compatibilité des versions et les fonctionnalités mises à jour, voir Mise à niveau de la version de la machine virtuelle dans Hyper-V sur Windows ou Windows Server.

Vous pouvez désormais utiliser les fonctions de sécurité basées sur la virtualisation pour les machines virtuelles de génération 2, telles que Device Guard et Credential Guard, afin de protéger votre système d'exploitation contre les exploits de logiciels malveillants. Ces fonctionnalités sont disponibles dans les machines virtuelles exécutant la version 8 ou une version ultérieure. Pour plus d'informations, reportez-vous à la section Mise à niveau de la version de la machine virtuelle dans Hyper-V sur Windows ou Windows Server.

Vous pouvez désormais exécuter des cmdlets à l'aide de Windows PowerShell Direct pour configurer votre VM à partir de la machine hôte, ce qui constitue une alternative à VMConnect ou Remote PowerShell. Vous n'avez pas besoin de répondre à des exigences en matière de réseau ou de pare-feu, ni de disposer d'une configuration spéciale de gestion à distance pour commencer à l'utiliser. Pour plus d'informations, voir Gérer les machines virtuelles Windows avec PowerShell Direct.

Nano Server

Nano Server possède maintenant un module mis à jour pour la création d’images Nano Server, et propose notamment une plus grande séparation des fonctionnalités de l’hôte physique et de la machine virtuelle invitée, ainsi que la prise en charge de différentes éditions de Windows Server. Pour plus d'informations, voir Installer Nano Server.

Des améliorations ont également été apportées à la console de récupération, notamment la séparation des règles de pare-feu entrantes et sortantes ainsi que la possibilité de réparer la configuration de WinRM.

Machines virtuelles dotées d’une protection maximale

Windows Server 2016 fournit une nouvelle machine virtuelle Hyper-V dotée d’une protection maximale, pour protéger une machine virtuelle de deuxième génération contre une structure compromise. Les fonctionnalités introduites dans Windows Server 2016 sont les suivantes :

Un nouveau mode Chiffrement pris en charge qui offre plus de protections que pour une machine virtuelle ordinaire, mais moins que le mode Protection maximale, tout en prenant toujours en charge le module de plateforme sécurisée (TPM) virtuel, le chiffrement de disque, le chiffrement de trafic de migration dynamique et d'autres fonctionnalités, notamment les avantages d'administration de structure directe tels que les connexions de console de machine virtuelle et PowerShell Direct.

Prise en charge complète de la conversion de machines virtuelles de génération 2 non protégées existantes en machines virtuelles dotées d’une protection maximale, dont le chiffrement automatique du disque.

Hyper-V Virtual Machine Manager peut désormais afficher les structures sur lesquelles une machine virtuelle dotée d’une protection maximale peut s’exécuter, ce qui permet à l’administrateur de la structure d’ouvrir le protecteur de clé d’une machine virtuelle dotée d’une protection maximale et d’afficher les structures sur lesquelles l’exécution est autorisée.

Vous pouvez changer de mode d’attestation sur un service Guardian hôte en cours d’exécution. Vous pouvez maintenant basculer sur-le-champ entre l’attestation Active Directory moins sécurisée, mais plus simple, et l’attestation basée sur le module de plateforme sécurisée.

Des outils de diagnostic de bout en bout basés sur Windows PowerShell qui sont en mesure de détecter des problèmes de configuration ou des erreurs à la fois dans les hôtes Hyper-V protégés et le service Guardian hôte.

Un environnement de récupération qui offre un moyen de résoudre les problèmes des machines virtuelles dotées d’une protection maximale et de les réparer en toute sécurité au sein de la structure dans laquelle elles s’exécutent normalement tout en offrant le même niveau de protection que la machine virtuelle dotée d’une protection maximale elle-même.

Le service Guardian hôte prend en charge une instance Active Directory sécurisée : vous pouvez demander au service Guardian hôte d’utiliser une forêt Active Directory comme la sienne au lieu de créer sa propre instance Active Directory.

Pour plus d’informations et d’instructions sur l’utilisation des machines virtuelles dotées d’une protection maximale, consultez Structure protégée et machines virtuelles dotées d’une protection maximale.

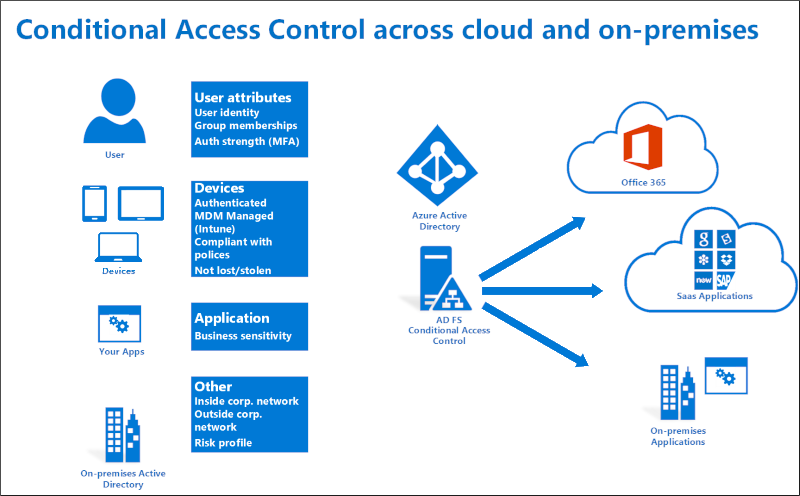

Identité et accès

De nouvelles fonctionnalités d'identité améliorent la capacité des organisations à sécuriser les environnements Active Directory et leur permettent de migrer vers les déploiements de cloud uniquement et les déploiements hybrides, où certains services et applications sont hébergés dans le cloud et d'autres en local.

Services de certificats Active Directory

Les services de certificats Active Directory (AD CS) dans Windows Server 2016 améliorent la prise en charge de l’attestation de clé de module de plateforme sécurisée (TPM) : vous pouvez maintenant utiliser le fournisseur de stockage de clés de carte à puce pour l’attestation de clé, et les appareils qui ne sont pas joints au domaine peuvent maintenant utiliser l’inscription NDES pour obtenir des certificats qui peuvent être attestés pour des clés présentes dans un module de plateforme sécurisée (TPM).

Gestion des accès privilégiés

La gestion des accès privilégiés (PAM) permet d’atténuer les problèmes de sécurité dans les environnements Active Directory qui sont causés par des techniques de vol d’informations d’identification telles que le hachage, le hameçonnage de lance, etc. Vous pouvez configurer cette nouvelle solution d’accès administratif à l’aide de Microsoft Identity Manager (MIM). Elle présente les fonctionnalités suivantes :

La forêt bastion Active Directory, approvisionnée par MIM, a une relation d’approbation spéciale PAM avec une forêt existante. Les forêts bastion constituent un nouveau type d’environnement Active Directory, à l’abri de toute activité malveillante, car elles sont isolées des forêts existantes et n’autorisent l’accès qu’aux comptes privilégiés.

Nouveaux processus dans MIM pour demander des privilèges administratifs, y compris de nouveaux flux de travail pour l’approbation des requêtes.

Nouveaux principaux de sécurité d’ombre (ou groupes) approvisionnés dans la forêt bastion par MIM en réponse aux demandes de privilèges d’administration. Les groupes de sécurité fantôme ont un attribut qui fait référence au SID d’un groupe d’administration dans une forêt existante. Cela permet au groupe d’ombres d’accéder aux ressources dans des forêts existantes sans modifier les listes de contrôle d’accès.

Une fonctionnalité de liaisons arrivant à expiration, qui permet l’appartenance limitée dans le temps dans un groupe d’ombres. Vous pouvez ajouter des utilisateurs au groupe pendant une durée définie pour leur permettre d’effectuer des tâches administratives. L’appartenance limitée dans le temps est configurée par une valeur de durée de vie propagée à une durée de vie de ticket Kerberos.

Remarque

Les liens arrivant à expiration sont disponibles sur tous les attributs liés. Toutefois, seule la relation d’attribut lié member/memberOF entre un groupe et un utilisateur est préconfigurée avec PAM pour utiliser la fonctionnalité de liens arrivant à expiration.

Les améliorations de contrôleur de domaine Kerberos (KDC) intégrées aux contrôleurs de domaine Active Directory pour limiter la durée de vie des tickets Kerberos à la valeur de durée de vie la plus faible possible lorsque les utilisateurs ont plusieurs appartenances limitées dans le temps dans des groupes d’administration. Par exemple, si vous appartenez à un groupe A limité dans le temps, lorsque vous vous authentifiez, la durée de vie du ticket TGT (Ticket-granting ticket) Kerberos est égale au temps qu’il vous reste dans le groupe A. Si vous rejoignez également un autre groupe B limité dans le temps, dont la durée de vie est inférieure à celle du groupe A, la durée de vie du TGT est égale au temps qu’il vous reste dans le groupe B.

De nouvelles fonctionnalités de surveillance vous permettent d’identifier les utilisateurs qui ont demandé un accès, les accès que les administrateurs leur ont accordés et les activités qu’ils ont effectuées lorsqu’ils étaient connectés.

Pour en savoir plus sur les PAM, consultez Privileged Access Management for Active Directory Domain Services.

Jonction Microsoft Entra

La jonction Microsoft Entra améliore les expériences d’identité pour les clients de l’entreprise, du commerce et de l’éducation, et inclut des fonctionnalités améliorées pour les appareils professionnels et personnels.

Les paramètres modernes sont désormais disponibles sur les appareils Windows appartenant à l’entreprise. Les fonctionnalités de Core Windows ne nécessitent plus de compte Microsoft personnel : elles s’exécutent désormais à partir des comptes professionnels existants des utilisateurs pour garantir la conformité. Ces services fonctionnent sur les PC qui sont joints à un domaine Windows local, ainsi que les appareils qui sont « joints » à Microsoft Entra. Il s’agit notamment des paramètres suivants :

Itinérance ou personnalisation, paramètres d’accessibilité et informations d’identification

Sauvegarde et restauration

Accès au Microsoft Store avec votre compte professionnel

Vignettes dynamiques et notifications

Accès aux ressources organisationnelles sur des appareils mobiles, notamment des téléphones et des tablettes, qui ne peuvent pas être joints à un domaine Windows, qu’ils appartiennent à une entreprise ou qu’ils soient BYOD.

Utilisez une authentification unique (SSO) pour Office 365 et d’autres applications, sites web et ressources de l’organisation.

Sur les appareils BYOD, ajoutez un compte professionnel à partir d’un domaine local ou d’Azure AD à un appareil appartenant à un utilisateur. Vous pouvez utiliser le SSO pour accéder aux ressources professionnelles, via les applications et sur le Web, de manière à garantir la conformité avec les nouvelles fonctionnalités telles que le contrôle de compte conditionnel et l’attestation d’intégrité de l’appareil.

L’intégration de la gestion des appareils mobiles (MDM) vous permet d’inscrire automatiquement des appareils à votre outil de gestion des appareils mobiles (MDM) (Microsoft Intune ou tiers).

Configurer le mode « kiosque » et les appareils partagés pour plusieurs utilisateurs de votre organisation.

L’expérience des développeurs vous permet de créer des applications qui s’adressent aux contextes d’entreprise et personnels avec une pile de programmation partagée.

L’option d’acquisition d’images vous permet de choisir entre la création d’images et permettre à vos utilisateurs de configurer des appareils appartenant à l’entreprise directement pendant l’expérience de première exécution.

Windows Hello Entreprise

Windows Hello Entreprise est une approche d’authentification basée sur la clé pour les organisations et les consommateurs qui ne nécessite pas de passer par un mot de passe. Cette forme d’authentification repose sur les informations d’identification contre les violations, le vol et le hameçonnage.

L’utilisateur se connecte à l’appareil à l’aide d’un identifiant biométrique ou d’un code PIN lié à un certificat ou à une paire de clés asymétriques. Les fournisseurs d’identité valident l’utilisateur en mappant sa clé publique à IDlocker et fournissent des informations de connexion via un mécanisme de notification tel que le mot de passe à usage unique ou téléphone, entre autres.

Pour plus d'informations, voir Windows Hello for Business.

Dépréciation des niveaux fonctionnels du service de réplication de fichiers (FRS) et de Windows Server 2003

Bien que le service de réplication de fichiers et les niveaux fonctionnels de Windows Server 2003 soient déconseillés dans les versions précédentes de Windows Server, nous souhaitons vous rappeler qu’AD DS ne prend plus en charge le système d’exploitation Windows Server 2003. Vous devez donc supprimer du domaine tous les contrôleurs de domaine qui exécutent Windows Server 2003. Vous devez également élever le niveau fonctionnel du domaine et de la forêt au moins à Windows Server 2008.

Aux niveaux fonctionnels de domaine Windows Server 2008 et supérieurs, AD DS utilise la réplication DFS (Distributed File Service) pour répliquer le contenu du dossier SYSVOL entre les contrôleurs de domaine. Si vous créez un domaine au niveau fonctionnel de domaine Windows Server 2008 ou supérieur, la réplication DFS réplique automatiquement le dossier SYSVOL. Si vous avez créé le domaine à un niveau fonctionnel inférieur, vous devez passer de l’utilisation de FRS à la réplication DFS pour le fichier SYSVOL. Pour obtenir des étapes de migration plus détaillées, consultez Installer, mettre à niveau ou migrer vers Windows Server.

Pour plus d’informations, consultez les ressources suivantes :

- Présentation des niveaux fonctionnels des services de domaine Active Directory (AD DS)

- Comment élever les niveaux fonctionnels de domaine et de forêt Active Directory

Services de fédération Active Directory (AD FS)

Les services AD FS de Windows Server 2016 incluent de nouvelles fonctionnalités qui vous permettent de configurer AD FS pour authentifier les utilisateurs stockés dans les annuaires LDAP (Lightweight Directory Access Protocol).

Proxy d'application web

La dernière version du Proxy d'application Web se concentre sur les nouvelles fonctionnalités qui permettent la publication et la préauthentification d'applications supplémentaires et améliorent l'expérience utilisateur. Consultez la liste complète des nouvelles fonctionnalités qui inclut la préauthentification des applications clientes riches comme Exchange ActiveSync et les domaines avec caractères génériques pour une publication plus facile des applications SharePoint. Pour plus d’informations, consultez Proxy d’application web dans Windows Server 2016.

Administration

La section Gestion et automatisation fournit des informations sur les outils et références pour les professionnels de l'informatique qui souhaitent exécuter et gérer Windows Server 2016, dont Windows PowerShell.

Windows PowerShell 5.1 contient de nouvelles fonctionnalités importantes, notamment la prise en charge du développement avec les classes, et de nouvelles fonctionnalités de sécurité, qui étendent son utilisation, améliorent sa convivialité, et vous permettent de contrôler et de gérer des environnements Windows de façon plus simple et plus complète. Pour plus d’informations, consultez Nouveaux scénarios et nouvelles fonctionnalités dans WMF 5.1.

Les nouveautés de Windows Server 2016 incluent la possibilité d’exécuter PowerShell.exe localement sur Nano Server (et non plus seulement à distance), de nouvelles applets de commande Utilisateurs et groupes locaux pour remplacer l’interface utilisateur graphique, la prise en charge du débogage de PowerShell et la prise en charge de Nano Server pour la transcription et la journalisation de la sécurité, ainsi que JEA.&&

Voici d’autres nouvelles fonctionnalités d’administration :

Configuration d’état souhaité Windows PowerShell (DSC) dans Windows Management Framework (WMF) 5

Windows Management Framework 5 inclut des mises à jour de configuration d’état souhaité Windows PowerShell (DSC), Windows Remote Management (WinRM) et Windows Management Instrumentation (WMI).

Pour plus d’informations sur le test des fonctionnalités DSC de Windows Management Framework 5, consultez la série de billets de blog mentionnés dans Valider les fonctionnalités de PowerShell DSC. Pour effectuer le téléchargement, consultez Windows Management Framework 5.1.

Gestion unifiée des packages PackageManagement pour la détection, l’installation et l’inventaire des logiciels

Windows Server 2016 et Windows 10 incluent une nouvelle fonctionnalité PackageManagement (auparavant appelée OneGet) qui permet aux professionnels de l’informatique ou développeurs d’automatiser la détection, l’installation et l’inventaire des logiciels, localement ou à distance, quels que soient la technologie d’installation utilisée et l’emplacement des logiciels.

Pour en savoir plus, voir https://github.com/OneGet/oneget/wiki.

Améliorations de PowerShell pour faciliter la forensique numérique et aider à réduire les violations de sécurité

Pour aider l’équipe responsable de l’examen des systèmes compromis, parfois appelée « l’équipe bleue », nous avons ajouté des fonctionnalités d’investigation numérique et de journalisation PowerShell supplémentaires ainsi que des fonctionnalités destinées à réduire les vulnérabilités dans les scripts, comme PowerShell limité et à sécuriser les API CodeGeneration.

Pour plus d'informations, consultez le billet de blog PowerShell ♥ the Blue Team.

Réseau

La section Mise en réseau décrit les fonctionnalités et produits de mise en réseau que les professionnels de l'informatique peuvent utiliser pour la conception, le déploiement et la maintenance de Windows Server 2016.

Mise en réseau définie par logiciel

La mise en réseau définie par logiciel (SDN) est une nouvelle solution SDDC (Centre de données définis par logiciel) qui inclut les fonctionnalités suivantes :

Contrôleur de réseau, qui vous permet d’automatiser la configuration de l’infrastructure réseau au lieu d’effectuer une configuration manuelle des services et appareils réseau. Le contrôleur de réseau utilise Representational State Transfer (REST) sur son interface direction nord avec des charges utiles JavaScript Object Notation (JSON). L’interface direction sud du contrôleur de réseau utilise le protocole OVSDB (Open vSwitch Database Management).

Nouvelles fonctionnalités pour Hyper-V :

Commutateur virtuel Hyper-V, qui vous permet de créer une commutation et un routage distribués, ainsi qu’une couche d’application de stratégie alignée et compatible avec Microsoft Azure. Pour en savoir plus, consultez Commutateur virtuel Hyper-V.

Accès direct à la mémoire à distance (RDMA) et switch-embedded teaming (SET) lorsque vous créez des commutateurs virtuels. Vous pouvez configurer RDMA sur les adaptateurs réseau liés à un commutateur virtuel Hyper-V, que vous utilisiez ou non SET. SET peut donner à vos commutateurs virtuels des capacités similaires à celles du teaming NIC. Pour plus d’informations, consultez configuration requise du réseau hôte pour Azure Local.

Les files d'attente multiples de machines virtuelles (VMMQ) améliorent le rendement des VMQ en allouant plusieurs files d'attente matérielles par VM. La file d'attente par défaut devient un ensemble de files d'attente pour une VM et répartit le trafic entre les files d'attente.

La qualité de service (QoS) pour les réseaux définis par logiciel gère la classe de trafic par défaut via le commutateur virtuel dans la bande passante de la classe par défaut.

La virtualisation des fonctions réseau (NFV), qui vous permet de mettre en miroir ou d’acheminer des fonctions réseau exécutées par des appareils matériels vers des appareils virtuels, tels que des équilibreurs de charge, des pare-feu, des routeurs, des commutateurs, etc. Vous pouvez également déployer et gérer toute votre pile SDN à l’aide de System Center Virtual Machine Manager. Vous pouvez utiliser Docker pour gérer la mise en réseau de conteneurs Windows Server et associer des stratégies de mise en réseau SDN à des machines virtuelles et à des conteneurs.

Un pare-feu de centre de données qui fournit des listes de contrôle d’accès (ACL) granulaires, ce qui vous permet d’appliquer des stratégies de pare-feu au niveau de l’interface de la machine virtuelle ou du sous-réseau. Pour en savoir plus, consultez Qu’est-ce que le pare-feu de centre de données ?

Passerelle RAS, qui vous permet d’acheminer le trafic entre des réseaux virtuels et des réseaux physiques, y compris les connexions VPN de site à site entre votre centre de données dans le cloud et les sites distants de vos locataires. Le protocole Border Gateway Protocol (BGP) vous permet de déployer et de fournir un routage dynamique entre les réseaux pour tous les scénarios de passerelles, y compris les réseaux privés virtuels (VPN) de site à site IKEv2 (Internet Key Exchange version 2), les VPN de couche 3 (L3) et les passerelles GRE (Generic Routing Encapsulation). Les passerelles prennent désormais également en charge les pools de passerelles et la redondance M+N. Pour en savoir plus, consultez Qu’est-ce qu’une passerelle de service d’accès à distance (RAS) pour une mise en réseau définie par logiciel ?

L’équilibreur de charge logicielle (SLB) et la traduction d’adresses réseau (NAT) améliorent le débit en prenant en charge le retour direct du serveur. Ainsi, le trafic de retour du réseau peut contourner le multiplexeur d’équilibrage de charge et peut être réalisé à l’aide d’un équilibreur de charge de couche 4 nord-sud et est-ouest, et d’une NAT. Pour en savoir plus, consultez Qu’est-ce qu’un équilibreur de charge logicielle (SLB) pour SDN ? et la virtualisation de fonction réseau.

Des technologies d’encapsulation flexibles qui fonctionnent au niveau du plan de données et prennent en charge à la fois Virtual Extensible LAN (VxLAN) et Network Virtualization Generic Routing Encapsulation (NVGRE).

Pour plus d’informations, consultez Planifier une mise en réseau SDN (Software Defined Networking).

Principes de base de la mise à l’échelle cloud

Windows Server 2016 inclut les éléments fondamentaux suivants à l’échelle du cloud :

Carte d’interface réseau (NIC) convergée, qui vous permet d’utiliser une seule carte réseau pour la gestion, le stockage compatible RDMA (Remote Direct Memory Access) et le trafic de locataires. Une carte d’interface réseau convergée réduit le coût de chaque serveur de votre centre de données, car elle nécessite moins de cartes réseau pour gérer différents types de trafic par serveur.

Packet Direct fournit une infrastructure de traitement des paquets à faible latence et à débit de trafic réseau élevé.

Switch Embedded Teaming (SET) est une solution d’association de cartes réseau intégrée au commutateur virtuel Hyper-V. SET permet d’associer jusqu’à huit cartes d’interface réseau physiques en une seule association SET, ce qui améliore la disponibilité et assure le basculement. Dans Windows Server 2016, vous pouvez créer des associations SET qui sont limitées à l’utilisation de Server Message Block (SMB) et RDMA. Vous pouvez également utiliser des associations SET pour répartir le trafic réseau pour la virtualisation de réseau Hyper-V. Pour plus d’informations, consultez Configuration réseau requise pour Azure Local.

Améliorations des performances de TCP

La fenêtre de congestion initiale par défaut a été augmentée de 4 à 10 et TCP Fast Open (TFO) a été implémenté. TFO réduit le temps nécessaire pour établir une connexion TCP et la nouvelle fenêtre de congestion initiale permet de transférer des objets plus volumineux dans la rafale initiale. Cette combinaison réduit considérablement le temps nécessaire pour transférer un objet Internet entre le client et le cloud.

Pour améliorer le comportement de TCP en cas de récupération suite à une perte de paquets, nous avons implémenté TCP TLP (Tail Loss Probe) et RACK (Recent Acknowledgment). TLP permet de convertir des délais de retransmission en récupérations rapides, et RACK réduit le temps nécessaire à une récupération rapide pour retransmettre un paquet perdu.

Protocole DHCP (Dynamic Host Configuration Protocol)

Le protocole DHCP (Dynamic Host Configuration Protocol) présente les changements suivants dans Windows Server 2016 :

À partir d Windows 10, version 2004, lorsque vous exécutez un client Windows et que vous vous connectez à Internet à l’aide d’un appareil Android en partage de connexion, les connexions sont désormais étiquetées comme mesurées. Le nom du fournisseur client traditionnel qui s’affichait comme MSFT 5.0 sur certains appareils Windows est maintenant MSFT 5.0 XBOX.

À compter de Windows 10, version 1803, le client DHCP peut désormais lire et appliquer l’option 119, l’option de recherche de domaine, à partir du serveur DHCP auquel votre système se connecte. L’option de recherche de domaine fournit également des suffixes DNS (Domain Name Services) pour les recherches DNS de noms courts. Pour plus d’informations, consultez RFC 3397.

DHCP prend désormais en charge l’option 82 (sous-option 5). Vous pouvez utiliser cette option pour autoriser les clients proxy DHCP et les agents de relais à demander une adresse IP pour un sous-réseau spécifique. Si vous utilisez un agent de relais DHCP configuré avec l’option DHCP 82 (sous-option 5), l’agent de relais peut demander un bail d’adresse IP pour les clients DHCP à partir d’une plage d’adresses IP spécifique. Pour plus d’informations, consultez Options de sélection de sous-réseau DHCP.

Nouveaux événements de journalisation pour les cas où les inscriptions d’enregistrements DNS échouent sur le serveur DNS. Pour en savoir plus, consultez Événements de journalisation DHCP pour les inscriptions DNS.

Le rôle de serveur DHCP ne prend plus en charge la protection d’accès réseau (NAP). Les serveurs DHCP n’appliquent pas de stratégies NAP et les étendues DHCP ne peuvent pas être activées pour NAP. Les ordinateurs clients DHCP qui sont également des clients NAP envoient une instruction d’intégrité (SoH) avec la requête DHCP. Si le serveur DHCP exécute Windows Server 2016, ces requêtes sont traitées comme si aucun SoH n’était présent. Le serveur DHCP accorde un bail DHCP normal au client. Si les serveurs qui exécutent Windows Server 2016 sont des proxys RADIUS (Remote Authentication Dial-In User Service) qui transmettent les demandes d’authentification à un serveur de stratégie réseau (NPS) qui prend en charge NAP, le NPS évalue ces clients comme n’étant pas compatibles NAP, ce qui entraîne l’échec du traitement NAP. Pour en savoir plus sur NAP et son obsolescence, consultez Fonctionnalités supprimées ou obsolètes dans Windows Server 2012 R2.

Tunneling GRE

La passerelle RAS prend désormais en charge les tunnels Generic Routing Encapsulation (GRE) à haute disponibilité pour les connexions de site à site et la redondance M+N des passerelles. GRE est un protocole de tunneling léger qui encapsule une grande variété de protocoles de la couche réseau dans les liaisons point à point virtuelles sur un réseau d’interconnexion IP. Pour plus d’informations, consultez Tunneling GRE dans Windows Server 2016.

Gestion des adresses IP (IPAM)

L’IPAM présente les mises à jour suivantes :

Gestion des adresses IP améliorée L’IPAM a amélioré les capacités pour des scénarios tels que la gestion des sous-réseaux IPv4 /32 et IPv6 /128 et la recherche de sous-réseaux et de plages d’adresses IP libres dans un bloc d’adresses IP.

Vous pouvez maintenant exécuter l’applet de commande

Find-IpamFreeSubnetpour rechercher les sous-réseaux disponibles pour l’allocation. Cette fonction n’alloue pas les sous-réseaux, mais signale uniquement leur disponibilité. Toutefois, vous pouvez diriger la sortie de l’applet de commande vers l’applet de commandeAdd-IpamSubnetpour créer un sous-réseau. Pour plus d'informations, consultez Find-IpamFreeSubnet.Vous pouvez maintenant exécuter l’applet de commande

Find-IpamFreeRangepour rechercher les plages d’adresses IP disponibles dans un bloc IP, une longueur de préfixe et un nombre de sous-réseaux demandés. Cette applet de commande n’alloue pas la plage d’adresses IP, signale uniquement leur disponibilité. Toutefois, vous pouvez diriger la sortie vers l’applet de commandeAddIpamRangepour créer la plage. Pour plus d'informations, consultez Find-IpamFreeRange.Gestion des services DNS améliorée :

Collection d’enregistrements de ressources DNS pour les serveurs DNS non DNSSEC.

Configuration des propriétés et des opérations sur tous les types d’enregistrements de ressources non DNSSEC.

Gestion des zones DNS pour les serveurs DNS intégrés dans Active Directory et les serveurs DNS adossés à des fichiers. Vous pouvez gérer tous les types de zones DNS, notamment les zones principales, secondaires et de stub.

Déclenchez des tâches sur les zones secondaires et Stub, qu'il s'agisse de zones de recherche directe ou inversée.

Contrôle d’accès basé sur les rôles pour les configurations DNS prises en charge pour les enregistrements et les zones.

Redirecteurs conditionnels

Gestion intégrée du service DNS, du protocole DHCP et des adresses IP (DDI). Vous pouvez maintenant afficher tous les enregistrements de ressources DNS associés à une adresse IP dans l’inventaire des adresses IP. Vous pouvez également conserver automatiquement les enregistrements de pointeurs (PTR) des adresses IP et gérer les cycles de vie des adresses IP pour les opérations DNS et DHCP.

Support pour plusieurs forêts Active Directory. Vous pouvez utiliser l’IPAM pour gérer les serveurs DNS et DHCP de plusieurs forêts Active Directory lorsqu’il existe une relation d’approbation bidirectionnelle entre la forêt dans laquelle vous avez installé l’IPAM et chacune des forêts distantes. Pour en savoir plus, consultez Gérer les ressources dans plusieurs forêts Active Directory.

La fonctionnalité « Supprimer définitivement les données d’utilisation » vous permet de réduire la taille de la base de données IPAM en supprimant les anciennes données d’utilisation IP. Spécifiez simplement une date et l’IPAM supprime toutes les entrées de base de données antérieures ou égales à la date que vous avez entrée. Pour plus d'informations, consultez Purger les données d'utilisation.

Vous pouvez désormais utiliser le contrôle d’accès en fonction du rôle (RBAC) pour définir des étendues d’accès pour les objets IPAM dans PowerShell. Pour plus d'informations, consultez Gérer le contrôle d'accès basé sur les rôles avec Windows PowerShell et des applets de commande de serveur de gestion des adresses IP (IPAM) dans Windows PowerShell.

Pour plus d’informations, consultez Gérer IPAM.

Sécurité et assurance

La section Sécurité et assurance contient des fonctionnalités et solutions de sécurité pour professionnels de l'informatique à déployer dans votre environnement de centre de données et cloud. Pour plus d’informations générales sur la sécurité dans Windows Server 2016, consultez Sécurité et assurance.

Administration suffisante

Dans Windows Server 2016, Just Enough Administration est une technologie de sécurité qui permet de déléguer l’administration de tout ce qui peut être géré avec Windows PowerShell. Les fonctionnalités disponibles incluent la prise en charge de l’exécution sous une identité réseau, la connexion par le biais PowerShell Direct, la copie de manière sécurisée de fichiers vers/depuis des points de terminaison JEA (Just Enough Administration) et la configuration de la console PowerShell pour un lancement dans un contexte JEA par défaut. Pour en savoir plus, consultez JEA sur GitHub.

Protection des informations d’identification

La protection des informations d’identification utilise une sécurité basée sur la virtualisation pour isoler les secrets, afin que seuls les logiciels système privilégiés puissent y accéder. Pour plus d’informations, consultez la section Protéger les informations d’identification de domaine dérivées avec Credential Guard.

Credential Guard pour Windows Server 2016 inclut les mises à jour suivantes pour les sessions utilisateur connectées :

Kerberos et New Technology LAN Manager (NTLM) utilisent la sécurité basée sur la virtualisation pour protéger les secrets Kerberos et NTLM pour les sessions utilisateur connectées.

Credential Manager protège les identifiants de domaine enregistrés à l’aide d’une sécurité basée sur la virtualisation. Les informations d’identification signées et les informations d’identification de domaine enregistrées ne sont pas transmises aux hôtes distants utilisant Remote Desktop.

Vous pouvez activer Credential Guard sans verrou UEFI (Unified Extensible Firmware Interface).

Credential Guard à distance

Protection des informations d’identification prend en charge les sessions RDP afin que les informations d’identification de l’utilisateur restent côté client et ne soient pas exposées côté serveur. Il fournit également l’authentification unique pour Bureau à distance. Pour plus d’informations, consultez Protéger les informations d’identification de domaine dérivées avec Windows Defender Credential Guard.

Remote Credential Guard pour Windows Server 2016 inclut les mises à jour suivantes pour les utilisateurs connectés :

Remote Credential Guard conserve les secrets Kerberos et NTLM des informations d’identification de l’utilisateur connecté sur l’appareil client. Toute requête d’authentification de l’hôte distant pour évaluer les ressources du réseau en tant qu’utilisateur nécessite que l’appareil client utilise les secrets.

Remote Credential Guard protège les informations d’identification fournies par l’utilisateur lors de l’utilisation du bureau à distance.

Protections de domaine

Les protections de domaine nécessitent désormais un domaine Active Directory.

Prise en charge de l’extension PKInit Freshness

Les clients Kerberos tentent désormais d’utiliser l’extension de fraîcheur PKInit pour les signatures basées sur les clés publiques.

Les KDC prennent désormais en charge l’extension de fraîcheur PKInit. Cependant, ils ne proposent pas l’extension de fraîcheur PKInit par défaut.

Pour plus d’informations, consultez Prise en charge du client Kerberos et du centre de distribution de clés pour l’extension RFC 8070 PKInit Freshness.

Clés publiques propagées uniquement les secrets NTLM de l’utilisateur

À partir du niveau fonctionnel de domaine (DFL) de Windows Server 2016, les DC prennent désormais en charge le roulement des secrets NTLM d’un utilisateur à clé publique uniquement. Cette fonctionnalité n’est pas disponible dans les niveaux de fonctionnement des domaines inférieurs (DFL).

Avertissement

L’ajout d’un DC activé avant la mise à jour du 8 novembre 2016 à un domaine qui prend en charge les secrets NTLM roulants peut entraîner le plantage du DC.

Pour les nouveaux domaines, cette fonctionnalité est activée par défaut. Pour les domaines existants, vous devez le configurer dans le Centre administratif Active Directory.

Dans le Centre administratif Active Directory, cliquez avec le bouton droit de la souris sur le domaine dans le volet gauche et sélectionnez Propriétés. Cochez la case Activer le renouvellement des secrets NTLM expirés lors de l’ouverture de session pour les utilisateurs qui doivent utiliser Windows Hello for Business ou une carte à puce pour l’ouverture de session interactive. Ensuite, sélectionnez OK pour appliquer cette modification.

L’autorisation de réseau NTLM lorsqu’un utilisateur est limité à certains appareils associés à un domaine

Les DC peuvent désormais prendre en charge l’autorisation de NTLM réseau lorsqu’un utilisateur est limité à des appareils spécifiques joints à un domaine dans la LDF Windows Server 2016 et les versions ultérieures. Cette fonctionnalité n’est pas disponible dans les LDF exécutant un système d’exploitation antérieur à Windows Server 2016.

Pour configurer ce paramètre, dans la stratégie d’authentification, sélectionnez Autoriser l’authentification réseau NTLM lorsque l’utilisateur est limité aux appareils sélectionnés.

Pour plus d’informations, voir Stratégies d’authentification et silos de stratégies d’authentification.

Protection de périphérique (intégrité du code)

Protection de périphérique assure l’intégrité du code en mode noyau (KMCI) et en mode utilisateur (UMCI), en créant des stratégies qui spécifient le code exécutable sur le serveur. Consultez Introduction à Windows Defender Device Guard : Stratégies d’intégrité du code et de sécurité basée sur la virtualisation.

Windows Defender

Windows Defender Overview for Windows Server 2016 (Présentation de Windows Defender pour Windows Server 2016. Windows Server Antimalware est installé et activé par défaut dans Windows Server 2016, mais pas son interface utilisateur. Toutefois, Windows Server Antimalware va mettre à jour les définitions de logiciel anti-programme malveillant et protéger l'ordinateur sans l'interface utilisateur. Si vous avez besoin de l'interface utilisateur pour Windows Server Antimalware, vous pouvez l'installer après l'installation du système d'exploitation à l'aide de l'Assistant Ajout de rôles et de fonctionnalités.

Control Flow Guard

Protection de flux de contrôle est une fonctionnalité de sécurité de plateforme qui a été créée pour lutter contre les risques de corruption de mémoire. Pour plus d’informations, consultez Control Flow Guard (Protection du flux de contrôle).

Stockage

Le stockage dans Windows Server 2016 comprend de nouvelles fonctionnalités et améliorations pour le stockage défini par logiciel et les serveurs de fichiers traditionnels.

Espaces de stockage directs

Les espaces de stockage direct permettent de créer un stockage à haute disponibilité et scalable en utilisant des serveurs avec un stockage local. Il simplifie le déploiement et la gestion des systèmes de stockage définis par logiciel et vous permet d'utiliser de nouvelles classes de périphériques de disque, telles que les disques SSD SATA et les périphériques de disque NVMe, qui n'étaient pas disponibles auparavant avec les espaces de stockage en cluster avec des disques partagés.

Pour plus de détails, voir Storage Spaces Direct.

Réplica de stockage

Storage Replica permet une réplication synchrone au niveau des blocs, indépendante du stockage, entre les serveurs ou les clusters pour la reprise après sinistre, et vous permet d'étendre un cluster de basculement entre les sites. La réplication synchrone permet la mise en miroir des données dans des sites physiques avec des volumes cohérents en cas d’incident, ce qui garantit aucune perte de données au niveau du système de fichiers. La réplication asynchrone permet l’extension de site au-delà de plages métropolitaines avec la possibilité de perte de données.

Pour plus d’informations, consultez Storage Replica overview (Présentation du réplica de stockage).

Qualité de service de stockage

Vous pouvez maintenant utiliser la qualité de service (QoS) de stockage pour analyser de manière centralisée les performances de stockage de bout en bout et créer des stratégies de gestion avec Hyper-V et des clusters CSV dans Windows Server 2016.

Pour plus d’informations, consultez Storage Quality of Service (Qualité de service de stockage).

Déduplication des données

Windows Server 2016 inclut les nouvelles fonctionnalités suivantes pour la déduplication des données.

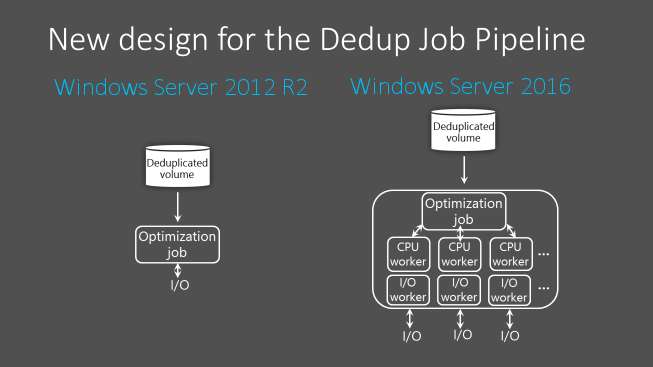

Prise en charge de volumes importants

À compter de Windows Server 2016, le pipeline de la tâche de déduplication de données peut exécuter plusieurs threads en parallèle en utilisant plusieurs files d’attente d’E/S pour chaque volume. Cette modification permet d’atteindre des niveaux de performance auparavant uniquement possibles en divisant les données en plusieurs volumes de taille plus réduite. Ces optimisations s’appliquent à tous les travaux de déduplication des données, et non uniquement au travail d’optimisation. Le schéma suivant montre comment le pipeline a changé entre les versions de Windows Server.

Grâce à l’amélioration des performances, sur Windows Server 2016, la déduplication des données offre des performances élevées sur les volumes jusqu’à 64 To.

Prise en charge des fichiers de grande taille

À compter de Windows Server 2016, la déduplication des données utilise des structures de mappage de flux et d’autres améliorations pour augmenter les performances de débit et d’accès de l’optimisation. Le pipeline de traitement de déduplication peut également reprendre l’optimisation après Des scénarios de basculement au lieu de recommencer à partir du début. Cette modification améliore les performances des fichiers jusqu’à 1 To, ce qui permet aux administrateurs d’appliquer des économies de déduplication à un plus grand nombre de charges de travail, notamment les fichiers volumineux associés aux charges de travail de sauvegarde.

Prise en charge de Nano Server

Nano Server est une option de déploiement sans affichage dans Windows Server 2016, qui présente un encombrement des ressources système très faible, démarre beaucoup plus rapidement et nécessite moins de mises à jour et de redémarrages que l’option de déploiement de Windows Server principal. De plus, Nano Server prend entièrement en charge la déduplication des données. Pour en savoir plus sur Nano Server, consultez Images de base de conteneur.

Configuration simplifiée pour les applications de sauvegarde virtualisées

À compter de Windows Server 2016, les scénarios de déduplication des données pour les applications de sauvegarde virtualisées sont considérablement simplifiés. Ce scénario est désormais une option de type d’utilisation prédéfinie. Vous n’avez plus besoin de paramétrer manuellement la déduplication, il vous suffit de l’activer pour un volume, comme vous le feriez pour le serveur de fichiers à usage général et l’infrastructure VDI (Virtual Desktop Infrastructure).

Prise en charge de la mise à niveau propagée du système d’exploitation de cluster

Les clusters de basculement Windows Server exécutant la déduplication des données peuvent comporter un mélange de nœuds qui exécutent des versions de Windows Server 2012 R2 et de Windows Server 2016 de la déduplication des données. Cette fonctionnalité de cluster en mode mixte offre un accès complet aux données de tous les volumes dédupliqués pendant les mises à niveau propagées de cluster. Vous pouvez désormais déployer progressivement des versions ultérieures des déduplications de données sur des clusters exécutant des versions antérieures de Windows Server sans temps d’arrêt.

Vous pouvez également utiliser les mises à jour en continu sur Hyper-V. Avec la mise à niveau continue d'un cluster Hyper-V, vous pouvez désormais ajouter un nœud exécutant Windows Server 2019 ou Windows Server 2016 à un cluster Hyper-V avec des nœuds exécutant Windows Server 2012 R2. Après avoir ajouté le nœud exécutant la version la plus récente de Windows Server, vous pouvez mettre à niveau le reste du cluster sans interruption de service. Le cluster s'exécute à un niveau de fonctionnalité Windows Server 2012 R2 jusqu'à ce que vous mettiez à niveau tous les nœuds du cluster et que vous exécutiez Update-ClusterFunctionalLevel dans PowerShell pour mettre à jour le niveau de fonctionnement du cluster. Pour des instructions plus détaillées sur le fonctionnement du processus de mise à niveau continue, voir Mise à niveau continue du système d'exploitation de cluster.

Remarque

Hyper-V sur Windows 10 ne prend pas en charge le clustering de basculement.

Améliorations de la sécurisation renforcée SMB pour les connexions SYSVOL et NETLOGON

Dans Windows 10 et Windows Server 2016, les connexions des clients aux services de domaine Active Directory utilisaient par défaut les partages SYSVOL et NETLOGON sur les contrôleurs de domaine. Désormais, ces connexions nécessitent une signature SMB et une authentification mutuelle à l'aide de services tels que Kerberos. Si la signature SMB et l’authentification mutuelle ne sont pas disponibles, un ordinateur Windows 10 ou Windows Server 2016 ne peut pas traiter les scripts ni la stratégie de groupe basés sur un domaine. Cette modification protège les périphériques contre les attaques de type "adversary-in-the-middle".

Remarque

Les valeurs de registre pour ces paramètres ne sont pas présentes par défaut, mais les règles de durcissement s'appliquent toujours jusqu'à ce que vous les remplaciez en modifiant la stratégie de groupe ou d'autres valeurs de registre.

Pour plus d'informations sur ces améliorations de sécurité, voir MS15-011 : Vulnérabilité dans la stratégie de groupe et MS15-011 & MS15-014 : Durcissement de la stratégie de groupe.

Dossiers de travail

Windows Server 2016 propose une notification de changement améliorée lorsque le serveur Work Folders exécute Windows Server 2016 et que le client Work Folders est Windows 10. Lorsque des modifications de fichiers se synchronisent sur le serveur Work Folders, le serveur en informe désormais immédiatement les clients Windows 10, puis synchronise les modifications de fichiers.

ReFS

La nouvelle version de ReFS permet de réaliser des déploiements de stockage à grande échelle avec diverses charges de travail, offrant ainsi plus de fiabilité, de résilience et d'extensibilité pour vos données.

ReFS offre les améliorations suivantes :

Nouvelle fonctionnalité de niveau de stockage, offrant des performances plus rapides et une capacité de stockage accrue, notamment les éléments suivants :

Plusieurs types de résilience sur le même disque virtuel en utilisant la mise en miroir dans le niveau de performance et la parité dans le niveau de capacité.

Meilleure réactivité pour les dérives de plages de travail.

Introduit le clonage de blocs pour améliorer les performances des opérations de machines virtuelles, telles que les opérations de fusion de points de contrôle

.vhdx.Un nouvel outil d'analyse ReFS qui peut vous aider à récupérer les espaces de stockage perdus et à sauver les données des corruptions critiques.

Clustering de basculement

Windows Server 2016 inclut de nombreuses nouvelles fonctionnalités et améliorations pour plusieurs serveurs regroupés dans un cluster à tolérance de panne, à l’aide de la fonctionnalité Clustering avec basculement.

Mise à niveau propagée de système d’exploitation de cluster

La mise à niveau propagée de système d’exploitation de cluster permet à un administrateur de mettre à niveau le système d’exploitation des nœuds de cluster Windows Server 2012 R2 vers Windows Server 2016, sans arrêter les charges de travail du serveur de fichiers avec scale-out ni Hyper-V. Vous pouvez utiliser cette fonctionnalité pour éviter les pénalités de temps d’arrêt sur les contrats de niveau de service (SLA).

Pour plus d’informations, consultez Mise à niveau propagée du système d’exploitation de cluster.

Témoin cloud

Dans Windows Server 2016, Témoin cloud est un nouveau type de témoin de quorum de cluster avec basculement, qui utilise Microsoft Azure comme point d’arbitrage. Comme n’importe quel autre témoin de quorum, le témoin cloud obtient un vote et peut être utilisé dans les calculs de quorum. Vous pouvez le configurer comme témoin de quorum à l’aide de l’Assistant Configuration de quorum du cluster.

Pour plus d’informations, consultez Déployer un témoin de cloud pour un cluster de basculement.

Résilience des machines virtuelles

Windows Server 2016 inclut une résilience de calcul accrue des machines virtuelles (VM) pour réduire les problèmes de communication intracluster dans votre cluster de calcul. Cette résilience accrue comprend les mises à jour suivantes :

Vous pouvez désormais configurer les options suivantes pour définir la façon dont les machines virtuelles doivent se comporter pendant les défaillances temporaires :

Le niveau de résilience définit la façon dont votre déploiement doit gérer les défaillances temporaires.

La période de résilience définit la durée pendant laquelle toutes les machines virtuelles sont autorisées à s’exécuter de manière isolée.

Les nœuds non sains sont mis en quarantaine et ne sont plus autorisés à rejoindre le cluster. Cette fonctionnalité empêche les nœuds non sains d’affecter négativement les autres nœuds et l’ensemble du cluster.

Pour en savoir plus sur les fonctionnalités de résilience de calcul, consultez Résilience de calcul des machines virtuelles dans Windows Server 2016.

Les machines virtuelles Windows Server 2016 incluent également de nouvelles fonctionnalités de résilience de stockage pour gérer les défaillances de stockage temporaires. L’amélioration de la résilience permet de préserver les états de session de la machine virtuelle du locataire en cas d’interruption du stockage. Lorsqu’une machine virtuelle se déconnecte de son stockage sous-jacent, elle se met en pause et attend le rétablissement du stockage. Pendant qu’elle est en pause, la machine virtuelle conserve le contexte des applications qui s’y exécutaient au moment de la défaillance du stockage. Lorsque la connexion entre la machine virtuelle et le stockage est restaurée, la machine virtuelle retourne à son état d’exécution. Par conséquent, l’état de session de la machine du locataire est conservé pendant la récupération.

Les nouvelles fonctionnalités de résilience du stockage s’appliquent également aux clusters invités.

Améliorations apportées au diagnostic

Pour vous aider à diagnostiquer les problèmes liés aux clusters de basculement, Windows Server 2016 comprend les éléments suivants :

Plusieurs améliorations apportées aux fichiers journaux du cluster, comme les informations sur le fuseau horaire et le journal DiagnosticVerbose, facilitent la résolution des problèmes de clustering de basculement. Pour plus d’informations, consultez Windows Server 2016 Failover Cluster Troubleshooting Enhancements - Cluster Log.

Un nouveau type de vidage de mémoire active filtre la plupart des pages de la mémoire allouées aux machines virtuelles, ce qui réduit considérablement la taille du fichier memory.dmp et facilite son enregistrement ou sa copie. Pour plus d’informations, consultez Windows Server 2016 Failover Cluster Troubleshooting Enhancements - Active Dump.

Clusters de basculement reconnaissant les sites

Windows Server 2016 inclut des clusters de basculement reconnaissant les sites qui activent les nœuds de groupe dans les clusters étendus en fonction de leur emplacement physique ou du site. La reconnaissance des sites par les clusters améliore les opérations clés pendant le cycle de vie du cluster, comme le comportement de basculement, les stratégies de placement, les pulsations entre les nœuds et le comportement du quorum. Pour plus d’informations, consultez Site-aware Failover Clusters in Windows Server 2016.

Clusters de groupes de travail et à domaines multiples

Dans Windows Server 2012 R2 et les versions antérieures, un cluster peut uniquement être créé entre des nœuds membres joints au même domaine. Windows Server 2016 déjoue cet obstacle en introduisant la possibilité de créer un cluster de basculement sans dépendances Active Directory. Vous pouvez maintenant créer des clusters de basculement dans les configurations suivantes :

Clusters à domaine unique, dont tous leurs nœuds sont rattachés au même domaine.

Clusters à domaines multiples, dont les nœuds appartiennent à différents domaines.

Clusters de groupe de travail, dont les nœuds sont des serveurs membres ou des groupes de travail qui ne sont pas rattachés à un domaine.

Pour plus d’informations, consultez Workgroup and Multi-domain clusters in Windows Server 2016

Équilibrage de charge des machines virtuelles

L’équilibrage de charge de machine virtuelle est une nouvelle fonctionnalité du clustering de basculement qui équilibre de manière transparente la charge des machines virtuelles sur les nœuds d’un cluster. La fonctionnalité identifie les nœuds trop sollicités en fonction de la mémoire de la machine virtuelle et de l’utilisation du processeur sur le nœud. Elle migre ensuite les machines virtuelles du nœud trop sollicité vers des nœuds avec une bande passante disponible. Vous pouvez ajuster le degré auquel la fonctionnalité équilibre les nœuds pour garantir des performances et une utilisation optimales du cluster. L’équilibrage de charge est activé par défaut dans la préversion technique de Windows Server 2016. Toutefois, l’équilibrage de charge est désactivé quand l’optimisation dynamique SCVMM est activée.

Ordre de démarrage des machines virtuelles

L’ordre de démarrage de la machine virtuelle est une nouvelle fonctionnalité du clustering de basculement qui introduit l’orchestration de l’ordre de démarrage pour les machines virtuelles et les autres groupes d’un cluster. Vous pouvez désormais regrouper des machines virtuelles en niveaux, puis créer des dépendances d’ordre de démarrage entre différents niveaux. Ces dépendances garantissent que les machines virtuelles les plus importantes, telles que les contrôleurs de domaine ou les machines virtuelles d’utilitaire, démarrent en premier. Les machines virtuelles de niveau de priorité inférieur ne démarrent qu’après le démarrage des machines virtuelles dont elles dépendent.

Réseaux de clusters à plusieurs cartes réseau et SMB Multichannel simplifiés

Les réseaux de cluster de basculement ne sont plus limités à une seule carte d’interface réseau (NIC) par sous-réseau ou réseau. Avec les réseaux de clusters simplifiés Server Message Block (SMB) multicanaux et multi-NIC, la configuration du réseau est automatique et chaque NIC du sous-réseau peut être utilisée pour le trafic des clusters et des charges de travail. Cette amélioration permet aux clients d’optimiser le débit réseau pour l’instance de cluster de basculement SQL Server, Hyper-V et d’autres charges de travail SMB.

Pour plus d’informations, consultez Réseaux de cluster SMB Multichannel et multi-carte réseau simplifiés.

Développement d’applications

Services IIS (Internet Information Services) 10.0

Les nouvelles fonctionnalités fournies par le serveur web IIS 10.0 dans Windows Server 2016 sont notamment les suivantes :

- Prise en charge du protocole HTTP/2 dans la pile Gestion de réseau et intégration à IIS 10.0, ce qui permet aux sites web IIS 10.0 de traiter automatiquement les requêtes HTTP/2 pour les configurations prises en charge. Cette évolution apporte de nombreuses améliorations comparé à HTTP/1.1, comme une réutilisation plus efficace des connexions et une moindre latence, ce qui améliore les temps de chargement des pages web.

- Possibilité d’exécuter et de gérer IIS 10.0 dans Nano Server. Consultez IIS sur Nano Server.

- Prise en charge des en-têtes d’hôte génériques, permettant aux administrateurs de configurer un serveur web pour un domaine de manière à ce qu’il traite les requêtes de tout sous-domaine.

- Un nouveau module PowerShell (IISAdministration) pour la gestion des services IIS.

Pour plus d'informations, consultez IIS.

Distributed Transaction Coordinator (MSDTC)

Trois nouvelles fonctionnalités ont été ajoutées dans Microsoft Windows 10 et Windows Server 2016 :

Une nouvelle interface pour la méthode Rejoin de Resource Manager peut être utilisée par un gestionnaire de ressources pour déterminer le résultat d’une transaction incertaine après le redémarrage d’une base de données en raison d’une erreur. Pour plus d’informations, consultez IResourceManagerRejoinable::Rejoin.

La limite des noms de source de données (DSN) a été étendue de 256 octets à 3 072 octets. Pour plus d’informations, consultez IDtcToXaHelperFactory::Create, IDtcToXaHelperSinglePipe::XARMCreate ou IDtcToXaMapper::RequestNewResourceManager.

Suivi amélioré, qui vous permet de définir une clé de Registre de manière à inclure un chemin de fichier image dans le nom de fichier Tracelog pour simplifier l’identification du Tracelog à vérifier. Pour plus d’informations sur la configuration du suivi pour MSDTC, consultez Guide pratique pour activer le suivi de diagnostic pour MSDTC sur un ordinateur Windows.

Serveur DNS

Windows Server 2016 contient les mises à jour suivantes pour le serveur DNS (Domain Name System).

Stratégies DNS

Vous pouvez configurer des stratégies DNS pour spécifier la façon dont un serveur DNS répond aux requêtes DNS. Vous pouvez configurer les réponses DNS en fonction de l’adresse IP du client, de l’heure de la journée et de plusieurs autres paramètres. Les stratégies DNS peuvent activer le DNS qui prend en charge la géolocalisation, la gestion du trafic, l’équilibrage de charge, le DNS split-brain et d’autres scénarios. Pour plus d’informations, consultez le Guide de scénario de stratégie DNS.

RRL

Vous pouvez activer la limitation du taux de réponse (RRL) sur vos serveurs DNS pour empêcher les systèmes malveillants de les utiliser pour lancer une attaque par déni de service distribué (DDoS) sur un client DNS. La RRL empêche votre serveur DNS de répondre à trop de requêtes en même temps, ce qui le protège lors des scénarios où un botnet envoie plusieurs requêtes à la fois pour tenter d’interrompre les opérations du serveur.

Prise en charge de DANE

Vous pouvez utiliser l’authentification d'entités nommées basée sur le DNS (DANE) (RFC 6394 et RFC 6698) pour spécifier l’autorité de certification à partir de laquelle vos clients DNS doivent attendre des certificats pour les noms de domaine hébergés sur votre serveur DNS. Cela permet d’éviter les attaques de type attaque de l’intercepteur où un acteur malveillant corrompt un cache DNS et pointe un nom DNS vers sa propre adresse IP.

Prise en charge des enregistrements inconnus

Vous pouvez ajouter des enregistrements que le serveur DNS ne prend pas explicitement en charge à l’aide de la fonctionnalité d’enregistrement inconnu. Un enregistrement est inconnu lorsque le serveur DNS ne reconnaît pas son format RDATA. Windows Server 2016 prend en charge les types d’enregistrements inconnus (RFC 3597), ce qui vous permet d’ajouter des enregistrements inconnus aux zones de serveur DNS Windows au format filaire binaire. Le programme de résolution de mise en cache Windows peut déjà traiter des types d’enregistrements inconnus. Le serveur DNS Windows n’effectue pas de traitement spécifique à l’enregistrement pour les enregistrements inconnus, mais peut les envoyer en réponse aux requêtes qu’il reçoit.

Indicateurs racine IPv6

Le serveur DNS Windows inclut désormais des indications de racine IPv6 publiées par l’IANA (Internet Assigned Numbers Authority). La prise en charge des indications de racine IPv6 vous permet d’effectuer des requêtes Internet qui utilisent les serveurs racine IPv6 pour effectuer des résolutions de noms.

Prise en charge de Windows PowerShell

Windows Server 2016 inclut de nouvelles commandes que vous pouvez utiliser pour configurer DNS dans PowerShell. Pour plus d’informations, consultez le module DnsServer de Windows Server 2016 et le module DnsClient de Windows Server 2016.

Support Nano Server pour le service DNS basé sur les fichiers

Vous pouvez déployer des serveurs DNS dans Windows Server 2016 sur une image Nano Server. Cette option de déploiement est disponible si vous utilisez un DNS basé sur les fichiers. En exécutant un serveur DNS sur une image Nano Server, vous pouvez exécuter vos serveurs DNS avec une réduction de l’encombrement, un démarrage rapide et un minimum de correctifs.

Remarque

Le service DNS intégré à Active Directory n’est pas pris en charge sur Nano Server.

Client DNS

Le service client DNS offre désormais une prise en charge améliorée des ordinateurs dotés de plusieurs interfaces réseau.

Les ordinateurs multirésidents peuvent également utiliser la liaison du service client DNS pour améliorer la résolution du serveur :

Lorsque vous utilisez un serveur DNS configuré sur une interface spécifique pour résoudre une requête DNS, le client DNS se lie à l'interface avant d'envoyer la requête. Cette liaison permet au client DNS de spécifier l'interface où la résolution de nom doit avoir lieu, optimisant ainsi les communications entre les applications et le client DNS sur l'interface réseau.

Si le serveur DNS que vous utilisez a été désigné par un paramètre de stratégie de groupe de la table de stratégie de résolution de noms (NRPT), le service client DNS ne se lie pas à l'interface spécifiée.

Remarque

Les modifications apportées au service client DNS dans Windows 10 sont également présentes dans les ordinateurs exécutant Windows Server 2016 et les versions ultérieures.

Services Bureau à distance

Services Bureau à distance (RDS) a apporté les modifications suivantes pour Windows Server 2016.

Compatibilité des applications

RDS et Windows Server 2016 sont compatibles avec de nombreuses applications Windows 10, créant une expérience utilisateur presque identique à celle d’un bureau physique.

Azure SQL Database

Le service Broker pour les connexions Bureau à distance (RD) peut désormais stocker toutes les informations de déploiement, telles que les états de connexion et les associations utilisateur-hôte, dans une base de données SQL Azure structurée partagée. Cette fonctionnalité vous permet d’utiliser un environnement à haute disponibilité sans avoir à utiliser un groupe de disponibilité Always On de SQL Server. Pour plus d’informations, veuillez consulter la rubrique Utilisation d’Azure SQL DB pour votre environnement haute disponibilité du Service Broker pour les connexions Bureau à distance.

Améliorations graphiques

L’affectation de périphériques discrets pour Hyper-V vous permet de mapper directement les unités de traitement graphique (GPU) sur une machine hôte à une machine virtuelle (VM). Toutes les applications sur la VM qui nécessitent plus de GPU que ce que la VM peut fournir peuvent utiliser la GPU mappée à la place. Nous avons également amélioré le vGPU RemoteFX, y compris la prise en charge d’OpenGL 4.4, d’OpenCL 1.1, de la résolution 4K et des VM Windows Server. Pour plus d’informations, veuillez consulter la rubrique Affectation de périphériques discrets.

Améliorations du Broker pour les connexions de Bureau à Distance

Nous avons amélioré la façon dont le Broker pour les connexions RD gère les connexions pendant les tempêtes de connexion, qui sont des périodes de demandes d’inscription élevées des utilisateurs. Le Broker pour les connexions RD peut désormais gérer plus de 10 000 demandes d’inscription simultanées ! Les améliorations de la maintenance facilitent également la réalisation de la maintenance sur votre déploiement en vous permettant de réintégrer rapidement les serveurs dans l’environnement une fois qu’ils sont prêts à être remis en ligne. Pour plus d’informations, veuillez consulter la section Amélioration des performances du Broker pour les connexions Bureau à distance.

Modifications du protocole RDP 10

Le protocole Bureau à distance (RDP) 10 utilise désormais le codec H.264/AVC 444, ce qui optimise à la fois la vidéo et le texte. Cette version inclut également la prise en charge de la saisie au stylet. Ces nouvelles fonctionnalités permettent à votre session à distance de se rapprocher davantage d’une session locale. Pour plus d’informations, veuillez consulter la section Améliorations RDP 10 AVC/H.264 dans Windows 10 et Windows Server 2016.

Personal session desktops

Personal session desktops est une nouvelle fonctionnalité qui vous permet d’héberger votre propre bureau personnel dans le cloud. Les privilèges administratifs et les hôtes de session dédiés éliminent la complexité des environnements d’hébergement où les utilisateurs souhaitent gérer un bureau à distance comme un bureau local. Pour plus d’informations, veuillez consulter la rubrique Personal Session Desktops.

Authentification Kerberos

Windows Server 2016 inclut les mises à jour suivantes pour l’authentification Kerberos.

Prise en charge du centre de distribution de clés (KDC) pour l’authentification cliente basée sur l’approbation de clé publique

Les centres de distribution de clés (KDC) prennent désormais en charge le mappage des clés publiques. Si vous provisionnez une clé publique pour un compte, le KDC prend en charge Kerberos PKInit explicitement à l’aide de cette clé. Étant donné qu’il n’y a pas de validation de certificat, Kerberos prend en charge les certificats auto-signés, mais pas la garantie du mécanisme d’authentification.