Certificats requis pour les serveurs de fédération

Dans toute conception de Services ADFS, différents certificats pour sécuriser les communications et faciliter les authentifications de l’utilisateur entre les clients Internet et les serveurs de fédération doivent être utilisés. Chaque serveur de fédération doit avoir un certificat de communication du service et un certificat de signature de jetons pour participer aux communications AD FS. Le tableau suivant décrit les types de certificat associé au serveur de fédération.

| Type de certificat | Description |

|---|---|

| Certificat de signature de jetons | Un certificat de signature de jetons est un certificat X509. Les serveurs de fédération utilisent des paires de clés publique et privée pour signer numériquement tous les jetons de sécurité qu'ils génèrent. Cela inclut la signature des demandes de métadonnées de fédération et de résolution d'artefacts publiées. Vous pouvez configurer plusieurs certificats de signature de jetons dans le composant logiciel enfichable de gestion AD FS pour autoriser la substitution de certificat quand un certificat est sur le point d'expirer. Par défaut, tous les certificats répertoriés sont publiés, mais seul le certificat de signature de jetons principal est utilisé par AD FS pour la signature des jetons. À chaque certificat que vous sélectionnez doit correspondre une clé privée. Pour plus d'informations, consultez Certificat de signature de jetons et Ajouter un certificat de signature de jetons. |

| Certificat de communication du service | Les serveurs de fédération utilisent un certificat d'authentification serveur, également appelé communication du service pour la sécurité de message Windows Communication Foundation (WCF). Par défaut, il s'agit du même certificat que celui utilisé par un serveur de fédération en tant que certificat SSL (Secure Sockets Layer) dans Internet Information Services (IIS). Note :Le composant logiciel enfichable Gestion AD FS fait référence aux certificats d'authentification serveur pour les serveurs de fédération en tant que certificats de communication du service. Pour plus d'informations, consultez Certificats de communication du service et Définir un certificat de communication du service. Comme le certificat de communication du service doit être approuvé par les ordinateurs clients, nous vous recommandons d'utiliser un certificat signé par une autorité de certification de confiance. À chaque certificat que vous sélectionnez doit correspondre une clé privée. |

| Certificat SSL (Secure Sockets Layer) | Les serveurs de fédération utilisent un certificat SSL pour sécuriser le trafic des services web pour la communication SSL avec les clients web et avec les serveurs proxy de fédération. Comme le certificat SSL doit être approuvé par les ordinateurs clients, nous vous recommandons d'utiliser un certificat signé par une autorité de certification de confiance. À chaque certificat que vous sélectionnez doit correspondre une clé privée. |

| Certificat de déchiffrement de jeton | Ce certificat permet de déchiffrer les jetons reçus par ce serveur de fédération. Vous pouvez avoir plusieurs certificats de déchiffrement. Ainsi, une fois qu'un nouveau certificat est défini en tant que certificat de déchiffrement principal, un serveur de fédération de ressources peut déchiffrer les jetons émis avec un ancien certificat. Tous les certificats peuvent être utilisés pour le déchiffrement, mais seul le certificat de déchiffrement de jeton principal est publié dans les métadonnées de fédération. À chaque certificat que vous sélectionnez doit correspondre une clé privée. Pour plus d'informations, consultez Ajouter un certificat de déchiffrement de jeton. |

Vous pouvez demander et installer un certificat SSL ou un certificat de communication du service en demandant un certificat de communication du service par le biais du composant logiciel enfichable Microsoft Management Console (MMC) pour IIS. Pour plus d'informations sur l’utilisation des certificat SSL, consultez IIS 7.0: Configuring Secure Sockets Layer in IIS 7.0 et IIS 7.0: Configuring Server Certificates in IIS 7.0.

Notes

Dans AD FS, vous pouvez modifier le niveau de l’algorithme de hachage sécurisé utilisé pour les signatures numériques sur SHA-1 ou SHA-256 (plus sécurisé). AD FS ne prend pas en charge l’utilisation de certificats avec d’autres méthodes de hachage, telles que MD5 (algorithme de hachage par défaut utilisé avec l’outil en ligne de commande Makecert.exe). En guise de meilleure pratique pour la sécurité, nous vous recommandons d'utiliser SHA-256 (défini par défaut) pour toutes les signatures. Le niveau SHA-1 n'est recommandé que dans les scénarios où vous devez interagir avec un produit qui ne prend pas en charge les communications utilisant SHA-256, comme un produit non-Microsoft ou AD FS 1. x.

Détermination de votre stratégie d'autorité de certification

AD FS ne nécessite pas qu'une autorité de certification émette des certificats. Toutefois, le certificat SSL (également utilisé par défaut en tant que certificat de communication du service) doit être approuvé par les clients AD FS. Nous vous déconseillons d'utiliser des certificats auto-signés pour ces types de certificat.

Important

Si des certificats SSL auto-signés sont utilisés dans un environnement de production, un utilisateur malveillant dans l'organisation partenaire de compte peut prendre le contrôle de chaque serveur de fédération dans l'organisation partenaire de ressource. En effet, les certificats auto-signés sont des certificats racines. Ils doivent être ajoutés au magasin racine de confiance d'un autre serveur de fédération (par exemple, le serveur de fédération de ressources), ce qui rend ce serveur vulnérable aux attaques.

Après avoir reçu un certificat d'une autorité de certification, assurez-vous que tous les certificats sont importés dans le magasin de certificats personnels de l'ordinateur local. Vous pouvez importer des certificats dans le magasin personnel à l'aide du composant logiciel enfichable Certificats de la console MMC.

Au lieu d'utiliser ce composant logiciel enfichable, vous pouvez importer le certificat SSL à l'aide du composant logiciel enfichable Gestionnaire des services Internet quand vous affectez le certificat SSL au site web par défaut. Pour plus d'informations, consultez Importer un certificat d'authentification serveur vers le site web par défaut.

Remarque

Avant d'installer le logiciel AD FS sur l'ordinateur à utiliser comme serveur de fédération, assurez-vous que les deux certificats se trouvent dans le magasin de certificats personnels de l'ordinateur local et que le certificat SSL est affecté au site web par défaut. Pour plus d’informations sur l’ordre des tâches requises pour configurer un serveur de fédération, consultez Liste de vérification : Configuration d’un serveur de fédération.

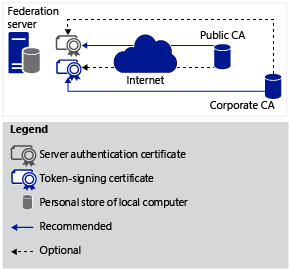

Suivant vos contraintes en termes de sécurité et de budget, déterminez attentivement, parmi vos certificats, ceux qui seront obtenus par une autorité de certification publique ou par une autorité de certification d'entreprise. La figure suivante montre les autorités de certification émettrices recommandées pour un type de certificat donné. Cette recommandation reflète une meilleure pratique en termes de sécurité et de coût.

Listes de révocation de certificats

Si des listes de révocation de certificats sont associées à l'un des certificats que vous utilisez, le serveur détenant le certificat configuré doit pouvoir contacter le serveur qui distribue les listes de révocation de certificats.