Accès conditionnel pour la connectivité VPN à l’aide de Microsoft Entra ID

Dans ce guide pratique, vous allez apprendre à accorder aux utilisateurs VPN l’accès à vos ressources à l’aide de l’accès conditionnel Microsoft Entra. Avec l’accès conditionnel Microsoft Entra pour la connectivité de réseau privé virtuel (VPN), vous pouvez protéger les connexions VPN. Grâce à ce moteur d’évaluation basé sur des stratégies, vous pouvez créer des règles d’accès pour n’importe quelle application connectée Microsoft Entra.

Prérequis

Avant de commencer à configurer l’accès conditionnel pour votre VPN, vous devez avoir rempli les conditions préalables suivantes :

Vous avez terminé le Tutoriel : Déployer VPN Always On - Configurer l’infrastructure pour VPN Always On ou vous avez déjà configuré l’infrastructure VPN Always On dans votre environnement.

Votre ordinateur client Windows a déjà été configuré avec une connexion VPN à l’aide de Intune. Si vous ne savez pas comment configurer et déployer un profil VPN avec Intune, consultez Déployer un profil VPN Always On sur des clients Windows 10 ou plus récents avec Microsoft Intune.

Configurer EAP-TLS pour ignorer la vérification de la liste de révocation de certificats (CRL)

Un client EAP-TLS ne peut pas se connecter, sauf si le serveur NPS effectue une vérification de révocation de la chaîne de certificats (y compris le certificat racine). Les certificats cloud émis pour l’utilisateur par Microsoft Entra ID n’ont pas de CRL, car il s’agit de certificats de courte durée avec une durée de vie d’une heure. EAP sur NPS doit être configuré pour ignorer l’absence de CRL. Comme la méthode d’authentification est EAP-TLS, cette valeur de Registre est uniquement nécessaire sous EAP\13. Si d’autres méthodes d’authentification EAP sont utilisées, la valeur du Registre doit également être ajoutée sous celles-ci.

Dans cette section, vous ajouterez IgnoreNoRevocationCheck et NoRevocationCheck. Par défaut, IgnoreNoRevocationCheck et NoRevocationCheck sont définis sur 0 (désactivé).

Pour en savoir plus sur les paramètres de registre NPS CRL, consultez Configurer les paramètres de registre de vérification de la liste de révocation de certificats du serveur de stratégie réseau.

Important

Si un serveur de routage et d’accès distant Windows (RRAS) utilise NPS pour proxyer les appels RADIUS à un deuxième serveur NPS, vous devez définir IgnoreNoRevocationCheck=1 sur les deux serveurs.

Si vous ne parvenez pas à implémenter cette modification du registre, les connexions IKEv2 utilisant des certificats cloud avec PEAP échouent, mais les connexions IKEv2 utilisant des certificats d’authentification client émis à partir de l’autorité de certification locale continuent de fonctionner.

Ouvrez le fichier regedit.exe sur le serveur.

Naviguez jusqu’à HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\RasMan\PPP\EAP\13.

Sélectionnez Modifier >, Nouveau, et Valeur DWORD (32 bits), puis entrez IgnoreNoRevocationCheck.

Double-cliquez sur IgnoreNoRevocationCheck et définissez les données valeur sur 1.

Sélectionnez Modifier >, Nouveau, et Valeur DWORD (32 bits), puis entrez NoRevocationCheck.

Double-cliquez sur NoRevocationCheck et définissez les données Valeur sur 1.

Sélectionnez OK et redémarrez le serveur. Le redémarrage des services RRAS et NPS ne suffit pas.

| Chemin d’accès au registre | Extension EAP |

|---|---|

| HKLM\SYSTEM\CurrentControlSet\Services\RasMan\PPP\EAP\13 | EAP-TLS |

| HKLM\SYSTEM\CurrentControlSet\Services\RasMan\PPP\EAP\25 | PEAP |

Créer des certificats racine pour l’authentification VPN avec Microsoft Entra ID

Dans cette section, vous configurez des certificats racine d’accès conditionnel pour l’authentification VPN avec Microsoft Entra ID, qui crée automatiquement une application cloud appelée serveur VPN dans le client. Pour configurer l’accès conditionnel pour la connectivité VPN, vous devez :

- Créer un certificat VPN dans le portail Azure

- Télécharger le certificat VPN

- Déployez le certificat sur vos serveurs VPN et NPS.

Important

Dès qu’un certificat VPN est créé dans le portail Azure, Microsoft Entra ID commence à l’utiliser immédiatement afin d’émettre des certificats de courte durée pour le client VPN. Le certificat VPN doit être déployé immédiatement sur le serveur VPN pour éviter tout problème lié à la validation des informations d’identification du client VPN.

Lorsqu’un utilisateur tente une connexion VPN, le client VPN effectue un appel dans le Gestionnaire de compte web (WAM) sur le client Windows 10. WAM effectue un appel à l’application cloud du serveur VPN. Lorsque les conditions et les contrôles de la stratégie d’accès conditionnel sont satisfaits, Microsoft Entra ID émet un jeton sous la forme d’un certificat de courte durée (1 heure) au WAM. Le module WAM place le certificat dans le magasin de certificats de l’utilisateur et transmet le contrôle au client VPN.

Le client VPN envoie ensuite le certificat émis par Microsoft Entra ID au VPN pour la validation des informations d’identification.

Remarque

Microsoft Entra ID utilise le certificat le plus récemment créé dans le panneau de connectivité VPN en tant qu’émetteur. Les certificats feuille de connexion VPN d’accès conditionnel Microsoft Entra prennent désormais en charge les mappages de certificats forts, une exigence d’authentification basée sur certificat introduite par KB5014754. Les certificats feuille de connexion VPN incluent désormais une extension SID de (1.3.6.1.4.1.311.25.2), qui contient une version encodée du SID de l’utilisateur obtenue à partir de l’attribut onPremisesSecurityIdentifier.

Pour créer des certificats racines :

- Connectez-vous au portail Azure en tant qu’administrateur général.

- Sur le menu de gauche, cliquez sur Microsoft Entra ID.

- Sur la page Microsoft Entra ID, dans la section Gérer, cliquez sur Sécurité.

- Sur la page Sécurité, dans la section Protéger, cliquez sur Accès conditionnel.

- Dans Accès conditionnel | Stratégies, dans la section Gérer, cliquez sur connectivité VPN.

- Dans la page Connectivité VPN, cliquez sur Nouveau certificat.

- Dans la page Nouveau, effectuez les étapes suivantes : a. Pour Sélectionner une durée, sélectionnez 1, 2 ou 3 ans. b. Sélectionnez Créer.

configurer la stratégie d'accès conditionnel

Dans cette section, vous configurez la stratégie d’accès conditionnel pour la connectivité VPN. Lorsque le premier certificat racine est créé dans le panneau « Connectivité VPN », il crée automatiquement une application cloud « SERVEUR VPN » dans le locataire.

Créez une stratégie d’accès conditionnel qui est affectée au groupe d’utilisateurs VPN et à l’étendue de l’application cloud au serveur VPN :

- Utilisateurs : Utilisateurs VPN

- Application cloud : serveur VPN

- Accorder (contrôle d’accès) : 'Exiger l’authentification multifacteur'. D’autres contrôles peuvent être utilisés si vous le souhaitez.

Procédure : Cette étape couvre la création de la stratégie d’accès conditionnel la plus simple. Si vous le souhaitez, des conditions et des contrôles supplémentaires peuvent être utilisés.

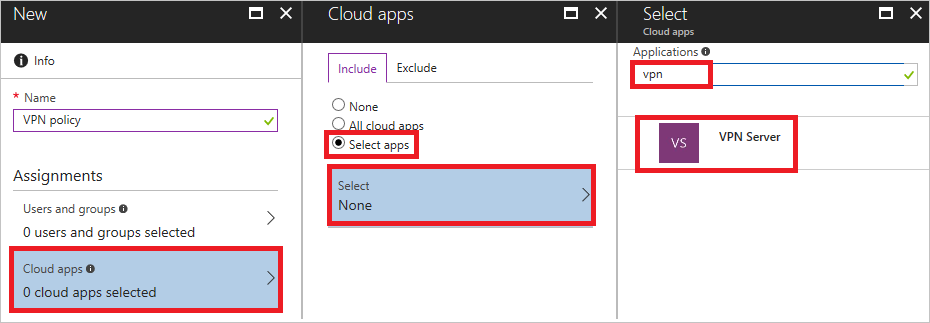

Dans la page Accès conditionnel, dans la barre d’outils en haut, sélectionnez Ajouter.

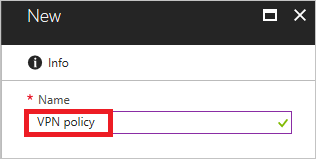

Dans la page Nouveau, dans la zone Nom, entrez un nom pour votre stratégie. Par exemple, entrez stratégie VPN.

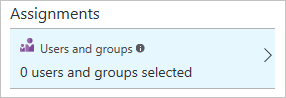

Dans la section Attribution, sélectionnez Utilisateurs et groupes.

Dans la page Utilisateurs et groupes, effectuez les étapes suivantes :

a. Sélectionnez Sélectionner des utilisateurs et des groupes.

b. Sélectionnez Sélectionner.

c. Dans la page Sélectionner, sélectionnez le groupe Utilisateurs VPN, puis sélectionnez Sélectionner.

d. Dans la page Utilisateurs et groupes, cliquez sur Terminé.

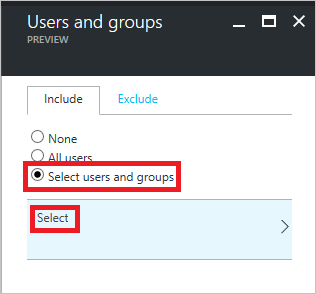

Dans la page Nouveau, effectuez les étapes suivantes :

a. Dans la section Attributions, choisissez Applications cloud.

b. Dans la page Applications cloud, cliquez sur Sélectionner les applications.

d. Sélectionnez Serveur VPN.

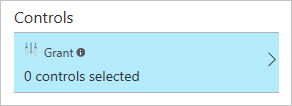

Dans la page Nouveau, pour ouvrir la page Octroyer, sélectionnez Octroyer dans la section Contrôles.

Dans la page Octroyer, effectuez les étapes suivantes :

a. Sélectionnez Exiger une authentification multifacteur.

b. Sélectionnez Sélectionner.

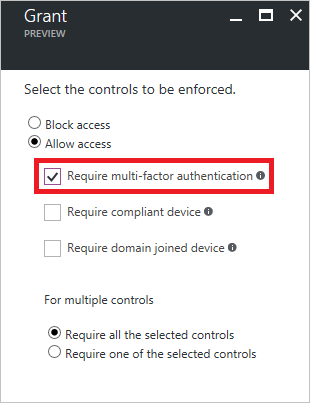

Dans la page Nouveau, sous Activer la stratégie, sélectionnez Activé.

Dans la page New page, sélectionnez Créer.

Déployer des certificats racine d’accès conditionnel sur l’annuaire AD local

Dans cette section, vous déployez un certificat racine approuvé pour l’authentification VPN sur votre AD local.

Dans la page de connectivité VPN, sélectionnez Télécharger le certificat.

Notes

L’option Télécharger le certificat base64 est disponible pour certaines configurations qui nécessitent des certificats base64 pour le déploiement.

Connectez-vous à un ordinateur joint à un domaine avec des droits d’Administrateur d’entreprise et exécutez ces commandes à partir d’une invite de commandes Administrateur pour ajouter le ou les certificats racine cloud dans le magasin Enterprise NTauth :

Notes

Pour les environnements où le serveur VPN n’est pas joint au domaine Active Directory, les certificats racine cloud doivent être ajoutés manuellement au magasin Autorités de certification racines de confiance.

Commande Description certutil -dspublish -f VpnCert.cer RootCACrée deux conteneurs Microsoft VPN root CA gen 1 sous les conteneurs CN=AIA et CN=Certification Authorities, et publie chaque certificat racine en tant que valeur sur l’attribut cACertificate des deux conteneurs Microsoft VPN root CA gen 1. certutil -dspublish -f VpnCert.cer NTAuthCACrée un conteneur CN=NTAuthCertificates sous les conteneurs CN=AIA et CN=Certification Authorities, et publie chaque certificat racine en tant que valeur sur l’attribut cACertificate du conteneur CN=NTAuthCertificates. gpupdate /forceAccélère l’ajout des certificats racines au serveur Windows et aux ordinateurs clients. Vérifiez que les certificats racines sont présents dans le magasin Enterprise NTauth et s’affichent comme approuvés :

- Connectez-vous à un serveur avec les droits d’Administrateur d'entreprise sur lequel les outils de gestion de l’autorité de certification sont installés.

Notes

Par défaut, les outils de gestion de l’autorité de certification sont installés sur les serveurs d’autorité de certification. Ils peuvent être installés sur d’autres serveurs membres dans le cadre des outils d’administration de rôle dans le Gestionnaire de serveur.

- Sur le serveur VPN, dans le menu Démarrer, entrez pkiview.msc pour ouvrir la boîte de dialogue PKI d’entreprise.

- Dans le menu Démarrer, entrez pkiview.msc pour ouvrir la boîte de dialogue PKI d’entreprise.

- Cliquez avec le bouton droit sur PKI d’entreprise et sélectionnez Gérer les conteneurs AD.

- Vérifiez que chaque certificat Microsoft VPN root CA gen 1 est présent sous :

- NTAuthCertificates

- Conteneur AIA

- Conteneur d’autorités de certification

Créer des profils VPNv2 basés sur OMA-DM sur les appareils Windows 10

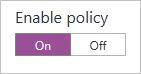

Dans cette section, vous créerez des profils VPNv2 basés sur OMA-DM en utilisant Intune pour déployer une stratégie de configuration de périphérique VPN.

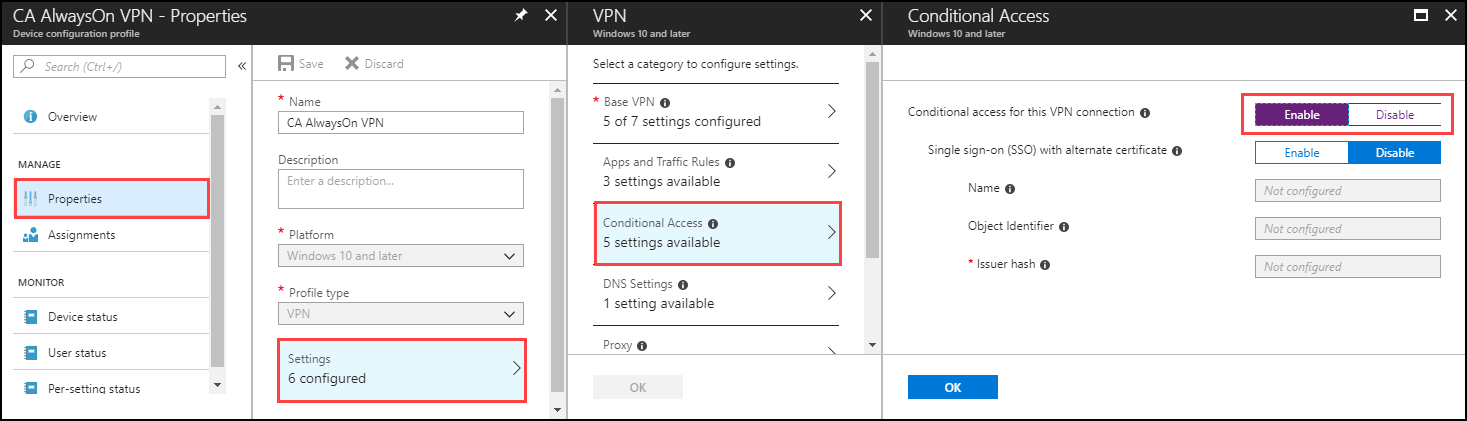

Dans le Portail Azure, sélectionnez Intune>Device Configuration>Profiles puis sélectionnez le profil VPN que vous avez créé dans Configurer le client VPN à l’aide de Intune.

Dans l’éditeur de stratégie, sélectionnez Propriétés>Paramètres>VPN de base. Étendez le Xml EAP existant pour inclure un filtre qui donne au client VPN la logique dont il a besoin pour récupérer le certificat d’accès conditionnel Microsoft Entra à partir du magasin de certificats de l’utilisateur au lieu de le laisser au hasard lui permettant d’utiliser le premier certificat découvert.

Remarque

Sans cela, le client VPN peut récupérer le certificat utilisateur émis par l’autorité de certification locale, ce qui entraîne l’échec de la connexion VPN.

Recherchez la section qui se termine par </AcceptServerName></EapType> et insérez la chaîne suivante entre ces deux valeurs pour fournir au client VPN la logique permettant de sélectionner le certificat d’accès conditionnel Microsoft Entra :

<TLSExtensions xmlns="http://www.microsoft.com/provisioning/EapTlsConnectionPropertiesV2"><FilteringInfo xmlns="http://www.microsoft.com/provisioning/EapTlsConnectionPropertiesV3"><EKUMapping><EKUMap><EKUName>AAD Conditional Access</EKUName><EKUOID>1.3.6.1.4.1.311.87</EKUOID></EKUMap></EKUMapping><ClientAuthEKUList Enabled="true"><EKUMapInList><EKUName>AAD Conditional Access</EKUName></EKUMapInList></ClientAuthEKUList></FilteringInfo></TLSExtensions>Sélectionnez le panneau Accès conditionnel et basculez Accès conditionnel pour cette connexion VPN sur Activé.

L’activation de ce paramètre modifie le paramètre <DeviceCompliance><Enabled>true</Enabled> dans le XML du profil VPNv2.

Sélectionnez OK.

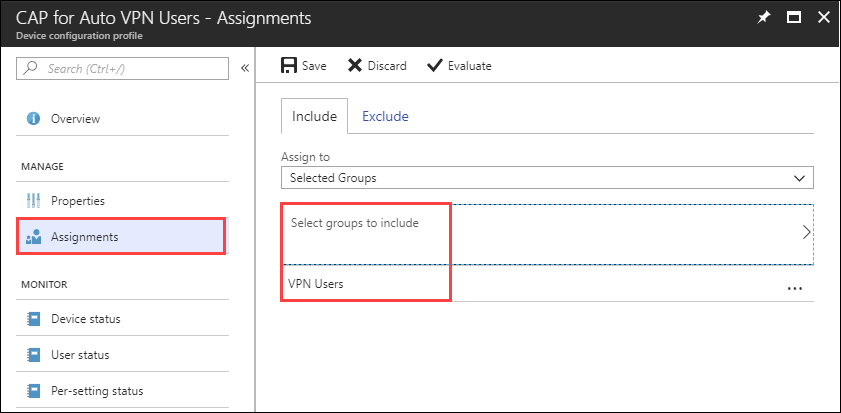

Sélectionnez Attributions, sous Inclure, sélectionnez Sélectionner les groupes à inclure.

Sélectionnez le groupe approprié qui reçoit cette stratégie, puis sélectionnez Enregistrer.

Forcer la synchronisation des stratégies MDM sur le client

Si le profil VPN n’apparaît pas sur l’appareil client, sous Paramètres\Réseau & Internet\VPN, vous pouvez forcer la synchronisation de la stratégie MDM.

Connectez-vous à un ordinateur client joint à un domaine en tant que membre du groupe Utilisateurs VPN.

Dans le menu Démarrer, entrez compte, puis appuyez sur Entrée.

Dans le volet de navigation gauche, sélectionnez Accès Professionnel ou Scolaire.

Sous Accès professionnel ou scolaire, sélectionnez Connecté à <\domaine> MDM, puis sélectionnez Informations.

Sélectionnez Synchroniser et vérifiez que le profil VPN s’affiche sous Paramètres\Réseau Internet\VPN.

Étapes suivantes

Vous avez terminé de configurer le profil VPN pour utiliser l’accès conditionnel Microsoft Entra.

Pour en savoir plus sur le fonctionnement de l’accès conditionnel avec les VPN, consultez VPN et accès conditionnel.

Pour en savoir plus sur les fonctionnalités VPN avancées, consultez Fonctionnalités VPN avancées.

Pour obtenir une vue d’ensemble du fournisseur de solutions Cloud VPNv2, consultez CSP VPNv2 : cette rubrique vous fournit une vue d’ensemble du fournisseur de solutions Cloud VPNv2.