Configurer le client SMB pour exiger le chiffrement dans Windows

À compter de Windows 11, version 24H2 et Windows Server 2025, le client SMB prend en charge le chiffrement de toutes les connexions SMB sortantes. Les administrateurs peuvent exiger que tous les serveurs de destination prennent en charge le chiffrement avec SMB 3.0 ou ultérieur. Dans cet article, apprenez comment configurer le client SMB pour exiger le chiffrement pour toutes les connexions sortantes.

Le chiffrement de toutes les connexions sortantes du client SMB impose le niveau de sécurité réseau le plus élevé et apporte une parité de gestion au signalement SMB, ce qui permet d’imposer des exigences tant au client qu’au serveur. Une fois activé, le client SMB ne se connectera pas à un serveur SMB qui ne prend pas en charge SMB 3.0 ou ultérieur, ou qui ne prend pas en charge le chiffrement SMB. Par exemple, un serveur SMB tiers peut prendre en charge SMB 3.0 mais pas le chiffrement SMB.

Le chiffrement SMB fournit une protection de bout en bout des données SMB contre les attaques d’interception et le snooping. Le client SMB peut exiger un chiffrement par lecteur mappé, par sécurisation renforcée UNC, ou sur un paramètre par machine comme décrit dans cet article. Le serveur SMB peut également exiger un chiffrement SMB par partage ou pour l’ensemble du serveur de fichiers. Pour en savoir plus sur le chiffrement SMB pour le serveur SMB et le durcissement UNC, veuillez consulter la rubrique Chiffrement SMB.

Prérequis

Avant de pouvoir configurer le client SMB pour exiger le chiffrement, vous avez besoin des éléments suivants :

- Un client SMB fonctionnant sur l’un des systèmes d’exploitation suivants.

- Windows 11, version 24H2 ou ultérieure.

- Windows Server 2025 ou ultérieur.

- Privilèges administratifs sur l’ordinateur.

- Si vous utilisez les stratégies de groupe sur un domaine, vous avez besoin de privilèges pour créer ou éditer un objet de stratégie de groupe (GPO) et le lier à l’unité organisationnelle appropriée (OU).

Configurer l’exigence de chiffrement SMB à l’aide des stratégies de groupe

Vous pouvez configurer le client SMB pour toujours exiger le chiffrement, indépendamment du serveur, du partage, du durcissement UNC ou des exigences de lecteur mappé. Un administrateur peut forcer globalement une machine Windows à utiliser le chiffrement SMB (et donc SMB 3.x) sur toutes les connexions, refusant de se connecter si le serveur SMB ne prend pas en charge l’un ou l’autre.

Conseil

Le chiffrement SMB a un surcoût associé en termes de performance et de compatibilité. Les fonctionnalités de signature SMB offrent de meilleures performances et une protection contre la falsification, mais ne fournissent pas de protection contre le snooping. Renoncer complètement au chiffrement et à la signature offre les meilleures performances mais, bien sûr, ne fournit aucune sécurité au-delà de l’autorisation de connexion et de la protection de l’intégrité pré-authentification. Le chiffrement SMB surpasse la signature SMB et fournit le même niveau de protection contre la falsification ; si votre client SMB exige une signature, le chiffrement SMB la désactive.

Vous pouvez configurer le client SMB pour exiger le chiffrement pour les connexions sortantes en utilisant les stratégies de groupe ou PowerShell.

Voici comment configurer le client SMB pour exiger le chiffrement pour toutes les connexions sortantes à l’aide des stratégies de groupe.

Pour configurer le client SMB pour exiger le chiffrement pour tous les serveurs SMB (c’est-à-dire, pour les connexions sortantes) :

- Ouvrez la Console de gestion des stratégies de groupe.

- Éditez ou créez un objet de stratégie de groupe (GPO) que vous souhaitez utiliser.

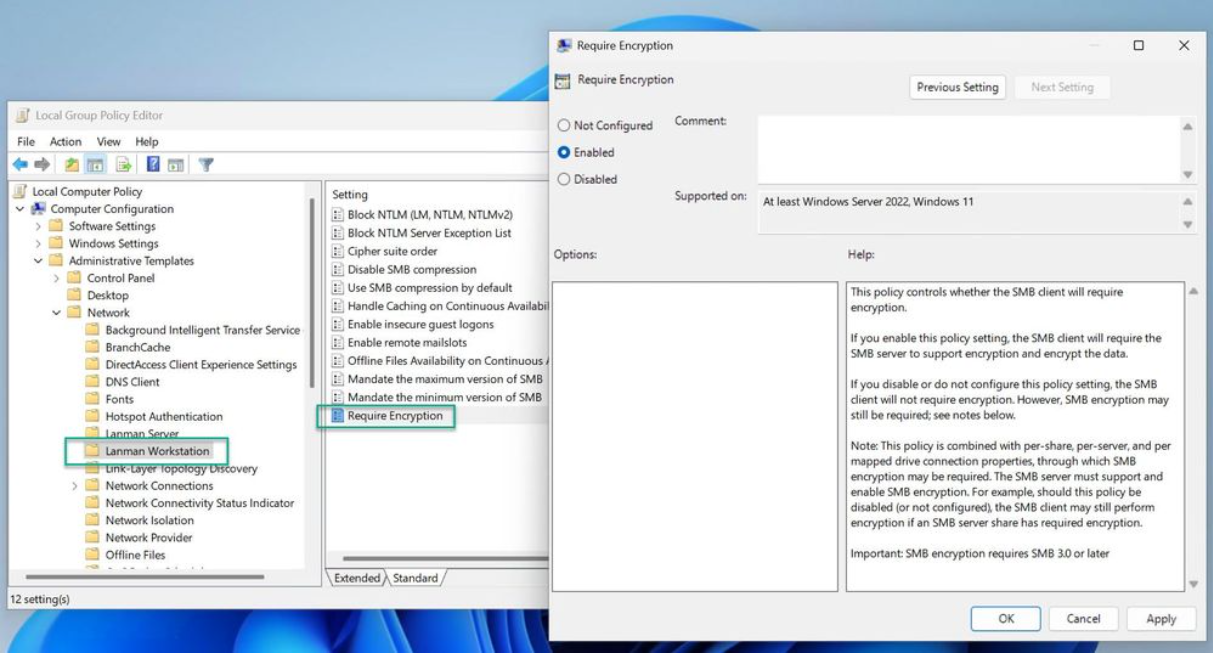

- Dans l’arborescence de la console, sélectionnez Configuration ordinateur > Modèles d’administration > Réseau > Station de travail Lanman.

- Pour le paramétrage, faites un clic droit sur Exiger un chiffrement et sélectionnez Modifier.

- Sélectionnez Activer et cliquez sur OK.

Définir la politique sur désactivé ou non configuré supprime l’exigence de chiffrement.

Important

Faites attention lors du déploiement du chiffrement SMB à l’échelle de l’organisation. Les serveurs SMB anciens, comme Windows Server 2008 R2, ne prennent pas en charge SMB 3.0. Des serveurs SMB tiers plus anciens peuvent dans certains cas prendre en charge SMB 3.0 mais pourraient ne pas prendre en charge le chiffrement.