Sécurité assistée par le silicium

En plus d’une racine de confiance matérielle moderne, il existe de nombreuses autres fonctionnalités dans les dernières puces qui renforcent le système d’exploitation contre les menaces en protégeant le processus de démarrage, en protégeant l’intégrité de la mémoire, en isolant la logique de calcul sensible à la sécurité, etc.

Noyau sécurisé

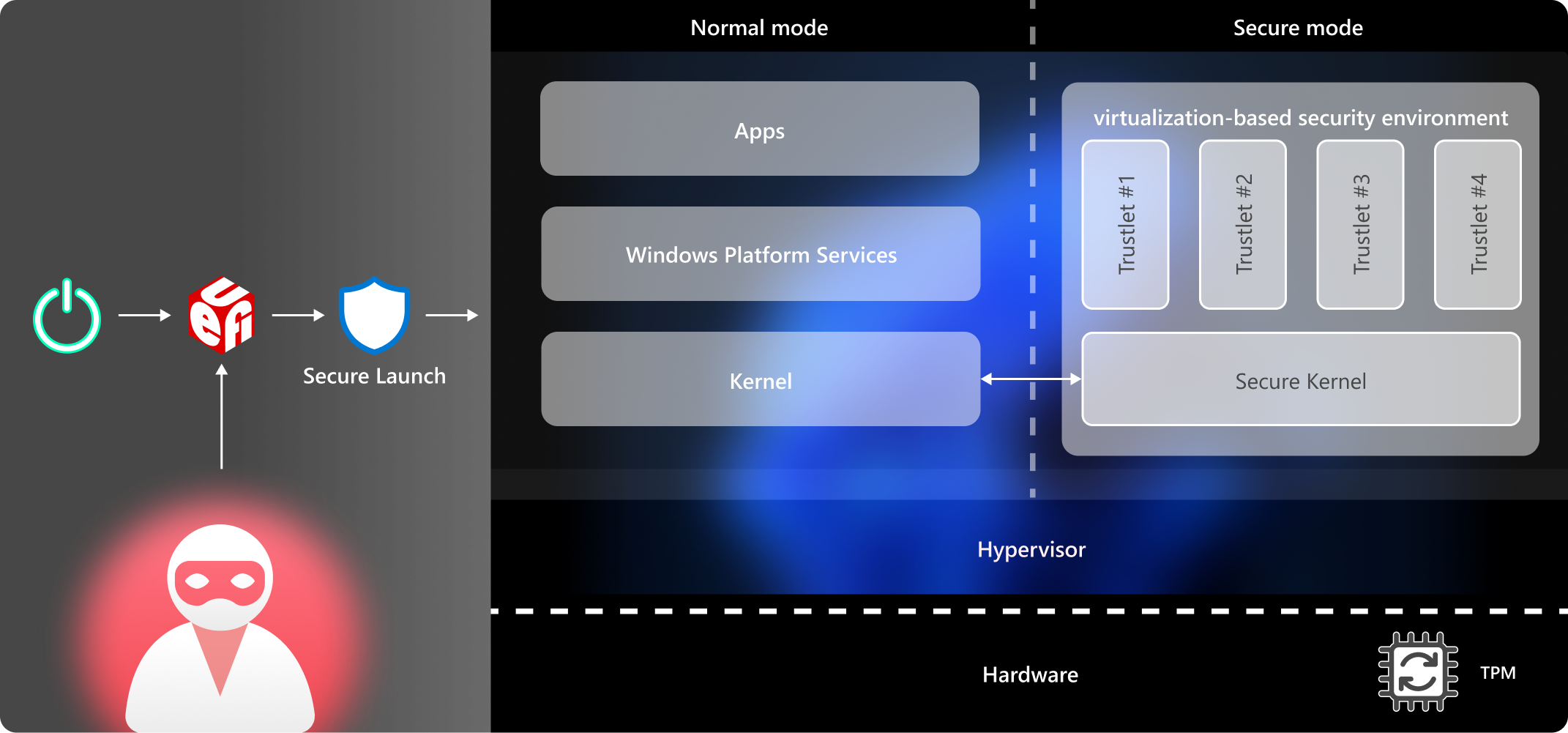

Pour sécuriser le noyau, nous avons deux fonctionnalités clés : la sécurité basée sur la virtualisation (VBS) et l’intégrité du code protégée par l’hyperviseur (HVCI). Tous les appareils Windows 11 prennent en charge HVCI et la plupart des nouveaux appareils sont fournis avec la protection VBS et HVCI activée par défaut.

La sécurité basée sur la virtualisation (VBS), également appelée isolation de cœur, est un bloc de construction critique dans un système sécurisé. VBS utilise des fonctionnalités de virtualisation matérielle pour héberger un noyau sécurisé séparé du système d’exploitation. Cela signifie que même si le système d’exploitation est compromis, le noyau sécurisé est toujours protégé. L’environnement VBS isolé protège les processus, tels que les solutions de sécurité et les gestionnaires d’informations d’identification, contre les autres processus exécutés en mémoire. Même si les programmes malveillants accèdent au noyau du système d’exploitation main, l’hyperviseur et le matériel de virtualisation empêchent les programmes malveillants d’exécuter du code non autorisé ou d’accéder aux secrets de la plateforme dans l’environnement VBS. VBS implémente le niveau de confiance virtuel 1 (VTL1), qui a des privilèges plus élevés que le niveau de confiance virtuel 0 (VTL0) implémenté dans le noyau main.

Étant donné que les VTL plus privilégiés peuvent appliquer leurs propres protections de mémoire, les VTL plus élevés peuvent protéger efficacement les zones de mémoire contre les VTL inférieures. Dans la pratique, cela permet une VTL inférieure pour protéger les régions de mémoire isolées en les sécurisant avec une VTL plus élevée. Par exemple, VTL0 peut stocker un secret dans VTL1, auquel cas seule VTL1 peut y accéder. Même si VTL0 est compromis, le secret est sécurisé.

Pour en savoir plus:

L’intégrité du code protégé par l’hyperviseur (HVCI), également appelée intégrité de la mémoire, utilise VBS pour exécuter l’intégrité du code en mode noyau (KMCI) dans l’environnement VBS sécurisé au lieu du noyau Windows main. Cela permet d’empêcher les attaques qui tentent de modifier le code en mode noyau pour des éléments tels que des pilotes. Le KMCI vérifie que tout le code du noyau est correctement signé et n’a pas été falsifié avant d’être autorisé à s’exécuter. HVCI garantit que seul le code validé peut être exécuté en mode noyau. L’hyperviseur tire parti des extensions de virtualisation du processeur pour appliquer des protections de mémoire qui empêchent les logiciels en mode noyau d’exécuter du code qui n’a pas été validé au préalable par le sous-système d’intégrité du code. HVCI protège contre les attaques courantes comme WannaCry qui s’appuient sur la possibilité d’injecter du code malveillant dans le noyau. HVCI peut empêcher l’injection de code malveillant en mode noyau, même lorsque les pilotes et autres logiciels en mode noyau présentent des bogues.

Avec les nouvelles installations de Windows 11, la prise en charge du système d’exploitation pour VBS et HVCI est activée par défaut pour tous les appareils qui remplissent les conditions préalables.

Pour en savoir plus:

- Activer la protection basée sur la virtualisation de l'intégrité du code

- Intégrité du code protégée par l’hyperviseur (HVCI)

Protection de pile appliquée par le matériel.

La protection de pile appliquée par le matériel intègre des logiciels et du matériel pour une défense moderne contre les cybermenaces telles que la corruption de la mémoire et les attaques zero-day. Basée sur la technologie d’application de flux de contrôle (CET) d’Intel et d’AMD Shadow Stacks, la protection de pile appliquée par le matériel est conçue pour protéger contre les techniques d’exploitation qui tentent de détourner les adresses de retour sur la pile.

Le code d’application inclut une pile de traitement de programme que les pirates tentent de corrompre ou d’interrompre dans un type d’attaque appelé pile smashing. Lorsque des défenses comme la protection de l’espace exécutable ont commencé à contrecarrer de telles attaques, les pirates informatiques se sont tournés vers de nouvelles méthodes telles que la programmation orientée retour. La programmation orientée retour, une forme de casse de pile avancée, peut contourner les défenses, détourner la pile de données et finalement forcer un appareil à effectuer des opérations nuisibles. Pour vous protéger contre ces attaques de détournement de flux de contrôle, le noyau Windows crée une « pile d’ombres » distincte pour les adresses de retour. Windows 11 étend les fonctionnalités de protection de la pile pour assurer la prise en charge du mode utilisateur et du mode noyau.

Pour en savoir plus:

- Présentation de la protection de la pile appliquée par le matériel

- Conseils pour les développeurs pour la protection de pile appliquée par le matériel

Protection de l’accès direct à la mémoire (DMA) du noyau

Windows 11 protège contre les menaces physiques telles que les attaques d’accès direct à la mémoire (DMA). Les périphériques PCIe (Peripheral Component Interconnect Express) enfichables à chaud tels que Thunderbolt, USB4 et CFexpress permettent aux utilisateurs d’attacher de nouvelles classes de périphériques externes, y compris des cartes graphiques ou d’autres périphériques PCI, à leurs PC avec la facilité plug-and-play d’USB. Étant donné que les ports pci hot-plug sont externes et facilement accessibles, les PC sont vulnérables aux attaques DMA par lecteur. La protection d’accès à la mémoire (également appelée protection DMA du noyau) protège contre ces attaques en empêchant les périphériques externes d’obtenir un accès non autorisé à la mémoire. Les attaques DMA drive-by se produisent généralement rapidement lorsque le propriétaire du système n’est pas présent. Les attaques sont effectuées à l’aide d’outils d’attaque simples ou modérés créés avec du matériel et des logiciels abordables et prêts à l’emploi qui ne nécessitent pas le désassemblement du PC. Par exemple, un propriétaire de PC peut quitter un appareil pour une pause café rapide. Pendant ce temps, un attaquant branche un outil externe dans un port pour voler des informations ou injecter du code qui lui donne le contrôle à distance sur les PC, y compris la possibilité de contourner l’écran de verrouillage. Avec la protection d’accès à la mémoire intégrée et activée, Windows 11 est protégé contre les attaques physiques partout où les gens travaillent.

Pour en savoir plus:

PC à cœur sécurisé

Le rapport signaux de sécurité de mars 2021 a révélé que plus de 80 % des entreprises ont subi au moins une attaque de microprogramme au cours des deux dernières années. Pour les clients des secteurs sensibles aux données tels que les services financiers, le secteur public et la santé, Microsoft a travaillé avec des partenaires OEM pour proposer une catégorie spéciale d’appareils appelée PC à cœur sécurisé (SCPC). Les appareils sont fournis avec des mesures de sécurité supplémentaires activées au niveau de la couche de microprogramme, ou cœur de l’appareil, qui sous-tend Windows.

Les PC à cœur sécurisé aident à prévenir les attaques de programmes malveillants et à réduire les vulnérabilités du microprogramme en lançant dans un état propre et approuvé au démarrage avec une racine de confiance appliquée par le matériel. La sécurité basée sur la virtualisation est activée par défaut. Avec la mémoire système de protection intégrée de l’intégrité du code protégée par l’hyperviseur (HVCI), les PC à cœur sécurisé garantissent que tout le code exécutable du noyau est signé uniquement par des autorités connues et approuvées. Les PC à cœur sécurisé protègent également contre les menaces physiques telles que les attaques d’accès direct à la mémoire (DMA) avec la protection DMA du noyau.

Les PC à cœur sécurisé fournissent plusieurs couches de protection robuste contre les attaques matérielles et de microprogrammes. Les attaques de programmes malveillants sophistiqués peuvent généralement tenter d’installer des « bootkits » ou des « rootkits » sur le système pour échapper à la détection et obtenir la persistance. Ce logiciel malveillant peut s’exécuter au niveau du microprogramme avant le chargement de Windows ou pendant le processus de démarrage de Windows lui-même, ce qui permet au système de commencer avec le niveau de privilège le plus élevé. Étant donné que les sous-systèmes critiques de Windows tirent parti de la sécurité basée sur la virtualisation, la protection de l’hyperviseur devient de plus en plus importante. Pour vous assurer qu’aucun microprogramme ou logiciel non autorisé ne peut démarrer avant le chargeur de démarrage Windows, les PC Windows s’appuient sur la norme de démarrage sécurisé UEFI (Unified Extensible Firmware Interface), une fonctionnalité de sécurité de base de tous les PC Windows 11. Le démarrage sécurisé permet de s’assurer que seuls les microprogrammes et logiciels autorisés avec des signatures numériques approuvées peuvent s’exécuter. En outre, les mesures de tous les composants de démarrage sont stockées en toute sécurité dans le module de plateforme sécurisée pour aider à établir un journal d’audit non répudiable du démarrage appelé racine statique de confiance pour la mesure (SRTM).

Des milliers de fournisseurs de PC produisent de nombreux modèles d’appareils avec divers composants de microprogramme UEFI, ce qui crée à son tour un nombre incroyablement élevé de signatures et de mesures SRTM au démarrage. Étant donné que ces signatures et mesures sont intrinsèquement approuvées par le démarrage sécurisé, il peut être difficile de limiter la confiance à ce qui est nécessaire pour démarrer sur un appareil spécifique. Traditionnellement, les listes de blocage et les listes d’autorisation étaient les deux techniques main utilisées pour limiter la confiance, et elles continuent à se développer si les appareils s’appuient uniquement sur des mesures SRTM.

Dans les PC à cœur sécurisé, System Guard lancement sécurisé protège le démarrage avec une technologie appelée Dynamic Root of Trust for Measurement (DRTM). Avec DRTM, le système suit initialement le processus de démarrage sécurisé UEFI normal. Toutefois, avant de lancer, le système entre dans un état approuvé contrôlé par le matériel qui force le ou les processeurs à descendre un chemin de code sécurisé par le matériel. Si un rootkit ou un bootkit de programme malveillant a contourné le démarrage sécurisé UEFI et réside en mémoire, DRTM l’empêche d’accéder aux secrets et au code critique protégé par l’environnement de sécurité basé sur la virtualisation. La technologie FASR (Firmware Attack Surface Reduction) peut être utilisée à la place de DRTM sur les appareils pris en charge, tels que Microsoft Surface.

L’isolation du mode de gestion du système (SMM) est un mode d’exécution dans les processeurs x86 qui s’exécute avec un privilège effectif plus élevé que l’hyperviseur. SMM complète les protections fournies par DRTM en aidant à réduire la surface d’attaque. En s’appuyant sur les fonctionnalités fournies par les fournisseurs de silicium comme Intel et AMD, l’isolation SMM applique des stratégies qui implémentent des restrictions telles que l’empêchement du code SMM d’accéder à la mémoire du système d’exploitation. La stratégie d’isolation SMM est incluse dans le cadre des mesures DRTM qui peuvent être envoyées à un vérificateur comme Microsoft Azure Remote Attestation.

Pour en savoir plus:

- Mesure de racine de confiance dynamique et isolation SMM

- Protection du microprogramme pc à cœur sécurisé

Verrou de configuration à cœur sécurisé

Dans de nombreuses organisations, les administrateurs informatiques appliquent des stratégies sur leurs appareils d’entreprise pour protéger le système d’exploitation et maintenir les appareils dans un état conforme en empêchant les utilisateurs de modifier les configurations et de créer une dérive de configuration. La dérive de configuration se produit lorsque les utilisateurs disposant de droits d’administrateur local modifient les paramètres et désynchronisent l’appareil avec les stratégies de sécurité. Les appareils dans un état non conforme peuvent être vulnérables jusqu’à la synchronisation suivante, lorsque la configuration est réinitialisée avec la solution de gestion des appareils mobiles (GPM). Le verrou de configuration à cœur sécurisé (verrou de configuration) est une fonctionnalité SCPC (Secured-core PC) qui empêche les utilisateurs d’apporter des modifications indésirables aux paramètres de sécurité. Avec le verrouillage de configuration, le système d’exploitation surveille les clés de Registre prises en charge et revient à l’état SCPC souhaité par le service informatique en quelques secondes après la détection d’une dérive.

Pour en savoir plus: