Guide de déploiement de l’approbation Kerberos cloud

Cet article décrit Windows Hello Entreprise fonctionnalités ou scénarios qui s’appliquent à :

-

Type de déploiement :hybride

-

Type d’approbation :

-

Type de jointure : Microsoft Entra rejoindre

, Microsoft Entra la jointure

hybride

Conditions préalables

Avant de commencer le déploiement, passez en revue les exigences décrites dans l’article Planifier un déploiement Windows Hello Entreprise.

Vérifiez que les conditions suivantes sont remplies avant de commencer :

Important

Lorsque vous implémentez le modèle de déploiement d’approbation Kerberos cloud, vous devez vous assurer que vous disposez d’un nombre suffisant de contrôleurs de domaine en lecture-écriture dans chaque site Active Directory où les utilisateurs s’authentifieront avec Windows Hello Entreprise. Pour plus d’informations, consultez Planification de la capacité pour Active Directory.

Étapes de déploiement

Une fois les conditions préalables remplies, le déploiement de Windows Hello Entreprise comprend les étapes suivantes :

Déployer Microsoft Entra Kerberos

Si vous avez déjà déployé l’authentification unique locale pour la connexion par clé de sécurité sans mot de passe, Microsoft Entra Kerberos est déjà déployé dans votre organization. Vous n’avez pas besoin de redéployer ou de modifier votre déploiement Kerberos Microsoft Entra existant pour prendre en charge Windows Hello Entreprise, et vous pouvez passer à la section Configurer les paramètres de stratégie Windows Hello Entreprise.

Si vous n’avez pas déployé Microsoft Entra Kerberos, suivez les instructions de la documentation Activer la connexion par clé de sécurité sans mot de passe. Cette page contient des informations sur l’installation et l’utilisation du module PowerShell Microsoft Entra Kerberos. Utilisez le module pour créer un objet serveur Kerberos Microsoft Entra pour les domaines où vous souhaitez utiliser Windows Hello Entreprise approbation Kerberos cloud.

Microsoft Entra l’authentification d’approbation Kerberos et cloud Kerberos

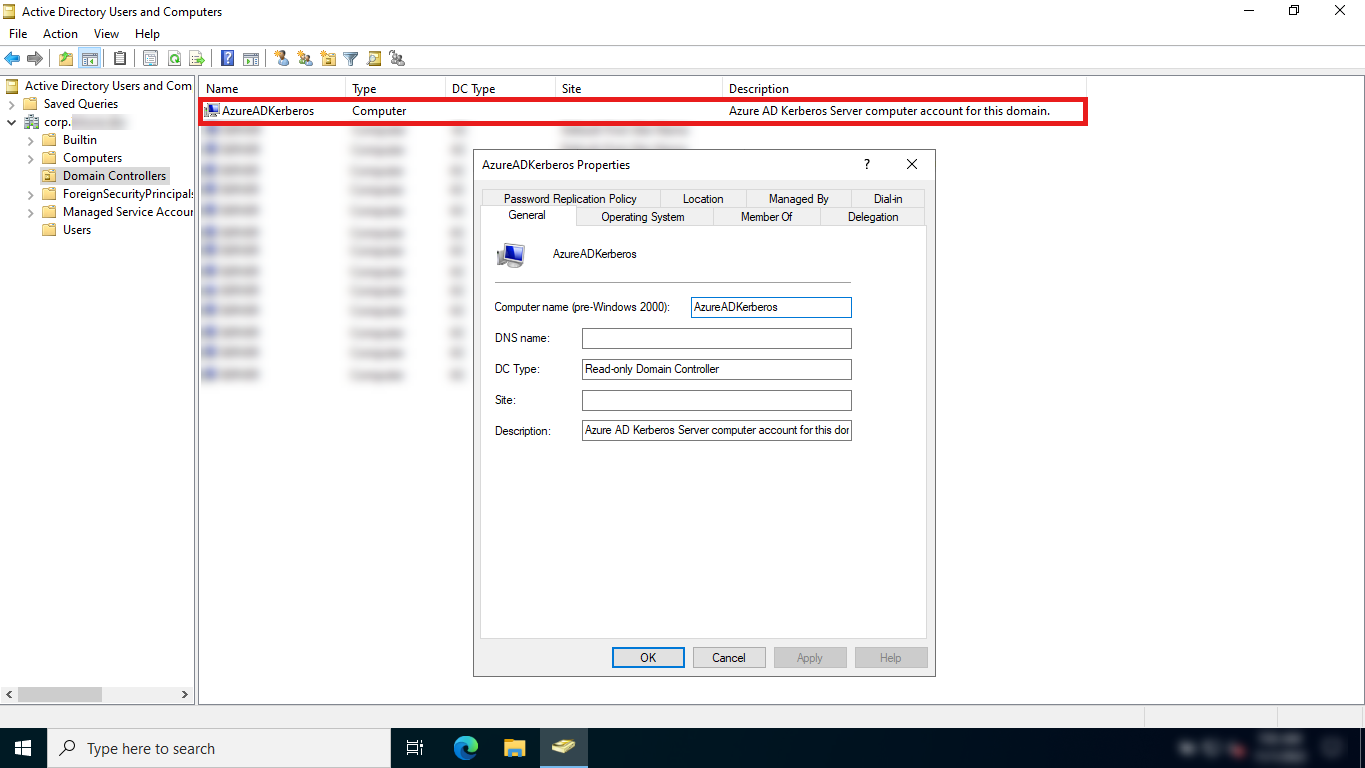

Quand Microsoft Entra Kerberos est activé dans un domaine Active Directory, un objet ordinateur AzureADKerberos est créé dans le domaine. Cet objet :

Apparaît sous la forme d’un objet de contrôleur de domaine (RODC) en lecture seule, mais n’est associé à aucun serveur physique

Est utilisé uniquement par Microsoft Entra ID pour générer des TGT pour le domaine Active Directory

Remarque

Des règles et restrictions similaires utilisées pour les contrôleurs de domaine en ligne s’appliquent à l’objet ordinateur AzureADKerberos. Par exemple, les utilisateurs qui sont des membres directs ou indirects de groupes de sécurité intégrés privilégiés ne peuvent pas utiliser l’approbation Kerberos cloud.

Pour plus d’informations sur le fonctionnement de Microsoft Entra Kerberos avec Windows Hello Entreprise confiance Kerberos cloud, consultez Windows Hello Entreprise présentation technique approfondie de l’authentification.

Remarque

La stratégie de réplication de mot de passe par défaut configurée sur l’objet ordinateur AzureADKerberos ne permet pas de signer des comptes à privilèges élevés sur des ressources locales avec une approbation Kerberos cloud ou des clés de sécurité FIDO2.

En raison des vecteurs d’attaque possibles de Microsoft Entra ID vers Active Directory, il n’est pas recommandé de débloquer ces comptes en assouplissant la stratégie de réplication de mot de passe de l’objet CN=AzureADKerberos,OU=Domain Controllers,<domain-DN>ordinateur .

Configurer les paramètres de stratégie Windows Hello Entreprise

Après avoir configuré l’objet Kerberos Microsoft Entra, Windows Hello pour les entreprises doit être activé et configuré pour utiliser l’approbation Kerberos cloud. Deux paramètres de stratégie sont nécessaires pour configurer Windows Hello Entreprise dans un modèle d’approbation Kerberos cloud :

Un autre paramètre de stratégie facultatif, mais recommandé, est :

Important

Si la stratégie Utiliser le certificat pour l’authentification locale est activée, l’approbation de certificat est prioritaire sur l’approbation Kerberos cloud. Vérifiez que cette stratégie n’est pas configurée sur les machines pour lesquelles vous souhaitez activer l’approbation Kerberos cloud.

Les instructions suivantes expliquent comment configurer vos appareils à l’aide de Microsoft Intune ou d’une stratégie de groupe (GPO).

Remarque

Consultez l’article Configurer Windows Hello Entreprise à l’aide de Microsoft Intune pour en savoir plus sur les différentes options offertes par Microsoft Intune pour configurer Windows Hello Entreprise.

Si la stratégie Intune à l’échelle du locataire est activée et configurée en fonction de vos besoins, vous devez uniquement activer le paramètre de stratégie Utiliser l’approbation cloud pour l’authentification locale. Sinon, les deux paramètres doivent être configurés.

Pour configurer des appareils avec Microsoft Intune, créez une stratégie de catalogue Paramètres et utilisez les paramètres suivants :

| Catégorie | Nom du paramètre | Valeur |

|---|---|---|

| Windows Hello Entreprise | Utiliser Windows Hello Entreprise | true |

| Windows Hello Entreprise | Utiliser l’approbation cloud pour l’authentification locale | Activé |

| Windows Hello Entreprise | Exiger un appareil de sécurité | true |

Affectez la stratégie à un groupe qui contient en tant que membres les appareils ou les utilisateurs que vous souhaitez configurer.

Vous pouvez également configurer des appareils à l’aide d’une stratégie personnalisée avec le csp PassportForWork.

| Paramètre |

|---|

-

OMA-URI :./Device/Vendor/MSFT/PassportForWork/{TenantId}/Policies/UsePassportForWork- Type de données: bool- Valeur: True |

-

OMA-URI :./Device/Vendor/MSFT/PassportForWork/{TenantId}/Policies/UseCloudTrustForOnPremAuth- Type de données: bool- Valeur: True |

-

OMA-URI :./Device/Vendor/MSFT/PassportForWork/{TenantId}/Policies/RequireSecurityDevice- Type de données: bool- Valeur: True |

Si vous déployez Windows Hello Entreprise configuration à l’aide de stratégie de groupe et de Intune, les paramètres de stratégie de groupe sont prioritaires et les paramètres Intune sont ignorés. Pour plus d’informations sur les conflits de stratégie, consultez Conflits de stratégie provenant de plusieurs sources de stratégie.

D’autres paramètres de stratégie peuvent être configurés pour contrôler le comportement de Windows Hello Entreprise. Pour plus d’informations, consultez paramètres de stratégie Windows Hello Entreprise.

S’inscrire à Windows Hello Entreprise

Le processus d’approvisionnement Windows Hello Entreprise commence immédiatement après la connexion d’un utilisateur, si les vérifications préalables réussissent. Windows Hello Entreprise’approbation Kerberos cloud ajoute une case activée requise pour Microsoft Entra appareils joints hybrides lorsque l’approbation Kerberos cloud est activée par la stratégie.

Vous pouvez déterminer la status de la configuration requise case activée en affichant le journal d’administration De l’inscription des appareils utilisateur sous Journaux> des applications et des servicesMicrosoft>Windows.

Ces informations sont également disponibles à l’aide de la dsregcmd.exe /status commande à partir d’une console. Pour plus d’informations, consultez dsregcmd.

Le prérequis d’approbation Kerberos cloud case activée détecte si l’utilisateur a un TGT partiel avant d’autoriser le démarrage de l’approvisionnement. L’objectif de cette case activée est de vérifier si Microsoft Entra Kerberos est configuré pour le domaine et le locataire de l’utilisateur. Si Microsoft Entra Kerberos est configuré, l’utilisateur reçoit un TGT partiel lors de la connexion avec l’une de ses autres méthodes de déverrouillage. Cette case activée a trois états : Oui, Non et Non testé. L’état Non testé est signalé si l’approbation Kerberos cloud n’est pas appliquée par la stratégie ou si l’appareil est Microsoft Entra joint.

Remarque

La case activée préalable de l’approbation Kerberos cloud n’est pas effectuée sur Microsoft Entra appareils joints. Si Microsoft Entra Kerberos n’est pas provisionné, un utilisateur sur un appareil Microsoft Entra joint pourra toujours se connecter, mais n’aura pas d’authentification unique sur les ressources locales sécurisées par Active Directory.

Expérience de l'utilisateur

Une fois qu’un utilisateur s’est connecté, le processus d’inscription Windows Hello Entreprise commence :

- Si l’appareil prend en charge l’authentification biométrique, l’utilisateur est invité à configurer un mouvement biométrique. Ce mouvement peut être utilisé pour déverrouiller l’appareil et s’authentifier auprès des ressources qui nécessitent Windows Hello Entreprise. L’utilisateur peut ignorer cette étape s’il ne souhaite pas configurer un mouvement biométrique

- L’utilisateur est invité à utiliser Windows Hello avec le compte organization. L’utilisateur sélectionne OK

- Le flux d’approvisionnement passe à la partie d’authentification multifacteur de l’inscription. L’approvisionnement informe l’utilisateur qu’il tente activement de contacter l’utilisateur via sa forme configurée d’authentification multifacteur. Le processus d’approvisionnement ne se poursuit pas tant que l’authentification n’a pas réussi, échoué ou expiré. Un échec ou un délai d’expiration de l’authentification multifacteur entraîne une erreur et demande à l’utilisateur de réessayer

- Après une authentification multifacteur réussie, le flux d’approvisionnement demande à l’utilisateur à créer et de valider un code confidentiel. Ce code confidentiel doit respecter toutes les stratégies de complexité du code confidentiel configurées sur l’appareil

- Le reste de l’approvisionnement inclut la demande, par Windows Hello Entreprise, d'une paire de clés asymétriques pour l’utilisateur, de préférence à partir du module TPM (ou requis si définie explicitement via la stratégie). Une fois la paire de clés acquise, Windows communique avec le fournisseur d’identité pour inscrire la clé publique. Une fois l’inscription de clé terminée, Windows Hello Entreprise provisionnement informe l’utilisateur qu’il peut utiliser son code confidentiel pour se connecter. L’utilisateur peut fermer l’application d’approvisionnement et accéder à son bureau

Une fois qu’un utilisateur a terminé l’inscription avec l’approbation Kerberos cloud, le mouvement Windows Hello peut être utilisé immédiatement pour la connexion. Sur un appareil joint Microsoft Entra hybride, la première utilisation du code confidentiel nécessite une visibilité directe sur un contrôleur de domaine. Une fois que l’utilisateur se connecte ou se déverrouille avec le contrôleur de domaine, la connexion mise en cache peut être utilisée pour les déverrouillages suivants sans connexion réseau ou ligne de vue.

Après l’inscription, Microsoft Entra Connect synchronise la clé de l’utilisateur entre Microsoft Entra ID et Active Directory.

Diagrammes de séquence

Pour mieux comprendre les flux d’approvisionnement, passez en revue les diagrammes de séquence suivants en fonction du type de jointure d’appareil et d’authentification :

- Provisionnement pour les appareils joints Microsoft Entra avec l’authentification managée

- Approvisionnement d’appareils joints Microsoft Entra avec authentification fédérée

- Provisionnement dans un modèle de déploiement d’approbation Kerberos cloud avec authentification managée

Pour mieux comprendre les flux d’authentification, consultez le diagramme de séquence suivant :

Migrer du modèle de déploiement d’approbation de clés vers l’approbation Kerberos cloud

Si vous avez déployé Windows Hello Entreprise à l’aide du modèle d’approbation de clé et que vous souhaitez migrer vers le modèle d’approbation Kerberos cloud, procédez comme suit :

- Configurer Microsoft Entra Kerberos dans votre environnement hybride

- Activer l’approbation Kerberos cloud via stratégie de groupe ou Intune

- Pour Microsoft Entra appareils joints, déconnectez-vous et connectez-vous à l’appareil à l’aide de Windows Hello Entreprise

Remarque

Pour Microsoft Entra appareils joints hybrides, les utilisateurs doivent effectuer la première connexion avec de nouvelles informations d’identification tout en ayant une visibilité directe sur un contrôleur de domaine.

Migrer du modèle de déploiement d’approbation de certificat vers l’approbation Kerberos cloud

Important

Il n’existe aucun chemin de migration direct d’un déploiement d’approbation de certificat vers un déploiement d’approbation Kerberos cloud. Le conteneur Windows Hello doit être supprimé avant de pouvoir migrer vers l’approbation Kerberos cloud.

Si vous avez déployé Windows Hello Entreprise à l’aide du modèle d’approbation de certificat et que vous souhaitez utiliser le modèle d’approbation Kerberos cloud, vous devez redéployer Windows Hello Entreprise en procédant comme suit :

- Désactiver la stratégie d’approbation de certificat

- Activer l’approbation Kerberos cloud via stratégie de groupe ou Intune

- Supprimer les informations d’identification d’approbation de certificat à l’aide de la commande

certutil.exe -deletehellocontainerdu contexte utilisateur - Déconnectez-vous et reconnectez-vous

- Approvisionner Windows Hello Entreprise à l’aide d’une méthode de votre choix

Remarque

Pour Microsoft Entra appareils joints hybrides, les utilisateurs doivent effectuer la première connexion avec de nouvelles informations d’identification tout en ayant une vue directe sur un contrôleur de domaine.

Forum Aux Questions

Pour obtenir la liste des questions fréquemment posées sur Windows Hello Entreprise approbation Kerberos cloud, consultez Windows Hello Entreprise Forum aux questions.

Scénarios non pris en charge

Les scénarios suivants ne sont pas pris en charge avec Windows Hello Entreprise confiance Kerberos cloud :

- Scénarios RDP/VDI utilisant les informations d’identification fournies (RDP/VDI peut être utilisé avec Remote Credential Guard ou si un certificat est inscrit dans le conteneur Windows Hello Entreprise)

- Utilisation de l’approbation Kerberos cloud pour l’exécution en tant que

- Connexion avec l’approbation Kerberos cloud sur un appareil joint Microsoft Entra hybride sans connexion préalable avec une connectivité DC