Services de carte à puce et Bureau à distance

Cette rubrique destinée aux professionnels de l’informatique décrit le comportement des services Bureau à distance lorsque vous implémentez une connexion intelligente carte.

La logique de redirection smart carte et l’API WinSCard sont combinées pour prendre en charge plusieurs sessions redirigées en un seul processus.

La prise en charge de smart carte est nécessaire pour activer de nombreux scénarios de services Bureau à distance. Par exemple :

- Utilisation du changement rapide d’utilisateur ou des services Bureau à distance. Un utilisateur n’est pas en mesure d’établir une connexion Bureau à distance intelligente carte redirigée. Autrement dit, la tentative de connexion n’aboutit pas dans le basculement rapide de l’utilisateur ou à partir d’une session des services Bureau à distance

- Activation du système de fichiers EFS (Encrypting File System) pour localiser le lecteur carte intelligent de l’utilisateur à partir du processus de l’autorité de sécurité locale (LSA) dans basculement rapide de l’utilisateur ou dans une session des services Bureau à distance. Si EFS n’est pas en mesure de localiser le lecteur ou le certificat smart carte, EFS ne peut pas déchiffrer les fichiers utilisateur

Redirection des services Bureau à distance

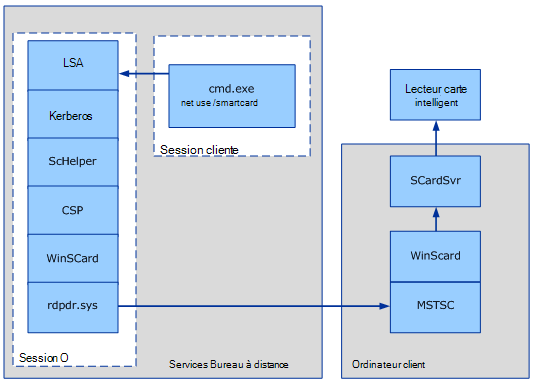

Dans un scénario Bureau à distance, un utilisateur utilise un serveur distant pour exécuter des services, et le carte intelligent est local sur l’ordinateur utilisé par l’utilisateur. Dans un scénario de connexion carte intelligente, le service smart carte sur le serveur distant redirige vers le lecteur smart carte connecté à l’ordinateur local sur lequel l’utilisateur tente de se connecter.

Redirection du Bureau à distance

Remarques sur le modèle de redirection :

- Ce scénario est une session de connexion à distance sur un ordinateur disposant des services Bureau à distance. Dans la session à distance (étiquetée session cliente), l’utilisateur s’exécute

net use /smartcard - Les flèches représentent le flux du code confidentiel après que l’utilisateur a saisi le code confidentiel à l’invite de commandes jusqu’à ce qu’il atteigne le carte intelligent de l’utilisateur dans un lecteur carte intelligent connecté à l’ordinateur client de connexion Bureau à distance (RDC)

- L’authentification est effectuée par l’authentification LSA dans la session 0

- Le traitement CryptoAPI est effectué dans l’ALS (

lsass.exe). Cela est possible, car le redirecteur RDP (rdpdr.sys) autorise le contexte par session, plutôt que par processus - La bibliothèque ScHelper est un wrapper CryptoAPI spécifique au protocole Kerberos.

- La décision de redirection est prise sur la base d’un contexte de carte intelligent, en fonction de la session du thread qui effectue l’appel

SCardEstablishContext

Expérience d’authentification unique du serveur hôte de session Bureau à distance

Dans le cadre de la conformité aux critères communs, le client RDC doit être configurable pour utiliser le Gestionnaire d’informations d’identification afin d’acquérir et d’enregistrer le mot de passe de l’utilisateur ou le code pin carte intelligent. La conformité aux critères communs exige que les applications n’aient pas d’accès direct au mot de passe ou au code confidentiel de l’utilisateur.

La conformité aux critères communs exige spécifiquement que le mot de passe ou le code confidentiel ne laisse jamais l’ASE non chiffré. Un scénario distribué doit autoriser le mot de passe ou le code confidentiel à voyager entre un LSA approuvé et un autre, et il ne peut pas être non chiffré pendant le transit.

Lorsque l’authentification unique (SSO) activée pour smart carte est utilisée pour les sessions des services Bureau à distance, les utilisateurs doivent toujours se connecter pour chaque nouvelle session des services Bureau à distance. Toutefois, l’utilisateur n’est pas invité à entrer un code confidentiel plusieurs fois pour établir une session des services Bureau à distance. Par exemple, une fois que l’utilisateur double-clique sur une icône de document Microsoft Word qui se trouve sur un ordinateur distant, l’utilisateur est invité à entrer un code confidentiel. Ce code pin est envoyé à l’aide d’un canal sécurisé que le fournisseur de services partagés d’informations d’identification a établi. Le code pin est routé vers le client RDC via le canal sécurisé et envoyé à Winlogon. L’utilisateur ne reçoit pas d’invites supplémentaires pour le code confidentiel, sauf si le code confidentiel est incorrect ou qu’il y a des échecs liés au carte intelligent.

Services Bureau à distance et connexion intelligente carte

Les services Bureau à distance permettent aux utilisateurs de se connecter avec un carte intelligent en entrant un code confidentiel sur l’ordinateur client RDC et en l’envoyant au serveur hôte de session Bureau à distance d’une manière similaire à l’authentification basée sur le nom d’utilisateur et le mot de passe.

En outre, les paramètres de stratégie de groupe spécifiques aux services Bureau à distance doivent être activés pour la connexion intelligente basée sur carte.

Pour activer la connexion smart carte à un serveur hôte de session Bureau à distance (hôte de session Bureau à distance), le certificat du centre de distribution de clés (KDC) doit être présent sur l’ordinateur client RDC. Si l’ordinateur n’est pas dans le même domaine ou le même groupe de travail, la commande suivante peut être utilisée pour déployer le certificat :

certutil.exe -dspublish NTAuthCA "DSCDPContainer"

Le DSCDPContainer nom commun (CN) est généralement le nom de l’autorité de certification.

Exemple :

certutil -dspublish NTAuthCA <CertFile> "CN=NTAuthCertificates,CN=Public Key Services,CN=Services,CN=Configuration,DC=engineering,DC=contoso,DC=com"

Pour plus d’informations sur cette option pour l’outil en ligne de commande, consultez -dsPublish.

Services Bureau à distance et connexion carte intelligente entre les domaines

Pour activer l’accès à distance aux ressources d’une entreprise, le certificat racine du domaine doit être approvisionné sur le carte intelligent. À partir d’un ordinateur joint à un domaine, exécutez la commande suivante sur la ligne de commande :

certutil.exe -scroots update

Pour plus d’informations sur cette option pour l’outil en ligne de commande, consultez -SCRoots.

Pour les services Bureau à distance entre domaines, le certificat KDC du serveur hôte de session Bureau à distance doit également être présent dans le magasin NTAUTH de l’ordinateur client. Pour ajouter le magasin, exécutez la commande suivante sur la ligne de commande :

certutil -addstore -enterprise NTAUTH <CertFile>

Où CertFile est le certificat racine de l’émetteur du certificat KDC.

Pour plus d’informations sur cette option pour l’outil en ligne de commande, consultez -addstore.

Remarque

Pour vous connecter avec un carte intelligent à partir d’un ordinateur qui n’est pas joint à un domaine, le carte intelligent doit contenir la certification racine du contrôleur de domaine. Un canal sécurisé d’infrastructure à clé publique (PKI) ne peut pas être établi sans la certification racine du contrôleur de domaine.

La connexion aux services Bureau à distance dans un domaine fonctionne uniquement si l’UPN dans le certificat utilise la forme suivante : <ClientName>@<DomainDNSName>.

L’UPN dans le certificat doit inclure un domaine qui peut être résolu. Sinon, le protocole Kerberos ne peut pas déterminer le domaine à contacter. Vous pouvez résoudre ce problème en activant les indicateurs de domaine X509 des objets de stratégie de groupe. Pour plus d’informations sur ce paramètre, consultez Stratégie de groupe de carte à puce et Paramètres du Registre.