Outils du Pare-feu Windows

Windows propose différents outils pour afficher les status et configurer le Pare-feu Windows. Tous les outils interagissent avec les mêmes services sous-jacents, mais offrent différents niveaux de contrôle sur ces services :

- Sécurité Windows

- Panneau de configuration,

- pare-feu Windows Defender avec sécurité avancée (WFAS)

- Fournisseur de services de configuration (CSP)

- Outils en ligne de commande

Remarque

Pour modifier la configuration du Pare-feu Windows sur un appareil, vous devez disposer de droits d’administration.

Sécurité Windows

L’application Sécurité Windows peut être utilisée pour afficher le pare-feu Windows status et accéder aux outils avancés pour la configurer. Sélectionnez DÉMARRER, tapez Windows Security, puis appuyez sur Entrée. Une fois Sécurité Windows ouvert, sélectionnez l’onglet Pare-feu & protection réseau. Vous pouvez également utiliser le raccourci suivant :

Panneau de configuration,

L’applet Panneau de configuration pare-feu Windows Defender fournit des fonctionnalités de base pour configurer le Pare-feu Windows. Sélectionnez DÉMARRER, tapez firewall.cpl, puis appuyez sur Entrée.

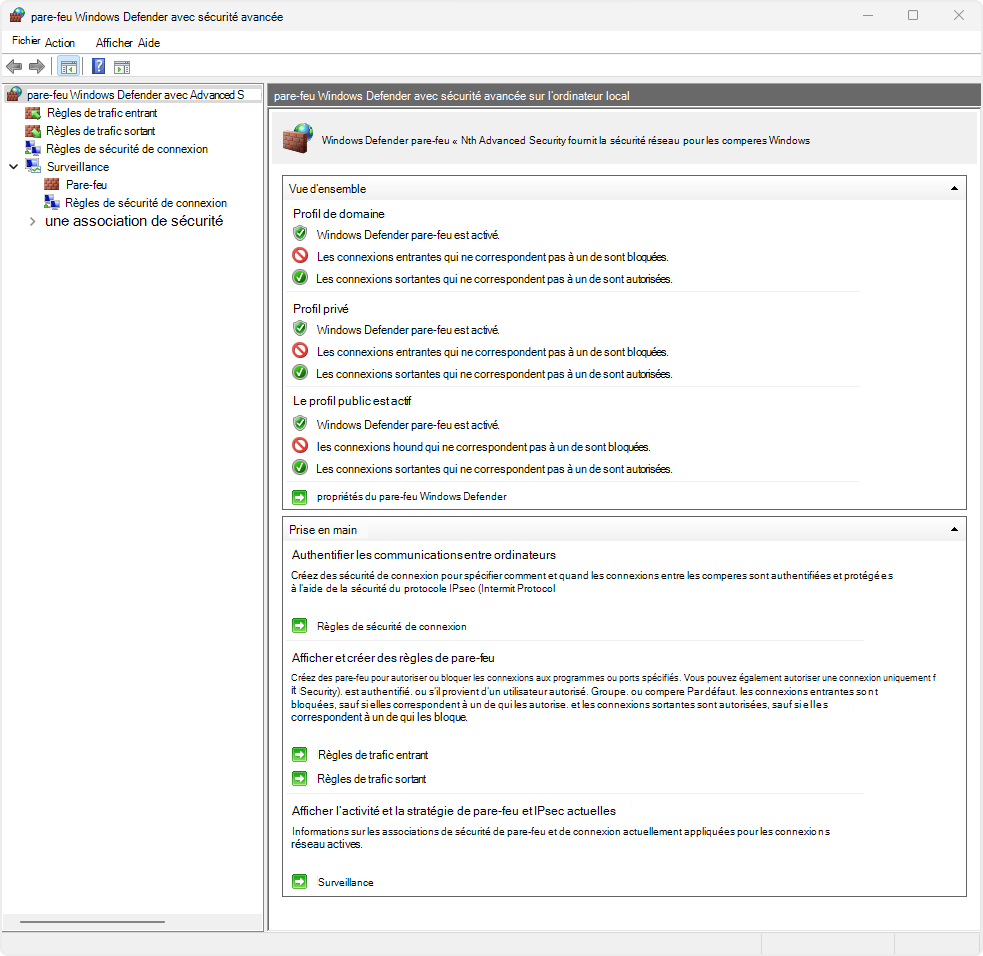

pare-feu Windows Defender avec sécurité avancée

Le pare-feu Windows Defender avec sécurité avancée (WFAS) est un composant logiciel enfichable MMC (Microsoft Management Console) qui fournit des fonctionnalités de configuration avancées. Il peut être utilisé localement et dans les implémentations de stratégie de groupe (GPO).

- Si vous configurez un seul appareil, sélectionnez DÉMARRER, tapez

wf.msc, puis appuyez sur Entrée. - Si vous configurez des appareils joints à un domaine Active Directory, créez ou modifiez un objet de stratégie de groupe (GPO) et développez les nœudsStratégies>de configuration> ordinateurParamètres Windows Paramètres>de sécurité Pare-feu>Windows avec sécurité avancée

Fournisseur de services de configuration (CSP)

Le fournisseur csp de pare-feu fournit une interface permettant de configurer et d’interroger les status du Pare-feu Windows, qui peuvent être utilisées avec une solution de gestion des appareils mobiles (GPM) comme Microsoft Intune.

Outils en ligne de commande

Le NetSecurity module PowerShell et Network Command Shell (netsh.exe) sont des utilitaires de ligne de commande qui peuvent être utilisés pour interroger le status et configurer le Pare-feu Windows.

Considérations relatives au traitement des stratégies de groupe

Les paramètres de stratégie du Pare-feu Windows sont stockés dans le Registre. Par défaut, les stratégies de groupe sont actualisées en arrière-plan toutes les 90 minutes, avec un décalage aléatoire compris entre 0 et 30 minutes.

Le Pare-feu Windows surveille le Registre pour les modifications et, si un élément est écrit dans le Registre, il en informe la plateforme de filtrage Windows (PAM), qui effectue les actions suivantes :

- Lit toutes les règles et paramètres de pare-feu

- Applique les nouveaux filtres

- Supprime les anciens filtres

Remarque

Les actions sont déclenchées chaque fois qu’un élément est écrit ou supprimé de l’emplacement du Registre où les paramètres d’objet de stratégie de groupe sont stockés, qu’il y ait réellement une modification de la configuration. Pendant le processus, les connexions IPsec sont déconnectées.

De nombreuses implémentations de stratégie spécifient qu’elles sont mises à jour uniquement en cas de modification. Toutefois, vous pouvez mettre à jour les stratégies inchangées, par exemple réappliquer un paramètre de stratégie souhaité si un utilisateur l’a modifié. Pour contrôler le comportement du traitement de la stratégie de groupe du Registre, vous pouvez utiliser la stratégie Configuration> ordinateurModèles>d’administrationSystème> stratégie de groupe >Configurer le traitement des stratégies de Registre. L’option Processus, même si les objets stratégie de groupe n’ont pas changé, met à jour et applique de nouveau les stratégies même si les stratégies n’ont pas changé. Cette option est désactivée par défaut.

Si vous activez l’option Processus même si les objets stratégie de groupe n’ont pas changé, les filtres PAM sont réappliqués à chaque actualisation en arrière-plan. Si vous avez 10 stratégies de groupe, les filtres PAM sont réappliqués 10 fois pendant l’intervalle d’actualisation. Si une erreur se produit pendant le traitement de la stratégie, les paramètres appliqués peuvent être incomplets, entraînant des problèmes tels que :

- Le Pare-feu Windows bloque le trafic entrant ou sortant autorisé par les stratégies de groupe

- Les paramètres de pare-feu locaux sont appliqués à la place des paramètres de stratégie de groupe

- Les connexions IPsec ne peuvent pas être établies

La solution temporaire consiste à actualiser les paramètres de stratégie de groupe, à l’aide de la commande gpupdate.exe /force, qui nécessite une connectivité à un contrôleur de domaine.

Pour éviter ce problème, laissez la stratégie Configurer le traitement de la stratégie de Registre sur la valeur par défaut Non configuré ou, si elle est déjà configurée, configurez-la Désactivée.

Important

La case à cocher en regard de Traiter, même si les objets stratégie de groupe n’ont pas été modifiés, doit être décochée. Si vous ne l’avez pas cochée, les filtres PAM sont écrits uniquement en cas de modification de la configuration.

S’il est nécessaire de forcer la suppression et la réécriture du Registre, désactivez le traitement en arrière-plan en cochant la case à cocher en regard de Ne pas appliquer pendant le traitement en arrière-plan périodique.

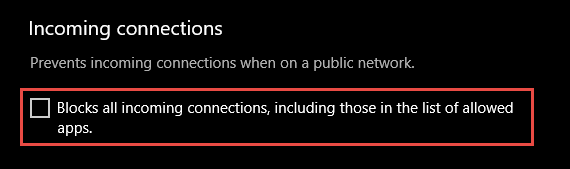

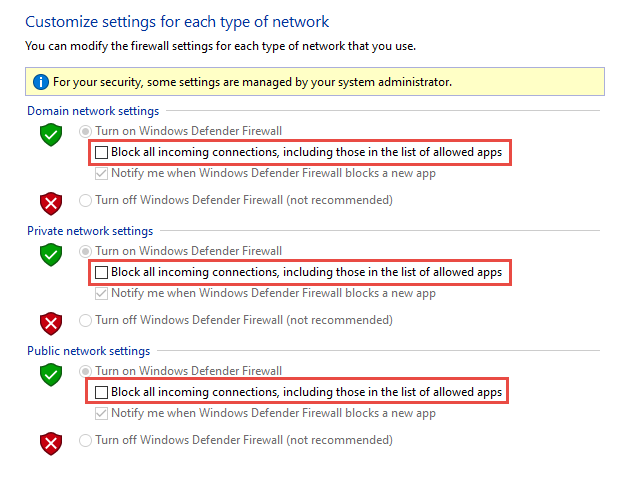

Protège le mode contre les attaques actives

Une fonctionnalité importante du Pare-feu Windows que vous pouvez utiliser pour atténuer les dommages pendant une attaque active est le mode de protection . Il s’agit d’un terme informel faisant référence à une méthode simple qu’un administrateur de pare-feu peut utiliser pour augmenter temporairement la sécurité en cas d’attaque active.

Les protections peuvent être obtenues en cochant Bloquer toutes les connexions entrantes, y compris celles figurant dans la liste des paramètres d’applications autorisées dans l’application Paramètres Windows ou Panneau de configuration.

Par défaut, le Pare-feu Windows bloque tout, sauf si une règle d’exception est créée. L’option de protection remplace les exceptions. Par exemple, la fonctionnalité Bureau à distance crée automatiquement des règles de pare-feu lorsqu’elle est activée. Toutefois, s’il existe un exploit actif utilisant plusieurs ports et services sur un hôte, vous pouvez, au lieu de désactiver des règles individuelles, utiliser le mode de protection pour bloquer toutes les connexions entrantes, en remplaçant les exceptions précédentes, y compris les règles du Bureau à distance. Les règles bureau à distance restent intactes, mais l’accès à distance ne peut pas fonctionner tant que les protections sont actives.

Une fois l’urgence terminée, décochez le paramètre pour restaurer le trafic réseau normal.

Étapes suivantes

Dans la liste déroulante suivante, sélectionnez l’un des outils pour découvrir comment configurer le Pare-feu Windows :